+of+DSC07474.JPG)

Quero aproveitar esta foto que tirei da decoração de Natal no Parque do Ibirapuera para desejar Boas Festas e um Excelente 2009 para todos os familiares, amigos e leitores deste singelo blog.

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

O UOL publicou uma matéria destacando que ainda existe muito preconceito em relação às pessoas portadoras do vírus da AIDS. Segundo o Ministério da Saúde, por exemplo, 22,5% dos entrevistados disseram que não comprariam legumes ou verduras em um local onde trabalha um funcionário com HIV - o que é um absurdo pois esta situação não representa possibilidade de contaminação. Também destaca que o preconceito é diagnosticado em pessoas de todas as idades (incluindo jovens), independente da classe social e se baseia muito em questões como promiscuidade, uso de drogas, homossexualidade e infidelidade.

O UOL publicou uma matéria destacando que ainda existe muito preconceito em relação às pessoas portadoras do vírus da AIDS. Segundo o Ministério da Saúde, por exemplo, 22,5% dos entrevistados disseram que não comprariam legumes ou verduras em um local onde trabalha um funcionário com HIV - o que é um absurdo pois esta situação não representa possibilidade de contaminação. Também destaca que o preconceito é diagnosticado em pessoas de todas as idades (incluindo jovens), independente da classe social e se baseia muito em questões como promiscuidade, uso de drogas, homossexualidade e infidelidade.19:00 - 19:15 - Abertura ISSA

19:15 - 20:15 - Palestra "Sourcefire (IDS) e ArcSight (SIEM): mitigando riscos e ameaças internas em tempo real" – Luiz Zanardo

20:15 - 20:45 - Coffee Break

20:45 - 22:00 - "Malware Block List - Os desafios de coletar e monitorar URLs que apontam para Malwares" - André Corrêa

Nos dias 08 e 09 de novembro (sábado e domingo) ocorrerá a Hackers To Hackers Conference (H2HC), um evento organizado por pessoas que trabalham ou que estão diretamente envolvidas com pesquisas e desenvolvimento na área de segurança da informação, cujo principal objetivo é permitir a disseminação, discussão e a troca de conhecimento sobre segurança da informação entre os participantes e também entre as empresas envolvidas. O evento inclui treinamentos (incluindo um treinamento do SANS Institute) e palestras apresentadas por membros respeitados do mundo corporativo, de grupos de pesquisas e da comunidade underground. Foi anunciada a presença de 5 palestrantes internacionais.

Nos dias 08 e 09 de novembro (sábado e domingo) ocorrerá a Hackers To Hackers Conference (H2HC), um evento organizado por pessoas que trabalham ou que estão diretamente envolvidas com pesquisas e desenvolvimento na área de segurança da informação, cujo principal objetivo é permitir a disseminação, discussão e a troca de conhecimento sobre segurança da informação entre os participantes e também entre as empresas envolvidas. O evento inclui treinamentos (incluindo um treinamento do SANS Institute) e palestras apresentadas por membros respeitados do mundo corporativo, de grupos de pesquisas e da comunidade underground. Foi anunciada a presença de 5 palestrantes internacionais. Finalmente, no dia 17 de novembro 2008 (segunda-feira), o conhecido podcast de segurança I sh0t the Sheriff realiza pelo segundo ano, um inovador evento de segurança chamado You Sh0t the Sheriff 2.0 (YSTS). A intenção é trazer para o mesmo palco, de forma descontraída, representantes de diversas "camadas" (tipos de profissionais) dentro do mundo de infosec, oferecendo uma visao abrangente, tornando mais claras as semelhanças de cada uma das partes e reduzindo as barreiras que as separam, em um diálogo sem preconceitos. O evento conta com palestras técnicas para motivar gerentes e também sobre gestão e carreira que agradarão os técnicos, buscando uma integraçao das áreas, para que todos conheçam um pouco mais do "outro lado", trazendo um diferencial na qualificação profissional de todos. Tudo isso com o objetivo de melhorar o, as vezes confuso, mundo da Segurança da Informação. O YSYS conta com o apoio da ISSA Capítulo Brasil.

Finalmente, no dia 17 de novembro 2008 (segunda-feira), o conhecido podcast de segurança I sh0t the Sheriff realiza pelo segundo ano, um inovador evento de segurança chamado You Sh0t the Sheriff 2.0 (YSTS). A intenção é trazer para o mesmo palco, de forma descontraída, representantes de diversas "camadas" (tipos de profissionais) dentro do mundo de infosec, oferecendo uma visao abrangente, tornando mais claras as semelhanças de cada uma das partes e reduzindo as barreiras que as separam, em um diálogo sem preconceitos. O evento conta com palestras técnicas para motivar gerentes e também sobre gestão e carreira que agradarão os técnicos, buscando uma integraçao das áreas, para que todos conheçam um pouco mais do "outro lado", trazendo um diferencial na qualificação profissional de todos. Tudo isso com o objetivo de melhorar o, as vezes confuso, mundo da Segurança da Informação. O YSYS conta com o apoio da ISSA Capítulo Brasil.

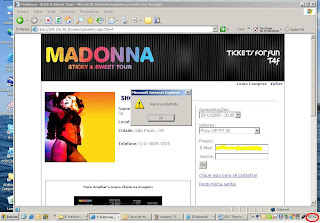

Um pouco antes da meia-noite, horário oficial de início das vendas de ingressos em São Paulo, eu já percebi que algo estava diferente: na página inicial da Tickets For Fun o internauta devia escolher entre 25 servidores distintos !!! Alguém aí, que trabalha na área, já ouviu falar de Load Balancer? De Cluster de servidores? Voltamos a idade da pedra da informática, onde o usuário escolhe em qual dos servidores vai entrar. Já pensou se, ao acessar o Google, a primeira tela que aparecesse fosse um menu para você escolher um dentre os mais de 10 mil servidores que eles tem?

Um pouco antes da meia-noite, horário oficial de início das vendas de ingressos em São Paulo, eu já percebi que algo estava diferente: na página inicial da Tickets For Fun o internauta devia escolher entre 25 servidores distintos !!! Alguém aí, que trabalha na área, já ouviu falar de Load Balancer? De Cluster de servidores? Voltamos a idade da pedra da informática, onde o usuário escolhe em qual dos servidores vai entrar. Já pensou se, ao acessar o Google, a primeira tela que aparecesse fosse um menu para você escolher um dentre os mais de 10 mil servidores que eles tem? Isso não seria um grande problema, se cada página, cada click, não demorassem infindáveis e incontáveis minutos para serem processados. Quando clicava em alguma opção, lá vinham infindáveis minutos de espera. De fato, na quase totalidade das vezes, as páginas não eram abaixadas e apresentavam erro por time-out (quando o browser desiste de esperar a resposta do servidor e, simplesmente, aborta o acesso a página que você está tentando navegar). O processo de compra, em si, já é muito mal feito: diversas páginas, diversos passos desnecessários só para fazer a escolha do ingresso. Depois disso, você é solicitado a fazer o login e, pasmem, tem que fazer todo o lento e burocrático processo de escolha do ingresso de novo. E aí vem de novo o problema que, na maioria das vezes, não conseguimos passar de uma página para outra.

Isso não seria um grande problema, se cada página, cada click, não demorassem infindáveis e incontáveis minutos para serem processados. Quando clicava em alguma opção, lá vinham infindáveis minutos de espera. De fato, na quase totalidade das vezes, as páginas não eram abaixadas e apresentavam erro por time-out (quando o browser desiste de esperar a resposta do servidor e, simplesmente, aborta o acesso a página que você está tentando navegar). O processo de compra, em si, já é muito mal feito: diversas páginas, diversos passos desnecessários só para fazer a escolha do ingresso. Depois disso, você é solicitado a fazer o login e, pasmem, tem que fazer todo o lento e burocrático processo de escolha do ingresso de novo. E aí vem de novo o problema que, na maioria das vezes, não conseguimos passar de uma página para outra. No início, até aproximadamente 3 da manhã, o processo simplesmente não finalizava: após fazer o login e escolher novamente os ingressos, o site não carregava a tela seguinte, de pagamento (conforme imagem acima). Aproximadamente as 3 da manhã, o site ficou fora do ar (vejam a mensagem louca de shutdown do site que eu tive a "sorte" de capturar) e permaneceu assim por vários minutos.

No início, até aproximadamente 3 da manhã, o processo simplesmente não finalizava: após fazer o login e escolher novamente os ingressos, o site não carregava a tela seguinte, de pagamento (conforme imagem acima). Aproximadamente as 3 da manhã, o site ficou fora do ar (vejam a mensagem louca de shutdown do site que eu tive a "sorte" de capturar) e permaneceu assim por vários minutos. As 4:40 da manhã ainda era impossível completar a compra online dos ingressos. Mesmo quando conseguia passar por todas as telas, já tendo escolhido os ingressos, mesmo tendo feito o login e selecionado os ingressos tudo de novo, o site apresentava uma mensagem de erro sem sentido, dizendo que "Nenhum ingresso foi reservado" - justamente após preencher o pedido na tela de comprar o ingresso e clicar em "Comprar" (obviamente, após esperar um tempão até receber esta mensagem). Moral da história? Carrinho vazio de novo !!!

As 4:40 da manhã ainda era impossível completar a compra online dos ingressos. Mesmo quando conseguia passar por todas as telas, já tendo escolhido os ingressos, mesmo tendo feito o login e selecionado os ingressos tudo de novo, o site apresentava uma mensagem de erro sem sentido, dizendo que "Nenhum ingresso foi reservado" - justamente após preencher o pedido na tela de comprar o ingresso e clicar em "Comprar" (obviamente, após esperar um tempão até receber esta mensagem). Moral da história? Carrinho vazio de novo !!!

A partir das 5:40 da manhã a situação piorou de vez... começou com uma mensagem de erro estranha no login ("Retorno Indefinido") para, a partir das 5:50 (aproximadamente), todo o site ficar definitivamente inacessível, fora do ar (veja imagem abaixo). Mesmo tendo voltado a funcionar aproximadamente as 6:30, no final do processo de compra o site continua reornando que "". Para piorar, apesar da imprensa ter anunciado que a venda de ingressos por telefone iria começar as 6 da manhã (informação que uma atendente me confirmou ontem), até o momento quando eu consigo completar a ligação atende uma ligação gravada que informa que o horário de atendimento (e, portanto, o início da venda de ingressos) só começa as 9 da manhã.

A partir das 5:40 da manhã a situação piorou de vez... começou com uma mensagem de erro estranha no login ("Retorno Indefinido") para, a partir das 5:50 (aproximadamente), todo o site ficar definitivamente inacessível, fora do ar (veja imagem abaixo). Mesmo tendo voltado a funcionar aproximadamente as 6:30, no final do processo de compra o site continua reornando que "". Para piorar, apesar da imprensa ter anunciado que a venda de ingressos por telefone iria começar as 6 da manhã (informação que uma atendente me confirmou ontem), até o momento quando eu consigo completar a ligação atende uma ligação gravada que informa que o horário de atendimento (e, portanto, o início da venda de ingressos) só começa as 9 da manhã.

Por fim, o site... ah, o vergonhoso site... É uma das experiências mais traumáticas que já tive na Internet. Após demorar quase 2 horas para conseguir chegar até a página de confirmação do carinho de compras (eu vi meus ingressos lá!!!), o site simplesmente voltou para a página inicial. Agora, na minha última e derradeira tentativa, o site me levava até a página de escolher os ingressos e, após selecioná-los, pedia meu login. Após o login, volta para a página de selecionar os ingressos. Depos, login de novo... um verdadeiro loop infinito !!! Parece brincadeira, mas infelizmente é verdade... eu devia ter filmado isso para que ninguém pense que é implicação minha.

Por fim, o site... ah, o vergonhoso site... É uma das experiências mais traumáticas que já tive na Internet. Após demorar quase 2 horas para conseguir chegar até a página de confirmação do carinho de compras (eu vi meus ingressos lá!!!), o site simplesmente voltou para a página inicial. Agora, na minha última e derradeira tentativa, o site me levava até a página de escolher os ingressos e, após selecioná-los, pedia meu login. Após o login, volta para a página de selecionar os ingressos. Depos, login de novo... um verdadeiro loop infinito !!! Parece brincadeira, mas infelizmente é verdade... eu devia ter filmado isso para que ninguém pense que é implicação minha.Incompetência técnica + infra-estrutura precária = falta de respeito ao cliente.

Cybersecurity used to be about the network or operating system. Now it's more at the application layer. Companies and their contractors build their own applications hosted on a public Web site, and the people who write them aren't trained in secure coding. The mistakes they make can be leveraged to break the system.

O capítulo brasileiro da ISSA, com o apoio da Daryus, está promovendo a primeira edição do ISSA Brasil Awards, uma iniciativa para contribuir com o desenvolvimento do setor e reconhecer os profissionais de Gerenciamento de Risco e de Segurança da Informação que mais contribuíram para a comunidade e para a sociedade em geral no ano de 2007.

O capítulo brasileiro da ISSA, com o apoio da Daryus, está promovendo a primeira edição do ISSA Brasil Awards, uma iniciativa para contribuir com o desenvolvimento do setor e reconhecer os profissionais de Gerenciamento de Risco e de Segurança da Informação que mais contribuíram para a comunidade e para a sociedade em geral no ano de 2007.

No dia 28/08/2008 (quinta-feira) a ISSA capítulo Brasil/SP irá realizar mais um ISSA Day. Neste mês teremos o apoio da Future Security, que excepcionalmente estará trazendo duas palestras de grande interesse.

No dia 28/08/2008 (quinta-feira) a ISSA capítulo Brasil/SP irá realizar mais um ISSA Day. Neste mês teremos o apoio da Future Security, que excepcionalmente estará trazendo duas palestras de grande interesse.19:00 - 19:15 - Welcome Coffee

19:15 - 19:30 - Abertura ISSA

19:30 - 20:15 - Palestra internacional: "Como otimizar e tornar gerenciável as regras de Firewall" com David Goodman

20:15 - 20:45 - Palestra "Segurança com Inteligência" do Andre Diamand

20:45 - 21:45 - Palestra Novidades da BlackHat e Defcon 2008

21:45 - 22:30 - Coquetel de confraternização e sorteio de brindes

É um trabalho muito interessante e muito relacionado ao grande fenômeno que é o uso massivo da Internet no nosso dia-a-dia e a dependência que ela acaba causando a (quase) todos nós. Esse problema não afeta somente profissionais de tecnologia, acostumados a ficarem conectados quase que 24hs através de seus (viciantes) smart fones. Mesmo crianças, adolescentes e adultos podem acabar se viciando no uso de computadores e da Internet, transferindo para o mundo online muito de suas amizades e interações diárias com amigos, escola e trabalho. O que à primeira vista pode parecer um passatempo, quando usado de forma descontrolada pode trazer sérios prejuízos para o indivíduo.

É um trabalho muito interessante e muito relacionado ao grande fenômeno que é o uso massivo da Internet no nosso dia-a-dia e a dependência que ela acaba causando a (quase) todos nós. Esse problema não afeta somente profissionais de tecnologia, acostumados a ficarem conectados quase que 24hs através de seus (viciantes) smart fones. Mesmo crianças, adolescentes e adultos podem acabar se viciando no uso de computadores e da Internet, transferindo para o mundo online muito de suas amizades e interações diárias com amigos, escola e trabalho. O que à primeira vista pode parecer um passatempo, quando usado de forma descontrolada pode trazer sérios prejuízos para o indivíduo. A maioria de nós já tem dificuldades em conciliar a vida profissional com a vida pessoal, então não parece insano dedicar um pouco do nosso tempo livre para mais uma atividade profissional?

A maioria de nós já tem dificuldades em conciliar a vida profissional com a vida pessoal, então não parece insano dedicar um pouco do nosso tempo livre para mais uma atividade profissional? Officers Estatutários:

Presidente: Anchises Moraes G. de Paula, CISSP

Vice-Presidente: Willian Okuhara Caprino, CISSP, MCSO

Diretor de Comunicação: Fernando Fonseca, CISSP

Diretor Financeiro / Parcerias / Relacionamento: Dimitri Abreu, CISSP, MCSO

Secretario: Paulo Teixeira, CISSP

Officers de Apoio:

Diretor de Afiliações: Sergio Dias, CISSP, QSA

Diretor de Comitês: Rodrigo Montoro

Diretor de Educação e Conteúdo: Ronaldo C. de Vasconcellos, GAWN, GCIH

Diretor de Eventos: Wagner Elias, CBCP

Diretor Jurídico: Dr. Renato Ópice Blum

Diretor da Regional Sul: Eduardo V. de Camargo Neves, CISSP

Diretora Adjunta de Comunicação: Lucimara Desiderá, MSc, CISSP

Diretor Adjunto de Parcerias e Relacionamento: Eduardo Cabral, CISSP, MCSO

Diretor Adjunto Jurídico: Rony Vainzof

A pane no backbone Internet da Telefônica foi notícia de capa em vários jornais, o que certamente causou um enorme prejuízo de imagem para a empresa. O sistema foi estabelecido e hoje também surgiram algumas explicações para o problema: o presidente da companhia no Brasil, Antonio Carlos Valente, informou em entrevista coletiva que a pane no acesso Internet teve origem nos equipamentos responsáveis pelo roteamento de rede, mais precisamente em um roteador na região de Sorocaba. "O problema estava no roteamento dinâmico, que faz com que as máquinas se atualizem", disse.

A pane no backbone Internet da Telefônica foi notícia de capa em vários jornais, o que certamente causou um enorme prejuízo de imagem para a empresa. O sistema foi estabelecido e hoje também surgiram algumas explicações para o problema: o presidente da companhia no Brasil, Antonio Carlos Valente, informou em entrevista coletiva que a pane no acesso Internet teve origem nos equipamentos responsáveis pelo roteamento de rede, mais precisamente em um roteador na região de Sorocaba. "O problema estava no roteamento dinâmico, que faz com que as máquinas se atualizem", disse. "A suspensão de diversos serviços, muitos de utilidade pública, revela que gerenciamento de risco e plano de contingência não são uma realidade apesar de haver uma massificação do uso da Internet no dia-a-dia dos negócios. No governo de São Paulo, o estrago é grande". (Convergência Digital)

O Henrique Werneck publicou, em seu site, uma ótima e bem compilada relação de filmes cuja estória, direta ou indiretamente, está relacionada com segurança da informação ou tem cenas em que um personagem realiza alguma ação relacionada ao tema (como, por exemplo, utilizar um leitor biométrico para acesso ao computador central).

O Henrique Werneck publicou, em seu site, uma ótima e bem compilada relação de filmes cuja estória, direta ou indiretamente, está relacionada com segurança da informação ou tem cenas em que um personagem realiza alguma ação relacionada ao tema (como, por exemplo, utilizar um leitor biométrico para acesso ao computador central).http://www.radioeldorado.com.br/fm/campanha_css/index.asp

19:00 - 19:15 - Recepção

19:15 - 19:30 - Abertura ISSA

19:30 - 20:00 - Palestra CAIS

20:00 - 20:30 - Coffee-break

20:30 - 22:00 - Palestra "SOC - Conceito e Dimensionamento", Gabriel Lourenço

A Scientific American publicou um artigo muito interessante, sobre o trabalho realizado a partir de um HD recuperado do acidente com o ônibus espacial Columbia ("Hard Drive Recovered from Columbia Shuttle Solves Physics Problem").

A Scientific American publicou um artigo muito interessante, sobre o trabalho realizado a partir de um HD recuperado do acidente com o ônibus espacial Columbia ("Hard Drive Recovered from Columbia Shuttle Solves Physics Problem"). Segundo uma reportagem bem detalhada da ComputerWorld, o HD estava quase irreconhecível. A controladora (uma placa de circuitos que fica na parte inferior do HD) estava queimada, com todos os seus componentes destruídos. Todas as peças de plástico tinham derretido, todos os chips eletrônicos estavam queimados e o selo de borracha que vedava o HD também havia derretido, deixando muita sujeira entrar. Os especialistas conseguiram limpar e recuperar os pratos do HD, montá-lo no chassis de um outro HD semelhante e, assim, ler cerca de 99% da informação que permanecia lá. O trabalho foi feito em 2 dias, mas a análise dos dados durou mais alguns anos.

Segundo uma reportagem bem detalhada da ComputerWorld, o HD estava quase irreconhecível. A controladora (uma placa de circuitos que fica na parte inferior do HD) estava queimada, com todos os seus componentes destruídos. Todas as peças de plástico tinham derretido, todos os chips eletrônicos estavam queimados e o selo de borracha que vedava o HD também havia derretido, deixando muita sujeira entrar. Os especialistas conseguiram limpar e recuperar os pratos do HD, montá-lo no chassis de um outro HD semelhante e, assim, ler cerca de 99% da informação que permanecia lá. O trabalho foi feito em 2 dias, mas a análise dos dados durou mais alguns anos.

Security products are increasingly becoming commodities. Obviously the software ones - anti-virus tools, software firewalls, intrusion detection systems - have a marginal cost of zero, and even many of the hardware devices are built on commodity parts that get cheaper every month. What hasn't gotten cheaper is the expertise required to put the bewildering array of security tools together into a coherent system that's customized for a firm's particular business. Indeed, as security products have gotten more numerous and more complex, it has actually gotten harder to keep track of them all and know which security tools are the best ones to use in any given situation.

(...) non-security-focused software firms buying security firms to help bolster the security and reputation of their products. This may indicate that developers of other software products are recognizing that better security is one of the key features customers are demanding in their products.