O blog do Google publicou um texto hoje em homenagem ao espanhol Leonardo Torres-Quevedo, um engenheiro civil considerado o inventor do primeiro jogo de computador.

A invenção dele em nada se parece com o que conhecemos hoje em dia como "games". O invento, chamado "El Ajedrecista" ("O enxadrezista"), foi criado em 1912 e apresentado publicamente em Paris em 1914. Ele era uma máquina capaz de jogar xadrez contra um humano de forma totalmente automatizada, que calculava os movimentos e tinha um braço mecânico que movimentava as peças sobre o tabuleiro. Foi algo bem distante dos jogos que conhecemos hoje em dia e, certamente, menos espertinho do que o Deep Blue, o super-hiper-mega computador desenvolvido pela IBM especializado em jogar xadrez.

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

Páginas

▼

outubro 31, 2012

[Cyber Cultura] We Are Legion

Finalmente, o documentário "We Are Legion" está disponível online, através do iTunes.

O trailer do filme já estava disponível online já fazia um certo tempo, e dá uma bela amostra de como é o filme e sobre os assuntos que ele aborda. O documentátio também possui um canal no YouTube aonde foram colocados alguns vídeos extras, curtinhos e que também merecem ser vistos.

Eu tive a feliz oportunidade de assistir o documentário We Are Legion durante a Defcon XX, e ele é excelente. É um documentário super bem feito em todos os sentidos, incluindo na história e no acabamento final, que descreve, detalha e discute o novo tipo de hacktivismo que vivemos hoje em dia.

O filme aborda muito bem o surgimento do grupo Anonymous a partir do fórum 4Chan, passando pelos protestos mais recentes e pelo movimento Occupy Wall Street. O filme também descreve muito bem como e porque os protestos do grupo Anonymous foram ganhando importância desde que o grupo lançou o movimento contra a igreja da Scientologia.

Uma boa parte do filme também discute e critica o que eles consideram como sendo a exagerada reação do governo contra as pessoas que tem participado dos protestos online. O argumento é baseado no fato de que, se você participa de um protesto real, nas ruas, o máximo que acontece é ser preso e solto logo em seguida, enquanto o pessoal que tem participado dos protestos online, se juntando a operações que utilizam ataques de DDoS contra alguns sites específicos, tem enfrentado longos processos, com multas exorbitantes e sujeitos a serem condenados a vários anos de cadeia. O filme mostra alguns exemplos de pessoas comuns que se juntaram a protestos online por acreditarem na causa e acreditarem que estavam fazendo algo válido e ao mesmo tempo inofensivo, mas agora são assombrados pela possibilidade de terem punições desproporcionais ao tipo de ato que fizeram.

Uma boa parte do filme também discute e critica o que eles consideram como sendo a exagerada reação do governo contra as pessoas que tem participado dos protestos online. O argumento é baseado no fato de que, se você participa de um protesto real, nas ruas, o máximo que acontece é ser preso e solto logo em seguida, enquanto o pessoal que tem participado dos protestos online, se juntando a operações que utilizam ataques de DDoS contra alguns sites específicos, tem enfrentado longos processos, com multas exorbitantes e sujeitos a serem condenados a vários anos de cadeia. O filme mostra alguns exemplos de pessoas comuns que se juntaram a protestos online por acreditarem na causa e acreditarem que estavam fazendo algo válido e ao mesmo tempo inofensivo, mas agora são assombrados pela possibilidade de terem punições desproporcionais ao tipo de ato que fizeram.

A Wired publicou uma reportagem legal sobre o lançamento do documentário ("Updated Anonymous Doc We Are Legion Gets Online Release") que mostra como o diretor Brian Knappenberger teve que enfrentar a difícil decisão de em que momento deveria finalizar o filme, uma vez que o hacktivismo atual e o grupo Anonymous está em constante evolução e mudanças. Como ele disse para a reportagem, quando eles começaram a produzir o documentário nada do que acontece nos últimos 45 minutos do filme sequer haviam acontecido e o presidente egípcio Hosni Mubarak ainda estava no poder.

Nota importante (adicionada em 4/11): O documentário está disponível apenas na loja iTunes dos EUA, e não na loja Brasileira (a versão em HD sai US$ 12,99 para compra e $4,99 para alugar). Assim, nós brasileiros não conseguimos comprar ou alugar o filme, pois geralmente temos conta no iTunes cujo cadastro consta o Brasil como país de origem. Mas a boa notícia é que é possível comprar e abaixar o filme por US$ 9,90 diretamente a no site http://wearelegionthedocumentary.com

Nota mais importante ainda (29/9/2014): O filme está disponível para download gratuitamente no site archive.org.

O trailer do filme já estava disponível online já fazia um certo tempo, e dá uma bela amostra de como é o filme e sobre os assuntos que ele aborda. O documentátio também possui um canal no YouTube aonde foram colocados alguns vídeos extras, curtinhos e que também merecem ser vistos.

Eu tive a feliz oportunidade de assistir o documentário We Are Legion durante a Defcon XX, e ele é excelente. É um documentário super bem feito em todos os sentidos, incluindo na história e no acabamento final, que descreve, detalha e discute o novo tipo de hacktivismo que vivemos hoje em dia.

O filme aborda muito bem o surgimento do grupo Anonymous a partir do fórum 4Chan, passando pelos protestos mais recentes e pelo movimento Occupy Wall Street. O filme também descreve muito bem como e porque os protestos do grupo Anonymous foram ganhando importância desde que o grupo lançou o movimento contra a igreja da Scientologia.

Uma boa parte do filme também discute e critica o que eles consideram como sendo a exagerada reação do governo contra as pessoas que tem participado dos protestos online. O argumento é baseado no fato de que, se você participa de um protesto real, nas ruas, o máximo que acontece é ser preso e solto logo em seguida, enquanto o pessoal que tem participado dos protestos online, se juntando a operações que utilizam ataques de DDoS contra alguns sites específicos, tem enfrentado longos processos, com multas exorbitantes e sujeitos a serem condenados a vários anos de cadeia. O filme mostra alguns exemplos de pessoas comuns que se juntaram a protestos online por acreditarem na causa e acreditarem que estavam fazendo algo válido e ao mesmo tempo inofensivo, mas agora são assombrados pela possibilidade de terem punições desproporcionais ao tipo de ato que fizeram.

Uma boa parte do filme também discute e critica o que eles consideram como sendo a exagerada reação do governo contra as pessoas que tem participado dos protestos online. O argumento é baseado no fato de que, se você participa de um protesto real, nas ruas, o máximo que acontece é ser preso e solto logo em seguida, enquanto o pessoal que tem participado dos protestos online, se juntando a operações que utilizam ataques de DDoS contra alguns sites específicos, tem enfrentado longos processos, com multas exorbitantes e sujeitos a serem condenados a vários anos de cadeia. O filme mostra alguns exemplos de pessoas comuns que se juntaram a protestos online por acreditarem na causa e acreditarem que estavam fazendo algo válido e ao mesmo tempo inofensivo, mas agora são assombrados pela possibilidade de terem punições desproporcionais ao tipo de ato que fizeram.A Wired publicou uma reportagem legal sobre o lançamento do documentário ("Updated Anonymous Doc We Are Legion Gets Online Release") que mostra como o diretor Brian Knappenberger teve que enfrentar a difícil decisão de em que momento deveria finalizar o filme, uma vez que o hacktivismo atual e o grupo Anonymous está em constante evolução e mudanças. Como ele disse para a reportagem, quando eles começaram a produzir o documentário nada do que acontece nos últimos 45 minutos do filme sequer haviam acontecido e o presidente egípcio Hosni Mubarak ainda estava no poder.

Nota importante (adicionada em 4/11): O documentário está disponível apenas na loja iTunes dos EUA, e não na loja Brasileira (a versão em HD sai US$ 12,99 para compra e $4,99 para alugar). Assim, nós brasileiros não conseguimos comprar ou alugar o filme, pois geralmente temos conta no iTunes cujo cadastro consta o Brasil como país de origem. Mas a boa notícia é que é possível comprar e abaixar o filme por US$ 9,90 diretamente a no site http://wearelegionthedocumentary.com

Nota mais importante ainda (29/9/2014): O filme está disponível para download gratuitamente no site archive.org.

outubro 30, 2012

[Segurança] Dia do Saci. Ou seria o ano da SaciCon?

No dia 31 de outubro é "comemorado" o Dia do Saci, uma data não-oficial que foi proposta há alguns anos atrás para promover as lendas brasileiras e a cultura popular, aproveitando que tem gente por aí tentando trazer para o Brasil o costume americano do Halloween.

Acontece que o Halloween está relacionado a cultura européia e celta, e nada tem a ver com a tradição cultural brasileira. Comemorar o Halloween no Brasil é uma babação de ovo sem sentido, seria como decretar feriado o dia 4 de Julho só porque é o dia da independência nos EUA, ou tão estranho e artificial quanto começar a celebrar o Dia de Ação de Graças (Thanksgiving Day) aqui no Brasil.

Entretanto, eu acho muito simpática a iniciativa de criar o Dia do Saci, pois é um resgate das tradições e lendas tipicamente brasileiras, que surgiram da mistura entre os índios, os escravos africanos e colonizadores portugueses, além dos diversos povos que ajudaram a formar o país que temos hoje. Infelizmente, até hoje poucas cidades e apenas o Estado de São Paulo oficializaram a data.

Mas, aproveitando o Dia do Saci, não custa mencionar que neste ano foi realizado a primeira edição da SaciCon, um evento de segurança idealizado e organizado pela Flipside (leia-se Anderson e Priscila, sempre sensacionais) e que tem como objetivo ser um evento brasileiro em inglês, para atrair palestrantes e participantes de outros países, e de quebra, fomentar o mercado nacional de segurança e divulgar a nossa comunidade internacionalmente.

Na minha humilde opinião, esta é uma iniciativa excelente, pois os eventos brasileiros tem pouca atratividade para o pessoal de fora, incluindo o pessoal dos outros países latino-americanos. Isto porque os eventos brasileiros são realizados praticamente apenas em português, e quando muito, há uma tradução inglês-português para que a platéia brasileira consiga entender um palestrante internacional. Mas é comum vermos que, depois de palestrar, o palestrante fica perdidinho da silva, pois não tem como acompanhar o evento pois raramente ele tem a opção de um tradutor português-inglês. Ou seja, a grande maioria dos eventos nacionais não atraem o público de fora do país, mesmo estes que se auto-intitulam eventos ou congressos latino-americanos ou internacionais. E este não é um problema exclusivo da área de segurança.

Só para exemplificar, eu já fui algumas vezes na Ekoparty, um ex-ce-len-te evento de segurança realizado na Argentina. Pela proximidade da língua, o evento naturalmente atrai muitos palestrantes e participantes de toda a América Latina, inclusive da Espanha. E sempre há algumas poucas dezenas de brasileiros por lá. Mas o contrário não acontece no Brasil: raramente vemos alguém da américa latina em um evento brasileiro. E viva a barreira do idioma!

Nós somos quem mais perde com isso, pois perdemos a chance de interagir e trocar conhecimento com pesquisadores e profissionais de outros países. Os nossos profissionais, pesquisadores e nosso país como um todo vive em uma grande ilha, praticamente isolado do resto do mundo. E não custa lembrar que, nos eventos que tem tradução simultânea do inglês para o português, é comum vermos mais da metade da platéia recorrendo a tradução simultânea.

Nós somos quem mais perde com isso, pois perdemos a chance de interagir e trocar conhecimento com pesquisadores e profissionais de outros países. Os nossos profissionais, pesquisadores e nosso país como um todo vive em uma grande ilha, praticamente isolado do resto do mundo. E não custa lembrar que, nos eventos que tem tradução simultânea do inglês para o português, é comum vermos mais da metade da platéia recorrendo a tradução simultânea.

Por isto, eu sou o maior fã da iniciativa de criar a SaciCon e atrair pesquisadores e profissionais de segurança de outros países para o Brasil. Neste ano, o evento aconteceu praticamente junto com a H2HC e com a Co0L BSidesSP, formando quatro dias muito intensos e produtivos para quem teve a oportunidade de participar destes eventos.

Mais informações:

Acontece que o Halloween está relacionado a cultura européia e celta, e nada tem a ver com a tradição cultural brasileira. Comemorar o Halloween no Brasil é uma babação de ovo sem sentido, seria como decretar feriado o dia 4 de Julho só porque é o dia da independência nos EUA, ou tão estranho e artificial quanto começar a celebrar o Dia de Ação de Graças (Thanksgiving Day) aqui no Brasil.

Entretanto, eu acho muito simpática a iniciativa de criar o Dia do Saci, pois é um resgate das tradições e lendas tipicamente brasileiras, que surgiram da mistura entre os índios, os escravos africanos e colonizadores portugueses, além dos diversos povos que ajudaram a formar o país que temos hoje. Infelizmente, até hoje poucas cidades e apenas o Estado de São Paulo oficializaram a data.

Mas, aproveitando o Dia do Saci, não custa mencionar que neste ano foi realizado a primeira edição da SaciCon, um evento de segurança idealizado e organizado pela Flipside (leia-se Anderson e Priscila, sempre sensacionais) e que tem como objetivo ser um evento brasileiro em inglês, para atrair palestrantes e participantes de outros países, e de quebra, fomentar o mercado nacional de segurança e divulgar a nossa comunidade internacionalmente.

Na minha humilde opinião, esta é uma iniciativa excelente, pois os eventos brasileiros tem pouca atratividade para o pessoal de fora, incluindo o pessoal dos outros países latino-americanos. Isto porque os eventos brasileiros são realizados praticamente apenas em português, e quando muito, há uma tradução inglês-português para que a platéia brasileira consiga entender um palestrante internacional. Mas é comum vermos que, depois de palestrar, o palestrante fica perdidinho da silva, pois não tem como acompanhar o evento pois raramente ele tem a opção de um tradutor português-inglês. Ou seja, a grande maioria dos eventos nacionais não atraem o público de fora do país, mesmo estes que se auto-intitulam eventos ou congressos latino-americanos ou internacionais. E este não é um problema exclusivo da área de segurança.

Só para exemplificar, eu já fui algumas vezes na Ekoparty, um ex-ce-len-te evento de segurança realizado na Argentina. Pela proximidade da língua, o evento naturalmente atrai muitos palestrantes e participantes de toda a América Latina, inclusive da Espanha. E sempre há algumas poucas dezenas de brasileiros por lá. Mas o contrário não acontece no Brasil: raramente vemos alguém da américa latina em um evento brasileiro. E viva a barreira do idioma!

Por isto, eu sou o maior fã da iniciativa de criar a SaciCon e atrair pesquisadores e profissionais de segurança de outros países para o Brasil. Neste ano, o evento aconteceu praticamente junto com a H2HC e com a Co0L BSidesSP, formando quatro dias muito intensos e produtivos para quem teve a oportunidade de participar destes eventos.

Que 31 de Outubro seja o Dia Nacional do Saci !!!

Que 2012 seja o ano da SaciCon !!! E o primeiro ano de muitos!!!

Mais informações:

[Segurança] Cyber crime no Brasil: algo entre 1,5 e 15 bilhões de reais

Há pouco tempo atrás saíram algumas estatísticas novas sobre o cyber crime no Brasil:

Recentemente eu comentei aqui neste blog sobre um vídeo de uma empresa aonde, aparentemente, o pessoal de marketing tem dificuldade de contar até 10. Mas a explicação sobre o porque desta diferença entre as estatísticas da Febraban e da Norton possivelmente envolve alguns aspectos que eu considero interessantes e que valem a pena ser discutidos:

Os dados da Febraban foram divulgados na ICCYBER, quando a entidade relatou que os bancos brasileiros sofreram prejuízo de R$ 1,5 bilhão em 2011 com fraudes eletrônicas, um aumento de 60% em relação a 2010. Segundo a Febraban, os prejuízos incluem os serviços bancários via Internet e celular, as transações de call center, e os gastos com cartões de crédito e de débito. Indo um pouquinho mais além, a Febraban disse que as fraudes referentes exclusivamente a Internet e ao "mobile banking" representaram "apenas" R$ 300 milhões.

Segundo alguns colegas que tem contato com a Febraban ou já trabalharam na comissão de fraude cibernética, estes dados são calculados a partir das estimativas de fraude que cada banco reporta a comissão. Aí a Febraban soma todas estas estimativas (cada uma calculada de cada jeito por cada banco) e bota tudo em um grande "saco". Mas a Febraban e os bancos tem interesse em estimular o uso do Internet Banking, para aumentar a automação e diminuir seus custos. Portanto, eles não tem interesse em mostrar números muito alarmantes. Não é a tôa que a Febraban passou alguns anos sem divulgar estas estatísticas, entre 2006 e 2010. OK, R$ 1,5 bilhão (ou melhor, R$ 300 milhões do Internet / Mobile banking) é muito dinheiro, mas a Febraban sempre insiste em reforçar que os bancos tem investido em segurança e que estes números crescem anualmente em uma taxa abaixo do crescimento da quantidade de usuários de Internet Banking.

Já a Norton, uma empresa privada que vende soluções de segurança para usuários finais, tem interesse em mostrar um quadro alarmante para que as pessoas se sintam inseguras online e tenham a necessidade de comprar soluções de segurança para seus computadores. Segundo o estudo da Norton (Norton Cybercrime Report 2012), o crime cibernético gerou prejuízos de R$ 15,9 bilhões no Brasil no último ano, e 28,3 milhões de pessoas foram vítimas deste tipo de crime no país – cada uma perdeu, em média, R$ 562. A Norton chegou a estes dados através de uma pesquisa global na qual foram entrevistados 13 mil adultos com idade entre 18 e 64 anos em 24 países, sendo que a companhia entrevistou 546 pessoas no Brasil.

Peraí... O Brasil tem 54 milhões de pessoas "bancarizadas" (isto é, com contas correntes) e 42 milhões de contas correntes com Internet Banking. E a empresa entrevistou 546 pessoas? Além disto estar super desproporcional, se compararmos os dados da Norton (28,3 milhões de vítimas do cyber crime) com a quantidade de pessoas que usam Internet Banking (42 milhões), isto significaria dizer que mais da metade dos usuários de Internet Banking sofreram prejuízo. Desculpe-me, mas eu acredito que se esta estimativa fosse verdade, nem os bancos nem os clientes iriam querer usar o Internet Banking nunca mais na vida. Metade dos clientes sofrendo fraude assusta qualquer um: cliente e empresa. Seria o caos.

Sem querer criticar uma empresa ou outra, o fato é que estatísticas são estimativas, e como tal, possuem uma margem de erro, ou imprecisão. E tal imprecisão é fruto do processo pelo qual as estatísticas foram criadas. E a imprensa, por outro lado, adora estatísticas: elas tornam um assunto complexo mais palpável e mais fácil de noticiar. Mas, muitas vezes, a imprensa sequer questiona os dados que recebe.

- Segundo a Federação Brasileira de Bancos (Febraban) os bancos sofreram prejuízo de R$ 1,5 bilhão em 2011.

- Segundo um estudo da Norton (da Symantec), o crime cibernético gerou prejuízos de R$ 15,9 bilhões no Brasil no último ano.

Recentemente eu comentei aqui neste blog sobre um vídeo de uma empresa aonde, aparentemente, o pessoal de marketing tem dificuldade de contar até 10. Mas a explicação sobre o porque desta diferença entre as estatísticas da Febraban e da Norton possivelmente envolve alguns aspectos que eu considero interessantes e que valem a pena ser discutidos:

- Qual é a metodologia que cada um adotou para chegar nesta estimativa?

- Qual é o interesse em divulgar estes números?

Os dados da Febraban foram divulgados na ICCYBER, quando a entidade relatou que os bancos brasileiros sofreram prejuízo de R$ 1,5 bilhão em 2011 com fraudes eletrônicas, um aumento de 60% em relação a 2010. Segundo a Febraban, os prejuízos incluem os serviços bancários via Internet e celular, as transações de call center, e os gastos com cartões de crédito e de débito. Indo um pouquinho mais além, a Febraban disse que as fraudes referentes exclusivamente a Internet e ao "mobile banking" representaram "apenas" R$ 300 milhões.

Segundo alguns colegas que tem contato com a Febraban ou já trabalharam na comissão de fraude cibernética, estes dados são calculados a partir das estimativas de fraude que cada banco reporta a comissão. Aí a Febraban soma todas estas estimativas (cada uma calculada de cada jeito por cada banco) e bota tudo em um grande "saco". Mas a Febraban e os bancos tem interesse em estimular o uso do Internet Banking, para aumentar a automação e diminuir seus custos. Portanto, eles não tem interesse em mostrar números muito alarmantes. Não é a tôa que a Febraban passou alguns anos sem divulgar estas estatísticas, entre 2006 e 2010. OK, R$ 1,5 bilhão (ou melhor, R$ 300 milhões do Internet / Mobile banking) é muito dinheiro, mas a Febraban sempre insiste em reforçar que os bancos tem investido em segurança e que estes números crescem anualmente em uma taxa abaixo do crescimento da quantidade de usuários de Internet Banking.

Já a Norton, uma empresa privada que vende soluções de segurança para usuários finais, tem interesse em mostrar um quadro alarmante para que as pessoas se sintam inseguras online e tenham a necessidade de comprar soluções de segurança para seus computadores. Segundo o estudo da Norton (Norton Cybercrime Report 2012), o crime cibernético gerou prejuízos de R$ 15,9 bilhões no Brasil no último ano, e 28,3 milhões de pessoas foram vítimas deste tipo de crime no país – cada uma perdeu, em média, R$ 562. A Norton chegou a estes dados através de uma pesquisa global na qual foram entrevistados 13 mil adultos com idade entre 18 e 64 anos em 24 países, sendo que a companhia entrevistou 546 pessoas no Brasil.

Peraí... O Brasil tem 54 milhões de pessoas "bancarizadas" (isto é, com contas correntes) e 42 milhões de contas correntes com Internet Banking. E a empresa entrevistou 546 pessoas? Além disto estar super desproporcional, se compararmos os dados da Norton (28,3 milhões de vítimas do cyber crime) com a quantidade de pessoas que usam Internet Banking (42 milhões), isto significaria dizer que mais da metade dos usuários de Internet Banking sofreram prejuízo. Desculpe-me, mas eu acredito que se esta estimativa fosse verdade, nem os bancos nem os clientes iriam querer usar o Internet Banking nunca mais na vida. Metade dos clientes sofrendo fraude assusta qualquer um: cliente e empresa. Seria o caos.

| Febraban | Norton | |

| Estimativa | R$ 1,5 bilhão | R$ 15 bilhões |

| Como | Coleta e reúne dados dos bancos | Entrevistou 546 pessoas |

| Interesse |

|

|

Sem querer criticar uma empresa ou outra, o fato é que estatísticas são estimativas, e como tal, possuem uma margem de erro, ou imprecisão. E tal imprecisão é fruto do processo pelo qual as estatísticas foram criadas. E a imprensa, por outro lado, adora estatísticas: elas tornam um assunto complexo mais palpável e mais fácil de noticiar. Mas, muitas vezes, a imprensa sequer questiona os dados que recebe.

[Cyber Cultura] Os números da Apple assustam

No dia 23 de Outubro, a Apple fez uma cerimônia para o lançamento da sua nova linha de produtos, incluindo o novo iPad Mini. O vídeo da apresentação é longo, mas é bem interessante.

Mas, impressionante mesmo são os números da Apple, apresentados pelo seu CEO, Tim Cook:

A apresentação do Tim Cook foi bem feita, mas faltou um pouco mais de ânimo nele... parece um vovozinho apresentando e tentando mostrar um pouco de ânimo e empolgação forçados, que soa um pouco falso e quase dá sono...

Ainda segundo anunciado pela empresa, os resultados financeiros referentes ao quarto trimestre do seu ano fiscal de 2012 (encerrado em setembro) bateram recorde no lucro e na receita: o lucro da Apple atingiu US$ 8,2 bilhões (24% maior que o exercício fiscal anterior), com US$ 36 bilhões de receita, referente a venda de 26,9 milhões de iPhones (alta de 58%), 14 milhões de iPads, 4,9 milhões de Macs e 5,3 milhões de iPods. (vide o press release oficial)

Mas, impressionante mesmo são os números da Apple, apresentados pelo seu CEO, Tim Cook:

- 5 milhões de iPhones 5 vendidos no primeiro final de semana

- Apenas um mês após o lançamento do iOS6, já haviam 200 milhões de dispositivos rodando este novo sistema operacional (segundo a Apple, este foi a maior taxa de upgrade em toda a história)

- O serviço de armazenamento em nuvem da Apple, o iCloud, já acumula mais de 125 milhões de documentos nos últimos 12 meses

- Usuários dos dispositivos da Apple já trocaram mais de 300 bilhões de mensagens nos últimos 12 anos através do serviço iMessage (28 mil iMessages por segundo)

- 160 milhões de contas no serviço Game Center

- Um mês após o lançamento do serviço "share photo streams", ele já acumulava 70 milhões de fotos compartilhadas

- No mês passado, haviam cerca de 700 mil aplicações (apps) no App Store da Apple e 275 mil aplicações exclusivas para iPad

- Os clientes da Apple já abaixaram mais de 35 bilhões de aplicações da App Store e a Apple já pagou mais de 6,5 bilhões de dólares para os desenvolvedores

- Os clientes do iBooks já abaixaram mais de 400 milhões de livros

- No final de Junho, o crescimento do mercado de Macs foi de 15% ao ano, contra apenas 2% do mercado de PCs. Há 6 anos consecutivos o crescimento do mercado de Macs é maior que o de PCs !!! Os Macs representam os desktops e laptops líderes no mercado americano.

- A Apple já vendeu mais de 100 milhões de iPads (total vendido desde seu lançamento, há cerca de 2 anos e meio)

- A Apple vendeu mais iPads no último trimestre do que os fabricantes de computadores conseguiram vender de PCs

- Os iPads são responsáveis por 91% da navegação web realizada através dos Tablets

- 2.500 salas de aula nos EUA usam livros através do iBooks

A apresentação do Tim Cook foi bem feita, mas faltou um pouco mais de ânimo nele... parece um vovozinho apresentando e tentando mostrar um pouco de ânimo e empolgação forçados, que soa um pouco falso e quase dá sono...

Ainda segundo anunciado pela empresa, os resultados financeiros referentes ao quarto trimestre do seu ano fiscal de 2012 (encerrado em setembro) bateram recorde no lucro e na receita: o lucro da Apple atingiu US$ 8,2 bilhões (24% maior que o exercício fiscal anterior), com US$ 36 bilhões de receita, referente a venda de 26,9 milhões de iPhones (alta de 58%), 14 milhões de iPads, 4,9 milhões de Macs e 5,3 milhões de iPods. (vide o press release oficial)

outubro 27, 2012

[Segurança] A Co0L BSidesSP bombou!

No final de semana passado (mais precisamente, no dia 21/10) realizamos a quarta edição da Co0L BSidesSP, um evento organizado pelo Alberto Fabiano, Ponai, Ranieri e eu, e com o apoio do Garoa Hacker Clube e da Hackers to Hackers Conference (H2HC).

No final de semana passado (mais precisamente, no dia 21/10) realizamos a quarta edição da Co0L BSidesSP, um evento organizado pelo Alberto Fabiano, Ponai, Ranieri e eu, e com o apoio do Garoa Hacker Clube e da Hackers to Hackers Conference (H2HC).A Conferência O Outro Lado - Security BSides São Paulo (Co0L BSidesSP) é uma mini-conferência sobre segurança da informação que tem como objetivo principal divulgar o Garoa Hacker Clube, além de promover os valores positivos e inovadores da cultura hacker e, principalmente, incentivar a inovação, discussão e a troca de conhecimento entre os participantes. A Co0L BSidesSP faz parte das conferências “Security B-Sides” existentes em mais de 34 cidades em nove países diferentes.

Esta edição foi bem diferente das três anteriores: pela primeira vez realizamos o evento junto com a H2HC, no mesmo local e em paralelo. As edições anteriores seguiram o modelo tradicional das Security BSides: um evento que valoriza a comunidade, organizado em em uma data próxima a um evento principal, relevante na área de segurança (na véspera ou depois), em um local diferente. Mas, desta vez, seguimos uma sugestão dos organizadores da H2HC e fizemos os dois eventos juntos, pois todos nós queríamos que a BSidesSP representasse uma alternativa para aqueles que não tivessem condições de pagar pela inscrição da H2HC.

Esta edição foi bem diferente das três anteriores: pela primeira vez realizamos o evento junto com a H2HC, no mesmo local e em paralelo. As edições anteriores seguiram o modelo tradicional das Security BSides: um evento que valoriza a comunidade, organizado em em uma data próxima a um evento principal, relevante na área de segurança (na véspera ou depois), em um local diferente. Mas, desta vez, seguimos uma sugestão dos organizadores da H2HC e fizemos os dois eventos juntos, pois todos nós queríamos que a BSidesSP representasse uma alternativa para aqueles que não tivessem condições de pagar pela inscrição da H2HC.Tivemos 258 inscritos (290 se contarmos com os palestrantes e voluntários) dos quais 60%, ou 175, estiveram presentes (184, com todos os speakers e staff). Junto com uma parte do público da H2HC (que tinha acesso livre ao evento), o pessoal se distribuíu entre duas tracks de palestras e três opções de oficinas, sendo que uma delas era de lockpicking.

Ao todo, foram 16 palestras, 9 oficinas e 27 palestrantes das 10h às 18 horas, seguidas pela apresentação do curta Reboot e por um leilão no auditório da H2HC. E as oficinas foram realizadas em um espaço que chamamos de "Garoa Village", que também contou com duas mesas aonde o delegado Higor Jorge e o perito Pedro Eleutério estavam vendendo e autografando seus respectivos livros. Também tivemos uma "lojinha" vendendo camisetas, adesivos, canecas e bótons, e oferecemos um almoço gratuito para o pessoal, incluindo churrasquinho e cerveja, como nas edições anteriores.

Uma das atividades mais animadas foi o debate do Bozo Security, organizado pelo Spo0ker. Na verdade, não foi um debate, pois ele usou o espaço para apresentar algumas idéias sobre como se divertir com as idiossicrasias existentes na área de segurança. Diferente de simplesmente criticar ou falar mal, a idéia do Bozo Security é fazer uma crítica bem humorada aos "falsos profissionais" e as más práticas existentes. Também foi feita a premiação Bozo Awards, que foi o ponto alto da atividade.

Graças ao apoio da Utah Networks, todas as palestras foram transmitidas online e estão disponíveis nos links abaixo:

Para a nossa felicidade, a maioria das atividades permaneceram lotadas e o feedback que recebemos do pessoal foi super positivo.

Mas, na verdade, esta foi a edição mais complexa e trabalhosa que organizamos, principalmente pela complexidade de organizar um evento fora do nosso espaço. Isto implicou em custos muito maiores e na necessidade de contratar alguns serviços extras, como o aluguel de vídeo e som, e um processo mais complicado para a contratação do buffet. Nessa hora, o apoio e a conversa com o pessoal da H2HC foi fundamental. Para piorar, todos nós da organização tivemos alguns compromissos profissionais e pessoais nas duas semanas anteriores ao evento, que nos atrapalharam em muito, mas mesmo assim conseguimos cumprir o nosso planejamento. Alguns contratempos incluiram o fato de que encomendamos as camisetas e adesivos na semana anterior ao evento, e tivemos que buscar tudo na correria, na véspera (sábado). Além do mais, alguns palestrantes tiveram que cancelar sua participação na última hora, mas conseguimos manter a agenda completa, com várias atividades bem interessantes.

Vale a pena comentar que, neste ano, eu e o Ranieri fomos na BSides Las Vegas, que foi a primeira conferência BSides e também é a mais importante de todas. Comparando o evento em Las Vegas com o nosso, aqui em São Paulo, não só tivemos algumas idéias novas como também percebemos que estamos com um ótimo evento, que não deixa nada a desejar frente a BSidesLV.

A quarta edição da Co0L BSidesSP foi patrocinada pela Trend Micro, ISC2, Tempest Security e pela DFTI, que permitiram que viabilizássemos o evento.

O sucesso da Co0L BSidesSP se deveu principalmente aos nossos excelentes palestrantes e ao trabalho dos voluntários que nos ajudaram bastante durante o evento:

- Monica Yoshida, nossa CVO (Chief Volunteer Officer)

- Cibele T. Yamamoto

- Daniele Freitas

- Fernando Leitão

- Igor Henrique

- Mauro Alexandrowitsch

- Mauro Risonho

- Priscila Valderrama

- Ricardo Logan

- Rodrigo Sandrini

[Segurança] Site desBlindado

Nesta madrugada, o site do serviço "Site Blindado" foi comprometido pouco após a meia-noite deste sábado (27/10), e os invasores fizeram um defacement no site criticando o serviço da empresa, além de alterar o logotipo do selo do site blindado utilizado pelos seus clientes, colocando um banner de que o selo estava "hackeado". Com isso, os sites que mostravam o selo passaram a mostrar a versão dele com o banner de "hackeado". Com o ataque, o site da empresa ficou fora do ar.

O Site Blindado é uma empresa que faz um serviço aonde ela escaneia o site de seus clientes e lhes oferece um "selo de segurança", que nada mais é do que uma imagem que o cliente coloca em seu site para dizer que o site está "protegido" e, com isso, transmitir uma sensação de segurança para seus usuários.

Em sua conta no Twitter, o serviço se auto-promove como sendo uma "Proteção anti-hacker para sites. Análise de milhares de vulnerabilidades de sistema Operacional, Banco de Dados e aplicativos Web."

Vai ser interessante ver quais serão as consequências deste ataque para a empresa. Será que o Site Blindado resiste a esta invasão? As empresas continuarão a usar os seus serviços? O problema é que, com este ataque, o serviço da empresa perde a credibilidade, e a idéia principal do selo era vender a sensação de segurança para os usuários finais.

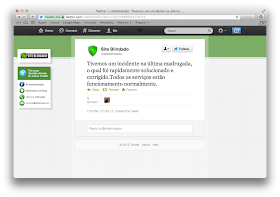

Atualizado (29/10): O Site Blindado confirmou o ataque via Twitter:

Uma cópia da página com o defacement, e a mensagem deixada pelos atacantes, está disponível no Zone-H. Na madrugada entre a sexta e o sábado, o site ficou indisponível por várias horas após o ataque. Vide screenshot abaixo.

O Site Blindado é uma empresa que faz um serviço aonde ela escaneia o site de seus clientes e lhes oferece um "selo de segurança", que nada mais é do que uma imagem que o cliente coloca em seu site para dizer que o site está "protegido" e, com isso, transmitir uma sensação de segurança para seus usuários.

Em sua conta no Twitter, o serviço se auto-promove como sendo uma "Proteção anti-hacker para sites. Análise de milhares de vulnerabilidades de sistema Operacional, Banco de Dados e aplicativos Web."

Vai ser interessante ver quais serão as consequências deste ataque para a empresa. Será que o Site Blindado resiste a esta invasão? As empresas continuarão a usar os seus serviços? O problema é que, com este ataque, o serviço da empresa perde a credibilidade, e a idéia principal do selo era vender a sensação de segurança para os usuários finais.

Atualizado (29/10): O Site Blindado confirmou o ataque via Twitter:

Uma cópia da página com o defacement, e a mensagem deixada pelos atacantes, está disponível no Zone-H. Na madrugada entre a sexta e o sábado, o site ficou indisponível por várias horas após o ataque. Vide screenshot abaixo.

outubro 26, 2012

[Segurança] Tokens de autenticação

Mexendo no baú, achei este vídeo promocional de 2008 do Itaú para o lançamento do iToken, o token de autenticação que o Itaú usa desde 2008 como uma forma de proteger melhor o acesso ao Internet Banking.

Estes tokens são muito populares entre os bancos brasileiros e de todo o mundo, e baseados na tecnologia chamada de One Time Password (OTP), pois geram uma senha de uso único. Cada token tem uma "semente" única que é utilizada para gerar uma senha pseudo-aleatória - isto é, é impossível descobrir a senha sem conhecer o algoritmo e a semente que cada token utiliza, mesmo que você conheça uma série de senhas geradas pelo dispositivo. Esta senha de uso único pode ser gerada por tempo ou por evento: a senha é calculada em função do tempo (isto é, o algoritmo que calcula a senha utiliza o horário em que estamos) ou pelo número de vezes que o token é acionado.

A solução comercial mais usada e conhecida de token OTP foi criada pela RSA nos anos 90 (na época, por uma empresa chamada Security Dynamics, que na verdade comprou a RSA no final da década de 90), mas utilizava um algoritmo proprietário. Mesmo assim, existem formas de criar uma solução similar utilizando algoritmos conhecidos. Em 1998 foi publicado um algoritmo na RFC 2289, mas há alguns anos atrás surgiu e se popularizou uma iniciativa da indústria de criar um algoritmo OTP público, chamado Initiative for Open Authentication (OATH). Qualquer pessoa pode ir no site da OATH, pegar a descrição do algoritmo e criar sua solução própria de OTP, que será compatível com as demais soluções que utilizam o mesmo padrão.

Estes tokens são muito populares entre os bancos brasileiros e de todo o mundo, e baseados na tecnologia chamada de One Time Password (OTP), pois geram uma senha de uso único. Cada token tem uma "semente" única que é utilizada para gerar uma senha pseudo-aleatória - isto é, é impossível descobrir a senha sem conhecer o algoritmo e a semente que cada token utiliza, mesmo que você conheça uma série de senhas geradas pelo dispositivo. Esta senha de uso único pode ser gerada por tempo ou por evento: a senha é calculada em função do tempo (isto é, o algoritmo que calcula a senha utiliza o horário em que estamos) ou pelo número de vezes que o token é acionado.

A solução comercial mais usada e conhecida de token OTP foi criada pela RSA nos anos 90 (na época, por uma empresa chamada Security Dynamics, que na verdade comprou a RSA no final da década de 90), mas utilizava um algoritmo proprietário. Mesmo assim, existem formas de criar uma solução similar utilizando algoritmos conhecidos. Em 1998 foi publicado um algoritmo na RFC 2289, mas há alguns anos atrás surgiu e se popularizou uma iniciativa da indústria de criar um algoritmo OTP público, chamado Initiative for Open Authentication (OATH). Qualquer pessoa pode ir no site da OATH, pegar a descrição do algoritmo e criar sua solução própria de OTP, que será compatível com as demais soluções que utilizam o mesmo padrão.

outubro 25, 2012

[Segurança] Aspectos jurídicos da Computação em Nuvem

Nesta semana, durante o CNASI-SP, o Congresso de Segurança da Informação, Auditoria e Governança de TIC, eu, o André Serralheiro e o advogado carioca Walter Capanema, todos membros do capítulo brasileiro da Cloud Security Alliance, apresentamos um material que criamos juntos para discutir os aspectos jurídicos do uso de Cloud Computing.

Com o crescimento das ofertas de Cloud Computing, surge a necessidade de padronização das ofertas de Cloud Computing existentes no mercado para facilitar a comparação e até mesmo a migração de um provedor de serviços para outro. Também surge a demanda por padronização dos aspectos de segurança em Cloud Computing, para que os clientes tenham meios de avaliar, comparar e exigir medidas de proteção e segurança.

Neste sentido, a CSA tem desenvolvido algumas iniciativas, como o projeto STAR ("Security, Trust & Assurance Registry"), que pretende auxiliar os usuários a avaliarem a segurança dos provedores de Cloud através de relatórios de auto-avaliação que os provedores de Cloud Computing oferecem através da CSA, que avalia a compliance com as melhores práticas e controles de segurança já publicadas pela CSA. Além disso, a ISO/IEC está trabalhando em algumas regulamentações específicas, que ainda estão em discussão e em estágio de "working drafts", mas já tem nome:

Com o crescimento das ofertas de Cloud Computing, surge a necessidade de padronização das ofertas de Cloud Computing existentes no mercado para facilitar a comparação e até mesmo a migração de um provedor de serviços para outro. Também surge a demanda por padronização dos aspectos de segurança em Cloud Computing, para que os clientes tenham meios de avaliar, comparar e exigir medidas de proteção e segurança.

Neste sentido, a CSA tem desenvolvido algumas iniciativas, como o projeto STAR ("Security, Trust & Assurance Registry"), que pretende auxiliar os usuários a avaliarem a segurança dos provedores de Cloud através de relatórios de auto-avaliação que os provedores de Cloud Computing oferecem através da CSA, que avalia a compliance com as melhores práticas e controles de segurança já publicadas pela CSA. Além disso, a ISO/IEC está trabalhando em algumas regulamentações específicas, que ainda estão em discussão e em estágio de "working drafts", mas já tem nome:

- ISO/IEC 27017 – Guidelines on information security controls for the use of cloud computing services based on ISO/IEC 27002

- ISO/IEC 27018 - Code of practice for data protection controls for public cloud computing services

outubro 24, 2012

[Segurança] Software Pirata no Brasil

A Business Software Alliance (BSA) estava com um stand durante a edição deste ano do CNASI-SP, o Congresso de Segurança da Informação, Auditoria e Governança de TIC. A BSA é uma entidade global que representa a indústria de software e desenvolve ações na área de conscientização e na área judicial visando defender a indústria contra a pirataria de software, que consiste na cópia ou distribuição não-autorizada de software protegido por direito autoral.

Durante o evento, a BSA distribuiu um folheto que continha as estatísticas sobre o mercado de software pirata no Brasil. No período de 2003 até 2011, o mercado de software pirata movimentou valores que variaram de US$ 519 milhões até US$ 2.84 bilhões em 2011.

Embora o mercado do software ilegal tenha se expandido entre 2003 e 2011, em termos de valor movimentado, as estatísticas da BSA indicam que o índice de pirataria diminuiu nesse período, caindo de 61% em 2003 para 53% de pirataria em 2011.

Durante o evento, a BSA distribuiu um folheto que continha as estatísticas sobre o mercado de software pirata no Brasil. No período de 2003 até 2011, o mercado de software pirata movimentou valores que variaram de US$ 519 milhões até US$ 2.84 bilhões em 2011.

Embora o mercado do software ilegal tenha se expandido entre 2003 e 2011, em termos de valor movimentado, as estatísticas da BSA indicam que o índice de pirataria diminuiu nesse período, caindo de 61% em 2003 para 53% de pirataria em 2011.

outubro 16, 2012

[Cyber Cultura] Ada Lovelace Day

Hoje, 16/10, é o Ada Lovelace Day, um dia criado em homenagem a Ada Lovelace e para celebrar as mulheres na informática.

Ada Lovelace foi uma britânica, que viveu de 1815 a 1852 e é considerada a primeira programadora de computadores da história. Entre os anos de 1842 e 1843 ela conheceu o trabalho de Charles Babbage e, enquanto o ajudava, acabou escrevendo um algoritmo para ser utilizado na máquina analítica que Babbage criou (teoricamente, pois a máquina não foi construída). Os trabalhos de Babbage e Ada são considerados o primeiro computador e o primeiro software, respectivamente. Para quem quiser saber mais, o artigo da Wikipedia em inglês detalha um pouco o trabalho dos dois.

Nos anos de 1980, o Departamento de Defesa dos EUA criou a linguagem de programação chamada Ada, em sua homenagem.

Nota (adicionado em 17/10): Este site contém uma reprodução dos documentos originais do Charles Babbage e da Ada Lovelace, incluindo o documento "Sketch of the Analytical Engine", que é o documento traduzido pela Ada que contém a famosa "Nota G" atribuída a ela, aonde é descrito um "algoritmo" para a máquina de Babbage.

Ada Lovelace foi uma britânica, que viveu de 1815 a 1852 e é considerada a primeira programadora de computadores da história. Entre os anos de 1842 e 1843 ela conheceu o trabalho de Charles Babbage e, enquanto o ajudava, acabou escrevendo um algoritmo para ser utilizado na máquina analítica que Babbage criou (teoricamente, pois a máquina não foi construída). Os trabalhos de Babbage e Ada são considerados o primeiro computador e o primeiro software, respectivamente. Para quem quiser saber mais, o artigo da Wikipedia em inglês detalha um pouco o trabalho dos dois.

Nos anos de 1980, o Departamento de Defesa dos EUA criou a linguagem de programação chamada Ada, em sua homenagem.

Nota (adicionado em 17/10): Este site contém uma reprodução dos documentos originais do Charles Babbage e da Ada Lovelace, incluindo o documento "Sketch of the Analytical Engine", que é o documento traduzido pela Ada que contém a famosa "Nota G" atribuída a ela, aonde é descrito um "algoritmo" para a máquina de Babbage.

[Segurança] DDoS: Uma década de 9 a 13 anos e muito Gbps

O pessoal da Arbor Networks lançou o video "A Decade of DDoS Attacks - from nuisance to menace" ("Uma década de ataques DDoS - de incômodo para a ameaça") para "comemorar" o fato de que estes ataques quebraram a barreira do 100Gbps de capacidade. O vídeo pretende contar um pouco da evolução dos ataques distribuídos de negação de serviço (DDoS) nos últimos anos.

As técnicas e ferramentas de ataques de DDoS evoluíram bastante nos últimos tempos e, hoje em dia, tem sido utilizadas indiscriminadamente por vários hacktivistas, o que popularizou demais estes ataques. Houve um crescimento gigantesco na quantidade de atacantes e de vítimas em potencial também.

O vídeo é caprichado, interessante e informativo, mas ele é mais marketeiro do que tecnicamente preciso. De cara, a minha primeira crítica é que o pessoal que fez o vídeo não sabe contar até 10...

A segunda crítica que eu faço vem de algo que disse acima: é impossível contar a história dos ataques DDoS sem contar o começo, dos ataques que surgiram em 1999 e 2000. O vídeo, na verdade, acaba sendo bem marketeiro, focando principalmente nos ataques da Estonia em 2007 e nos ataques do Anonymous (que começaram a partir de 2008, contra a igreja da Scientologia, e se mega-popularizaram a partir do final de 2010).

A terceira crítica é que o vídeo fala muito do lado "marketeiro"ë"não fala nada das técnicas e ferramentas que surgiram nesse tempo todo. Ele fala mais nos ataques do Anonymous do que qualquer outra coisa.

Para fechar com chave de ouro, no final, ao mostrar um resumão da mensagem que eles pretendiam passar, eles dizem que "Cybercriminosos estão usando os ataques DDoS para roubar informação". Francamente, faltou um pouco mais de explicação sobre isso, pois ataque de DDoS não rouba informação nenhuma. Ok, alguns cyber criminosos mais espertinhos podem usar os ataques de DDoS para distrair suas vítimas e esconder o real ataque, ou então podem convencer o pessoal a participar de uma campanha de hacktivismo e abaixar uma ferramenta de DDoS em seus computadores que tenha um trojan embutido. Ou seja, é até possível fazer uma conexão entre o cyber crime e os ataques de DDoS, mas seria melhor se eles tivessem explicado isso um pouco melhor.

Resumindo, o vídeo é bonitinho, mas um pouquinho ordinário.

As técnicas e ferramentas de ataques de DDoS evoluíram bastante nos últimos tempos e, hoje em dia, tem sido utilizadas indiscriminadamente por vários hacktivistas, o que popularizou demais estes ataques. Houve um crescimento gigantesco na quantidade de atacantes e de vítimas em potencial também.

O vídeo é caprichado, interessante e informativo, mas ele é mais marketeiro do que tecnicamente preciso. De cara, a minha primeira crítica é que o pessoal que fez o vídeo não sabe contar até 10...

- O vídeo começa em Setembro de 2003 - ou seja, 9 anos atrás

- Os ataques DDoS surgiram em meados de 1999, com o surgimento de ferramentas como o Trinoo e o Tribal Flood Network (TFN). Na época, os ataques DDoS derrubaram os maiores sites da Internet no mundo, e no Brasil também.

A segunda crítica que eu faço vem de algo que disse acima: é impossível contar a história dos ataques DDoS sem contar o começo, dos ataques que surgiram em 1999 e 2000. O vídeo, na verdade, acaba sendo bem marketeiro, focando principalmente nos ataques da Estonia em 2007 e nos ataques do Anonymous (que começaram a partir de 2008, contra a igreja da Scientologia, e se mega-popularizaram a partir do final de 2010).

A terceira crítica é que o vídeo fala muito do lado "marketeiro"ë"não fala nada das técnicas e ferramentas que surgiram nesse tempo todo. Ele fala mais nos ataques do Anonymous do que qualquer outra coisa.

Para fechar com chave de ouro, no final, ao mostrar um resumão da mensagem que eles pretendiam passar, eles dizem que "Cybercriminosos estão usando os ataques DDoS para roubar informação". Francamente, faltou um pouco mais de explicação sobre isso, pois ataque de DDoS não rouba informação nenhuma. Ok, alguns cyber criminosos mais espertinhos podem usar os ataques de DDoS para distrair suas vítimas e esconder o real ataque, ou então podem convencer o pessoal a participar de uma campanha de hacktivismo e abaixar uma ferramenta de DDoS em seus computadores que tenha um trojan embutido. Ou seja, é até possível fazer uma conexão entre o cyber crime e os ataques de DDoS, mas seria melhor se eles tivessem explicado isso um pouco melhor.

Resumindo, o vídeo é bonitinho, mas um pouquinho ordinário.

outubro 12, 2012

[Cyber Cultura] Um ano de LHC

Hoje, 12 de Outubro, o Laboratório Hacker de Campinas completa seu primeiro ano de funcionamento, e a essa altura o pessoal já está comemorando com um belo churrasco - ou uma pizzada, pois decidiram mudar de idéia de última hora.

Hoje, 12 de Outubro, o Laboratório Hacker de Campinas completa seu primeiro ano de funcionamento, e a essa altura o pessoal já está comemorando com um belo churrasco - ou uma pizzada, pois decidiram mudar de idéia de última hora.

O Laboratório Hacker de Campinas (LHC) é um hackerspace muito legal localizado na região central de Campinas, em uma sede muito simpática e aconchegante, com um pessoal extremamente prestativo e interessado, que tem realizado diversos projetos e vários eventos

periódicos.

Se você mora perto de Campinas ou se passar por lá algum dia, não perca a chance de conhecê-los.

outubro 03, 2012

[Segurança] Cyber Security Awareness Month

Nos Estados Unidos e na Europa, Outubro é o mês de conscientização sobre segurança online, ou melhor, o "Cyber Security Awareness Month". Esta é uma iniciativa que reúne várias empresas e entidades em torno da promoção de campanhas de conscientização direcionadas principalmente para os usuários finais.

Nos Estados Unidos e na Europa, Outubro é o mês de conscientização sobre segurança online, ou melhor, o "Cyber Security Awareness Month". Esta é uma iniciativa que reúne várias empresas e entidades em torno da promoção de campanhas de conscientização direcionadas principalmente para os usuários finais.

O site StaySafeOnline, pos ecemplo, criou uma página especial sobre o evento, com diversas informações e materiais que podem ser utilizados para campanhas de conscientização. O site europeu se destaca pela boa quantidade de posters, vídeos e charges disponibilizadas online. O SANS Institute também divulgou a campanha e disse que vai publicar um post especial por dia em seu blog, relacionados aos padrões de segurança existentes.

Veja alguns sites com materiais interessantes para ajudar na conscientização dos usuários: