O pessoal da Cipher criou um infográfico para ilustrar algumas estatísticas sobre os custos envolvidos nos vazamento de dados. Ao final, eles indicam 4 recomendações para as empresas prevenir os vazamentos.

Me parece que as estatísticas foram tiradas da versão global do relatório "2017 Cost of Data Breach Study" produzido pela IBM junto com o Ponemon Institute, que foi divulgado na metade deste ano.

Estranhamente os dados de custo por registro para os setores mais prejudicados não bate com os números no relatório original, nem a sequência das 3 mais afetadas (nem historicamente, nem considerando apenas os dados de 2017):

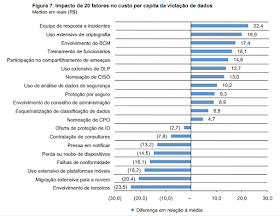

Além disso, outra diferença do infográgico da Cipher com o relatório da IBM diz respeito as sugestões de prevenção: das 4 recomendações da Cipher, apenas uma (treinamento de empregados) consta entre as 12 práticas que a IBM apontou com capacidade de reduzir o custo médio de um incidente. Para a IBM, por exemplo, ter um time de resposta em incidentes reduz, em média, 19 dólares o custo por registro vazado. O treinamento de empregados reduz o custo médio em US$ 12,50.

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

Páginas

▼

novembro 30, 2017

novembro 29, 2017

[Segurança] Perdas com violação de dados no Brasil

Um estudo da IBM em parceria com o Instituto Ponemon, divulgado em meados deste ano mostra que houve um aumento histórico no número de incidentes e nos custos gerados com violação de dados no Brasil e no mundo. Este estudo existe há 12 anos, sendo que inicialmente ela tinha foco apenas nos EUA. Atualmente ela já inclui alguns países europeus (Reino Unido, Alemanha, França, Itália), a Austrália, nós (Brasil), Canadá, África do Sul, o Japão, Índia, o Oriente Médio (incluindo Emirados Árabes Unidos e Arábia Saudita) e a região chamada de ASEAN (incluindo Cingapura, Indonésia, Filipinas e Malásia). O estudo global consultou 419 organizações

de 11 países.

No Brasil, a pesquisa consultou 36 empresas de 12 setores diferentes, que tiveram entre 1.980 e 97.300 registros violados por incidente. O número médio de registros violados foi 25.802.

O relatório é muito extenso e contém muitas estatísticas interessantes. Veja abaixo alguns dados sobre o mercado Brasileiro, retirados do relatório "Custo da Violação de Dados 2017":

Uma informação deste relatório que eu achei bem interessante é a lista de fatores que influenciam o custo da violação de dados, para mais ou para menos. São eles:

Para saber mais:

No Brasil, a pesquisa consultou 36 empresas de 12 setores diferentes, que tiveram entre 1.980 e 97.300 registros violados por incidente. O número médio de registros violados foi 25.802.

O relatório é muito extenso e contém muitas estatísticas interessantes. Veja abaixo alguns dados sobre o mercado Brasileiro, retirados do relatório "Custo da Violação de Dados 2017":

- O custo total desembolsado para reparar as invasões foi de R$ 4.72 milhões (globalmente, este custo foi de US$ 3,62 milhões). Em 2016, o valor era de R$ 4.31 milhões;

- O custo per capta médio (por registro comprometido) foi de R$ 246;

- As empresas financeiras, serviços e tecnologia tiveram um custo per capita de violação de dados substancialmente acima da média geral;

- Os ataques maliciosos são a principal causa da violação de dados (44% dos casos analisados), seguidos por falhas humanas (31%) e falhas nos sistemas (25%);

- As empresas mais afetadas foram nos setores de serviços, finanças e tecnologia;

- O custo médio do prejuízo que as companhias sofreram com a questão da reputação atingiu R$1,92 milhões;

- A média de tempo que as companhias demoraram para identificar uma violação de dados foi de 250 dias e cerca de 105 dias para conter o vazamento de dados.

Uma informação deste relatório que eu achei bem interessante é a lista de fatores que influenciam o custo da violação de dados, para mais ou para menos. São eles:

Para saber mais:

- Veja o hotsite deste estudo: https://www.ibm.com/security/data-breach

- Relatório Global: "2017 Cost of Data Breach Study: Global Overview"

- Relatório sobre o Brasil: "Estudo sobre o custo da violação de dados 2017"

- A IBM criou uma calculadora online para estimar o custo de uma violação de dados: https://databreachcalculator.mybluemix.net

novembro 27, 2017

[Segurança] A maior desgraceira de todos os tempos: Fileless Malware

O super-hiper-mega-uber ataque global do ransonworm WannaCry nos presenteou com algumas Buzzwords novas. Uma delas diz respeito a um "novo" tipo devastador de códigos maliciosos, batizado de...

Como explicou o Professor Nelson Brito na sua palestra durante a H2HC 2017, a Wikipedia define "Fileless Malware" é uma variante dos softwares maliciosos que existe exclusivamente baseado na memória do computador (RAM). Ou seja, o malware reside apenas em memória e não grava nada em disco, para evitar ser detectado.

Mas, pera aí... isso já não existe há bastante tempo? Desde quano um código malicioso precisa, obrigatoriamente, gravar algo em disco, em vez de apenas rodar em memória? O próprio verbete da Wikipedia cita, como exemplos, os worms CodeRed (de 2001), Slammer (2003) e até mesmo o Stuxnet (2010).

Para que criar uma buzzword agora para algo que existe há mais de 15 anos?

Mas, enfim, quem se preocupa com esse tipo de detalhe quando tem a oportunidade de criar uma nova Buzzword e fazer mais FUD no mercado?

Mas, como se isso já não fosse assustador o bastante, o "Fileless Malware" inaugurou uma nova família de ciber ataques, batizada pelo mercado de...

O "Advanced Volatile Threat" são "um tipo avançado de ciberataque onde o código malicioso não precisa tocar no disco rígido da vítima para executar o seu payload." O verbete na Wikipedia tem 2 parágrafos e 3 frases, e o segundo parágrafo diz que esse ataque é mais potente que os APTs pois "As soluções de antivírus tradicionais dependem da presença de um arquivo no disco rígido" para fazer a detecção do malware.

Na real, isso são apenas duas buzzwords criadas em um discurso marketeiro, dando um novo nome assustador para um problema já existente. Nada de novo no front, apenas mais do mesmo.

Fileless Malware

Como explicou o Professor Nelson Brito na sua palestra durante a H2HC 2017, a Wikipedia define "Fileless Malware" é uma variante dos softwares maliciosos que existe exclusivamente baseado na memória do computador (RAM). Ou seja, o malware reside apenas em memória e não grava nada em disco, para evitar ser detectado.

Mas, pera aí... isso já não existe há bastante tempo? Desde quano um código malicioso precisa, obrigatoriamente, gravar algo em disco, em vez de apenas rodar em memória? O próprio verbete da Wikipedia cita, como exemplos, os worms CodeRed (de 2001), Slammer (2003) e até mesmo o Stuxnet (2010).

Para que criar uma buzzword agora para algo que existe há mais de 15 anos?

Mas, enfim, quem se preocupa com esse tipo de detalhe quando tem a oportunidade de criar uma nova Buzzword e fazer mais FUD no mercado?

Mas, como se isso já não fosse assustador o bastante, o "Fileless Malware" inaugurou uma nova família de ciber ataques, batizada pelo mercado de...

Advanced Volatile Threat (AVT)

O "Advanced Volatile Threat" são "um tipo avançado de ciberataque onde o código malicioso não precisa tocar no disco rígido da vítima para executar o seu payload." O verbete na Wikipedia tem 2 parágrafos e 3 frases, e o segundo parágrafo diz que esse ataque é mais potente que os APTs pois "As soluções de antivírus tradicionais dependem da presença de um arquivo no disco rígido" para fazer a detecção do malware.

Na real, isso são apenas duas buzzwords criadas em um discurso marketeiro, dando um novo nome assustador para um problema já existente. Nada de novo no front, apenas mais do mesmo.

novembro 24, 2017

[Cyber Cultura] Blogs do Brasil

Eu as vezes acho que sou um dinossauro por manter um blog. Mas, ao ver este infográfico da BigData Corp, pelo menos eu descobri que não estou sozinho: existem mais de 5,5 milhões de blogs no Brasil!

O infográfico abaixo resume algumas estatísticas sobre o mundo dos blogers:

O infográfico abaixo resume algumas estatísticas sobre o mundo dos blogers:

novembro 22, 2017

[Segurança] Internet of Spy Things

No início do ano aconteceu um caso interessante, que causou um pouco de alvoroço nas redes sociais: um dono do Amazon Echo resolveu perguntar para o seu dispositivo se ele mandava seus dados para a CIA, e o aparelho meio que gagejou...

Ao perguntar "Alexa, are you connected to the CIA?" ("Alexa, você está conectada com a CIA?"), o Amazon Echo solta uma luz e fica em silêncio. Houve especulação se isso seria um bug na hora de interpretar o que foi dito, ou se isso seria um caso muito suspeito de audição seletiva, aonde o dispositivo seria bloqueado de responder algumas questões.

Segundo a Amazon, esse era um pequeno bug que foi corrigido.

Essa é uma situação divertida e ao mesmo tempo preocupante .

Ao perguntar "Alexa, are you connected to the CIA?" ("Alexa, você está conectada com a CIA?"), o Amazon Echo solta uma luz e fica em silêncio. Houve especulação se isso seria um bug na hora de interpretar o que foi dito, ou se isso seria um caso muito suspeito de audição seletiva, aonde o dispositivo seria bloqueado de responder algumas questões.

Segundo a Amazon, esse era um pequeno bug que foi corrigido.

Essa é uma situação divertida e ao mesmo tempo preocupante .

novembro 21, 2017

[Segurança] Estatísticas de fraude no Brasil

A Serasa Experian mantém um estudo de Indicadores de Tentativas de Fraude, que mostram algumas estatísticas sobre a fraude no Brasil, principalmente sobre as tentativas de fraude contra o consumidor brasileiro relacionadas ao roubo de identidades.

Os últimos dados, de Agosto deste ano, mostram que:

Segundo a Serasa Experian, as principais tentativas de golpe associadas ao roubo identidade são, usando uma identificação falsa ou roubada:

Os últimos dados, de Agosto deste ano, mostram que:

- A cada 14,5 segundos é realizada uma tentativa de fraude no país;

- Este número representa a menor frequência mensal já identificada, desde outubro de 2014, o que indica o aumento na quantidade de fraudes;

- De Janeiro a Agosto foram identificadas 1,307 milhão de tentativas de golpes, 9,8% maior que o mesmo período do ano passado;

- O segmento de Telefonia foi o mais afetado, representando 38,4% do total de casos. Em um dos golpes mais comuns, criminosos usam dados de consumidores para abertura de contas de celulares ou compra de aparelhos;

- O setor de Serviços é o segundo segmento com mais tentativas de fraude, representando 30,6% do total;

- Bancos e financeiras vem em terceiro lugar com 23,3% das tentativas de fraude, seguidos pelo setor de Varejo, com 6,1%;

- As tentativas de fraude no primeiro semestre do ano representaram crescimento de 7,5% em relação ao mesmo período de 2016.

Segundo a Serasa Experian, as principais tentativas de golpe associadas ao roubo identidade são, usando uma identificação falsa ou roubada:

- Compra de celulares;

- Emissão de cartões de crédito;

- Financiamento de eletrônicos no Varejo (TV, aparelho de som, celular etc.);

- Abertura de conta em banco, aonde o criminoso também consegue acesso a outros produtos bancários como cartões, cheques e empréstimos pré-aprovados, potencializando as fraudes;

- Compra de automóveis;

- Abertura de empresas, que servem de ‘fachada’ para a aplicação de golpes no mercado.

novembro 17, 2017

[Carreira] Programa de Certificação em Segurança de TI da Trend Micro

A Trend Micro trouxe para o Brasil uma iniciativa sensacional: um programa de capacitação em segurança gratuito, direcionado para universitários e recém-formados, aonde os selecionados recebem uma bolsa auxílo para fazer um treinamento de 6 semanas em Janeiro do ano que vem no escritório da Trend em São Paulo.

O treinamento envolve assuntos relacionados e infraestrutura e segurança da informação, ajudando a desenvolver habilidades técnicas e pessoais necessárias para se tornar um Systems Engineer. Os estudantes aprenderão sobre arquitetura, ambientes de implementação, instalação, configuração e gerenciamento das principais soluções da Trend Micro. Embora seja um programa direcionado para as soluções da empresa, certamente o conteúdo será de grande ajuda para a formação profissional dos participantes. Além disso, a Trend promete contratar internamente e indicar para contratação os melhores alunos.

O Papo Binário fez um vídeo apresentando essa iniciativa:

Esse programa começou no Cairo, Egito, e agora eles estão trazendo para o Brasil. O vídeo abaixo fala um pouco dessa experiência.

São 25 vagas para estudantes de cursos superiores em computação e tecnologia. Para saber mais detalhes sobre o programa de certificação e ver as instruções para se inscrever no processo seletivo, veja esse documento. As inscrições devem ser feitas por e-mail até o dia 3 de Dezembro de 2017.

O treinamento envolve assuntos relacionados e infraestrutura e segurança da informação, ajudando a desenvolver habilidades técnicas e pessoais necessárias para se tornar um Systems Engineer. Os estudantes aprenderão sobre arquitetura, ambientes de implementação, instalação, configuração e gerenciamento das principais soluções da Trend Micro. Embora seja um programa direcionado para as soluções da empresa, certamente o conteúdo será de grande ajuda para a formação profissional dos participantes. Além disso, a Trend promete contratar internamente e indicar para contratação os melhores alunos.

O Papo Binário fez um vídeo apresentando essa iniciativa:

Esse programa começou no Cairo, Egito, e agora eles estão trazendo para o Brasil. O vídeo abaixo fala um pouco dessa experiência.

São 25 vagas para estudantes de cursos superiores em computação e tecnologia. Para saber mais detalhes sobre o programa de certificação e ver as instruções para se inscrever no processo seletivo, veja esse documento. As inscrições devem ser feitas por e-mail até o dia 3 de Dezembro de 2017.

novembro 16, 2017

[Segurança] Como foi o Roadsec São Paulo 2017

Incrível!!!

Essa seria uma boa palavra para resumir a mega edição de encerramento em São Paulo do Roadsec, que aconteceu neste sábado 11/11. O evento estava lotado, repleto de atividades e mostrou que, sem sombra de dúvidas, eles são o maior evento de segurança nacional, tanto se contarmos apenas o público de São Paulo ou se levar em consideração a somatória do público de todas as edições regionais que aconteceram em 2017. Na véspera do evento o Anderson Ramos já havia anunciado que eles atingiram a marca de 5 mil inscritos, um número impressionante para o mercado brasileiro.

O Roadsec São Paulo teve quase 10 horas de conteúdo, distribuído em 6 trilhas, 41 palestras e muitas atividades em paralelo, incluindo oficinas, competição de robôs orgabizada pela Robocore e uma área de comunidaces. O evento também tem o mérito de levar ao grande público um mix diversificado de atividades, juntando palestras de segurança com atividades multidisciplinares (incluindo lockpicking, robótica, eletrônica e drones). Também popularizaram de vez as competições de Capture The Flag (CTF) com o campeonato HackaFlag.

Teve até implante de Biochip ao vivo, no palco principal!!!

Neste ano eles expandiram o uso do espaço no Audio Club, agregando mais um galpão, e assim conseguiram colocar mais trilhas de palestras e mais foodtrucks. Com novos palcos, cada um com espaço para cerca de 100 pessoas, o evento criou trilhas divididas por assuntos, que aconteceram em paralelo ao palco principal de palestras: Carreira, Application Security (AppSec, com patrocínio da Conviso), Hacking, Tecnologia e Comunidades.

Mas, mesmo com uma infra-estrutura maior, o local estava entulhado de pessoas e com espaço limitado de circulação.

O dois principais problemas da edição desse ano (na minha opinião e de alguns amigos que conversei) foram...

Talvez uma forma de minimizar o problema das palestras seria colocar todos os palcos de palestras em um galpão, isolado da área de comunidades, oficinas e food trucks. Assim elas competiriam em barulho somente entre si, o que pode ser minimizado, realmente, com o uso de fones de ouvido.

Para os fãns de CTFs, a final do HackaFlag foi transmitida ao vivo, com direito a narradores. A propósito, o vencedor na deste ano foi o Caio Luders (Geolado).

Neste ano o Roadsec passou por um susto: poucos dias antes do evento surgiram vários comentários no Twitter denunciando que o Capitão Crunch tem um comportamento inadequado em eventos, se aproximando de jovens adolescentes para oferecer uma "massagem energizante".

Esses comentários fizeram com que a organização do evento silenciosamente cancelasse sua palestra. Obviamente uma galerinha não perdoou a falta do Capitão Crunch e do YT Cracker (que não veio pois não tirou o visto a tempo), e relembraram do histórico de azar da Flipside com palestrantes internacionais. A lista de palestrantes interncaionais que deram o cano inclui o John McAffee (2 vezes), o Jeff Moss e agora o Capitão Crunch e o YT Cracker.

Desde o ano passado a Flipside começou a divulgar o Roadsec como "festival hacker". E, de fato, é isso que melhor descreve o evento. Vou ser sincero, em alguns momentos, durante o evento, eu me senti como se estivesse na Defcon. Sem querer forçar uma comparação aqui, pois há muitas diferenças entre Defcon e Roadsec, mas o que eu quero dizer é que o Roadsec São Paulo é o evento brasileiro que mais se aproxima dos grandes eventos internacionais, que misturam um público bem diversificado com dezenas de atividades acontecendo ao mesmo tempo.

A edição do ano que vem do Roadsec São Paulo já tem data marcada: 10/11/2018.

Nota (adicionada em 01/12/17):

Essa seria uma boa palavra para resumir a mega edição de encerramento em São Paulo do Roadsec, que aconteceu neste sábado 11/11. O evento estava lotado, repleto de atividades e mostrou que, sem sombra de dúvidas, eles são o maior evento de segurança nacional, tanto se contarmos apenas o público de São Paulo ou se levar em consideração a somatória do público de todas as edições regionais que aconteceram em 2017. Na véspera do evento o Anderson Ramos já havia anunciado que eles atingiram a marca de 5 mil inscritos, um número impressionante para o mercado brasileiro.

O Roadsec São Paulo teve quase 10 horas de conteúdo, distribuído em 6 trilhas, 41 palestras e muitas atividades em paralelo, incluindo oficinas, competição de robôs orgabizada pela Robocore e uma área de comunidaces. O evento também tem o mérito de levar ao grande público um mix diversificado de atividades, juntando palestras de segurança com atividades multidisciplinares (incluindo lockpicking, robótica, eletrônica e drones). Também popularizaram de vez as competições de Capture The Flag (CTF) com o campeonato HackaFlag.

Teve até implante de Biochip ao vivo, no palco principal!!!

Neste ano eles expandiram o uso do espaço no Audio Club, agregando mais um galpão, e assim conseguiram colocar mais trilhas de palestras e mais foodtrucks. Com novos palcos, cada um com espaço para cerca de 100 pessoas, o evento criou trilhas divididas por assuntos, que aconteceram em paralelo ao palco principal de palestras: Carreira, Application Security (AppSec, com patrocínio da Conviso), Hacking, Tecnologia e Comunidades.

Mas, mesmo com uma infra-estrutura maior, o local estava entulhado de pessoas e com espaço limitado de circulação.

- Os preços exorbitantes: Todo mundo comentava sobre o preço da bebida: uma cerveja estava custando R$ 10, e uma garrafinha pequena de Catuaba custava R$ 15. Segundo as pessoas da Flipside com quem conversei, esse preço era responsabilidade do Audio Club. Isso sem falar que os food trucks não estavam baratos. A maioria das opções de comida custavam em torno de R$ 25 ou mais. Um espetinho, bem saboroso por sinal, custava R$ 10 (3 pelo preço promocional de R$ 25). Como o evento não permite que você saia e volte, todo mundo era obrigado a comer e beber lá, refém desses preços exorbitantes;

- Áreas de palestra com infra precária, com muito ruído em várias delas por causa de como foram montadas: bem próximo a áreas om outras atividades, e sem isolamento acústico. Como a maioria deles estava em um canto do corredor na área de exposição (dividindo espaço com as mesas de comunidades, competições, patrocinadores e food trucks), elas sofriam com muito ruído. Havia um esquema da platéia usar fones de ouvidos para ouvir o palestrante, mas os fones não abafavam o som ambiente e também não havia uma quantidade de fones suficiente para todo mundo. Outro problema era o formato montado para as áreas de palestra: bem retangular, com uma boa parte da platéia ficando bem afastada do palco, o que dificulta a visualização. Eu dei sorte de palestrar na que eu considerei ser a melhor sala, a da trila Carreira, que era um ambiente fechado e silencioso.

Talvez uma forma de minimizar o problema das palestras seria colocar todos os palcos de palestras em um galpão, isolado da área de comunidades, oficinas e food trucks. Assim elas competiriam em barulho somente entre si, o que pode ser minimizado, realmente, com o uso de fones de ouvido.

Para os fãns de CTFs, a final do HackaFlag foi transmitida ao vivo, com direito a narradores. A propósito, o vencedor na deste ano foi o Caio Luders (Geolado).

Neste ano o Roadsec passou por um susto: poucos dias antes do evento surgiram vários comentários no Twitter denunciando que o Capitão Crunch tem um comportamento inadequado em eventos, se aproximando de jovens adolescentes para oferecer uma "massagem energizante".

Esses comentários fizeram com que a organização do evento silenciosamente cancelasse sua palestra. Obviamente uma galerinha não perdoou a falta do Capitão Crunch e do YT Cracker (que não veio pois não tirou o visto a tempo), e relembraram do histórico de azar da Flipside com palestrantes internacionais. A lista de palestrantes interncaionais que deram o cano inclui o John McAffee (2 vezes), o Jeff Moss e agora o Capitão Crunch e o YT Cracker.

Desde o ano passado a Flipside começou a divulgar o Roadsec como "festival hacker". E, de fato, é isso que melhor descreve o evento. Vou ser sincero, em alguns momentos, durante o evento, eu me senti como se estivesse na Defcon. Sem querer forçar uma comparação aqui, pois há muitas diferenças entre Defcon e Roadsec, mas o que eu quero dizer é que o Roadsec São Paulo é o evento brasileiro que mais se aproxima dos grandes eventos internacionais, que misturam um público bem diversificado com dezenas de atividades acontecendo ao mesmo tempo.

A edição do ano que vem do Roadsec São Paulo já tem data marcada: 10/11/2018.

Nota (adicionada em 01/12/17):

- Veja uma notícia bem completa sobre a polêmica do Cap. Crunch: "A Hacker Hero Has Been Banned From Cyber Conferences After Decades Of Inappropriate Behavior"

- Veja a resposta dele: "Hacking pioneer John Draper responds to sexual assault allegations"

novembro 13, 2017

[Cyber Cultura] Buzzword do momento: Blockchain

Você está antenado com as tecnologias que estão mudando o futuro da humanidade e que estão revolucionando todas as indústrias, então você certamente manja tudo de...

Se você acha que essa buzzword é "hype", imagina então se colocarmos ela em uma frase bem usada. Veja o que disse uma reportagem no portail CIO em Abril deste ano: "Você tem ouvido falar muito em Blockchain. E a tendência é que as conversas em torno da tecnologia continuem a dominar as rodas de debate sobre modelos de negócio disruptivos, a medida que mais setores econômicos comecem a examinar, em maior profundidade, os impactos que ela provocará no modo como hoje transacionamos mercadorias e serviços."

O Blockchain praticamente nasceu junto com o Bitcoin, a cripto moeda ("cryptocurrency", em inglês) que também promete revolucionar o mundo. O Blockchain funciona como a tecnologia de compartilhamento seguro de registros, de forma peer-to-peer, que viabiliza a confiança nas transações e torna o Bitcoin viável.

É muito fácil encontrar definições genéricas e superficiais do Blockchain comparando com um "livro razão distribuído": Essa reportagem do portal CIO, por exemplo, define que o Blockchain funciona como um banco de dados e uma rede ponto a ponto em que registros de transações ficam distribuídos entre milhares de computadores. A distribuição e a assinatura digital dos registros garantem a integridade da transação, sendo impossível adulterá-la. Ele cria um índice global para todas as transações que ocorrem em um determinado mercado, como se fosse um livro contábil de forma pública e compartilhada. E acredita-se que o Blockchain tem a capacidade de revolucionar o setor financeiro (na transmissão de valores e em contratos inteligentes), os cartórios, serviços de saúde e o agronegócio.

Para saber mais:

Blockchain

Se você acha que essa buzzword é "hype", imagina então se colocarmos ela em uma frase bem usada. Veja o que disse uma reportagem no portail CIO em Abril deste ano: "Você tem ouvido falar muito em Blockchain. E a tendência é que as conversas em torno da tecnologia continuem a dominar as rodas de debate sobre modelos de negócio disruptivos, a medida que mais setores econômicos comecem a examinar, em maior profundidade, os impactos que ela provocará no modo como hoje transacionamos mercadorias e serviços."

O Blockchain praticamente nasceu junto com o Bitcoin, a cripto moeda ("cryptocurrency", em inglês) que também promete revolucionar o mundo. O Blockchain funciona como a tecnologia de compartilhamento seguro de registros, de forma peer-to-peer, que viabiliza a confiança nas transações e torna o Bitcoin viável.

É muito fácil encontrar definições genéricas e superficiais do Blockchain comparando com um "livro razão distribuído": Essa reportagem do portal CIO, por exemplo, define que o Blockchain funciona como um banco de dados e uma rede ponto a ponto em que registros de transações ficam distribuídos entre milhares de computadores. A distribuição e a assinatura digital dos registros garantem a integridade da transação, sendo impossível adulterá-la. Ele cria um índice global para todas as transações que ocorrem em um determinado mercado, como se fosse um livro contábil de forma pública e compartilhada. E acredita-se que o Blockchain tem a capacidade de revolucionar o setor financeiro (na transmissão de valores e em contratos inteligentes), os cartórios, serviços de saúde e o agronegócio.

Para saber mais:

- Paper "Bitcoin: A Peer-to-Peer Electronic Cash System"

- Cinco princípios básicos do Blockchain

- Palestra no TED: "How the blockchain is changing money and business"

- Palestra no TED: "How the blockchain will radically transform the economy"

- Pequena lista de refer6encia no site do Garoa

novembro 10, 2017

[Segurança] Serviços Hacker

Um amigo compartilhou um post no Facebook oferecendo serviços de "hackear" redes sociais e emails:

Não precisa ser um hackudão do mundo underground para encontrar esse tipo de oferta de serviço, pois o Facebook está repleto disso. Uma busca simples por "serviços hacker" no Face já retorna várias páginas:

Não precisa ser um hackudão do mundo underground para encontrar esse tipo de oferta de serviço, pois o Facebook está repleto disso. Uma busca simples por "serviços hacker" no Face já retorna várias páginas:

novembro 09, 2017

[Carreira] Engenheiras de software

O pessoal do Nubank publicou um vídeo bem legal, chamado "Como é ser engenheira de software no Nubank", com depoimentos de algumas desenvolvedoras da empresa.

Com objetivo de comemorar o Dia da Ada Lovelace, a primeira programadora da história, o Nubank fez esse vídeo com as engenheiras de software para contar suas histórias e inspirar mais mulheres a seguir carreiras nessa área. O que eu mais gostei dos depoimentos é que eles raramente tocam no discurso de que há poucas mulheres na área, e a maioria fala sobre seus desafios na profissão. Ou seja, foca mais em mostrar sua paixão por trabalhar com tecnologia e trata a presença delas como algo normal, como deveria ser.

Com objetivo de comemorar o Dia da Ada Lovelace, a primeira programadora da história, o Nubank fez esse vídeo com as engenheiras de software para contar suas histórias e inspirar mais mulheres a seguir carreiras nessa área. O que eu mais gostei dos depoimentos é que eles raramente tocam no discurso de que há poucas mulheres na área, e a maioria fala sobre seus desafios na profissão. Ou seja, foca mais em mostrar sua paixão por trabalhar com tecnologia e trata a presença delas como algo normal, como deveria ser.

novembro 08, 2017

[Segurança] A Militarização do Ciber Espaço

Recentemente o Julio Cesar Fort deu uma palestra bem legal no evento Talk'n Roll, na Polônia, batizada de "The Militarization Of The Cyberspace And Why We Should Care About It".

A palestra aborda um pouco da história e da evolução da ciber guerra nos últimos anos, incluindo os ciber ataques contra a Estônia em 2007 e o Stuxnet em 2010, que culminaram em um cenário que vemos hoje aonde o ciber espaço já é considerado como um palco de batalha pelos governos, e como consequência temos uma escalada na busca por zero days e a tentativa de sabotar as tecnologias de segurança através da instalação de backdoors (voluntária, forçada ou em último caso, sem conhecimento do fabricante). No final, ele destaca que há muito mais dinheiro e esforço destinado para ciber guerra do que em ciber defesa.

A palestra aborda um pouco da história e da evolução da ciber guerra nos últimos anos, incluindo os ciber ataques contra a Estônia em 2007 e o Stuxnet em 2010, que culminaram em um cenário que vemos hoje aonde o ciber espaço já é considerado como um palco de batalha pelos governos, e como consequência temos uma escalada na busca por zero days e a tentativa de sabotar as tecnologias de segurança através da instalação de backdoors (voluntária, forçada ou em último caso, sem conhecimento do fabricante). No final, ele destaca que há muito mais dinheiro e esforço destinado para ciber guerra do que em ciber defesa.

novembro 06, 2017

[Segurança] A paternidade da H2HC

Esqueça tudo que você conhece ou já viu sobre tretas na área de segurança. Nesses últimos dias presenciamos a "mãe de todas as tretas", em uma discussão sobre quem foram os fundadores da conferência Hackers to Hackers Conference (H2HC).

Tudo começou por causa de um simples post no Linkedin (nota: desde 07/11 o post não está mais disponível) (nota: para quem não viu a mensagem original, já rolou um leak do post), aonde o Domingo Montanaro divulgou a sua participação em um painel do congresso Security Leaders, evento que vai acontecer aqui em São Paulo nos dias 13 e 14 de novembro.

Tudo bem, exceto que lá constava como parte de sua biografia que ele foi “fundador da H2HC“.

Pouco depois o Ygor "DMR" publicou um comentário questionando que ele não tinha participado da fundação do evento, e como resposta, o Montanaro escreveu um artigo no Medium contando a sua versão dessa história.

O que se seguiu foi uma discussão interminável entre o Montanaro e os demais criadores e organizadores da H2HC (incluindo o Ygor "DMR", o Wendel "Dum_Dum", o Alex "Sefer Zohar", o Rubira e o Filipe Balestra), além de alguns dinossauros como o O Gustavo "csh" e uma ex-namorada, aonde também trocaram farpas pessoais e citaram até treta com fatos relacionados a outros empregos e investimentos dele.

Ficou fácil perceber que haviam algumas pessoas com desafetos com o Montanaro, e aproveitaram o post para botar isso tudo para fora. Mas o grosso da discussão mesmo foi se o Montanaro participou ou não da fundação do evento, com ele defendendo seu ponto de vista que sim, e todos os demais discordando e acusando-o de querer tomar aproveito do sucesso do evento.

O post chamou a atenção de muita gente, com comentários em vários grupos no Telegram e WhatsApp, devido a quantidade de roupa suja lavada em público, no Linkedin. Eu conheço o Montanaro há vários anos e eu, particularmente, nunca trabalhei com ele nem tive algum tipo de problema, mas tenho alguns amigos que já trabalharam com ele e tem alguma experiência negativa para relatar (que fiquei sabendo no decorrer dos anos, em diversas conversas com cada um).

Mas nesse post eu vou focar no tópico inicial da treta, que é a fundação da H2HC.

Resumidamente, o Montanaro alega que participou da organização das 4 primeiras edições do evento e foi responsável pela realização da primeira edição. Segundo ele, "coloquei grana, trabalho e risco em potencial para o evento sair do papel", e repetiu esse argumento várias vezes, como por exemplo no trecho abaixo:

Em troca, seguiram diversas manifestações de vários dinossauros da área de segurança, inclusive dos organizadores atuais da H2HC e daqueles que, mesmo segundo as diferentes versões dos fatos, participaram da criação do evento. Todos contra-argumentaram que o Montanaro não participou da criação do evento, e apenas ajudava (e algumas vezes atrapalhava).

O que eu entendi disso tudo, na minha opinião, é que apesar dos argumentos em contrário do Montanaro, todos que participaram do surgimento da H2HC foram unânimes em dizer que, embora ele tenha colaborado com a organização nas primeras edições, ele não participou da criação do evento, e inclusive em alguns momentos o pessoal relatou que ele as vezes mais atrapalhava do que ajudava.

Não tem nenhum comentário nessa discussão de alguém que confirme a versão do Montanaro ou que concorde com ele. Pelo contrário. Para exemplificar como o Montanaro era discordante dos demais que criaram a H2HC, o Alex "Sefer Zohar" mostrou um email do Montanaro sugerindo tirar a palavra “hacker” do nome do evento:

Essa discussão no Linkedin se extendeu por alguns dias, envolveu algumas centenas de comentários de várias pessoas e gerou memes.

No final das contas, é fácil perceber que existem várias versões sobre quem e como surgiu H2HC. Inclusive tem diferenças se compararmos os depoimentos publicados no post do Montanaro no Linkedin, a versão dele no Medium, a versão do Rubira que consta na revista comemorativa de 10 anos da H2HC (que foi contestada discretamente pelo Waldemar Nehgme) e em diversos comentários de colegas em alguns grupos do WhatsApp aonde acompanhamos a evolução da treta quase que ao vivo.

Então, vestindo o meu chapéu de blogueiro investigativo, eu quero construir a minha versão de como, aparentemente, deve ter sido a criação da H2HC, juntando estes depoimentos que mais fizeram sentido, e juntando inclusive a minha experiência acompanhando a evolução do evento nesses anos todos.

A primeira H2HC aconteceu mesmo em Brasília, em 2004. O evento estava previsto para acontecer em São Paulo, na SUCESU-SP (vide abaixo o screenshot do site na época, cerca de um mês antes da data prevista, que era 24 e 25 de Julho).

Mas a Sucesu deu para trás e, para não cancelar o evento, eles adiaram para Novembro e o Waldemar Nehgme viabilizou que a H2HC acontecesse em Brasília.

Nesses primeiros anos o evento "meio que intercalou" entre Brasília e São Paulo: a segunda edição (2005) foi na capital paulista, na FIAP, a terceira também foi em São Paulo, na FMU, e em 2007 voltou para Brasília na quarta edição. Em 2008 voltou para a FIAP, em São Paulo, e de aí em diante o evento sempre aconteceu em São Paulo (além de que, em 2010 teve também uma edição extra “H2HC Cancún”).

A primeira vez que eu fui na H2HC foi em 2005 (a primeira edição em São Paulo), no último andar da FIAP da Lins de Vasconcelos. Lembro de ficar espantado quando, na entrada, havia uma ficha de inscrição que perguntava qual era o meu nickname. Nunca tinha visto isso em um evento de segurança! Mesmo já trabalhando há cerca de 7 anos na área de segurança, neste dia só vi uma pessoa conhecida: o Willian Caprino. Eu lembro também de ter assistido palestras de caras que se tornaram lendários (e desaparecidos desde então) como o Musgo e o Sefer Zohar (ele sempre teve um jeito muito engraçado de palestrar - no bom sentido, talentoso mesmo!) Em 2006 fui novamente no evento, e lembro que aproveitei para fazer um curso da SANS no domingo, aonde o Rubira foi o instrutor. Já o conhecia de fama, e neste curso tive a oportunidade de conhecê-lo pessoalmente. O Balestra estava lá também, ajudanado o Rubira no curso.

Naquela época a H2HC em São Paulo era realizada em faculdade (na FIAP e na FMU), o coffee break tinha bolacha com litrão de refrigerante, e o pessoal ficava sentado no fundo da sala disputando o CTF (essa foi a primeira vez que vi um CTF aqui no Brasil). A partir de 2009 (6a edição) o evento começou a ser realizado no Novotel Morumbi.

Pelos diversos relatos, é unânime que a ideia da H2HC surgiu do Ygor "DMR", que na época morava em Goiânia, do Wendel "Dum_Dum" e do Alex "Sefer Zohar". Eles se conheceram alguns anos antes em um evento em São Paulo, como me contou o DMR, tiveram a idéia, bolaram como funcionaria o evento, e chamaram outros participantes da comunidade hacker (underground) para participar. Eles envolveram a comunidade underground através do IRC com a proposta de ter um evento técnico, hands-on, aonde as pessoas pudessem se encontrar presencialmente pela primeira vez. Segundo a revista H2HC:

O site da primeira edição já descrevia o objetivo do evento:

Coube ao Wendel entrar para a história como a pessoa que sugeriu o nome para o evento.

Em seguida algumas pessoas se juntaram na organização, como o próprio Montanaro e o Waldemar Nehgme, mas o Sefer Zohar diz que saiu da organização por conta das discussões que o Montanaro criava no grupo.

Mas a primeira edição só saiu do papel por causa do Waldemar Nehgme, de Brasília, que usou a empresa dele para viabilizar a contratação do hotel e os pagamentos, uma vez que não deu certo uma parceria que eles estavam negociando para viabilizar o evento em São Paulo.

Na primeira edição, em 2004, o site mais antigo que consta no Archive.org é de Fevereiro de 2004. Lá diz que os organizadores eram, na época, o Wendel Guglielmetti Henrique (dum_dum), o Ygor da Rocha Parreira (dmr), o Alex Márcio (Sefer_Zoar) e o Ralf Braga (m0rpheuz):

A partir de Maio de 2004 até Setembro constava no site que os organizadores eram apenas os grupos Front The Scene e o Clube dos Mercenários. O Montanaro já aparecia como palestrante. Nas versões dos sites da H2HC de dezembro de 2004, 2005 e 2006 já mudou a página sobre os organizadores! Lá constam que os organizadores eram os grupos Front The Scene, Clube dos Mercenários e Security OpenSource e que os "Coordenadores Técnicos" eram: Wendel G. Henrique (o Dum_Dum), o Waldemar Nehgme, o Ygor R. Parreira (DMR) e o Domingo Montanaro.

Pelo artigo na revista H2HC, na quinta edição (em 2008) já eram 8 pessoas organizando o evento.

E assim este grupo continuou organizando a H2HC até a quinta edição, quando então o Rubira e o Filipe Balestra se dispuseram a organizar o evento sozinhos, e começaram a dar mais profissionalismo ao evento.

Neste ano, 2008, já começaram a ter empresas patrocinando a H2HC. Eu lembro que teve pessoas da comunidade underground que começaram a questionar o evento, e algumas até mesmo a boicotar, dizendo que a H2HC tinha ficado comercial e se vendido para as empresas. Esse evento, que nasceu da comunidade hacker, em determinados momentos recebeu o patrocínio até mesmo da Microsoft, empresa várias vezes hostilizada por essa mesma comunidade.

Para mostrar para a comunidade que o evento não tinha se vendido para as empresas patrocinadoras, algumas palestras incluíram falar sobre ataques a Microsoft e soltaram alguns zero-days. Um funcionário da Microsoft que foi no evento, o Andrew Crushman (gente finíssima, sensacional!) ficava nas primeiras fileiras anotando tudo! O pessoal da Immunity também!

:)

Desde então, o Rubira e o Balestra tem sido os principais responsáveis por organizar a H2HC, além de um enorme time de voluntários que ajudam muito durante o evento. Eles tem feito um trabalho sensacional e mantiveram a H2HC como o principal evento de pesquisa em segurança no Brasil, com uma qualidade tecnica indiscutível.

Independente de qual seja a versão correta da história, infelizmente existem algumas pessoas que gostam de ganhar fama em cima do trabalho dos outros. Por isso, eu respeito muito a preocupação do DMR e do Dum_Dum em preservar a versão da história que eles consideram ser a verdadeira.

Alguém se entitular "fundador" de algo é muito forte. Este é um termo que traz consigo muita responsabilidade e importância, pois dá o sentido de que a pessoa teve papel importante e decisivo na criação e execução de uma idéia. No caso de um evento, espera-se que fundador seja a pessoa que criou a idéia do evento, viabilizou as primeiras edições, trouxe os palestrantes e participantes, e no dia executou o evento. Em um evento criado por uma coletividade, assumir para si o papel de "o fundador" é um desrespeito a todos os demais que efetivamente participaram da criação do evento.

Para minimizar o risco de passar por esse tipo de situação, nós colocamos em nossa página quem são os organizadores e eu já publiquei aqui no blog a história de como trouxemos a BSidesSP para o Brasil. Eu, particularmente, sempre me apresento como "um dos organizadores da BSidesSP", pois independente da importância ou não do meu papel no evento, ele jamais aconteceria se não fosse o grupo formado por 5 pessoas do que consideramos o "core team" nem sem as 10 pessoas que batizamos de "hands of king". Um evento dessa magnitude não acontece fruto do trabalho de uma única pessoa.

Para saber mais:

Tudo começou por causa de um simples post no Linkedin (nota: desde 07/11 o post não está mais disponível) (nota: para quem não viu a mensagem original, já rolou um leak do post), aonde o Domingo Montanaro divulgou a sua participação em um painel do congresso Security Leaders, evento que vai acontecer aqui em São Paulo nos dias 13 e 14 de novembro.

Tudo bem, exceto que lá constava como parte de sua biografia que ele foi “fundador da H2HC“.

Pouco depois o Ygor "DMR" publicou um comentário questionando que ele não tinha participado da fundação do evento, e como resposta, o Montanaro escreveu um artigo no Medium contando a sua versão dessa história.

O que se seguiu foi uma discussão interminável entre o Montanaro e os demais criadores e organizadores da H2HC (incluindo o Ygor "DMR", o Wendel "Dum_Dum", o Alex "Sefer Zohar", o Rubira e o Filipe Balestra), além de alguns dinossauros como o O Gustavo "csh" e uma ex-namorada, aonde também trocaram farpas pessoais e citaram até treta com fatos relacionados a outros empregos e investimentos dele.

Ficou fácil perceber que haviam algumas pessoas com desafetos com o Montanaro, e aproveitaram o post para botar isso tudo para fora. Mas o grosso da discussão mesmo foi se o Montanaro participou ou não da fundação do evento, com ele defendendo seu ponto de vista que sim, e todos os demais discordando e acusando-o de querer tomar aproveito do sucesso do evento.

O post chamou a atenção de muita gente, com comentários em vários grupos no Telegram e WhatsApp, devido a quantidade de roupa suja lavada em público, no Linkedin. Eu conheço o Montanaro há vários anos e eu, particularmente, nunca trabalhei com ele nem tive algum tipo de problema, mas tenho alguns amigos que já trabalharam com ele e tem alguma experiência negativa para relatar (que fiquei sabendo no decorrer dos anos, em diversas conversas com cada um).

Mas nesse post eu vou focar no tópico inicial da treta, que é a fundação da H2HC.

Resumidamente, o Montanaro alega que participou da organização das 4 primeiras edições do evento e foi responsável pela realização da primeira edição. Segundo ele, "coloquei grana, trabalho e risco em potencial para o evento sair do papel", e repetiu esse argumento várias vezes, como por exemplo no trecho abaixo:

Em troca, seguiram diversas manifestações de vários dinossauros da área de segurança, inclusive dos organizadores atuais da H2HC e daqueles que, mesmo segundo as diferentes versões dos fatos, participaram da criação do evento. Todos contra-argumentaram que o Montanaro não participou da criação do evento, e apenas ajudava (e algumas vezes atrapalhava).

O que eu entendi disso tudo, na minha opinião, é que apesar dos argumentos em contrário do Montanaro, todos que participaram do surgimento da H2HC foram unânimes em dizer que, embora ele tenha colaborado com a organização nas primeras edições, ele não participou da criação do evento, e inclusive em alguns momentos o pessoal relatou que ele as vezes mais atrapalhava do que ajudava.

Não tem nenhum comentário nessa discussão de alguém que confirme a versão do Montanaro ou que concorde com ele. Pelo contrário. Para exemplificar como o Montanaro era discordante dos demais que criaram a H2HC, o Alex "Sefer Zohar" mostrou um email do Montanaro sugerindo tirar a palavra “hacker” do nome do evento:

Essa discussão no Linkedin se extendeu por alguns dias, envolveu algumas centenas de comentários de várias pessoas e gerou memes.

No final das contas, é fácil perceber que existem várias versões sobre quem e como surgiu H2HC. Inclusive tem diferenças se compararmos os depoimentos publicados no post do Montanaro no Linkedin, a versão dele no Medium, a versão do Rubira que consta na revista comemorativa de 10 anos da H2HC (que foi contestada discretamente pelo Waldemar Nehgme) e em diversos comentários de colegas em alguns grupos do WhatsApp aonde acompanhamos a evolução da treta quase que ao vivo.

Então, vestindo o meu chapéu de blogueiro investigativo, eu quero construir a minha versão de como, aparentemente, deve ter sido a criação da H2HC, juntando estes depoimentos que mais fizeram sentido, e juntando inclusive a minha experiência acompanhando a evolução do evento nesses anos todos.

A primeira H2HC aconteceu mesmo em Brasília, em 2004. O evento estava previsto para acontecer em São Paulo, na SUCESU-SP (vide abaixo o screenshot do site na época, cerca de um mês antes da data prevista, que era 24 e 25 de Julho).

Mas a Sucesu deu para trás e, para não cancelar o evento, eles adiaram para Novembro e o Waldemar Nehgme viabilizou que a H2HC acontecesse em Brasília.

Nesses primeiros anos o evento "meio que intercalou" entre Brasília e São Paulo: a segunda edição (2005) foi na capital paulista, na FIAP, a terceira também foi em São Paulo, na FMU, e em 2007 voltou para Brasília na quarta edição. Em 2008 voltou para a FIAP, em São Paulo, e de aí em diante o evento sempre aconteceu em São Paulo (além de que, em 2010 teve também uma edição extra “H2HC Cancún”).

A primeira vez que eu fui na H2HC foi em 2005 (a primeira edição em São Paulo), no último andar da FIAP da Lins de Vasconcelos. Lembro de ficar espantado quando, na entrada, havia uma ficha de inscrição que perguntava qual era o meu nickname. Nunca tinha visto isso em um evento de segurança! Mesmo já trabalhando há cerca de 7 anos na área de segurança, neste dia só vi uma pessoa conhecida: o Willian Caprino. Eu lembro também de ter assistido palestras de caras que se tornaram lendários (e desaparecidos desde então) como o Musgo e o Sefer Zohar (ele sempre teve um jeito muito engraçado de palestrar - no bom sentido, talentoso mesmo!) Em 2006 fui novamente no evento, e lembro que aproveitei para fazer um curso da SANS no domingo, aonde o Rubira foi o instrutor. Já o conhecia de fama, e neste curso tive a oportunidade de conhecê-lo pessoalmente. O Balestra estava lá também, ajudanado o Rubira no curso.

Naquela época a H2HC em São Paulo era realizada em faculdade (na FIAP e na FMU), o coffee break tinha bolacha com litrão de refrigerante, e o pessoal ficava sentado no fundo da sala disputando o CTF (essa foi a primeira vez que vi um CTF aqui no Brasil). A partir de 2009 (6a edição) o evento começou a ser realizado no Novotel Morumbi.

Pelos diversos relatos, é unânime que a ideia da H2HC surgiu do Ygor "DMR", que na época morava em Goiânia, do Wendel "Dum_Dum" e do Alex "Sefer Zohar". Eles se conheceram alguns anos antes em um evento em São Paulo, como me contou o DMR, tiveram a idéia, bolaram como funcionaria o evento, e chamaram outros participantes da comunidade hacker (underground) para participar. Eles envolveram a comunidade underground através do IRC com a proposta de ter um evento técnico, hands-on, aonde as pessoas pudessem se encontrar presencialmente pela primeira vez. Segundo a revista H2HC:

"A idéia da conferência surgiu do Ygor (*), que viu na mesma uma forma de conseguir reunir os amigos da internet em um único local, sendo a mesma apenas uma desculpa para que todos pudessem faltar aos trabalhos (e talvez até tivessem a vinda patrocinada pelas empresas). Por isso o nome tão sugestivo: De hackers para hackers (Hackers to Hackers).(*) Aqui a revista da H2HC falha em não citar o Dum_Dum e o Sefer Zohar como co-responsáveis pelo surgimento da idéia.

Outro motivador foi o fato de que as conferências até então eram muito teóricas (leia-se apenas slides), onde o palestrante quando questionado respondia algo do tipo “me manda um e-mail que te respondo”. Ai queríamos fazer algo com o verdadeiro espírito hacking, onde todas as palestras tinham que ter uma demonstração prática como prova do conceito apresentado, onde quem estivesse assistindo poderia fazer questionamentos que seriam respondidos na hora, com demonstração prática."

O site da primeira edição já descrevia o objetivo do evento:

Coube ao Wendel entrar para a história como a pessoa que sugeriu o nome para o evento.

Em seguida algumas pessoas se juntaram na organização, como o próprio Montanaro e o Waldemar Nehgme, mas o Sefer Zohar diz que saiu da organização por conta das discussões que o Montanaro criava no grupo.

Mas a primeira edição só saiu do papel por causa do Waldemar Nehgme, de Brasília, que usou a empresa dele para viabilizar a contratação do hotel e os pagamentos, uma vez que não deu certo uma parceria que eles estavam negociando para viabilizar o evento em São Paulo.

Na primeira edição, em 2004, o site mais antigo que consta no Archive.org é de Fevereiro de 2004. Lá diz que os organizadores eram, na época, o Wendel Guglielmetti Henrique (dum_dum), o Ygor da Rocha Parreira (dmr), o Alex Márcio (Sefer_Zoar) e o Ralf Braga (m0rpheuz):

Notem que o nome e o nickname (y0z) do Domingo Montanaro não constam no site da H2HC.

A partir de Maio de 2004 até Setembro constava no site que os organizadores eram apenas os grupos Front The Scene e o Clube dos Mercenários. O Montanaro já aparecia como palestrante. Nas versões dos sites da H2HC de dezembro de 2004, 2005 e 2006 já mudou a página sobre os organizadores! Lá constam que os organizadores eram os grupos Front The Scene, Clube dos Mercenários e Security OpenSource e que os "Coordenadores Técnicos" eram: Wendel G. Henrique (o Dum_Dum), o Waldemar Nehgme, o Ygor R. Parreira (DMR) e o Domingo Montanaro.

Pelo artigo na revista H2HC, na quinta edição (em 2008) já eram 8 pessoas organizando o evento.

E assim este grupo continuou organizando a H2HC até a quinta edição, quando então o Rubira e o Filipe Balestra se dispuseram a organizar o evento sozinhos, e começaram a dar mais profissionalismo ao evento.

"Na quinta edição tudo estava atrasado e parecia que não conseguiríamos fazer o evento, eu estava fora do país e a coisa não movia, então propus ao comitê que eu topava voltar e fazer tudo acontecer, mas que dali para diante eu tomaria as decisões, me reunindo com a galera (que eu chamo de os Originais) de tempos em tempos para coletar feedbacks. Chamei então o Balestra pra me ajudar e conseguimos fazer a conferência acontecer!"No site dessa 5a edição do evento, constam como organizadores: Filipe Alcarde Balestra, Rodrigo Rubira Branco, Waldemar Nehgme, Wendel G. Henrique, Wladímero Fernandes, e o Ygor R. Parreira. Também constam como colaboradores o Ricardo Giorgi (na época ele já era professor da FIAP) e o Julio Cesar Fort. O Montanaro já não constava no site, nem como organizador nem palestrante.

Neste ano, 2008, já começaram a ter empresas patrocinando a H2HC. Eu lembro que teve pessoas da comunidade underground que começaram a questionar o evento, e algumas até mesmo a boicotar, dizendo que a H2HC tinha ficado comercial e se vendido para as empresas. Esse evento, que nasceu da comunidade hacker, em determinados momentos recebeu o patrocínio até mesmo da Microsoft, empresa várias vezes hostilizada por essa mesma comunidade.

Para mostrar para a comunidade que o evento não tinha se vendido para as empresas patrocinadoras, algumas palestras incluíram falar sobre ataques a Microsoft e soltaram alguns zero-days. Um funcionário da Microsoft que foi no evento, o Andrew Crushman (gente finíssima, sensacional!) ficava nas primeiras fileiras anotando tudo! O pessoal da Immunity também!

:)

Desde então, o Rubira e o Balestra tem sido os principais responsáveis por organizar a H2HC, além de um enorme time de voluntários que ajudam muito durante o evento. Eles tem feito um trabalho sensacional e mantiveram a H2HC como o principal evento de pesquisa em segurança no Brasil, com uma qualidade tecnica indiscutível.

Independente de qual seja a versão correta da história, infelizmente existem algumas pessoas que gostam de ganhar fama em cima do trabalho dos outros. Por isso, eu respeito muito a preocupação do DMR e do Dum_Dum em preservar a versão da história que eles consideram ser a verdadeira.

Alguém se entitular "fundador" de algo é muito forte. Este é um termo que traz consigo muita responsabilidade e importância, pois dá o sentido de que a pessoa teve papel importante e decisivo na criação e execução de uma idéia. No caso de um evento, espera-se que fundador seja a pessoa que criou a idéia do evento, viabilizou as primeiras edições, trouxe os palestrantes e participantes, e no dia executou o evento. Em um evento criado por uma coletividade, assumir para si o papel de "o fundador" é um desrespeito a todos os demais que efetivamente participaram da criação do evento.

- Do ponto de vista do Montanaro, ele defende que, embora não tenha participado da criação da idéia, ele teve papel fundamental para conseguirem executar o evento, junto com o Waldemar;

- Do ponto de vista das demais pessoas que participaram da discussão, o Montanaro não pode ser considerado fundador pois não participou da criação do evento e só começou a ajudar na fase final da organização da 1a edição, além de não ter tido um papel tão importante quanto o Waldemar (quem bancou os principais custos para realizar o evento).

Para minimizar o risco de passar por esse tipo de situação, nós colocamos em nossa página quem são os organizadores e eu já publiquei aqui no blog a história de como trouxemos a BSidesSP para o Brasil. Eu, particularmente, sempre me apresento como "um dos organizadores da BSidesSP", pois independente da importância ou não do meu papel no evento, ele jamais aconteceria se não fosse o grupo formado por 5 pessoas do que consideramos o "core team" nem sem as 10 pessoas que batizamos de "hands of king". Um evento dessa magnitude não acontece fruto do trabalho de uma única pessoa.

Para saber mais:

- Lista de edições da H2HC e respectivas palestras

- Curiosidade: veja aqui a grade de palestra das 2 primeiras edições da H2HC <3

- Post atualizado em 06/11 (23h) para corrigir os locais das 4 primeiras edições (de BSB+SP+BSB+SP para BSB+SP+SP+BSB) e, principalmente, para incluir mais informações, detalhes e screenshots baseados nas cópias dos sites armazenadas no Archive.org. Atualizado também as 23:30 com feedback do Rubira e as 23:50 com feedback do DMR. Pequena atualização as 0:20.

- Post atualizado em 07/11 (1:45am) com feedbacks do DMR e do Dum_dum. Obrigado :)

- Atualização em 07/11 (19:55): Fiz alguns pequenos ajustes em alguns pontos do texto e, principalmente, incrementei a conclusão do artigo. Além disso, o post do Montanaro já não está mais dicponível no Linkedin desde hoje (07/11) de manhã. Para vocês terem uma idéia do tamanho da treta, eu tentei tirar um screenshot do post, mas meu browser só permite um zoom de 10% da página (não consegui fazer menor) e ainda assim sobraram 5 páginas de comentários abaixo disso. Ou seja, os comentários no Linkedin dariam a página abaixo mais 5 páginas de igual tamanho:

- Atualizado em 07/11 (21h) para incluir mais detalhes sobre a organização da 1a edição da H2HC, baseados em informações retiradas no mirror da H2HC site Archive.org. Fiz uma pequena revisão na madrugada de 09/11.

- Atualizado em 16/11: No dia 14/11 foi publicada uma mensagem no Pastebin com um link para um leak do post do Montanaro no Linkedin. Não sei informar se essa é a última versão antes do post ter sido apagado. Para quem não viu o post original com a treta, e para ter uma idéia melhor do "tamanho dela", a versão em PDF do leak tem 27 páginas. E podemos estimar que tiveram quase 200 mensagens (para saber isso, contei a quantidade de vezes que consta a palavra "Reply", pois normalmente tem uma para cada comentário, e cheguei no nímero 195).

novembro 03, 2017

[Segurança] Vamos apoiar o Mente Binária!

Conteúdo bom, de altíssima qualidade e de graça. Quem não quer?

Pois esse é o espírito do Mente Binária, o portal de conteúdo do Fernando Mercês, que se popularizou quando ele criou o canal Papo Binário no YouTube, com mais de 170 vídeos, proximadamente 6 mil inscritos e 250 mil visualizações.

Agora, o Mercês está com uma campanha de doações, pedindo ajuda financeira da comunidade para manter os custos dos projetos. É um dinheiro que vai ajudar a manter a equipe atual, de apenas 3 pessoas, os custos com viagens para entrevistas, equipamento, edição de vídeo e produção, além dos custos de hospedagem. Por isso, precisam da nossa ajuda para continuar oferencedo este conteúdo de maneira isenta.

Através do site menteb.in/apoie, é possível fazer doações regulares de R$ 10, R$ 25 ou R$ 50 por mês. Além de ajudar a manter a iniciativa, eles estão construindo um pacote de benefícios para os apoiadores, que inclui desconto em eventos da área.

O vídeo abaixo explica a idéia:

Pois esse é o espírito do Mente Binária, o portal de conteúdo do Fernando Mercês, que se popularizou quando ele criou o canal Papo Binário no YouTube, com mais de 170 vídeos, proximadamente 6 mil inscritos e 250 mil visualizações.

Agora, o Mercês está com uma campanha de doações, pedindo ajuda financeira da comunidade para manter os custos dos projetos. É um dinheiro que vai ajudar a manter a equipe atual, de apenas 3 pessoas, os custos com viagens para entrevistas, equipamento, edição de vídeo e produção, além dos custos de hospedagem. Por isso, precisam da nossa ajuda para continuar oferencedo este conteúdo de maneira isenta.

Através do site menteb.in/apoie, é possível fazer doações regulares de R$ 10, R$ 25 ou R$ 50 por mês. Além de ajudar a manter a iniciativa, eles estão construindo um pacote de benefícios para os apoiadores, que inclui desconto em eventos da área.

O vídeo abaixo explica a idéia: