Embora o Patinho Feio, um computador desenvolvido na Poli-USP em 1971 seja relativamente bem conhecido e seja referenciado as vezes como o primeiro computador fabricado no Brasil, o primeiro computador brasileiro na verdade nasceu no ITA, 10 anos antes.

Batizado de Zezinho, o computador foi desenvolvido como um projeto de graduação para fins didáticos, realizado por quatro formandos do ITA da turma de 1961.

O Zezinho foi um computador construído com a técnica de transistores, e se assemelhava a uma geladeira sem as portas de fora. Ele tinha 8 posições de memória de 8 bits, sendo que cada bit representado por uma lâmpada (quando ela estava acesa indicava o valor "1", se apagada, "0") e que podia ser acessado através de 2 pontos de solda em um painel. Para alterar o estado de um bit, bastava encostar em um ponto de solda com uma "caneta" com ponta de metal, aterrada. Havia pouquíssimas instruções, entre elas a soma.

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

Páginas

▼

julho 29, 2016

julho 28, 2016

[Carreira] Profissão do momento: Chief Data Officer

Em um mundo que fala tanto em Big Data e Cyber Security, surge o super-hiper profissional que une os dois mundos:

Entre outras coisas, o CDO deve ter uma pegada de "Data Science" (ou, em português, "Ciência de Dados"), sabendo extrair informações de negócio a partir de massas de dados não necessariamente estruturados. Não basta captar e gerir dados. Do ponto de viata d segurança, o CDO deve se preocupar principalmente com a privacidade, sabendo que tipo de informação deve armazenar e qual não deve, o que deve obfuscar ou quando trabalhar com meta-dados.

Chief Data Officer (CDO)

Entre outras coisas, o CDO deve ter uma pegada de "Data Science" (ou, em português, "Ciência de Dados"), sabendo extrair informações de negócio a partir de massas de dados não necessariamente estruturados. Não basta captar e gerir dados. Do ponto de viata d segurança, o CDO deve se preocupar principalmente com a privacidade, sabendo que tipo de informação deve armazenar e qual não deve, o que deve obfuscar ou quando trabalhar com meta-dados.

julho 26, 2016

[Segurança] Hacktivismo e governos autoritários e democráticos

Recentemente, o site Motherboard entrevistou o hacktivista Phineas Fisher, responsável pela invasão das empresas de segurança Gamma Group (2014) e Hacking Team (2015).

A entrevista é curta, interessante e ganhou destaque por um fator inusitado: para preservar a sua identidade, o Phineas Fisher pediu que fosse representado por um marionete.

Em um determinado momento, Phineas Fisher deixa claro a importância em protestar contra todos os governos, independente de serem "democráticos" ou autoritários. Perguntado sobre o risco de "governos democráticos" permitirem o acesso ou a venda de ferramentas de vigilância para "governos autoritários", ele deu uma resposta excelente:

A entrevista é curta, interessante e ganhou destaque por um fator inusitado: para preservar a sua identidade, o Phineas Fisher pediu que fosse representado por um marionete.

Em um determinado momento, Phineas Fisher deixa claro a importância em protestar contra todos os governos, independente de serem "democráticos" ou autoritários. Perguntado sobre o risco de "governos democráticos" permitirem o acesso ou a venda de ferramentas de vigilância para "governos autoritários", ele deu uma resposta excelente:

"A função essencial das forças da lei é a mesma [em ambos os regimes]. (...) A grande maioria dos recursos das forças da lei em todos os lugares são dedicados a monitorar as ameaças contra quem está no poder (...) Então, 70 por cento [do esforço é voltado para ameaça] política, 30 por cento crime real. A diferença entre regimes autoritários e os "democráticos" é que os clientes da Hacking Team prendem, torturam e matam, enquanto os "democráticos" têm formas mais suaves de gerir a dissidência."Vale a pena ler o artigo e assistir o vídeo, para entender a motivação dos hacktivistas e porque frequentemente são contra o vigilantismo em qualquer forma de governo.

julho 23, 2016

[Segurança] A dificuldade dos governos lidarem com o Mundo Online

Em uma palestra no TED Global de Londres, em 2015, o analista de segurança Rodrigo Bijou tentou mostrar como os governos tem dificuldades em acompanhar os movimentos online, principalmente no que diz respeito a guerra cibernética, aos ciber protestos (e hacktivismo) e a questão do vigilantismo versus o direito a privacidade da população.

Embora o título da palestra, "Governments don't understand cyber warfare. We need hackers", dê a entender que ele iria falar de Guerra Cibernética, na verdade ele não falou nada sobre isso e acabou misturou casos de ativismo online, ciber protestos e hacktivismo para, no final, concluir que os governos deveriam dar mais chance a liberdade de expressão na Internet. Wow... que mistura... Mas, mesmo assim, a palestra é interessante.

Embora o título da palestra, "Governments don't understand cyber warfare. We need hackers", dê a entender que ele iria falar de Guerra Cibernética, na verdade ele não falou nada sobre isso e acabou misturou casos de ativismo online, ciber protestos e hacktivismo para, no final, concluir que os governos deveriam dar mais chance a liberdade de expressão na Internet. Wow... que mistura... Mas, mesmo assim, a palestra é interessante.

julho 20, 2016

[Segurança] Pokemon Go

Mal foi lançado, ele já se tornou uma febre mundial. Aliando realidade aumentada com um esquema de jogo simples, o Pokémon Go é um jogo para Smartphones que rapidamente tem atraído milhares (ou milhões de usuários).

Na medida em que se populariza, algumas ameaças de segurança associadas ao jogo Pokemon Go já começam a ser discutidas:

Para saber mais:

Na medida em que se populariza, algumas ameaças de segurança associadas ao jogo Pokemon Go já começam a ser discutidas:

- Falsos aplicativos que, na verdade, são malwares: como o jogo está sendo disponibilizado em diversos países pouso a pouco, os ciber criminosos aproveitam para oferecer falsos aplicativos do Pokémon Go que, quando instalados, na verdade são malwares para smartphones. Por isso, somente baixe o jogo do site oficial e das lojas de aplicativos oficiais (Google Play e App Store da Apple), sempre validando se é o aplicativo do próprio desenvolvedor (Niantic). "Seja caxias". Evite também procurar o aplicativo por links de anúncio, sites de compartilhamento de arquivos ou mesmo por resultados em sites de busca, pois estes são os métodos que os criminosos normalmente usam para que os usuários achem seus falsos aplicativos;

- Cuidado com a sua privacidade: O Pokémon Go exige que você se registre ou utilize sua conta do Google (que, muitas vezes, é a mesma do GMail) para poder jogar. Em vez de usar a sua conta pessoal no GMail, crie uma outra conta somente para isso (ou para jogos e coisas menos importantes). Se, no futuro houver um vazamento de dados da empresa que desenvolve o jogo, seu e-mail pessoal não será comprometido. Além do mais, o jogo utiliza sua localização, por GPS. Não utilize o jogo em lugares aonde você não queira ser rastreado;

- Cuidado com as permissões de acesso que o jogo tem no seu celular: Versões antigas do Pokémon Go exigiam acesso a muitas informações e recursos do smartphone, o que aparentemente já foi corrigido. Obviamente, o jogo exige acesso a sua câmera e aos dados de GPS, mas não custa verificar e, se possível, customizar as permissões do jogo;

- Cuidado com as compras dentro dos aplicativos: Crianças e jovens que utilizam o aplicativo podem se sentir tentados a comprar "ovos" indiscriminadamente, causando um grande prejuízo para o cartào de crédito de seus pais. Tenha sempre um cartão de crédito com limite muito baixo para utilizar associado a sua conta em lojas de aplicativos;

- Cuidado também com a sua segurança física: Já temos várias notícias de pessoas que se machucaram ou, infelizmente, até mesmo morreram porque estavam distraídas enquanto andavam e jogavam. Além disso, a distração pode tornar você uma vítima fácil de assaltos. Provavelmente neste ano teremos um número record de concorrentes ao prêmio Darwin Awards.

Para saber mais:

- "Experts say Pokémon Go exposes players to security and privacy risks"

- "Pokémon GO — 6 Important Things You Should Know Before Playing this Game"

- "Play Pokemon Go? Know the Risks and How to Mitigate Them"

- "Pokémon Go Mayhem: Privacy, Muggings, Malware"

- "Pokemon Go: What security awareness programs should be doing now"

- "Downloading Pokémon GO Game for Android? Beware! It Could be Malicious..."

- "This fake Pokemon Go game will secretly drive porn ad clicks"

- "PSP cria manual para ajudar a caçar Pokémons em segurança"

- "Tudo o que podia correr mal (e já correu) com o Pokémon GO"

- "Frenesi causado por novo jogo Pokémon Go leva a roubos e acidentes nos EUA"

- "Condutor colide com carro da polícia por estar a jogar Pokémon Go"

- "Não corra riscos com Pokémons por aí..." (Adicionado em 25/07)

julho 19, 2016

[Segurança] Ataques DDoS a partir de Botnet das Coisas

Pesquisadores da Arbor identificaram uma botnet que explora dispositivos de Internet das Coisas para realizar ataques de DDoS. A botnet foi construída em cima de uma variação do software LizardStresser, uma botnet cujo código fonte tornou-se público em 2015.

Os pesquisadors rastrearam duas botnets que dispararam diversos ataques neste ano, com pico de 400Gbps. Dentre os ataques, alguns alvos foram dois grandes bancos brasileiros, duas empresas de Telecom no Brasil, duas agências governamewntais brasileiras e três empresas de jogos nos EUA. Os ataques partiram de diversos endereços IP espalhados pelo mundo, mas o Brasil e Vietnan foram os responsáveis pela maioria dos IPs de origem dos ataques. A botnet é capaz de realizar diversos ataques, como HOLD flood, UDP flooding e TCP flooding.

Os pesquisadores acreditam que cerca de 90% dos hosts envolvidos nos ataques são webcams, o que comprova apreferência pelo uso de dispositivos IoT para compor as botnets. Para criar a sua "Botnet das Coisas", o LizardStresser procura por endereços IP na Internet que sejam acessíveis por telnet e tenham usuário e senha padrão, testados a partir de uma lista de senhas default previamente hard coded no software da botnet.

Os pesquisadors rastrearam duas botnets que dispararam diversos ataques neste ano, com pico de 400Gbps. Dentre os ataques, alguns alvos foram dois grandes bancos brasileiros, duas empresas de Telecom no Brasil, duas agências governamewntais brasileiras e três empresas de jogos nos EUA. Os ataques partiram de diversos endereços IP espalhados pelo mundo, mas o Brasil e Vietnan foram os responsáveis pela maioria dos IPs de origem dos ataques. A botnet é capaz de realizar diversos ataques, como HOLD flood, UDP flooding e TCP flooding.

Os pesquisadores acreditam que cerca de 90% dos hosts envolvidos nos ataques são webcams, o que comprova apreferência pelo uso de dispositivos IoT para compor as botnets. Para criar a sua "Botnet das Coisas", o LizardStresser procura por endereços IP na Internet que sejam acessíveis por telnet e tenham usuário e senha padrão, testados a partir de uma lista de senhas default previamente hard coded no software da botnet.

julho 18, 2016

[Carreira] Manual para contratação de Cloud Computing

Recentemente o Ministério do Planejamento, Orçamento e Gestão (MP) divulgou um manual de “boas práticas, orientações e vedações” para contratação de serviços de cloud computing por órgãos do governo brasileiro.

O documento está disponível na página do Núcleo de Contratações de Tecnologia da Informação (NCTI) do portal do Governo Eletrônico e foi publicado em 11/05 deste ano.

O documento é curto e objetivo, e eu destaco abaixo os itens desta regulamentação que achei mais interessantes ou pertinentes:

Os itens acima me pareceram bem relevantes para órgãos de governo, e desta forma, passam a servir como referência em futuras contratações de serviços em nuvem. Note apenas que a regulamentação exige a adoção da norma 27001, e não considera a nova norma ABNT NBR ISO/IEC 27017, publicada recentemente pela ABNT.

Para mais detalhes, veja aqui o documento na íntegra..

O documento está disponível na página do Núcleo de Contratações de Tecnologia da Informação (NCTI) do portal do Governo Eletrônico e foi publicado em 11/05 deste ano.

O documento é curto e objetivo, e eu destaco abaixo os itens desta regulamentação que achei mais interessantes ou pertinentes:

- Para os casos de serviços de TIC que não comprometam a segurança nacional, incluindo Serviços de TIC Próprios, recomenda-se aos órgãos contratar preferencialmente Nuvem Híbrida, como Modelo de Implantação, de fornecedor público ou privado.

- Os órgãos deverão exigir, no momento da contratação de serviços em nuvem de fornecedores privados, que o ambiente do serviço contratado esteja em conformidade com a norma ABNT NBR ISO/IEC 27001:2013

- A contratação de serviços em nuvem deverá respeitar a seguinte ordem de prioridade (...): Software como Serviço (SaaS), Plataforma como Serviço (PaaS), Infraestrutura como Serviço (IaaS).

- Os órgãos que não possuem infraestrutura de TI própria ou que necessitem renová-la ou ampliá-la devem contratar Infraestrutura como Serviço (IaaS).

- Os órgãos deverão exigir, por meio de cláusulas contratuais, (...) que os dados e informações do contratante residam exclusivamente em território nacional, incluindo replicação e cópias de segurança (backups)

- Os órgãos deverão assegurar, por meio de cláusulas contratuais, que o serviço a ser contratado permita a portabilidade de dados e aplicativos

- Os órgãos deverão assegurar, quando aplicável e por meio de cláusulas contratuais, que as informações sob custódia do fornecedor serão tratadas como informações sigilosas

Os itens acima me pareceram bem relevantes para órgãos de governo, e desta forma, passam a servir como referência em futuras contratações de serviços em nuvem. Note apenas que a regulamentação exige a adoção da norma 27001, e não considera a nova norma ABNT NBR ISO/IEC 27017, publicada recentemente pela ABNT.

Para mais detalhes, veja aqui o documento na íntegra..

julho 15, 2016

[Segurança] O que acontece quando você responde um SPAM?

Esta palestra no TED, "This is what happens when you reply to spam email", mostra um pouco do que acontece quando alguém resolve responder as frequentes mensagens de SPAM que recebemos diariamente.

James Veitch, um escritor e comediante britânico, resolveu responder uma mensagem de SPAM que estava lhe oferecendo uma proposta comercial, para revender ouro. Nesta palestra, ele conta como essa conversa seguiu adiante. Embora, tecnicamente, a palestra não traga nenhuma informação importante ou, esta é, definitivamente, uma palestra muito divertida para se assistir.

James Veitch, um escritor e comediante britânico, resolveu responder uma mensagem de SPAM que estava lhe oferecendo uma proposta comercial, para revender ouro. Nesta palestra, ele conta como essa conversa seguiu adiante. Embora, tecnicamente, a palestra não traga nenhuma informação importante ou, esta é, definitivamente, uma palestra muito divertida para se assistir.

julho 13, 2016

[Segurança] Ciber mico nas Olimpíadas

Faltando poucas semanas para as Olimpíadas do Rio de Janeiro, sabemos que muitos ataques podem ocorrer. Mas, acima de tudo, vamos torcer para que a organização do evento não caia nas armadilhas fatais que nos façam pagar os micos de segurança mais comuns que acontecem em grandes eventos.

Foto do SOC expondo as senhas: Este é um caso tradicional de "ciber mico". Na vontade de divulgar o trabalho realizado pela organização e pelo SOC do evento, muitos executivos convidam a imprensa para tirar fotos do local aonde ficam os telões de monitoração do ambiente - afinal, não existe nada mais hi-tech, não é? E é aí que mora o perigo: em vários casos, os fotógrafos tiraram fotos do local em que, no fundo da imagem, era possível identificar avisos com as senhas utilizadas. Isso aconteceu no SuperBowl em 2014 e, acreditem, durante a Copa do Mundo no Brasil;

Defacement no site das Olimpiadas: Não existe nada mais humilhante do que o defacement do site principal. É claro que, durante os jogos Olímpicos, diversos grupos hacktivistas em todo o mundo vão tentar aproveitar o evento para divulgas suas idéias. Logo, deve haver um número surreal de tentativas de defacement nos sites das organizações e emrpesas relacionadas com as Olimpíadas. Na grande maioria das vezes, as empresas fazem direitinho o seu trabalho e esses ataques não tem sucesso, mas as vezes alguns sites menores ou servidores secundários acabam sendo atacados. Isso, por exemplo, já aconteceu há dois anos atrás durante a Copa do Mundo no Brasil. O vergonhoso, mesmo, é ter o site principal do evento invadido - e esperamso que isso não aconteça!

Roubo de dados do Comitê Olimpico: Um dos principais tipos de ciber ataques relacionados ao hacktivismo é o roubo e exposição de dados das empresas. Com o objetivo de humilhar uma organização especígica, os hacktivistas conseguem roubar e vazar dados internos, como dados de funcionários, documentos e e-mails. Recentemente, para protestar contra fim da franquia de dados na internet fixa, uma das células brasileiras do grupo Anonymous vazou dados funcionários da Anatel e mais de 20 GB de dados do Ministério Público do Mato Grosso. Com a proximidade das Olimpíadas, o Comitê Olimpico Brasileiro é um alvo em potencial.

Foto do SOC expondo as senhas: Este é um caso tradicional de "ciber mico". Na vontade de divulgar o trabalho realizado pela organização e pelo SOC do evento, muitos executivos convidam a imprensa para tirar fotos do local aonde ficam os telões de monitoração do ambiente - afinal, não existe nada mais hi-tech, não é? E é aí que mora o perigo: em vários casos, os fotógrafos tiraram fotos do local em que, no fundo da imagem, era possível identificar avisos com as senhas utilizadas. Isso aconteceu no SuperBowl em 2014 e, acreditem, durante a Copa do Mundo no Brasil;

Defacement no site das Olimpiadas: Não existe nada mais humilhante do que o defacement do site principal. É claro que, durante os jogos Olímpicos, diversos grupos hacktivistas em todo o mundo vão tentar aproveitar o evento para divulgas suas idéias. Logo, deve haver um número surreal de tentativas de defacement nos sites das organizações e emrpesas relacionadas com as Olimpíadas. Na grande maioria das vezes, as empresas fazem direitinho o seu trabalho e esses ataques não tem sucesso, mas as vezes alguns sites menores ou servidores secundários acabam sendo atacados. Isso, por exemplo, já aconteceu há dois anos atrás durante a Copa do Mundo no Brasil. O vergonhoso, mesmo, é ter o site principal do evento invadido - e esperamso que isso não aconteça!

Roubo de dados do Comitê Olimpico: Um dos principais tipos de ciber ataques relacionados ao hacktivismo é o roubo e exposição de dados das empresas. Com o objetivo de humilhar uma organização especígica, os hacktivistas conseguem roubar e vazar dados internos, como dados de funcionários, documentos e e-mails. Recentemente, para protestar contra fim da franquia de dados na internet fixa, uma das células brasileiras do grupo Anonymous vazou dados funcionários da Anatel e mais de 20 GB de dados do Ministério Público do Mato Grosso. Com a proximidade das Olimpíadas, o Comitê Olimpico Brasileiro é um alvo em potencial.

julho 11, 2016

[Segurança] Nova norma NBR ISO/IEC 27017 sobre Segurança em Cloud Computing

No dia 07/07 a ABNT lançou oficialmente uma nova norma para padronizar controles de segurança para ambientes de Cloud Computing, a ABNT NBR ISO/IEC 27017:2016 - Tecnologia da informação - Técnicas de segurança - Código de prática para controles de segurança da informação com base ABNT NBR ISO/IEC 27002 para serviços em nuvem.

O objetivo desta nova norma é o de fornecer um conjunto de diretrizes para os controles de segurança da informação que sejam aplicáveis à prestação e utilização de serviços em nuvem. Ou seja, a norma apresenta um conjunto de controles sugeridos do ponto de vista do prestador de serviços em nuvem e do ponto de vista do cliente deste serviço. Tais diretrizes adicionais são relacionadas especificamente a serviços em nuvem e são aplicados ao conjunto de controles de segurança especificados na norma ABNT NBR ISO/IEC 27002 ("Código de prática para controles de segurança da informação"). Assim, a norma identifica, para cada controle sugerido na 27002, se ele se aplica a ambiente en Nuvem e se ele exige alguns controles adicionais, específicos para este ambiente.

A vantagem da 27017 é que ela serve como orientação para as empresas prestadoras de serviços em nuvem e para os seus clientes, orientando que controles de segurança são necessários para cada um. Assim, as empresas podem direcionar seus esforços de segurança e os clientes podem se proteger melhor e, ao mesmo tempo, identificar e avaliar os tipos de controle oferecidos pelas empresas que eles utilizam.

Esta norma, na verdade, é uma tradução da norma internacional ISO/IEC equivalente, que foi publicada em Dezembro do ano passado.

A ABNT NBR ISO/IEC 27017:2016 pode ser obtida (isto é, comprada) diretamente no site da ABNT.

O objetivo desta nova norma é o de fornecer um conjunto de diretrizes para os controles de segurança da informação que sejam aplicáveis à prestação e utilização de serviços em nuvem. Ou seja, a norma apresenta um conjunto de controles sugeridos do ponto de vista do prestador de serviços em nuvem e do ponto de vista do cliente deste serviço. Tais diretrizes adicionais são relacionadas especificamente a serviços em nuvem e são aplicados ao conjunto de controles de segurança especificados na norma ABNT NBR ISO/IEC 27002 ("Código de prática para controles de segurança da informação"). Assim, a norma identifica, para cada controle sugerido na 27002, se ele se aplica a ambiente en Nuvem e se ele exige alguns controles adicionais, específicos para este ambiente.

A vantagem da 27017 é que ela serve como orientação para as empresas prestadoras de serviços em nuvem e para os seus clientes, orientando que controles de segurança são necessários para cada um. Assim, as empresas podem direcionar seus esforços de segurança e os clientes podem se proteger melhor e, ao mesmo tempo, identificar e avaliar os tipos de controle oferecidos pelas empresas que eles utilizam.

Esta norma, na verdade, é uma tradução da norma internacional ISO/IEC equivalente, que foi publicada em Dezembro do ano passado.

A ABNT NBR ISO/IEC 27017:2016 pode ser obtida (isto é, comprada) diretamente no site da ABNT.

julho 08, 2016

[Segurança] Chupa-cabra em Viena

Durante as suas férias em Viena, na Austria, um pesquisador de segurança encontrou um chupa-cabra ("skimmer", em inglês) em um caixa eletrônico e disponibilizou o vídeo na Internet:

O chupa-cabra em questão era formado por uma parte translúcida que se sobrepunha a leitora original do caixa eletrônico, e nele estava instalado um pequeno leitor de fita magnética. O interessante é que de alguns anos para cá diversos fabricantes de caixas eletrônicos começaram a usar frentes transparentes para a leitora de cartões na inútil esperança de que isso iria impedir a instalação de chupa-cabras.

Apesar dele ter gravado o chupa-cabra e retirado o dispositivo, o mais recomendável é que isso não seja feito, pois muitas vezes o criminoso pode estar por perto e pode não ficar muito feliz em ver que alguém achou o seu pequeno dispositivo. Os chupa-cabras normalmente custam caro no mercado underground, e um criminoso pode não gostar de perder o seu investimento. Ao encontrar um caixa eletrônico com um chupa-cabra, o melhor a fazer é sair do local imediatamente e, de um ponto afastado, ligar para a polícia ou para o banco.

O chupa-cabra em questão era formado por uma parte translúcida que se sobrepunha a leitora original do caixa eletrônico, e nele estava instalado um pequeno leitor de fita magnética. O interessante é que de alguns anos para cá diversos fabricantes de caixas eletrônicos começaram a usar frentes transparentes para a leitora de cartões na inútil esperança de que isso iria impedir a instalação de chupa-cabras.

Apesar dele ter gravado o chupa-cabra e retirado o dispositivo, o mais recomendável é que isso não seja feito, pois muitas vezes o criminoso pode estar por perto e pode não ficar muito feliz em ver que alguém achou o seu pequeno dispositivo. Os chupa-cabras normalmente custam caro no mercado underground, e um criminoso pode não gostar de perder o seu investimento. Ao encontrar um caixa eletrônico com um chupa-cabra, o melhor a fazer é sair do local imediatamente e, de um ponto afastado, ligar para a polícia ou para o banco.

julho 07, 2016

[Segurança] Sequestro como forma de protesto

Recentemente surgiu a notícia de que o grupo Anonymous utilizou um Ransomware para sequestrar servidores da Anatel e protestar sobre a discussão que existe hoje em dia sobre a tarifação da Internet.

O ataque fez parte de uma operação chamada “OpOperadoras” - veja mais detalhes nesta reportagem do Olhar Digital.

O mais interessante desta história, na verdade, é justamente o uso de um Ransomware como forma de protesto, ou seja, sequestrar computadores para tentar convencer uma empresa a tomar alguma posição específica.

Normalmente, os Ransomwares são utilizados por ciber criminosos para extorquir suas vítimas em troca de dinheiro. Este tipo de malware serve justamente para impedir o acesso do usuário a um computador ou a seus dados, normalmente criptografando os dados locais. A desencriptação ocorre apenas quando a vítima recebe a chave de criptografia, após pagar uma taxa para o ciber criminoso, normalmente utilizando bitcoins.

No caso dos ciber ativistas, as formas mais comuns de protesto online são os ataques DDoS, para impedir o acesso dos usuários ao site da vítima, ou através do roubo e exposição de dados sensíveis (vide recente ataque a Anatel), para humilhar a empresa, a instituição ou seus funcionários e executivos.

Eu, particularmente, ainda não tinha visto nenhum caso de uso de Ransomware como ciber protesto, e esse ataque rcente a Anatel abre um precedente no mínimo interessante - e assustador.

O ataque fez parte de uma operação chamada “OpOperadoras” - veja mais detalhes nesta reportagem do Olhar Digital.

O mais interessante desta história, na verdade, é justamente o uso de um Ransomware como forma de protesto, ou seja, sequestrar computadores para tentar convencer uma empresa a tomar alguma posição específica.

Normalmente, os Ransomwares são utilizados por ciber criminosos para extorquir suas vítimas em troca de dinheiro. Este tipo de malware serve justamente para impedir o acesso do usuário a um computador ou a seus dados, normalmente criptografando os dados locais. A desencriptação ocorre apenas quando a vítima recebe a chave de criptografia, após pagar uma taxa para o ciber criminoso, normalmente utilizando bitcoins.

No caso dos ciber ativistas, as formas mais comuns de protesto online são os ataques DDoS, para impedir o acesso dos usuários ao site da vítima, ou através do roubo e exposição de dados sensíveis (vide recente ataque a Anatel), para humilhar a empresa, a instituição ou seus funcionários e executivos.

Eu, particularmente, ainda não tinha visto nenhum caso de uso de Ransomware como ciber protesto, e esse ataque rcente a Anatel abre um precedente no mínimo interessante - e assustador.

julho 05, 2016

[Segurança] Eventos de Segurança no segundo semestre de 2016

O mês de Julho mal começou e já tivemos mais uma edição do Roadsec, desta vez em Maceió, no dia 02/07. Por isso, não dá para esperar muito antes de lançar a lista com os principais eventos de segurança no segundo semestre deste ano.

Já sabemos que o segundo semestre é, normalmente, mais lotado de eventos do que o primeiro semestre. Mas, com as Olimpíadas acontecendo no Rio de Janeiro, o calendário de eventos enlouqueceu: alguns eventos mudaram para o primeiro semestre (como foi o caso do CNASI São Paulo) e outros ajustaram suas datas. Por isso, vale a pena ficar de olho no calendário, para não se perder.

Como sempre faço, a lista abaixo é dos eventos na área de segurança que eu considero que merecem a visita. Salvo indicação em contrário, estes eventos acontecem em São Paulo.

Bsides Lisbon 2016 Teaser from Bsides Lisbon on Vimeo.

Para ver uma lista mais completa com os eventos de segurança no mundo, eu recomendo o site concise-courses.com.

Se eu esqueci de algum evento brasileiro relevante sobre segurança da informação, me avisem.

Notas:

Já sabemos que o segundo semestre é, normalmente, mais lotado de eventos do que o primeiro semestre. Mas, com as Olimpíadas acontecendo no Rio de Janeiro, o calendário de eventos enlouqueceu: alguns eventos mudaram para o primeiro semestre (como foi o caso do CNASI São Paulo) e outros ajustaram suas datas. Por isso, vale a pena ficar de olho no calendário, para não se perder.

Como sempre faço, a lista abaixo é dos eventos na área de segurança que eu considero que merecem a visita. Salvo indicação em contrário, estes eventos acontecem em São Paulo.

- Julho/2016

- 02/07: RoadSec Maceio (twitter @roadsec): O segundo semestre já começou com um Roadsec, mas desta vez, foi com uma edição especial. Embora Alagoas não estaivesse na agenda original, esta edição foi viabilizada pois foi totalmente arrecadada pelos colaboradores e apoiadores locais, através de crowdfunding. Foi um evento completo, com palestras, oficinas cursos e competições, incluindo o HackaFlag;

- 23/07: HACKAFLAG São Paulo (twitter @roadsec): Etapa paulista da competição de CTF do Roadsec, que acontece no espaço de co-working Cubo. Promete algumas palestras na parte da manhã para a abertura da competição, que acontece a tarde, e no final haverá uma pequena festa na cobertura do prédio;

- Agosto/2016

- 02 e 03/08: Gartner Security & Risk Management Summit - Evento anual de segurança do Gartner, com uma grade formada por um mix de palestras de patrocinadores, de analistas do Gartner e de convidados, muitas delas com conteúdo bem interessante. Este é um evento para os diretores e CSOs, o evento que eles realmente vão. Esqueça Security Leaders, Mind the Sec, YSTS ou qualquer outro. Se você quer ver altos executivos, este é o lugar. Ponto.

- 25/08: Security Leaders Forum Belo Horizonte - Versão "mini-me" do Security Leaders, com apenas um dia. Segue a receita que eu considero bem sem-graça, mas que atrai executivos da área: painéis de debates transmitidos ao vivo com palco cheio e conteúdo vazio, além de uma área de exposição para os patrocinadores;

- 26/08: RoadSec Pro Belo Horizonte (twitter @roadsec): Versão "profissional" do Roadsec, com palestras direcionadas para o público corporativo, realizado em um local específico na véspera do evento tradicional;

- 27/08: RoadSec Belo Horizonte (twitter @roadsec): Neste dia o Roadsec aterrisa em Belo Horizonte (MG) com seu formato original, com diversas palestras, oficinas e competições;

- 27/08: BWCON (Broken Wall Security Conference) (Recife): Evento novo, com foco bem técnico e com uma grade bem interessante de palestras. Recife é um celeiro de excelentes profissionais de Infosec, por isso mesmo os eventos lá tendem a ter ótima qualidade;

- 29 e 30/08: CNASI Brasília - Versão resumida do CNASI, o mais antigo evento de segurança brasileiro, organizado pelo IDETI há mais de 20 anos. É direcionado ao público corporativo nas áreas de segurança, governança e compliance, com pouco conteúdo técnico;

- Setembro/2016

- 12/09: Global Risk Meeting - Evento focado principalmente em gestão de riscos para o público gerencial, realizado pela Daryus desde 2005;

- 20 e 21/09: Mind The Sec - Em poucos anos de existência, este mega-evento organizado pela Flipside já é um dos principais eventos brasileiros para o público corporativo. São 2 dias de evento e 3 trilhas de palestras (divididas em gestão, tecnologia e soluções), além da presença estrelar do "mítico" John McAfee como keynote speaker. Imperdível!!!

- 22/09: Security Leaders Forum Porto Alegre - Mini Security Leaders, com um dia de debates lotados de painelistas, transmitidos ao vivo, e com uma área de exposição;

- 22 e 23/09: 5º Fórum Brasileiro de CSIRTs - evento técnico, organizado pelo CERT.br e NIC.br;

- 30/09: RoadSec Pró Rio de Janeiro (twitter @roadsec): Versão corporativa do Roadsec na cidade maravilhosa, antecedendo a versão tradicional;

- Outubro/2016

- 01/10: RoadSec Rio de Janeiro (twitter @roadsec): Roadsec carioca, com palestras, oficinas, drones, robôzinhos de Lego, CTF, etc;

- 06/10: Security Leaders Forum Recife - Um dia de painéis de debates em Recife (PE);

- 07 e 08/10 - JampaSec (João Pessoa): Evento de segurança da informação com foco bem técnico e palestras com temas muito interessantes, que acontece em João Pessoa (PB);

- 15/10: RoadSec Curitiba (PR);

- 28 e 29/10: RoadSec Porto Alegre (twitter @roadsec): Roadsec em terras gaúchas, com a versão RoadSec Pró no dia 28, seguido pelo RoadSec "tradicional" no dia seguinte;

- 20 e 21/10: Sacicon - Evento de segurança que antecede a H2HC e tem algumas características únicas no Brasil: alem do fato da língua oficial ser o Inglês, o evento começa a noite com uma festa e continua no dia seguinte com palestras após um "hangover brunch";

- 22 e 23/10: Hackers to Hackers Conference (H2HC) (twitter @h2hconference) - A H2HC é sem dúvida nenhuma o maior, mais importante e mais tradicional evento brasileiro sobre pesquisa em segurança, hacking, pesquisa de vulnerabilidades e novos ataques;

- 25 e 26/10: Security Leaders - Evento principal da franquia "Security Leaders", realizado em São Paulo. Formado por diversos painéis de debates transmitidos ao vivo e com uma área de exposição para os patrocinadores, este é um evento baba-ovo, direcionado a atrair gestores de segurança (gerentes, diretores, CSOs, etc) - mas que na párica somente aparecem para participar de um debate específico ou receber prêmio no último dia. Os painéis tem conteúdo fraquíssimo, pois a organização lota o palco com alguns gestores convidados e representantes de fornecedores, sem que necessariamente tenham conhecimento no assunto. Apesar da baixa qualidade do conteúdo, é um evento que atrai muitos patrocinadores;

- Novembro/2016

- 07 a 10/11: XV Simpósio Brasileiro em Segurança da Informação e de Sistemas Computacionais (SBSeg) (Niterío, RJ) - Este é o principal evento acadêmico sobre Segurança no Brasil, promovido anualmente pela Sociedade Brasileira de Computação (SBC), a cada ano em uma cidade distinta. Conta com sessões técnicas, minicursos, palestras, workshops, e tutoriais. A edição deste ano será realizada em Niterói (RJ), organizada pela Universidade Federal Fluminense (UFF);

- 08 e 10/11: Fórum RNP 2016 (Brasília) - Evento da RNP para o time técnico de TI das instituições de ensino que fazem parte da RNP;

- 11/11: Dia Internacional de Segurança em Informática (DISI) - evento realizado anualmente pelo pessoal da RNP para educar e conscientizar usuários finais sobre segurança, com atividades e palestras de conscientização gratuitas, abertas ao público e transmitidas online, em tempo real. Este ano terá como tema "Internet das Coisas", aonde especialistas em segurança da informação irão compartilhar seus conhecimentos e conscientizar os usuários;

- 18/11: RoadSec São Paulo - Mega-evento de encerramento do RoadSec. Ocupa o espaço do Audio Clube com duas trilhas de palestras, diversas oficinas, fru-frus (food trucks, stands patrocinados, lojas, pinballs, fliperamas, DJs e pocket shows) e, principalmente, com a final do campeonato de CTF (Hackflag) e um super hiper mega show de encerramento;

- 19 e 20/11: BSides São Paulo (Página no Facebook; twitter @bsidessp) - décima-terceira edição deste evento gratuito com foco técnico em cultura hacker e segurança da informação. Acontecendo colado ao Roadsec São Paulo, promete um final de semana intenso para os amantes de tecnologia. O primeiro dia (sábado, 19/11) possui mini-treinamentos no período da tarde, sendo o segundo fia (domingo) reservado para a conferência completa, com palestras, oficinas e competições diversas, além de uma trilha inteira de atividades para crianças, a BSides 4 Kids;

- 19 e 20/11: BHack (Belo Horizonte) - evento de segurança para o público mineiro, que pela qualidade da grade de palestras sempre atrai os principais nomes de pesquisa em segurança no Brasil;

- 23/11: 10a edição do Workshop SegInfo (Rio de Janeiro): Evento de segurança realizado pela Clavis, no Rio de Janeiro. Nesses 10 anos, o evento cresceu e encolheu, mas prometeu voltar este ano com força. Costuma ter palestras de boa qualidade;

- 26/11: Nullbyte Security Conference (Salvador/BA): Excelente evento destinado a movimentar a cena do hacking na capital Baiana, com palestras de grande qualidade técnica.

- 30/11: CNASI Rio de Janeiro - Mini CNASI no Rio de Janeiro, com palestras e painéis de debates sobre gestão, auditoria de TI, governança e segurança da informação. O evento também tem uma pequena área de expositores;

- Dezembro/2016

- 08 e 09/12: GTER e GTS - Eventos tradicionais, organizado pelo Nic.br, que tem um foco bem técnico. O GTS (Grupo de Trabalho em Segurança de Redes) e o GTER (Grupo de Trabalho de Engenharia e Operação de Redes) são gratuitos e são transmitidos online. Fazem parte da "Semana de Infra-Estrutura", evento do Nic.br que acontecerá de 05 a 09 de Dezembro de 2016.

- VIII Congresso de Crimes Eletrônicos - Evento organizado pela Fecomércio/SP que reúne especialistas, advogados, empresários, autoridades, peritos e juristas envolvidos no combate ao crime eletrônico. Inclui palestras e e debates sobre soluções e tendências. Evento gratuito e de boa qualidade;

- Ago/2016: BSides Las Vegas, Black Hat e Defcon, eventos importantíssimos e gigantes que acontecem em Las Vegas (EUA) no início de agosto. A Black Hat (30/07 a 04/08) é um dos mais importantes eventos de segurança do mundo e a Defcon (04 a 07/08) é a maior conferência hacker do mundo, com dezenas de palestras e atividades simultâneas. A BSides Las Vegas (dias 02 e 03/08 - na véspera da Defcon) é uma ótima opção gratuita para quem quer aproveitar a viagem para a Defcon mas não vai na Black Hat;

- Para saber mais dicas sobre a Defcon, Black Hat e BSidesLV, veja este post;

- Vale a pena visitar as edições da Security BSides na América Latina e em Portugal (não sei ainda a data da BSidesBolivia, @BSidesBolivia):

- Jul/2016: BSidesPeru (@BSidesPeru), no dia 27 de Julho, em Lima;

- Set/2016: BSides Colombia nos dias 14 a 17 de setembro em Medelin;

- Out/2016: BSides Puerto Rico (@BSidesPR) no dia 06/10 em Porto Rico;

- Nov/2016: BSides Chile no dia 03/11 em Santiago;

- Nov/2016: BSidesLisbon (@BSidesLisbon), no dia 11/11, em Portugal;

- Nov/2016: BSides Mexico (@BSidesMX) nos dias 17 e 18/11.

- Out/2016: 8.8 (20 e 21/10): Principal evento de segurança no Chile, que acontece em Santiago;

- Out/2016: Ekoparty (26 a 28/10) em Buenos Aires, Argentina. A Ekoé um excelente evento de segurança, certamente o melhor da América Latina. Evento com foco principal em pesquisa em segurança com excelentes palestras técnicas;

- Dez/2016: CCC: evento antigasso e gigantesco realizado na Alemanha na semana entre o Natal e o Ano-Novo, atraindo hackers de toda a Europa. Tem foco muito técnico em hacking, com uma pegada também política. É o mais antigo evento da atualidade.

Bsides Lisbon 2016 Teaser from Bsides Lisbon on Vimeo.

Para ver uma lista mais completa com os eventos de segurança no mundo, eu recomendo o site concise-courses.com.

Se eu esqueci de algum evento brasileiro relevante sobre segurança da informação, me avisem.

Notas:

- Post atualizado em 07/05 - incluí a BWCON, em Recife. Em 07/07 incluí o vídeo teaser da BSides Lisbon.

- Em 19/07 incluí o evento do Gartner. Atualizado em 21/07 com informações sobre o HACKFLAG SP. Atualizado em 24/08. Atualizado em 29/08 com dados do Forum RNP e DISI. Atualizado em 26/09 com a BSides São Paulo, BHack e GTS.

- Ajuste nas datas do Seginfo e CNASI RJ, atualizados em 25/11.

julho 04, 2016

[Carreira] LGBT no trabalho

Apesar de atualmente a maioria das grandes empresas promover o discurso de inclusão no mercado de trabalho, ainda é comum conviver com o preconceito no ambiente profissional, incluindo preconceito de sexo, orientação sexual e cor de pele.

O site da ONG Catalyst tem algumas estatísticas interessantes sobre como a população LGBT se relaciona com o mercado de trabalho. Estas estatísticas mostram claramente que o medo de discriminação mantém os empregados LGBT enrustidos no ambiente de trabalho, escondendo a dua verdadeira orientação sexual. Vou resumir as principais destas estatísticas:

No site da Catalyst está disponível gratuitamente para download um documento curto que é uma ótima referência sobre como as empresas podem construir uma política de diversidade que promova a inclusão e o respeito a todos os funcionários, em especial aos transgêneros - que são a parcela mais frágil dentre todos. O documento fornece os conceitos básicos sobre a identidade de gênero e fornece dicas para a construção de políticas de identidade de gênero.

O site da ONG Catalyst tem algumas estatísticas interessantes sobre como a população LGBT se relaciona com o mercado de trabalho. Estas estatísticas mostram claramente que o medo de discriminação mantém os empregados LGBT enrustidos no ambiente de trabalho, escondendo a dua verdadeira orientação sexual. Vou resumir as principais destas estatísticas:

- Em geral, cerca de 1% da população é formado por gays e lésbicas;

- Apenas 61 países proíbem a discriminação no emprego por causa da orientação sexual;

- Em toda a Europa, 47% das pessoas LGB sentiram que sofreram discriminação no local de trabalho ou assédio por causa de sua orientação sexual;

- Na União Européia, 20% das pessoas LGB sentiram que sofreram discriminação na busca por trabalho por causa da sua orientação sexual;

- Mais da metade dos trabalhadores LGBT escondem a sua orientação sexual no local de trabalho. Além disso...

- Mais de um terço dos trabalhadores LGBT mentem sobre suas vidas pessoais no trabalho.

- Quase 2/3 dos empregados LGBT já ouviu piadas sobre lésbicas e gays;

- Dos funcionários enrustidos, 31% temem perder conexões com colegas de trabalho se a sua condição for revelada;

- 23% temem que não irão receber oportunidades de desenvolvimento ou progressão na carreira;

- Quase metade da população transexual disse que não foram contratados, não foram promovidos ou foram demitidos devido à sua identidade de gênero;

- 90% da população transexual já foi vítima de assédio ou maus-tratos no trabalho, ou tiveram que tomar medidas para evitar isso.

No site da Catalyst está disponível gratuitamente para download um documento curto que é uma ótima referência sobre como as empresas podem construir uma política de diversidade que promova a inclusão e o respeito a todos os funcionários, em especial aos transgêneros - que são a parcela mais frágil dentre todos. O documento fornece os conceitos básicos sobre a identidade de gênero e fornece dicas para a construção de políticas de identidade de gênero.

julho 01, 2016

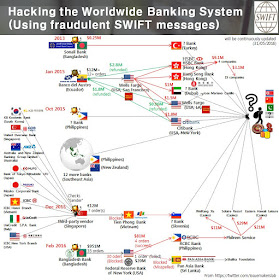

[Segurança] Principais ataques a rede bancária SWIFT

O diretor de uma empresa de segurança coreana tem publicado em seu twitter um diagrama resumindo os principais casos de transações fraudulentas através da rede SWIFT, que é a rede global de pagamentos interbancários.

O diagrama identifica os principais bancos envolvidos e valores relacionados aos casos conhecidos.

O diagrama identifica os principais bancos envolvidos e valores relacionados aos casos conhecidos.