Recentemente uma atualização do WhatsApp causou alvoroço: a partir de agora, o aplicativo de mensagens instantânea tem um recirso, habilitado por default (e que vai ser obrigatório ara novos usuários), que faz o compartilhamento automático das mensagens com o Facebook. Ou seja, as conversas no Whatsapp são enviadas automaticamente para o Facebook, sob o pretexto de que ele vai poder oferecer anúncios customizados para os clientes. Grande vantagem, não?

Claro que não!!!

Normalmente nós assumimos que podemos conversar tranquilamente pelo Whatsapp, geralmente com amigos, familiares e colegas de trabalho, acreditando que o aplicativo está protegendo a nossa privacidade. Ainda mais depois que o Whatsapp lançou criptografia ponta-a-ponta e garantiu o sigilo no tráfego das coversas.

Desde o lançamento dessa nova "funcionalidade", os usuários atuais tem 30 dias para desabilitar,m definitivamente, esse compartilhamento automático. Isso pode ser feito no próprio aplicativo do Whatsapp, retirando essa opção. Basta ir na tela de configurações ("Ajustes") e, na opção de "Conta", desmarcar a opção de "Compart. Dados da Minha Conta" e confirmando essa opção ao clicar no botão "Não compartilhar".

Para saber mais:

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

Páginas

▼

agosto 30, 2016

agosto 29, 2016

[Diversos] Posts que nunca foram escritos

Periodicamente eu fico coletando idéias e links para escrever artigos que, normalmente por falta de tempo, acabam nunca sendo escritos.

Para não perder isso totalmente, resolvi compartilhar alguns desses links, que iriam servir de inspiração ou referência para esses posts que nunca aconteceram.

Sobre a criptografia do Whatsapp:

Para não perder isso totalmente, resolvi compartilhar alguns desses links, que iriam servir de inspiração ou referência para esses posts que nunca aconteceram.

Sobre a criptografia do Whatsapp:

- http://g1.globo.com/tecnologia/blog/seguranca-digital/post/como-o-governo-teria-grampeado-terroristas-no-whatsapp.html

- https://fabiosilva.com.br/2016/07/21/entenda-a-arquitetura-do-whatsapp-e-outras/

- http://www.tecmundo.com.br/whatsapp/107509-criptografia-whatsapp-quebrada-governo-interino-do-brasil.htm

- US cybercrime laws being used to target security researchers

- http://thehackernews.com/2016/05/hack-an-election.html

- http://thehackernews.com/2016/05/car-hacker-prison.html

- Txtng is killing language. JK!!!

- Philip Zimbardo: The psychology of evil

- https://www.ted.com/playlists/235/the_funniest_ted_talks

- Diversos grupos formado por mulheres que incentivam a participação delas na área de TI: https://t.co/Ijc42hsVp2

- InfoSec Careers: How to Attract, Retain More Women

- http://cio.com.br/opiniao/2014/04/25/marco-civil-e-a-computacao-em-nuvem/

- http://www.crimespelainternet.com.br/marco-civil-da-internet-agora-e-lei/

- New White House petition seeks to legitimize DDoS attacks

- Aseguran que criminalizar las protestas ha tenido un efecto multiplicador

- http://www.prolexic.com/knowledge-center-dos-and-ddos-glossary.html

- http://jncie.files.wordpress.com/2008/09/801003_protecting-the-network-from-denial-of-service-floods.pdf

- http://www.csoonline.com/article/3085159/data-breach/the-story-of-a-ddos-extortion-attack-how-one-company-decided-to-take-a-stand.html

- The Troubling State of Security Cameras; Thousands of Devices Vulnerable

- Microsoft's Artificial Intelligence Tay Became a 'Racist Nazi' in less than 24 Hours

- http://info.abril.com.br/noticias/seguranca/2014/09/pesquisa-mostra-que-desenvolvedores-de-apps-nao-sabem-proteger-dados-dos-usuarios.shtml

- Is your vacuum cleaner sending spam?

- An Introduction to Threat Modeling

- The Global Risks Landscape 2016

- Revista ISOfocus, da ISO/IEC, sobre Cloud Computing (PDF)

agosto 26, 2016

[Humor] Corrigindo um bug em produção

agosto 24, 2016

[Segurança] OpOlympicHacking e o ocaso do hacktivismo

Os Jogos Olímpicos são, sem dúvida, o maior evento esportivo do planeta e, assim, uma grande oportunidade para ativistas aproveitarem a atenção midiática e realizarem protestos, promovendo suas causas específicas.

Mas como seria o desdobramento disso em um país com pouca tradição de protestos populares, aonde a população em geral é facilmente manipulada pela mídia e se distrai facilmente por qualquer tipo de festa, principalmente o Carnaval, feriados, jogos de futebol, etc? Afinal, vivemos no país do Carnaval e da cerveja. A Copa do Mundo de 2014 vivenciou alguns protestos antes dos jogos, mas durante os jogos quase nada aconteceu. E como foram nas Olimpíadas do Rio 2016?

Ao contrário das expectativas (minhas e de muitos colegas de profissão), os ciber protestos durante as Olimpíadas foram poucos, esparsos, sem conseguir aglutinar muitos grupos hacktivistas em torno de alguma causa. Tanto do ponto de vista local (Brasil) quanto global, não houve uma ação coordenada de protestos nem uma coalisão de células do Anonymous que estivesse engajada ativamente em torno da chamada "OpOlympicHacking".

A hashtag #OpOlympicHacking começou a ser divulgada antes mesmo do início dos jogos. Por exemplo, em Março deste ano o Anonymous Brasil (AnonBRNews) publicou alguns posts com referência a operação, na época associando essa hashtag com a OpNimr, uma ação promovida por células do Anonymous em todo o mundo em defesa do jovem saudita Ali Mohammed al-Nimr, preso e condenado a morte por participar dos protestos contra o governo de seu país durante a Primavera Árabe.

Mesmo antes da abertura dos jogos Olímpicos, várias páginas de "evento" foram criados no Facebook como forma de protesto contra os jogos. Um dos temas mais comuns foi convidar a população a apagar a tocha Olímpica, na medida em que ela passava pelas cidades.

Durante as duas semanas que durou as Olimpíadas, alguns acontecimentos poderiam ter aquecido os ânimos e potencializado os protestos, desde a votação do parecer do processo de impeachment da Presidente Dilma Rousseff na primeira semana dos jogos, até mesmo a notícia de que um ataque de drones matou um dos líderes do ISIS.

Mas durante o decorrer dos Jogos, as ações de ciber protesto foram poucas e esparsas. Nós tivemos o pico de ataques, mensagens e protestos online no dia da abertura dos jogos, quando várias mensagens foram publicadas em redes sociais, o canal IRC para organização da opaerção borbulhava de gente (cerca de 150 pessoas), um video de protesto foi produzido e uma lista de alvos foi divulgada, indicando os sites que deveriam sofrer ataques.

Mas, passada a cerimônia de abertura, os ataques ou mensagens de protesto relacionado as Olimpíadas aconteceram esporadicamente. Durante as duas semanas que duraram os jogos foram realizados poucos ataques, incluindo algumas derrubadas de sites com ataques de DDoS e vazamento de dados (incluindo o tradicional "vazamento de dados públicos), direcionados principalmente ao governo do Rio de Janeiro, a organização dos jogos e algumas empreteiras.

O grupo AnonBRNews foi a célula do Anonymous que participou mais ativamente das operações de protesto durante as Olimpíadas do Rio de Janeiro. Vejamos uma linha do tempo com os principais acontecimentos:

Para trazer mais distração, algumas operações de protesto estavam em andamento em outros países, em paralelo com as Olimpíadas. Por exemplo, enquanto os Anonymous da Venezuela estavam discutindo a abertura de fronteira com a Colômbia, células americanas e inglesas estavam dando atenção ao problema de tensão racial nos dois paises, e diversas células globais do grupo estavam divulgando a "OpWhales", direcionada principalmente contra a indústria baleeira do Japão e Islândia. Além de tirar o foco dos hacktivistas internacionais para as ações de protestos sobre as Olimpíadas, essas operações perderam a oportunidade de "pegar carona" nos protestos relacionados aos jogos. Se tivessem feito isso, poderiam dar mais visibilidade para a sua causa específica e, de bônus, teriam ajudado a promover os protestos associados as Olimpíadas.

Após 2 semanas de Jogos Olímpicos, o grupo Anonymous e seus apoiadores não conseguiram aproveitar a oportunidade para realizar protestos online a altura dos problemas que eles mesmos destacaram em seus posts de protesto. Houve poucas ações, com pouca adesão e pouco impacto. Consequentemente, a divulgação dos resultados da OpOlympicHacking foi muito limitada.

Para saber mais:

Mas como seria o desdobramento disso em um país com pouca tradição de protestos populares, aonde a população em geral é facilmente manipulada pela mídia e se distrai facilmente por qualquer tipo de festa, principalmente o Carnaval, feriados, jogos de futebol, etc? Afinal, vivemos no país do Carnaval e da cerveja. A Copa do Mundo de 2014 vivenciou alguns protestos antes dos jogos, mas durante os jogos quase nada aconteceu. E como foram nas Olimpíadas do Rio 2016?

Ao contrário das expectativas (minhas e de muitos colegas de profissão), os ciber protestos durante as Olimpíadas foram poucos, esparsos, sem conseguir aglutinar muitos grupos hacktivistas em torno de alguma causa. Tanto do ponto de vista local (Brasil) quanto global, não houve uma ação coordenada de protestos nem uma coalisão de células do Anonymous que estivesse engajada ativamente em torno da chamada "OpOlympicHacking".

A hashtag #OpOlympicHacking começou a ser divulgada antes mesmo do início dos jogos. Por exemplo, em Março deste ano o Anonymous Brasil (AnonBRNews) publicou alguns posts com referência a operação, na época associando essa hashtag com a OpNimr, uma ação promovida por células do Anonymous em todo o mundo em defesa do jovem saudita Ali Mohammed al-Nimr, preso e condenado a morte por participar dos protestos contra o governo de seu país durante a Primavera Árabe.

Mesmo antes da abertura dos jogos Olímpicos, várias páginas de "evento" foram criados no Facebook como forma de protesto contra os jogos. Um dos temas mais comuns foi convidar a população a apagar a tocha Olímpica, na medida em que ela passava pelas cidades.

Durante as duas semanas que durou as Olimpíadas, alguns acontecimentos poderiam ter aquecido os ânimos e potencializado os protestos, desde a votação do parecer do processo de impeachment da Presidente Dilma Rousseff na primeira semana dos jogos, até mesmo a notícia de que um ataque de drones matou um dos líderes do ISIS.

Mas durante o decorrer dos Jogos, as ações de ciber protesto foram poucas e esparsas. Nós tivemos o pico de ataques, mensagens e protestos online no dia da abertura dos jogos, quando várias mensagens foram publicadas em redes sociais, o canal IRC para organização da opaerção borbulhava de gente (cerca de 150 pessoas), um video de protesto foi produzido e uma lista de alvos foi divulgada, indicando os sites que deveriam sofrer ataques.

O grupo AnonBRNews foi a célula do Anonymous que participou mais ativamente das operações de protesto durante as Olimpíadas do Rio de Janeiro. Vejamos uma linha do tempo com os principais acontecimentos:

- 05/08: Cerimônia de abertura dos Jogos Olímpicos

- 05/08: AnonBRNews divulga uma lista de alvos no Pastebin, incluindo diversas construtoras acusadas de estarem envolvidas em escândalos de corrupção

- 05/08: Através do Twitter e do canal IRC da operação, o Anonymous divulga uma ferramenta para realizar os ataques DDoS, batizada de "opolympddos". Apesar da ferramenta conter botões para atacar 5 sites, os participantes do canal IRC eram orientados a atacar apenas o site www.brasil2016.gov.br;

- 05/08: AnonBRNews realiza um ataque de DDoS com sucesso contra o site www.Brasil2016.gov.br;

- 05/08: Durante a cerimônia de abertura, os participantes do canal IRC da OpOlympicHacking tentam, sem sucesso, realizar um ataque DDoS contra o site da atriz Regina Casé;

- 05/08: AnonBRNews anuncia um ataque de DDoS com sucesso contra o site esporte.gov.br, aparentemente realizado pelo grupo MCA DDOS Team;

- 05/08: O AnonBRNews anuncia o vazamento de dados pessoais de algumas personalidades políticas (do prefeito e do governador do Rio de Janeiro, ministro do esportes e do presidente do COB e da CBF, além de dados de algumas empresas);

- 05/08: O grupo Anonymous Brasil (@AnonymousBr4sil) divulga uma mensagem de protesto em sua página no Facebook;

- 05/08: Anonymous (AnonBRNews) publica o vídeo "Anonymous #OpOlympicHacking - Que os Jogos Comecem!" (versão em Inglês):

- 06/08: Através do IRC e do twitter, o Anonymous divulga uma nova versão da ferramenta “olympicddos.rar”, sempre orientando os participantes a atacarem o site www.brasil2016.gov.br;

- 06/08: O anonBRNews anuncia o vazamento de banco de dados de 4 confederações esportivas: a de boxe, de handebol, de triatlhon e pentatlo;

- 06/08: Anon X e Plano Anonymous Brasil publicam o vídeo "Exclusion of the Olympic Games 2016":

- 08/08: O Anonymous divulga uma nova versão da ferramenta “olympicddos.rar”, com algumas correções de bugs;

- 08/08: O grupo AnonymousCenter publica um post no Twitter divulgando uma ferramenta online para ataque DDoS: "#Anonymous #OpOlympicHacking #OpNimr #DDos tool to help in the attack ! http://indos00.blogspot.jp Fire Legion."

- 08/08: O perfil do Twitter AnonOpsBR (@anonopsbrazil) anuncia um ataque DDoS com sucesso contra o site rj.gov.br;

- 08/08: AnonOpsBR anuncia que "6 Bancos de Dados hackeados pela #OpOlympicHacking e todos os sites estão offline", disponibilizando no Pastebin informações supostamente dos sites ouvidoriadapolicia.rj.gov.br, gestaorecursos.cpb.org.br, portalgeo.rio.rj.gov.br, www.isp.rj.gov.br, ecomlurbnet.rio.rj.gov.br e internetcomunitaria.rj.gov.br;

- 11/08: O perfil Anonymous Official publica o vídeo "Exclusion of the Olympic Games 2016" (com conteúdo similar ao vídeo de 06/08):

- 12/8: Alguns perfis do Anonymous em outros países retuitam o vídeo em que um protesto de estudante foi reprimido com balas de borracha. Ex: @YourAnonGlobal: "Police use tear gas and rubber bullets against protesting Brazilian students http://on.rt.com/7mfu";

- 12/08: O grupo Greyhat Brotherhood publicou vários tweets dizendo que invadiu a empresa Carioca Engenharia, que está supostamente associada a corrupção nas obras das Olimpíadas. Eles alegam ter obtido dados de 19 mil pessoas associadas a empresa;

- 12/8: O grupo Asor Hack Team (@AsorHackTeam) vaza e-mails da Construtora Cyrela;

- 15/08: O grupo AnonBRNews publica uma mensagem de protesto no Facebook relacionada a construçao do campo de golfe para as Olimpíadas, pela construtura Cyrela;

- 15/08: O perfil no twitter @YourAnonGlobal publica uma mensagem de protesto: "Since 2009 over 77,000 people have been forced out of their homes for infrastructure related to the 2014 World Cup and 2016 Olympic Games";

- 15/08: O perfil @anonopsbrazil anuncia que "Corte Arbitral do Esporte (CAS) foi hackeada e teve o banco de dados expostos";

- 16/08: O perfil @anonopsbrazil anuncia que "Olympic Broadcasting Services (OBS) foi hackeado pela #OpOlympicHacking";

- 19/08: O @YourAnonGlobal publica a mensagem "Iranian #Hacker Defaces IWF Website Following Controversial Rio #Olympics Decision http://buff.ly/2b4gzVE #Rio2016";

- 23/08: O grupo AnonBRNews publicou, em sua página no Facebook, um "Resumo da Operação" OpOlympicHacking.

- 13/09: Hackers russos divulgam dados médicos confidenciais sobre os resultados de exames anti-doping de 4 atletas americanos, em represália as sanções impostas aos atletas russos após um escândalo de doping.

Durante os jogos, as diversas células do Anonymous ao redor do mundo estiveram ocupadas principalmente com seus problemas locais, e raramente foi dada alguma atenção para as Olimpíadas - exceto para retuitar alguma notícia pontual, algum aviso de ataque bem sucedido ou alguma charge relacionada as Olimpíadas. As mensagens de protesto destes grupos foram poucas, facilmente contadas nos dedos das mãos.

Para trazer mais distração, algumas operações de protesto estavam em andamento em outros países, em paralelo com as Olimpíadas. Por exemplo, enquanto os Anonymous da Venezuela estavam discutindo a abertura de fronteira com a Colômbia, células americanas e inglesas estavam dando atenção ao problema de tensão racial nos dois paises, e diversas células globais do grupo estavam divulgando a "OpWhales", direcionada principalmente contra a indústria baleeira do Japão e Islândia. Além de tirar o foco dos hacktivistas internacionais para as ações de protestos sobre as Olimpíadas, essas operações perderam a oportunidade de "pegar carona" nos protestos relacionados aos jogos. Se tivessem feito isso, poderiam dar mais visibilidade para a sua causa específica e, de bônus, teriam ajudado a promover os protestos associados as Olimpíadas.

Após 2 semanas de Jogos Olímpicos, o grupo Anonymous e seus apoiadores não conseguiram aproveitar a oportunidade para realizar protestos online a altura dos problemas que eles mesmos destacaram em seus posts de protesto. Houve poucas ações, com pouca adesão e pouco impacto. Consequentemente, a divulgação dos resultados da OpOlympicHacking foi muito limitada.

Para saber mais:

- Major Events and Hacktivism #OpOlympicHacking

- Cyber Scams to Beware of at the 2016 Summer Olympics

- Riscos e Micos de Cibersegurança nas Olimpíadas do Rio de Janeiro

- Anonymous Hacks World Anti-Doping Agency & International Sports Court

- Anonymous Targets Rio Olympics, Corrupt Officials For Ignoring Poverty, Child Prostitution

- Hackers are targeting the Rio Olympics, so watch out for these cyberthreats

- Anonymous ataca sites do governo do Rio em protesto contra 'Olimpíadas da exclusão'

- Anonymous inicia a #OpOlympicHacking e ataca sites relacionados a olimpíadas. (Maio/2016)

- Brazil 2016 Summer Olympics: Hacker group Anonymous attacks feared (Março.2016)

- Attack on Olympics Anti-Doping Agency Linked to Russia - além de sofrerem ataque de DDoS, eles também foram utilizados em uma campanha de Phishing - aparentemente coordenada por ciber criminosos russos (aqui tem um pouquinho mais de informações)

- Anonymous começa operação hacker contra as Olimpíadas do Rio (incluido em 30/08)

- Aviso aos navegantes # 28 – Olimpíadas (incluido em 30/08)

- Aviso aos navegantes #32 – Os Anonymous (incluido em 30/08)

- Ciberataques no Brasil triplicam durante Rio 2016 (incluido em 05/10)

- How a Massive 540 Gb/sec DDoS Attack Failed to Spoil the Rio Olympics (incluido em 05/10)

agosto 23, 2016

[Cyber Cultura] Sistemas industriais na Internet

O pessoal do projeto Shodan disponibilizou um mapa-mundo com os sistemas industriais conectados na Internet.

O problema é grave: diversas empresas colocam seus sistemas industriais, equipamentos automatizados e dispositivos IoT expostos na Internet, muitas vezes sem os controles mínimos de segurança. Em 2013 o pessoal da CNN fez um slideshow apresentando os dispositivos mais críticos expostos na Internet, que inclui controles de semáforos, radares de trânsito, sistems de automação residencial, bomba de piscina, o sistema de monitoramento cardíaco hospitalar e, até mesmo, os sistemas de uma hidroelétrica francesa!

O problema é grave: diversas empresas colocam seus sistemas industriais, equipamentos automatizados e dispositivos IoT expostos na Internet, muitas vezes sem os controles mínimos de segurança. Em 2013 o pessoal da CNN fez um slideshow apresentando os dispositivos mais críticos expostos na Internet, que inclui controles de semáforos, radares de trânsito, sistems de automação residencial, bomba de piscina, o sistema de monitoramento cardíaco hospitalar e, até mesmo, os sistemas de uma hidroelétrica francesa!

agosto 22, 2016

[Cyber Cultura] Buzzword: Economia Digital

Se existe uma "buzzword das buzzwords", é a tal "Economia Digital", ou "4ª Revolução Industrial", que prega que nossa sociedade e economia estão baseadas na mobilidade, na computação em nuvem e, agora, também na Internet das Coisas.

Nesse novo ambiente, os consumidores exigem que os serviços estejam disponíveis a todo o momento, 24x7, utilizam frequentemente as redes sociais para interagir com suas marcas e com outros clientes (que já se tornou um canal de autoatendimento). Segundo um estudo da Mckinsey, as principais tecnologias disruptivas têm potencial para aumentar a economia mundial em até US$ 30 trilhões. esse estudo também destaca que atualmente 48% da população mundial tem acesso à Internet, à computação em nuvem, que o número de linhas celulares no mundo já é maior que a população total do planeta e que, a cada dois dias, cria-se mais conteúdo e dados do que em todo o intervalo entre o ano 1100 e 2003.

A Uber, AirBnB são alguns dos exemplos repetidos ad nauseum dessa nova economia.

Em breve, também vai entrar nessa tendência o uso de Realidade Aumentada, graças ao Pokemon Go, que está popularizando o uso dessa tecnologia para as massas.

Nesse novo ambiente, os consumidores exigem que os serviços estejam disponíveis a todo o momento, 24x7, utilizam frequentemente as redes sociais para interagir com suas marcas e com outros clientes (que já se tornou um canal de autoatendimento). Segundo um estudo da Mckinsey, as principais tecnologias disruptivas têm potencial para aumentar a economia mundial em até US$ 30 trilhões. esse estudo também destaca que atualmente 48% da população mundial tem acesso à Internet, à computação em nuvem, que o número de linhas celulares no mundo já é maior que a população total do planeta e que, a cada dois dias, cria-se mais conteúdo e dados do que em todo o intervalo entre o ano 1100 e 2003.

A Uber, AirBnB são alguns dos exemplos repetidos ad nauseum dessa nova economia.

Em breve, também vai entrar nessa tendência o uso de Realidade Aumentada, graças ao Pokemon Go, que está popularizando o uso dessa tecnologia para as massas.

agosto 21, 2016

[Segurança] Qual é a senha do seu celular?

O que você faria se a sua vida dependesse da sua esposa desbloquear o seu celular?

O pessoal da Porta dos Fundos tem um vídeo ótimo sobre isso, chamado de "Senha".. O vídeo é um pouco antigo, de 2014, mas vale a pena ver ou rever - e, eventualmente, utlizar em uma campanha de conscientização para usuários finais, lembrando que devemos proteger as informações armazenadas em nossos celulares.

Além de dados corporativos, a senha de um smartfone pode esconder muitos segredos :)

O pessoal da Porta dos Fundos tem um vídeo ótimo sobre isso, chamado de "Senha".. O vídeo é um pouco antigo, de 2014, mas vale a pena ver ou rever - e, eventualmente, utlizar em uma campanha de conscientização para usuários finais, lembrando que devemos proteger as informações armazenadas em nossos celulares.

Além de dados corporativos, a senha de um smartfone pode esconder muitos segredos :)

agosto 16, 2016

[Segurança] As líderes no mercado de segurança

Segundo dados divulgados recentemente pelo Gartner, cinco empresas lideram o mercado mundial de softwares de segurança, que movimentou US$ 22,1 bilhões em 2015. Mais de um terço (37,6%) desse do mercado está concentrado em apenas cinco fabricantes: Symantec, Intel (dona da McAfee), IBM, Trend Micro e EMC (dona da RSA).

Em termos de faturamento em 2015, s empresas se dividiram da seguinte forma:

Em termos de faturamento em 2015, s empresas se dividiram da seguinte forma:

- Symantec: faturamento de US$ 3,352 bilhões (15.2% de market share)

- Intel: US$ 1,751 bilhões (7.9%)

- IBM: US$ 1,450 bilhões (6.6%)

- Trend Micro: US$ 990 bilhões (4.5%)

- EMC: US$ 756 bilhões (3.4%)

- O segmento de mercado que mais cresceu em 2015 foi o de Gerenciamento de Segurança da Informação e de Incidentes (SIEM), com 15,8% de aumento;

- O seguimento com maior queda foi o de software de segurança para o consumidor, com queda de 5,9%. Outeo segmento que apresentou queda foi o de Endpoint Protection Platform (EPP);

- A participação total das 5 empresas, líderes caiu 3,1% em relação a 2014, com uma queda coletiva de 4,2% das receitas em 2015, enquanto o restante do mercado teve um aumento de 9,2%. Isso mostra que o mercado está valorizando os fornecedores de segurança menores e mais especializados.

- O ambiente de proteção de dados e infraestrutura está migrando para o mundo físico. "Apenas proteger as informações não é o suficiente", devemos "proporcionar segurança para as pessoas e o ambiente ao seu redor";

- Todas as organizações devem agora assumir que estão em uma posição de comprometimento contínuo.

- As empresas devem adotar uma arquitetura de proteção de segurança adaptável e abrangente;

- O Gartner destaca 4 vertentes com 12 habilidades para aumentar a capacidade de bloquear, evitar, detectar e reagir aos ataques:

- Prever: Análise Proativa de Exposição, Prever Ataques, Sistemas de Base;

- Prevenir: Sistemas Isolados e Consolidados, Distrair os Invasores, Prevenir Incidentes;

- Detectar: Detectar Incidentes, Confirmar e Priorizar Riscos, Conter os Incidentes;

- Responder: Remediar/Conduzir Mudanças, Mudança de design/modelo, Investigar/perícia.

agosto 15, 2016

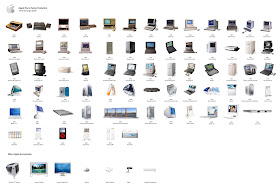

[Cyber Cultura] A evolução do Mac

Fazendo uma pesquisa no Google Images, eu encontrei várias imagens interessantes sobre a evolução dos computadores da Apple. Algumas imagens eram mais simples e outras mais bem detalhadas, e resolvi compartilhar aqui aquelas que gostei mais.

agosto 12, 2016

[Segurança] Como descobrem nossas senhas?

O pessoal do The Media Show, um grupo americano que faz alguns vídeos humorísticos sobre tecnologia com marionetes, tem um vídeo curto que mostra como alguém consegue descobrir as senhas de outras pessoas.

Utilizando o cenário de uma festa aonde os convidados só podem entrar se apresentarem uma senha para o porteiro, um personagem que é o "penetra", consegue entrar várias vezes utilizando técnicas bem conhecidas para descobrir a senha: incluindo tentar a senha preferida do organizador da festa e tentar um ataque de dicionário. Além de mostrar de forma simples como esses ataques funcionam, o vídeo serve pra conscientizar os usuários finals sobre os cuidados au escolher as suas senhas.

O vídeo é divertido e pode ser utilizado em campanhas de conscientização.

Utilizando o cenário de uma festa aonde os convidados só podem entrar se apresentarem uma senha para o porteiro, um personagem que é o "penetra", consegue entrar várias vezes utilizando técnicas bem conhecidas para descobrir a senha: incluindo tentar a senha preferida do organizador da festa e tentar um ataque de dicionário. Além de mostrar de forma simples como esses ataques funcionam, o vídeo serve pra conscientizar os usuários finals sobre os cuidados au escolher as suas senhas.

O vídeo é divertido e pode ser utilizado em campanhas de conscientização.

agosto 11, 2016

[Cyber Cultura] 4chan

Em 2010, o fundador do site 4chan, Christopher "moot" Poole, apresentou uma rápida palestra no TED sobre o que é o 4chan e sua influência na cyber cultura.

A palestra é curta, dura aproximadamente 6 minutos, e é seguida de mais 6 minutos de perguntas e respostas. Já na primeira pergunta, Christopher discute a importância de ter um local aonde as pessoas tem liberdade de dizer o que quiserem, de forma anônima.

A palestra é curta, dura aproximadamente 6 minutos, e é seguida de mais 6 minutos de perguntas e respostas. Já na primeira pergunta, Christopher discute a importância de ter um local aonde as pessoas tem liberdade de dizer o que quiserem, de forma anônima.

agosto 09, 2016

[Cyber Cultura] Curiosidades sobre o Pokemon GO

Resolvi destacar algumas informações curiosas que vi recentemente sobre o Pokemon Go, o jogo que é a febre do momento.

Post atualizado em 12/08 e 15/8.

- A franquia Pokémon foi criada em 1996, no Japão, em um videogame portátil da Nintendo. O enredo originou dezenas de jogos e dezoito filmes no cinema. No Brasil, a marca ficou bem popular a partir de 1999, quando o desenho animado estreou na Rede Record e atingia com frequência a liderança no Ibope.

- O Pokemon GO é uma versào melhorada de um jogo para smartphones chamado Ingress, que a Niantic já possuía há cerca de dois anos e que tem praticamente o mesmo esquema de jogo, aonde os jogadores buscam locais da sua cidade aonde podem obter objetos e podem lutar entre si para conquistar alguns pontos específicos. O ingress já era um jogo social de conquista com recursos de realidade aumentada, aonde os jogadores dividem-se em 2 facções, sendo que aquela com mais portais conquistados é a melhor. Os jogadores devem encontrar os portais e usar seus recursos pra destruir as defesas desse portal, mas se outros jogadores da mesma facção ou da facção oposta estiverem por perto, eles serão avisados para ajudar na batalha. Havia um portal no Garoa Hacker Clube, que agora é um "pokestop";

- Segundo um post bem legal da Marina Ciavatta, o criador dos Pokemons, Satoshi Sajiri, era um colecionador com uma obsessão por todos os tipos de inseto. Ele os caçava, colocava-os em potes e os estudava, fazendo anotações sobre suas peculiaridades: tamanho, cor, som, alimentação, costumes, etc. E então guardava este caderninho de anotações no bolso. Satoshi cresceu e um pouco depois de seus 30 anos, lançou uma franquia de jogos desenvolvida pela Game Freak e Creatures Inc, lançada pela Nintendo, Pokémon (o jogo), que chegou nos mercados em 1996, para Game Boy. Em seu primeiro ano, o jogo já tinha vendido mais de 10 milhões de cópias pelo mundo inteiro, se tornando uma febre incontrolável entre as crianças. Isso porque todas elas podiam vasculhar o mundo atrás de criaturas incríveis e diferentes, com tipos diferentes, sons diferentes, habilidades, cores, tamanhos e comportamentos. O mundo dos Pokemons parecia com o caderninho de Satoshi, onde ele levava seus pequenos monstrinhos no bolso, depois de caçá-los, capturá-los e colocá-los em potes. O ímpeto de Satoshi o moveu por toda a sua vida e hoje é o mesmo ímpeto que ainda move as pessoas pelas ruas, atrás de novos desafios, novas descobertas. O nome Pokémon vem de PocketMonsters ("monstros de bolso" em Português), No mundo de Pokémon, assim como no munco animal, tudo é mutável. As criaturas evoluem com treinamento, itens e costumes, de diversas formas Não só isso, muitas das criaturinhas são inspiradas em animais e insetos do "nosso mundo". Algumas delas representam até mesmo a religião e as lendas regionais! Cada criatura é um novo universo de descobertas, assim como dita a ciência.

- As estatísticas do Pokémon Go são impressionantes:

- Lançado em 6 de julho, inicialmente na Nova Zelândia, Austrália e nos Estados Unidos, logo se transformou em um fenômeno na era dos smartphones. Em dezenove dias, chegou a 50 milhões de usuários, sendo que o recorde anterior era de 77 dias, entre os games de celular.

- Ele é atualmente o mais popular game para plataformas móveis. Gerou para a Apple em 15 dias mais de U$ 3 bilhões de dólares em vendas de Pokecoins (as moedas virtuais urilizadas para compra de privilégios no jogo) fazendo as ações da Apple subirem 6% em menos de 15 dias. Ele também é o primeiro jogo da história a alcançar dez milhões de downloads em apenas sete dias de vendas, superando Clash Royale, Candy Crush Jelly Saga e os Angry Birds.

- Segundo a Sensor Tower, cerca de um mês depois do lançamento oficial do jogo Pokémon Go, a desenvolvedora Niantic já arrecadou mais de US$ 200 milhões, proveniente das compras realizadas dentro do jogo (Pokébolas, Lures e Incensos).

Post atualizado em 12/08 e 15/8.

agosto 08, 2016

[Segurança] OpOlympicHacking

Como era de se esperar, enquanto algumas pessoas protestavam nas ruas, o grupo hacktivista Anonymous aproveitou a abertura dos Jogos Olímpicos para ensaiar alguns ataques de protesto, na chamada "OpOlympicHacking". Dois vídeo-manifestos já foram publicados para divulgar a operação.

Em termos práticos, no dia da abertura da Olimpíadas (Sexta, 05/Agosto) os hacktivistas focaram em atacar apenas o site www.brasil2016.gov.br e o site do Ministério dos Esportes. Também fizeram o "tradicional" vazamento de dados públicos de algumas autoridades.

Mais ataques podem ocorrer nas próximas semanas. Por enquanto, as listas de alvos tem destacado sites relacionados a organização dos jogos, alguns sites de governo e de algumas empresas ligadas a escândalos recentes de corrupção (isto é, as grandes empreiteras).

Para faciitar a participação de voluntários nos ataques de negação de serviço (DDoS), foi disponibilizada uma pequena ferramenta para ataques, que roda em Windows. A ferramenta, batizada de "opolympddos", possui botões customizados para disparar um ataque de DDoS direcionado a cada site que é alvo dos protestos.

Em termos práticos, no dia da abertura da Olimpíadas (Sexta, 05/Agosto) os hacktivistas focaram em atacar apenas o site www.brasil2016.gov.br e o site do Ministério dos Esportes. Também fizeram o "tradicional" vazamento de dados públicos de algumas autoridades.

Mais ataques podem ocorrer nas próximas semanas. Por enquanto, as listas de alvos tem destacado sites relacionados a organização dos jogos, alguns sites de governo e de algumas empresas ligadas a escândalos recentes de corrupção (isto é, as grandes empreiteras).

Para faciitar a participação de voluntários nos ataques de negação de serviço (DDoS), foi disponibilizada uma pequena ferramenta para ataques, que roda em Windows. A ferramenta, batizada de "opolympddos", possui botões customizados para disparar um ataque de DDoS direcionado a cada site que é alvo dos protestos.

agosto 06, 2016

[Cyber Cultura] 25 anos desde o primeiro website

Se você está lendo esse blog, parte da culpa disso é que, há 25 anos atrás (ou melhor, 25 anos e 1 dia atrás), foi criado o primeiro web site.

No dia 06 de Agosto de 1991, o primeiro website foi criado por Tim Berners-Lee, hospedado em um computador NeXT do CERN (European Organization for Nuclear Research).

Até hoje uma cópia do site está disponível em http://info.cern.ch/hypertext/WWW/TheProject.html.

O portal The Hacker News publicou uma reportagem bem legal sobre isso.

Até hoje uma cópia do site está disponível em http://info.cern.ch/hypertext/WWW/TheProject.html.

O portal The Hacker News publicou uma reportagem bem legal sobre isso.

agosto 04, 2016

[Segurança] Palestras no TED sobre segurança

Eu sou grande fã das palestras do TED: normalmente encontramos um conteúdo excelente, apresentado de forma rápida, objetiva e com um grande cuidado visual e didático. Normalmente as palestras tem apenas 15 minutos, então podem ser assistidas rapidamente.

Há diversas palestras de segurança (e "cyber security") que já foram apresentadas no TED e que eu acho bem interessante - algumas eu já comentei aqui no Blog. Veja abaixo uma lista das palestras que eu já assisti e achei mais interessantes. Eu não listei todas que vi, pois algumas eu não gostei e vi outras que tinham informação imprecisa ou repetida (afinal, todo mundo adora falar do Stuxnet).

A lista abaixo não está em nenhuma ordem específica, embora eu tenha intencionalmente colocado no começo as palestras do Bruce Schneier e do Mikko Hypponen, minhas preferidas ;)

!Eu achei algumas outras palestras do TEDx que não assisti ainda:

Esse post foi inspirado por um artigo do portal CSO Online com as "10 palestras de seguança do TED que você não pode perder". E, para descontrair, aproveite e dê uma olhada nessa playlist: "The funniest TED Talks" :)

OBS: Pequena atualização em 02/03/2017 e incluí as palestras do Pablos Holman (TEDxMidwest), do Ýmir Vigfússon e do Caleb Barlow.

Nota (29/6/17): o site Infosec Conferences publicou uma lista com as "29 Amazing TED Cybersecurity Talks from 2008 - 2017".

Nota: Post atualizado em 17/07/2017.

Nota (13/09/2019): Veja também a lista publicada no artigo no portal CIO: "7 TED Talks sobre cibersegurança que profissionais de TI precisam assistir".

Nota: Post atualizado em 06/11 e nos dias 05, 20 e 30/12/2019. Atualizado em 14/01/2020 com a inauguração da lista dos "não cheira nem fede".

Nota (13/02/2020): Mais uma lista com as top TED talks sobre segurança: "The 10 Best Cybersecurity TED Talks For Practitioners".

Nota: Post atualizado em 23/06/2020.

Há diversas palestras de segurança (e "cyber security") que já foram apresentadas no TED e que eu acho bem interessante - algumas eu já comentei aqui no Blog. Veja abaixo uma lista das palestras que eu já assisti e achei mais interessantes. Eu não listei todas que vi, pois algumas eu não gostei e vi outras que tinham informação imprecisa ou repetida (afinal, todo mundo adora falar do Stuxnet).

A lista abaixo não está em nenhuma ordem específica, embora eu tenha intencionalmente colocado no começo as palestras do Bruce Schneier e do Mikko Hypponen, minhas preferidas ;)

- "The security mirage", Bruce Schneier, Oct/2010

- "Fighting viruses, defending the net", Mikko Hypponen, Jul/2011 (meu post)

- "Three types of online attack", Mikko Hypponen, Nov/2011

- "How the NSA betrayed the world's trust -- time to act", Mikko Hypponen, Out/2013 (meu post)

- The Internet is on Fire, Mikko Hypponen, Dec/2014

- "Here's how we take back the Internet", Edward Snowden, Mar/2014 (meu post)

- "Why privacy matters", Glenn Greenwald, Out/2014 (blog post)

- "Cracking Stuxnet, a 21st-century cyber weapon", Ralph Langner, Mar/2011 (blog post).

- "All your devices can be hacked", Avi Rubin, Out/2011

- "Swimming with sharks - security in the internet of things", Joshua Corman, Jan/2014

- "Confessions of a Cyber Spy Hunter", Eric Winsborrow, Fev/2016

- "Hire the hackers!", Misha Glenny, July/2011

- "A vision of crimes in the future", Marc Goodman, Jun/2012 (blog post)

- "Why good hackers make good citizens", Catherine Bracy, Set/2013

- "Hackers: the Internet's immune system", Keren Elazari, Março/2014 (meu post)

- "What’s wrong with your pa$$w0rd?", Lorrie Faith Cranor, Mar/2014

- "This is what happens when you reply to spam email", James Veitch, Dez/2015 (meu post)

- "Cyberwar", Amy Zegart, Jun/2015

- "Top hacker shows us how it's done", Pablos Holman (TEDx Midwest), Ago/2012 - palestra meio bobinha, aonde ele mostra alguns ataques de forma bem superficial, obviamente para impressionar a platéia, mas não fala muito de útil.

- "Why I teach people how to hack", Ýmir Vigfússon (TEDx Reykjavík)

- "Where is cybercrime really coming from?", Caleb Barlow, Nov. 2016

- "Hacking: uma História", Anderson Ramos (TEDxMauá), Maio 2017

- "Everyday cybercrime -- and what you can do about it", James Lyne (TEDxMauá), Set. 2013 - Dá uma visão geral das ameaças, com foco principalmente em ataques de malwares.

-

"The art of misdirection", Apollo Robbins (TED Global 2013), Sep 13, 2013 - Não é uma palestra exatamente sobre segurança da informação, mas é uma palestra sensacional que mostra como é fácil distrair uma pessoa e, com isso, conseguir roubá-la. A palestra é bem divertida e vale a pena assistir!

-

"Cyber Self-Defense", Paul Carugati (TEDx Spokane), Nov. 24, 2015 - O que me chamou a atenção nessa palestra foi o foco em "ciber defesa", ou seja, na importância de treinar os usuários a tomarem os cuidados básicos de segurança. Para isso, o palestrante dá uma visão rápida e didática dos ataques mais comuns que afetam os usuários no dia-a-dia, incluindo engenharia social, phishing e credential harvest. Ao final, ele cita algumas regras (dicas) de "cyber self-defense".

-

"State Sanctioned Hacking - The Elephant in the Room", Frank Heidt (TEDxMidwest), Jan. 6, 2014 - Palestra interessante e bem humorada, que foca em discutir aspectos de ciber espionagem entre EUA e China.

-

"Privacidade e Proteção de Dados no Brasil", Carlos Affonso Souza (TEDx Petrópolis), 12 de Junho de 2019 - Palestra excelente sobre privacidade, com uma visão histórica e prática sobe o tema. (NOVO)

- "The secret world of cybercrime", Craig Gibson (TEDxMauá), Fev. 2019 - Palestra recente, meio chata (para ser sincero - quase parei o vídeo quando o palestrante soletrou "phishing"), que dá uma pequena visão de como o ciber crime funciona, do ponto de vista de fraude na indústria de telecomunicações, com o crime de vishing. É uma palestra no TEDxMississauga, no Canadá, uma edição do TEDx bem pequena e com infra-estrutura bem simples.

- "How the IoT is Making Cybercrime Investigation Easier", Jonathan Rajewski (TEDxBuffalo), Dez. 2016 - Eu achei a palestra péssima. Ele tenta mostrar como um investigador forense pode utilizar os dados extraídos dos dispositivos IOT em uma residência para investigar um crime. Mas ele enrola demais no decorrer da história e, pior ainda, ele encerra a palestra sem apresentar uma conclusão. É uma grande perda de tempo!

- "Open & Back Doors: Why Cyber Crime is a Growing Threat", Dorothy Denning (TEDx Santa Catalina School), Nov. 2015 - Palestra bem sem graça, que fala mais do mesmo. Para piorar, a palestrante tem uma voz e postura que transmite uma sensação de tédio.

- "The Cyber Skills Gap", Chris Silvers (TEDxElonUniversity), Jun. 2017 - Palestra bem chata. Se você quiser realmente assistir essa palestra, comece no minuto 12:50, quando ele começa a falar sobre o "cyber skills gap" - mas não espere grande coisa. Aos 16:00 minutos ele dá uma dica interessante: para trabalhar com tecnologia, temos que "aprender como aprender" ("learn how to learn") para não ficarmos desatualizados. (NOVO)

-

"Top Five Emerging Cybersecurity Challenges", Srini Sampalli (TEDxDalhousieU), Jul. 6, 2017 - Palestra simples e simpática, aonde ele apresenta o que considera serem as 5 principais desafios atuais de segurança. Para poupar 17 minutos do seu tempo, vou dar o spoiler: Mobile Technologies, Ransonware, IoT, Big Data e "The Human Factor". (NOVO)

-

"Facets and realities of cyber security threats", Alexandru Catalin Cosoi (TEDxBucharest), May 31, 2017 - Palestra bem humorada e um pouco divertida, que fala um pouquinho do arroz com feijão: o que é hacker, o que é ciber criminoso, ransonware, Dark Web, IoT, DDoS, etc - fala até um pouquinho do Stuxnet.

- "Por que proteção de dados pessoais importa?", Bruno Bioni (TEDxPinheiros), 17 de Out. de 2018 - a palestra não é ruim, mas não agrega nada e não traz informações novas ou relevantes sobre o assunto. (NOVO)

!Eu achei algumas outras palestras do TEDx que não assisti ainda:

- "Reconceptualizing Security", Bruce Schneier

- "Cyber security", Simon Mullis

- "The dark side of the web -- exploring darknets", Kyle Terry

- "The dark web", Alan Pearce (2014)

- "Your smartphone is leaking your information", Bram Bonné

- "Cybersecurity SME’s are the future", Abdul-Hakeem Ajijola

- "Cybersecurity: It’s All About the Coders", Dan Cornell

- "Information security", Anish Bhimani

- The Snowden files -- the inside story of the world’s most wanted man, Luke Harding (TEDxAthens, 2014)

Esse post foi inspirado por um artigo do portal CSO Online com as "10 palestras de seguança do TED que você não pode perder". E, para descontrair, aproveite e dê uma olhada nessa playlist: "The funniest TED Talks" :)

OBS: Pequena atualização em 02/03/2017 e incluí as palestras do Pablos Holman (TEDxMidwest), do Ýmir Vigfússon e do Caleb Barlow.

Nota (29/6/17): o site Infosec Conferences publicou uma lista com as "29 Amazing TED Cybersecurity Talks from 2008 - 2017".

Nota: Post atualizado em 17/07/2017.

Nota (13/09/2019): Veja também a lista publicada no artigo no portal CIO: "7 TED Talks sobre cibersegurança que profissionais de TI precisam assistir".

Nota: Post atualizado em 06/11 e nos dias 05, 20 e 30/12/2019. Atualizado em 14/01/2020 com a inauguração da lista dos "não cheira nem fede".

Nota (13/02/2020): Mais uma lista com as top TED talks sobre segurança: "The 10 Best Cybersecurity TED Talks For Practitioners".

Nota: Post atualizado em 23/06/2020.

agosto 02, 2016

[Carreira] Cuidados de segurança durante viagens

Independente se você está viajando dentro do Brasil ou em viagem internacional, todo viajante está exposto a diversos riscos e alguns cuidados básicos podem ajudar na prevenção destes riscos. Entre as ameaças mais comuns e as mais paranóicas, destacam-se os riscos de assalto, sequestro, ataque terrorista, acidentes naturais (enchente, terremoto), espionagem industrial e espionagem governalemtal.

Ninguém está livre de problemas durante viagens. Mesmo que você ache que não é alvo de espiões como o 007, mesmo que você esteja viajando dentro do seu país, ainda assim você está exposto a riscos.

Há diversos cuidados que podemos ter para diminuir a nossa exposição a estes riscos e para melhor nos prepararmos em caso de problemas:

Atualização (01/03/18): Esse artigo também tem algumas dicas legais: "Tips For Traveling Executives: How To Stop Putting Your Company At Risk via @forbes"

Ninguém está livre de problemas durante viagens. Mesmo que você ache que não é alvo de espiões como o 007, mesmo que você esteja viajando dentro do seu país, ainda assim você está exposto a riscos.

Há diversos cuidados que podemos ter para diminuir a nossa exposição a estes riscos e para melhor nos prepararmos em caso de problemas:

- Ao se hospedar no hotel, peça um quarto em andar alto. Em um andar alto, você fica distante de ataques - que, normalment,e começam pelo térreo e vão subindo os andares. Assim, você pode ganhar alguns preciosos minutos que podem te permitir pedir ajuda externa, se esconder, se proteger ou fugir. Além disso, nunca fique no andar térreo, aonde você está mais exposto ao mundo externo e, em particular, pessoas espiando em sua janela, arrombamento e invasão do quarto pela janela, e eventual enchente;

- Ao entrar no quarto, sempre tranque a porta. Não basta confiar na fechadura. Normalmente todos os hotéis tem uma tranca adicional. Use-a;

- Feche as cortinas para garantir maior privacidade e evitar que te espiem a partir de outros prédios - principalmente se ovcê utilizar o seu computador com ele virado para a janela;

- Leve em viagem somente o essencial. Evite levar em viagem documentos e eletrônicos que você não vai precisar. Pense bem antes de levar consigo seu tablet, notebook, etc, e jamais leve em viagem HDs externos nem, principalmente, o backup de seus dados (isso tem que ficar em casa e/ou no escritório!). Assim você diminui a "superfície de ataques" e minimiza a sua chance de exposição. Se você está em viagem internacional, você não vai utilizar o documento do seu carro, nem o seu cartão do ticket refeição, por exemplo. Deixe eles em casa, seguros;

- Ao sair na rua, carrege somente o essencial. Deixe alguns cartões de crédito com você e outros no hotel. O mesmo se aplica com o seu dinheiro: deixe um pouco consigo e uma parte no hotel. Em caso de assaltos, você continuará tendo como pagar as suas despesas utilizando os cartões e dinheiro que estão no hotel;

- Sempre que possível, deixe o seu passaporte no hotel. Exceto quando orientado em contrário, deixe o seu passaporte guardado no seu quarto de hotel. Na grande maioria das vezes, você pode utilizar o seu RG ou a sua carteira de motorista para se identificar - mesmo no exterior. O passaporte é um documento muito importante e que vai te dar uma grande dor de cabeça se for roubado ou perdido;

- Deixe seus bens de valor trancados e escondidos no hotel. Nunca confie nos funcionários do hotel. Quando você deixar documentos, dinheiro, eletrônicos e bens de valor, o ideal é que eles fiquem escondidos junto com as suas coisas. Você pode esconder no meio de suas roupas e trancar na mala de viagem, colocada fora de vista, dentro do guarda-roupa. Eu acho isso mais confiável do que o cofre do hotel - mesmo porquê os funcionários do hotel tem como obter acesso ao cofre 9duvida? então tranque seu cofre e ligue na recepção dizendo que esqueceu a senha - em poucos minutos um funcionário irá no seu cofre para "resetar" a senha);

- Mantenha seus bens guardados e não deixe nada exposto no quarto de hotel. Não incentive pequenos roubos no seu quarto do hotel. Vale a máxima: "o que os olhos não vêem, o coração não sente". Mantenha seus bens de valor guardados na mala ou no armário do hotel;

- Mantenha suas compras guardadas. Se você está em viagem internaciona e não resistiu a tentação de fazer compras, mantenha as compras guardadas, fora dos olhos de alguém que entre no seu quarto. Um cuidado adicional é também guardar no armário as caixas das compras e só descartá-las no último dia. Assim, funcionários do hotel não vão perceber que você comprou muita coisa e que pode ter bens de valor no quarto;

- Cuidado ao conversar com estranhos, e nunca forneça informações pessoais ou de negócios. Jamais convide uma pessoa estranhoa para o seu quarto de hotel;

- Não publique seus planos de viagem em redes sociais, aonde qualquer pessoa pode ver - inclusive pessoas mal intencionadas que podem querer te atacar em viagem ou invadir a sua casa enquanto você estiver fora. Se você realmente quer que seus familiares saibam aonde você está e o que está fazendo, altere as suas configurações de privacidade;

- Nunca acesse suas contas, sites, nem seus e-mails através de redes públicas nem da rede do hotel. Nunca confie em outras redes ao utilizar serviços que exigem sua identificação e senha. Se necessário, use uma VPN;

- Nunca deixe seu computador e seus dispositivos eletrônicos sozinhos. Carregue eles sempre com você, mesmo se você estiver em um restaurante e tiver que ir no banheiro, por exemplo.

Atualização (01/03/18): Esse artigo também tem algumas dicas legais: "Tips For Traveling Executives: How To Stop Putting Your Company At Risk via @forbes"

agosto 01, 2016

[Segurança] Lâmpadas vulneráveis

Pesquisadores de segurança identificaram algumas vulnerabilidades nas lâmpadas inteligentes da Osram, mais um exemplo de como as novas tecnologias de Internet das Coisas (IoT) estão sendo criadas sem os devidos cuidados de segurança.

Segundo o relatório da Rapid7, foram identificadas 9 vulnerabilidades nas lâmpadas Osram LIGHTIFY domésticas e profissionais, que podem causar o acesso indevido a informações de configuração do dispositivo e da rede doméstica e execução de comandos na lâmpada:

Segundo o relatório da Rapid7, foram identificadas 9 vulnerabilidades nas lâmpadas Osram LIGHTIFY domésticas e profissionais, que podem causar o acesso indevido a informações de configuração do dispositivo e da rede doméstica e execução de comandos na lâmpada:

- Cleartext WPA2 PSK (CVE-2016-5051) - o aplicativo da lâmpada inteligente armazena a senha da rede wi-fi doméstica em texto aberto;

- Lack of SSL Pinning (CVE-2016-5052 e CVE-2016-5057) - uma vulnerabilidade na validação do certificado SSL que permite reconhecer certificados falsos e, assim, facilitar ataques Man in the Middle;

- Pre-Authentication Command Execution (CVE-2016-5053) - a lâmpada permite acesso de administrador, não autenticado, através da porta 4000/TCP;

- ZigBee Network Command Replay (CVE-2016-5054 e CVE-2016-5058) - a lâmpada permite que um atacante intercepte comandos e os reenvie, aceitando os comandos reenviados como se fossem originais;

- Web Management Console Persistent XSS (CVE-2016-5055) - OMG! A interface administrativa é vulnerável a ataques de Cross-site scripting (XSS);

- Weak Default WPA2 PSKs (CVE-2016-5056) - É possível quebrar a chave do WPA2, pois eles utilizam uma senha de tamanho curto e facilmente adivinhável;

- Cached Screenshot Information Leak (CVE-2016-5059) - o app para iPad armazena screenshots das telas administrativas, e assim, pode exppor telas de configuração com informações sensíveis, como senhas.