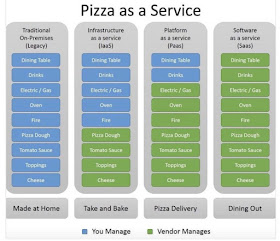

Recentemente eu vi essa imagem, que explica muito bem os diferentes modelos de computação em nuvem:

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

Páginas

▼

maio 31, 2019

maio 30, 2019

[Segurança] O golpe do SIM Swap e fraude no WhatsApp

Não devia ser novidade, mas ultimamente um golpe tem ficado cada vez mais comum e dado dor de cabeça para muita gente...

No golpe do "SIM Swap" (ou "troca do cartão SIM", numa tradução improvisada), um criminoso troca uma linha de um celular para outro. Ele consegue fazer com que a empresa de telefonia troque uma linha telefônica ativa associada ao chip do celular original para outro chip telefônico, que está em um aparelho celular de sua posse de posse de um criminoso.

Essa troca de chip é feita facilmente, de várias formas: através da colaboração criminosa de funcionários internos das empresas de telefonia ou das lojas dessas empresas, ou através de engenharia social nas lojas: o fraudador utiliza um documento falso e se passa pela vítima para ativar a linha num "novo" aparelho com outro chip. Ou, então, os criminosos conseguem acesso indevido aos sistemas das empresas de telefonia, normalmente através de um phishing direcionado para obter um usuário e senha de acesso válidos.

Quando a linha telefônica é transferida para outro chip, o aparelho celular original do usuário daquele chip perde seu acesso a rede de telefonia, e consequentemente fica sem sinal, e não consegue fazer ou receber ligações. Também perde seu serviço de dados, ficando sem acesso a Internet móvel. Como normalmente a vítima demora para identificar o problema e o atendimento nas empresas de telefonia é demorado e burocrático, o criminoso tem uma grande janela de tempo para realizar seus golpes com a linha telefônica da vítima.

O problema do SIM Swap é que, de posse da linha telefônica de uma pessoa, o criminoso consegue realizar vários golpes, aproveitando que ele pode fazer e receber ligações a partir do número da vítima, além de receber e enviar mensagens de texto por SMS.

Talvez o principal golpe, ou o mais conhecido, é a "clonagem do WhatsApp", ou seja, quando o golpista ativa a linha de telefone da vítima em um celular em seu poder, em seguida ele abre o aplicativo do WhatsApp e automaticamente acessa a conta da vítima em seu celular. Isso porque a conta no WhatsApp é associada ao número telefônico. A partir daí, o criminoso recupera o histórico de mensagens e passa a receber as novas mensagens, além de enviar mensagens para os contatos da vítima. Para realizar a fraude, o criminoso simula alguma situação aonde pede dinheiro aos amigos e familiares, enviado através de transferências bancárias para uma conta em poder do golpista.

Se você procurar por "SIM Swap" no Google, vai encontrar várias notícias de pessoas que tiveram seus amigos e parentes enganados através do acesso indevido a conta do WhatsApp das vítimas.

As empresas de telefonia brasileiras não conseguem evitar que fraudadores acessem seus sistemas para realizar o SIM Swap, que se tornou uma epidemia nos últimos anos.

Do ponto de vista das potenciais vítimas (ou seja, todos nós, que possuímos um aparelho celular), há pouquíssimo que possa ser feito para evitar o SIM Swap, porém podemos tomar alguns cuidados para proteger nossas informações no WhatsApp.

Veja algumas dicas para evitar ou minimizar o problema de SIM Swap e acesso ao seu WhatsApp:

Para saber mais:

SIM Swap

No golpe do "SIM Swap" (ou "troca do cartão SIM", numa tradução improvisada), um criminoso troca uma linha de um celular para outro. Ele consegue fazer com que a empresa de telefonia troque uma linha telefônica ativa associada ao chip do celular original para outro chip telefônico, que está em um aparelho celular de sua posse de posse de um criminoso.

Essa troca de chip é feita facilmente, de várias formas: através da colaboração criminosa de funcionários internos das empresas de telefonia ou das lojas dessas empresas, ou através de engenharia social nas lojas: o fraudador utiliza um documento falso e se passa pela vítima para ativar a linha num "novo" aparelho com outro chip. Ou, então, os criminosos conseguem acesso indevido aos sistemas das empresas de telefonia, normalmente através de um phishing direcionado para obter um usuário e senha de acesso válidos.

Quando a linha telefônica é transferida para outro chip, o aparelho celular original do usuário daquele chip perde seu acesso a rede de telefonia, e consequentemente fica sem sinal, e não consegue fazer ou receber ligações. Também perde seu serviço de dados, ficando sem acesso a Internet móvel. Como normalmente a vítima demora para identificar o problema e o atendimento nas empresas de telefonia é demorado e burocrático, o criminoso tem uma grande janela de tempo para realizar seus golpes com a linha telefônica da vítima.

Talvez o principal golpe, ou o mais conhecido, é a "clonagem do WhatsApp", ou seja, quando o golpista ativa a linha de telefone da vítima em um celular em seu poder, em seguida ele abre o aplicativo do WhatsApp e automaticamente acessa a conta da vítima em seu celular. Isso porque a conta no WhatsApp é associada ao número telefônico. A partir daí, o criminoso recupera o histórico de mensagens e passa a receber as novas mensagens, além de enviar mensagens para os contatos da vítima. Para realizar a fraude, o criminoso simula alguma situação aonde pede dinheiro aos amigos e familiares, enviado através de transferências bancárias para uma conta em poder do golpista.

Se você procurar por "SIM Swap" no Google, vai encontrar várias notícias de pessoas que tiveram seus amigos e parentes enganados através do acesso indevido a conta do WhatsApp das vítimas.

As empresas de telefonia brasileiras não conseguem evitar que fraudadores acessem seus sistemas para realizar o SIM Swap, que se tornou uma epidemia nos últimos anos.

Do ponto de vista das potenciais vítimas (ou seja, todos nós, que possuímos um aparelho celular), há pouquíssimo que possa ser feito para evitar o SIM Swap, porém podemos tomar alguns cuidados para proteger nossas informações no WhatsApp.

Veja algumas dicas para evitar ou minimizar o problema de SIM Swap e acesso ao seu WhatsApp:

- Antes de mais nada, ative a proteção por senha no WhatsApp, algo que o app chama de forma ridícula de "verificação em duas etapas". Basicamente, você cadastra uma senha de 6 números que é necessária para ativar o WhatsApp em outro aparelho. Uma segurança fraca, mas que é "melhor do que nada".

- Para ativar a verificação em duas etapas, vá em "Configurações > Conta > Verificação em duas etapas", clique em "Ativar" e cadastre sua senha.

- Periodicamente limpe o histórico de conversas antigas e de contatos com quem você não tem mais falado recentemente;

- Não clicar em links enviados por pessoas desconhecidas;

- Antes de clicar em links enviados por pessoas conhecidas, verificar se realmente está falando com a pessoa certa;

- Ao mudar de número telefônico, cancele o perfil do WhatsApp caso não deseje migrar a conta para o novo número;

- Sempre desconfiar de pedidos inesperados de empréstimos enviados por mensagens, principalmente se a conta utilizada para depósito é diferente de quem está solicitando. Na dúvida, ligue para a pessoa;

- Tente alertar seus contatos através de conhecidos caso tenha perdido o acesso a sua linha telefônica.

Para saber mais:

- Suporte do WhatsApp: "Utilizando a verificação em duas etapas"

- Artigo no portal "Tudo Golpe": WhatsApp Clonado

- Exemplos de notícias sobre esse golpe:

- Bandidos aplicam golpe via WhatsApp para tirar dinheiro de vítimas

- Bandidos clonam contas de WhatsApp para aplicar golpes; veja dicas

- Relatório do Centro de Tratamento de Incidentes de Redes do Governo (CTIR Gov): "Golpe de Clonagem de Contas do Aplicativo WhatsApp"

- Reportagens da Wired:

maio 27, 2019

[Segurança] SBSeg 2019 em São Paulo

O Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais (SBSeg) é um evento acadêmico, científico, realizado anualmente pela Sociedade Brasileira de Computação (SBC). A cada ano ele é realizado em um estado diferente, e a edição de 2019 será realizado aqui em São Paulo, de 2 a 5 de Setembro, no campis principal da Universidade de São Paulo (USP), com atividades no Instituto de Matemática e Estatística (IME) e no Instituto Oceonagráfico (IO).

O SBSeg é o principal fórum do país para divulgação de resultados de pesquisas, debates e atividades relevantes ligadas à comunidade acadêmica de segurança da informação e de sistemas computacionais, integrando a comunidade brasileira de pesquisadores e profissionais da área.

Em 2019, a 19ª. edição do simpósio será de 2 a 5 de Setembro as sessões técnicas, minicursos, workshops e palestras proferidas por convidados de renome internacional. Além da Trilha Principal de atividade, o evento inclui também minicursos, um "Salão de Ferramentas", hospeda o XIII Workshop de Trabalhos de Iniciação Científica e de Graduação (WTICG), o VIII Workshop de Forense Computacional (WFC), o IX Workshop de Gestão de Identidades Digitais (WGID), o V Workshop de Regulação, Avaliação da Conformidade e Certificação de Segurança (WRAC+) e o IV Workshop de Tecnologia Eleitoral (WTE). Além disso, nesta edição também será realizado o I Hackathon SBSeg.

O SBSeg é o principal fórum do país para divulgação de resultados de pesquisas, debates e atividades relevantes ligadas à comunidade acadêmica de segurança da informação e de sistemas computacionais, integrando a comunidade brasileira de pesquisadores e profissionais da área.

Em 2019, a 19ª. edição do simpósio será de 2 a 5 de Setembro as sessões técnicas, minicursos, workshops e palestras proferidas por convidados de renome internacional. Além da Trilha Principal de atividade, o evento inclui também minicursos, um "Salão de Ferramentas", hospeda o XIII Workshop de Trabalhos de Iniciação Científica e de Graduação (WTICG), o VIII Workshop de Forense Computacional (WFC), o IX Workshop de Gestão de Identidades Digitais (WGID), o V Workshop de Regulação, Avaliação da Conformidade e Certificação de Segurança (WRAC+) e o IV Workshop de Tecnologia Eleitoral (WTE). Além disso, nesta edição também será realizado o I Hackathon SBSeg.

maio 23, 2019

[Cidadania] Projeto Sec4Kids

O pessoal da IBLISS criou o Projeto Sec4Kids para sensibilizar crianças, pais e responsáveis sobre a importância de uma navegação saudável e segura e contribuir efetivamente para a segurança das crianças na Internet.

Vale a pena dar uma conferida no site do projeto, que já tem 2 iniciativas criadas:

Como iniciativa de Responsabilidade Social da IBLISS, o projeto pretende promover a cultura de privacidade e segurança digital de forma lúdica, através de jogos e histórias para crianças, adaptadas ao conteúdo e conscientização.

A preocupação é muito válida, pois as crianças e adolescentes hoje já estão hiper conectados através de tablets e smartphones, com acesso constante a Internet e, consequentemente, aos riscos existentes online.

Vale a pena dar uma conferida no site do projeto, que já tem 2 iniciativas criadas:

- Jogo educativo para brincar e colorir: "João e Maria na Era Cibernética"

- eBook com a história "João e Maria na Era Cibernética"

Como iniciativa de Responsabilidade Social da IBLISS, o projeto pretende promover a cultura de privacidade e segurança digital de forma lúdica, através de jogos e histórias para crianças, adaptadas ao conteúdo e conscientização.

A preocupação é muito válida, pois as crianças e adolescentes hoje já estão hiper conectados através de tablets e smartphones, com acesso constante a Internet e, consequentemente, aos riscos existentes online.

maio 21, 2019

[Segurança] DAST ou SAST

O infográfico abaixo explica de uma forma bem legal a diferença entre Static Application Security Testing (SAST) and Dynamic Application Security Testing (DAST), duas buzzwords que estão bem na modinha hoje em dia e que significam, simplesmente, teste estático ou dinâmico.

O teste de segurança de aplicações da forma estática (SAST, também conhecido como "white box") e o teste dinâmico (DAST, ou "black box") são métodos diferentes para teste de bugs e vulnerabilidades de segurança, mas ambos devem ser usados de forma que um complementa os resultados do outro. Eles devem ser usados em conjunto porque, de uma forma geral, enquanto o SAST identificará erros típicos de codificação, o DAST permite encontrar erros em tempo de execução.

Ah... e além de DAST e SAST, ainda existe o Interactive Application Security Testing (IAST) e o Run-time Application Security Protection (RASP)!

O teste de segurança de aplicações da forma estática (SAST, também conhecido como "white box") e o teste dinâmico (DAST, ou "black box") são métodos diferentes para teste de bugs e vulnerabilidades de segurança, mas ambos devem ser usados de forma que um complementa os resultados do outro. Eles devem ser usados em conjunto porque, de uma forma geral, enquanto o SAST identificará erros típicos de codificação, o DAST permite encontrar erros em tempo de execução.

Ah... e além de DAST e SAST, ainda existe o Interactive Application Security Testing (IAST) e o Run-time Application Security Protection (RASP)!

maio 20, 2019

[Segurança] Simulador da máquina Enigma

O pessoal da inteligência britânica disponibilizou, online, um simulador para as máquinas de criptografia Enigma e Typex, e para a Bomb, a máquina criada pela equipe do Alan Turing para decifrar as mensagens criptografadas pelos alemães na II Guerra.

Menos conhecida de nós, brazucas, a Typex foi uma máquina de criptografia criada pelos britânicos e utilizada pela força aérea deles, a "Royal Air Force" (RAF).

Vale dar uma olhada e se divertir um pouco!

Para saber mais: "UK code breakers drop Bombe, Enigma and Typex simulators onto the web for all to try".

Menos conhecida de nós, brazucas, a Typex foi uma máquina de criptografia criada pelos britânicos e utilizada pela força aérea deles, a "Royal Air Force" (RAF).

Vale dar uma olhada e se divertir um pouco!

Para saber mais: "UK code breakers drop Bombe, Enigma and Typex simulators onto the web for all to try".

maio 18, 2019

[Segurança] 0 Day is Coming

Sim, escolhemos um tema baseado no seriado Game of Thrones para a BSidesSP deste ano. E o nosso slogan é...

A próxima edição da Security BSides São Paulo está chegando!!! Ela acontecerá nos dias 25 e 26 de Maio (Sábado e Domingo), véspera da conferência You Sh0t the Sheriff (YSTS), novamente na PUC da Consolação.

Já estamos com a agenda no ar e as inscrições estão quase acabando!

O formato do evento não mudou. Dois dias de atividades gratuitas:

Spoiler alert: teremos outra banda que vai fazer um pequeno show de abertura!

Fiquem de olho no nosso site, pois nos próximos dias ainda vamos atualizar algumas informações, como as agendas das Villages que estão muito boas! Teremos as vilas de AppSec (organizada pelo capítulo da OWASP em São Paulo), Biohacking, Ciber Hacking, Forense, e Hardware Hacking (organizado pelo Garoa).

Também vamos divulgar a grade do "plantão" da Consultoria de Carreira na trilha da "Hacker Carreer Fair". Teremos vários profissionais de segurança e de RH em regime de revezamento, que vão conversar pessoalmente com as pessoas interessadas para dar dicas e orientações de carreira.

Esta décima sexta edição da BSidesSP conta com o patrocínio da ICTS e Protiviti, da LogicalIT, Tempest, TrendMicro, NS Prevention e El Pescador. São os patrocinadores que nos permitem fazer um evento gratuito e de qualidade!

PS: Vale a pena destacar que a TrendMicro patrocinou todas as edições do evento, o que mostra como a empresa valoriza e acredita na comunidade de segurança!

A conferência Security BSides São Paulo (BSidesSP) é uma confêrencia gratuita sobre segurança da informação e cultura hacker, com objetivo de promover o compartilhamento de informações e a integração entre pesquisadores de segurança, profissionais e estudantes de todas as idades. A BSidesSP faz parte do circuito global de conferências Security BSides, presentes em mais de 25 países.

Nos encontramos lá!

A próxima edição da Security BSides São Paulo está chegando!!! Ela acontecerá nos dias 25 e 26 de Maio (Sábado e Domingo), véspera da conferência You Sh0t the Sheriff (YSTS), novamente na PUC da Consolação.

Já estamos com a agenda no ar e as inscrições estão quase acabando!

O formato do evento não mudou. Dois dias de atividades gratuitas:

- Uma trilha de mini-treinamentos no Sábado (25/5);

- Nosso CTF 24 Horas, varando de sábado para domingo, organizado pelo pessoal do HackaFlag;

- Diversas atividades simultâneas no Domingo (26/5), incluindo palestras, oficinas e as Villages.

Spoiler alert: teremos outra banda que vai fazer um pequeno show de abertura!

Fiquem de olho no nosso site, pois nos próximos dias ainda vamos atualizar algumas informações, como as agendas das Villages que estão muito boas! Teremos as vilas de AppSec (organizada pelo capítulo da OWASP em São Paulo), Biohacking, Ciber Hacking, Forense, e Hardware Hacking (organizado pelo Garoa).

Também vamos divulgar a grade do "plantão" da Consultoria de Carreira na trilha da "Hacker Carreer Fair". Teremos vários profissionais de segurança e de RH em regime de revezamento, que vão conversar pessoalmente com as pessoas interessadas para dar dicas e orientações de carreira.

Esta décima sexta edição da BSidesSP conta com o patrocínio da ICTS e Protiviti, da LogicalIT, Tempest, TrendMicro, NS Prevention e El Pescador. São os patrocinadores que nos permitem fazer um evento gratuito e de qualidade!

PS: Vale a pena destacar que a TrendMicro patrocinou todas as edições do evento, o que mostra como a empresa valoriza e acredita na comunidade de segurança!

A conferência Security BSides São Paulo (BSidesSP) é uma confêrencia gratuita sobre segurança da informação e cultura hacker, com objetivo de promover o compartilhamento de informações e a integração entre pesquisadores de segurança, profissionais e estudantes de todas as idades. A BSidesSP faz parte do circuito global de conferências Security BSides, presentes em mais de 25 países.

Nos encontramos lá!

- Data: 25 e 26/maio de 2019

- Local: PUC Consolação (Av. Marquês de Paranaguá, 111)

- Inscrições gratuitas pelo Sympla

- Site: http://sp16.securitybsides.com.br

- Nos acompanhe pelo Twitter: @BSidesSP

- Nossa página no Facebook e do evento BSidesSP 2019

- Nosso grupo no Telegram

- #0dayiscoming

maio 16, 2019

[Segurança] Programas de "Bug Bounty"

Os programas de "Bug Bounty" estão ficando cada vez mais popular entre os pesquisadores e, aos poucos, quebrando a resistência das empresas!

O "Bug Bounty" (numa tradução literal, poderíamos chamar de "recompensa por bugs") é um dos canais existentes para que empresas recebam notificações sobre bugs e vulnerabilidades em suas soluções. Eles são uma evolução das políticas de "Vulnerability Disclosure", na qual as empresas aceitam que outras pessoas as notifique em caso de bugs, através de um canal de comunicação oficial. Nos programas de Bug Bounty, as empresas se comprometem a reconhecer a contribuição de quem fez o reporte, muitas vezes através de um tipo de recompensa como o pagamento de prêmios pré-estabelecidos.

Há alguns meses atrás o pessoal da Eleven Paths publicou um artigo bem interessante no blog deles explicando o que são e como surgiram os programas de Bug Bounty.

Tudo começou nos anos 90, quando a Netscape começou a oferecer bonificações financeiras para as pessoas que descobrissem bugs em seu navegador. Nas décadas seguintes, o mercado de segurança viu o amadurecimento das políticas de "Responsible Disclosure", ou "Notificação Responsável", aonde discutiu-se que as vulnerabilidades não deveriam ser tornadas públicas antes do fabricante do software ter a oportunidade de providenciar uma correção, para evitar a exploração maliciosa de uma determinada vulnerabilidade. Em 2002 surgiu a iDefense, uma empresa americana que recebia notificações sobre vulnerabilidades em troca de dinheiro, repassava essas informações para o fabricante e, ao mesmo tempo, orientava seus clientes sobre como evitar essas vulnerabilidades enquanto não eram corrigidas. Depois dela surgiram outras empresas, como a Coseinc e a ZDI (Zero Day Iniciativa), que foi comprada pela HP e depois pela Trend Micro.

Os programas de Bug Bounty representam um canal oficial aonde qualquer pessoa, incluindo um cliente ou um pesquisador independente de segurança, pode notificar a empresa sobre problemas de segurança em seus sites e aplicações.

Muito comum em empresas de tecnologia e nos EUA, o programa de "Bug Bounty" ajuda as empresas a identificar rapidamente vulnerabilidades que sejam descobertas por terceiros, e oferecem para a comunidade um meio de comunicar tais vulnerabilidade sem o risco de sofrer represálias.

Do ponto de vista do pesquisador independente e da comunidade de segurança, os programas de bug bounty trazem várias vantagens:

Além do que já disse acima, os benefícios para a empresa também incluem:

Ma minha apresentação abaixo eu explico como o programa de Bug Bounty se encaixa na estratégia de análise e correção de vulnerabilidades no ciclo de desenvolvimento seguro de software:

A Hackerone tem um vídeo curto, mas bem legal, sobre os programas de Bug Bounty:

Aqui no Brasil, o pessoal da Flipside está aproveitando o expertise deles com o campeonato de CTF HackaFlag, para transformar essa experiência na primeira plataforma nacional de Bug Bounty.

Embora sejam muito populares nos EUA, aos poucos o mercado Brasileiro vai se interessar pelos programas de Bug Bounty. eu conheço alguns bancos nacionais que estão planejando adotar um programa desses, o que deve dar uma boa incentivada no mercado e ajudar a quebrar a resistência das empresas.

Para saber mais:

O "Bug Bounty" (numa tradução literal, poderíamos chamar de "recompensa por bugs") é um dos canais existentes para que empresas recebam notificações sobre bugs e vulnerabilidades em suas soluções. Eles são uma evolução das políticas de "Vulnerability Disclosure", na qual as empresas aceitam que outras pessoas as notifique em caso de bugs, através de um canal de comunicação oficial. Nos programas de Bug Bounty, as empresas se comprometem a reconhecer a contribuição de quem fez o reporte, muitas vezes através de um tipo de recompensa como o pagamento de prêmios pré-estabelecidos.

Há alguns meses atrás o pessoal da Eleven Paths publicou um artigo bem interessante no blog deles explicando o que são e como surgiram os programas de Bug Bounty.

Os programas de Bug Bounty representam um canal oficial aonde qualquer pessoa, incluindo um cliente ou um pesquisador independente de segurança, pode notificar a empresa sobre problemas de segurança em seus sites e aplicações.

Muito comum em empresas de tecnologia e nos EUA, o programa de "Bug Bounty" ajuda as empresas a identificar rapidamente vulnerabilidades que sejam descobertas por terceiros, e oferecem para a comunidade um meio de comunicar tais vulnerabilidade sem o risco de sofrer represálias.

"Bug bounty programs have been proved effective in attracting external hackers to find and disclose potential flaws in a responsible way".Segundo um paper do MIT, "A política de divulgação responsável de vulnerabilidades ("Responsible vulnerability disclosure policy") foi criada como uma maneira eficaz de melhorar a segurança em geral. Considerando a eficácia do uso de especialistas externos para a descoberta responsável de vulnerabilidades, programas de recompensas de bugs ("bug bounties") foram lançados por muitas empresas, incluindo Google, Facebook, Microsoft e Mozilla, para encorajar os hackers externos a compartilhar as vulnerabilidades descobertas antes da divulgação pública."

MIT

Do ponto de vista do pesquisador independente e da comunidade de segurança, os programas de bug bounty trazem várias vantagens:

- Um canal seguro para reportar vulnerabilidades em softwares, sem correr o risco de ser ameaçado ou ignorado pela empresa;

- Uma forma de ajudar a sociedade de forma ética, auxiliando as empresas a corrigir bugs em suas aplicações e reduzindo o impacto nocivo desses bugs em seus clientes;

- Um meio de ganhar uma recompensa financeira, como se fosse um trabalho "free lance";

- Uma forma de testar seu conhecimento e aprender mais.

""Antigamente, as empresas não eram tão próximas com hackers que descobriam suas falhas, não havia essas revelações com o hoje, como Bug Bounty. E isso hoje é ótimo".Para as empresas, as vantagens também são várias:

Joe Grand (Kingpin), no RoadsecSP 2018

- Um canal de relacionamento com a comunidade de segurança, para receber denúncias;

- Permitir que bugs sejam descobertos e corrigidos antes que possam ser explorados para fins maliciosos, evitando prejuízos para a empresa. Um ciber criminoso não vai pensar 2 vezes antes de testar seu site e explorar uma vulnerabilidade;

- Uma forma de complementar sua estratégia de segurança, usando o Bug Bounty como um meio adicional para identificar bugs, além dos testes tradicionais, auditoria de código e penteastes.

Além do que já disse acima, os benefícios para a empresa também incluem:

- Minimizar o risco de divulgação de uma vulnerabilidade (pois o pesquisador é incentivado a notificar a empresa sobre o bug);

- Demonstra a maturidade da empresa e de sua área de segurança;

- Estabelece e promove uma cooperação mais positiva entre a empresa e o público externo (clientes, pesquisadores, etc);

- Maior diversidade de testes, pois a empresa abre a possibilidade de dezenas de pessoas testarem a sua segurança, cada uma com um ponto de vista ou especialização diferente. Alguns podem ser especialistas em testes específicos, como SQL injection ou cross-site script, ou especializados em linguagens e frameworks distintos;

- Melhor uso dos recursos financeiros, pois no Bug Bounty a empresa só remunera quando um bug é identificado. Quando a empresa decide por contratar uma consultoria, ela paga um preço fixo independente da quantidade de bugs que foram encontrados, ou não.

Offering adequate incentives entices security re- searchers to look for vulnerabilities, and this increased attention improves the likelihood of finding latent vulner- abilities. Second, coordinating with security researchers allows vendors to more effectively manage vulnerability disclosures, reducing the likelihood of unexpected and costly zero-day disclosures. Monetary rewards provide an incentive for security researchers not to sell their research results to malicious actors in the underground economy or the gray world of vulnerability markets. Third, VRPs may make it more difficult for black hats to find vulnera- bilities to exploit. Patching vulnerabilities found through a VRP increases the difficulty and therefore cost for malicious actors to find zero-days because the pool of latent vulnerabilities has been diminished. Additionally, experience gained from VRPs (and exploit bounties) can yield improvements to mitigation techniques and help identify other related vulnerabilities and sources of bugs. Finally, VRPs often engender goodwill amongst the community of security researchers. it is in the interests of the software vendor to encourage more people to participate in the search for bugs. An increase in the number of researchers looking for vulnerabilities yields an increase in the diversity of vulnerabilities discovered.Uma das conclusões que eles chegaram foi de que um programa de Bug Bounty tem o custo equivalente a contratar um analista de pentest, mas os resultados são muito maiores (em termos de quantidade e qualidade) do que este mesmo analista conseguiria produzir em um mesmo período.

Ma minha apresentação abaixo eu explico como o programa de Bug Bounty se encaixa na estratégia de análise e correção de vulnerabilidades no ciclo de desenvolvimento seguro de software:

A Hackerone tem um vídeo curto, mas bem legal, sobre os programas de Bug Bounty:

Aqui no Brasil, o pessoal da Flipside está aproveitando o expertise deles com o campeonato de CTF HackaFlag, para transformar essa experiência na primeira plataforma nacional de Bug Bounty.

Embora sejam muito populares nos EUA, aos poucos o mercado Brasileiro vai se interessar pelos programas de Bug Bounty. eu conheço alguns bancos nacionais que estão planejando adotar um programa desses, o que deve dar uma boa incentivada no mercado e ajudar a quebrar a resistência das empresas.

Para saber mais:

- Bug bounty, ¿solo una moda o ha llegado para quedarse?

- The Bug Hunters Methodology

- BUG BOUNTY HUNTING (METHODOLOGY , TOOLKIT , TIPS & TRICKS , Blogs) - artigo com muitas referências e dicas sobre o assunto;

- Programas de Bug Bounty

- Paper "An Empirical Study of Vulnerability Rewards Programs"

- Relatório da Hackerone: Hacker-Powered Security Report 2018

- Relatório da Bugcrowd: Inside the Mind of a Hacker 2.0

- Outro relatório legal da Bugcrowd: 7 Bug Bounty Myths, BUSTED

- Notícia sorne o HackaFlag Bug Bounty: Hackers poderão ganhar recompensas em nova plataforma brasileira

- Hackerone: "Bug Bounty Field Manual" (vídeo)

- Vídeo da Hackerone: "A New Era of Security: Mini-documentary"

- Bugcrowd’s Vulnerability Rating Taxonomy

- 3 Lessons from Building Our First Bug Bounty Program

- Paper do MIT: "Diversity or Concentration? Hackers’ Strategy for Working Across Multiple Bug Bounty Programs"

- Estudo do MIT: "Advancing Cybersecurity Using System Dynamics Simulation Modeling For Analyzing & Disrupting Cybercrime Ecosystem & Vulnerability Markets"

- The Internet Bug Bounty

- Blog do Twitter: "Bug Bounty, 2 years in"

- Palestra "Data Driven Bug Bounty", do Arkadiy Tetelman na BSides San Francisco 2018"

- Artigo "Mercado Bitcoin lança programa de recompensa por bugs"

- Artigo "Digital Bank C6 Launches Brazil's First Bug Bounty Program"

- Artigo "C6 Bank lança programa de “bug bounty”"

- Notícia "Teen Becomes First to Earn $1M in Bug Bounties with HackerOne" (adicionada em 16/07/19)

- Notícia "UK gets first millionaire ethical hacker" - fala sobre os 5 pesquisadores da HackerOne que já atingiram a marca de US$ 1 milhão recebidos em recompensas, além de citar estatísticas recentes das vulnerabilidades reportadas através da HackerOne (adicionada em 11/09/19)

- O site da HackerOne tem algumas páginas explicando como enviar um relatório de vulnerabilidades. Vale a pena dar uma olhada. (adicionado em 26/06)

maio 15, 2019

[Segurança] Mais uma lista de profissionais de segurança

Novamente alguém teve a "brilhante idéia" de fazer uma lista de profissionais de segurança (uma lista que foi publicada originalmente em setembro do ano passado e reciclada num post do LinkedIn).

Já temos atualmente a iniciativa "Infosec Competence Leaders" do "SecOps — InfoSec Army" criada há cerca de um ano atrás, que se propôs a "premiar" os melhores profissionais do mercado em várias categorias e, por isso, acabou criticado e ridicularizado dentro de alguns grupos e comunidades de profissionais nas redes sociais.

Mas essa mania de criar premiações não é de hoje. No início dos anos 2000 havia o prêmio "A Nata dos Profissionais de Segurança da Informação", realizado pelo evento Security Week, que não existe mais (nem o evento, nem o prêmio). Seguindo essa mesma linha, há muitos anos o evento Security Leaders mantém uma premiação para executivos de segurança, que é utilizada para atrair executivos para o evento e, consequentemente, atrair patrocinadores (mas, na verdade, a grande maioria dos executivos aparece 10 minutos antes da cerimônia de premiação e vai embora logo que ela acaba).

Por que as pessoas insistem em ficar tentando criar suas próprias listas e rankings com os "profissionais mais topper de mercado"? Mais uma vez alguém decidiu criar a sua lista dos topzera, e já está pagando mico em alguns grupos e rodinhas de conversa.

Esse tipo de iniciativa não tem como dar certo, na minha opinião, e por diversos motivos...

Você não conhece todo mundo!

Lamento te informar, mas você não conhece todo mundo que atua no mercado de segurança! Não faz mal se você já trabalha há 10, 20, ou 30 anos dedicados a segurança. Não interessa se você trabalhou nas principais empresas do mercado. Você não conhece todo mundo, e é impossível conhecer todo mundo. Portanto, qualquer lista que você faça vai deixar muita gente de fora, inclusive gente extremamente competente, que você nem sabe que existe!

Da mesma forma, assim como existem vários profissionais que são conhecidos por que palestram em eventos ou escrevem artigos, existem muitos outros que são extremamente competentes mas que não são muito conhecidos fora do seu círculo de amizade pois não tem o hábito, desenvoltura ou interesse de se expor. Pela minha experiência, eu me arrisco a dizer que o pessoal que palestra e se expõem para o mercado é a grande minoria dos profissionais existentes. Você pode até conhecer algumas pessoas que estão na ponta do iceberg, mas dificilmente vai conhecer uma parcela significativa de quem se esconde abaixo da linha da água.

Pegue, por exemplo, esta lista com perfis de profissionais de segurança no Twitter que eu criei em 2010. No período em que eu a atualizava periodicamente, até 2015, a lista cresceu de 72 para 491 perfis de pessoas, conforme eu ia encontrando ou conhecendo novos perfis, e atualmente já chegou a 548 pessoas e 166 entidades. Mesmo com o Twitter sendo pouco usado atualmente, tenho certeza absoluta de que tem muita gente fora dessa lista. Mais um exemplo: a BSidesSP no ano passado teve 2.051 inscritos e 1.245 pessoas presentes, então basta fazer uma conta de padeiro para ver que a quantidade de pessoas na minha lista de perfis no twitter não condiz com a realidade.

Não basta saber que a pessoa existe!

Mesmo que você conheça ou saiba o nome de vários profissionais da área, isso não atesta a competência dela. Uma coisa é você conversar com alguém numa roda de bar, assistir uma palestra ou ler um Tweet dessa pessoa, e outra coisa é conviver com alguém no dia-a-dia de uma empresa, onde você realmente consegue perceber a competência técnica e também como essa pessoa se comporta no trabalho.

Ao criar uma lista com nomes de profissionais que você ouviu por aí, corre facilmente o risco de incluir alguma pessoa com pouca competência, o que vai causar o descrédito imediato da sua iniciativa. E sua lista vira motivo de piada.

Não existe unanimidade!

Além do mais, é muito difícil encontrar uma unanimidade - sobre qualquer assunto. Aquele profissional que você julga competente, talvez outros considerem incapaz ou inadequado provavelmente porque conheceram outra faceta dessa pessoa ou tiveram outro tipo de experiência com esta pessoa. Eu mesmo conheço várias pessoas que são admiradas e, ao mesmo tempo, conheço quem desmereça a competência desses profissionais. Alguém que você considera um "digital influenciar" pode ser desprezado por outras pessoas. Como já dizia aquele velho ditado, "opinião é como bunda: cada um tem a sua".

Ninguém é 100% bom ou competente em tudo!

Como eu já disse antes, é muito difícil medir a competência de um profissional de segurança. Lembre-se que a nossa área tem várias especializações bem diferentes, então um profissional que atua em uma determinada especialização pode não conseguir avaliar a competência de um colega que atua em área diferente. Por exemplo, uma empresa vai ter profissionais de Pentest convivendo com especialistas de GRC, "cada um no seu quadrado". Um profissional de AppSec pode não ser a melhor pessoa para avaliar o trabalho do time de GRC, nem mesmo recomendável para configurar o seu Firewall de rede.

Falta de critéirios objetivos

Esse é um erro constante nessas iniciativas de criar listas e premiações: não há um critério para avaliar os competidores, nem os vencedores. Nunca vi uma premiação no mercado de segurança ser seguida de uma justificativa do porque a pessoa foi vencedora: que projeto foi escolhido, como se comprovou o sucesso da iniciativa, qual foi diferencial com o mercado. Um pequeno e raro exemplo aconteceu na breve explicativa que o Infosec Competence Leaders deu para os dois escolhidos como menção honrosa em 2019.

Na prática? São escolhidos os competidores e vencedores baseado nos títulos e cargos que possuem. E, infelizmente, por conta desse critério, já vi várias vezes profissionais incompetentes serem premiados. Porque ninguém avalia verdadeiramente qual é o trabalho realizado.

Um desfile de Egos

Aqui vem o maior problema... O nosso pequeno mercado nacional de segurança é uma grande aglomeração de egos inflados, que acabam alimentando e sendo alimentados por tretas. Tenho amigos que trabalham em outras áreas de TI e me dizem que nossa área é hostil, só tem louco e disputas de egos. E eles estão certos! E essas iniciativas de criar listas, rankings e prêmios só alimenta a disputa de egos: quem está na lista (mesmo que não saiba o porquê) fica com o ego inflado, e quem não está fica com dor de cotovelo.

Por isso tudo, eu não vejo como uma lista ou premiação contribui positivamente para o mercado, a longo prazo. A curto prazo, vemos meia dúzia de profissionais que tem a oportunidade de adicionar uma linha em seu perfil no Linkedin - mas, que se fossem bom profissionais mesmo, essa linha não faria a menor diferença em sua trajetória.

PS: Post atualizado em 06/02/2020.

Já temos atualmente a iniciativa "Infosec Competence Leaders" do "SecOps — InfoSec Army" criada há cerca de um ano atrás, que se propôs a "premiar" os melhores profissionais do mercado em várias categorias e, por isso, acabou criticado e ridicularizado dentro de alguns grupos e comunidades de profissionais nas redes sociais.

Mas essa mania de criar premiações não é de hoje. No início dos anos 2000 havia o prêmio "A Nata dos Profissionais de Segurança da Informação", realizado pelo evento Security Week, que não existe mais (nem o evento, nem o prêmio). Seguindo essa mesma linha, há muitos anos o evento Security Leaders mantém uma premiação para executivos de segurança, que é utilizada para atrair executivos para o evento e, consequentemente, atrair patrocinadores (mas, na verdade, a grande maioria dos executivos aparece 10 minutos antes da cerimônia de premiação e vai embora logo que ela acaba).

Por que as pessoas insistem em ficar tentando criar suas próprias listas e rankings com os "profissionais mais topper de mercado"? Mais uma vez alguém decidiu criar a sua lista dos topzera, e já está pagando mico em alguns grupos e rodinhas de conversa.

Esse tipo de iniciativa não tem como dar certo, na minha opinião, e por diversos motivos...

Você não conhece todo mundo!

Lamento te informar, mas você não conhece todo mundo que atua no mercado de segurança! Não faz mal se você já trabalha há 10, 20, ou 30 anos dedicados a segurança. Não interessa se você trabalhou nas principais empresas do mercado. Você não conhece todo mundo, e é impossível conhecer todo mundo. Portanto, qualquer lista que você faça vai deixar muita gente de fora, inclusive gente extremamente competente, que você nem sabe que existe!

Da mesma forma, assim como existem vários profissionais que são conhecidos por que palestram em eventos ou escrevem artigos, existem muitos outros que são extremamente competentes mas que não são muito conhecidos fora do seu círculo de amizade pois não tem o hábito, desenvoltura ou interesse de se expor. Pela minha experiência, eu me arrisco a dizer que o pessoal que palestra e se expõem para o mercado é a grande minoria dos profissionais existentes. Você pode até conhecer algumas pessoas que estão na ponta do iceberg, mas dificilmente vai conhecer uma parcela significativa de quem se esconde abaixo da linha da água.

Pegue, por exemplo, esta lista com perfis de profissionais de segurança no Twitter que eu criei em 2010. No período em que eu a atualizava periodicamente, até 2015, a lista cresceu de 72 para 491 perfis de pessoas, conforme eu ia encontrando ou conhecendo novos perfis, e atualmente já chegou a 548 pessoas e 166 entidades. Mesmo com o Twitter sendo pouco usado atualmente, tenho certeza absoluta de que tem muita gente fora dessa lista. Mais um exemplo: a BSidesSP no ano passado teve 2.051 inscritos e 1.245 pessoas presentes, então basta fazer uma conta de padeiro para ver que a quantidade de pessoas na minha lista de perfis no twitter não condiz com a realidade.

Não basta saber que a pessoa existe!

Mesmo que você conheça ou saiba o nome de vários profissionais da área, isso não atesta a competência dela. Uma coisa é você conversar com alguém numa roda de bar, assistir uma palestra ou ler um Tweet dessa pessoa, e outra coisa é conviver com alguém no dia-a-dia de uma empresa, onde você realmente consegue perceber a competência técnica e também como essa pessoa se comporta no trabalho.

Ao criar uma lista com nomes de profissionais que você ouviu por aí, corre facilmente o risco de incluir alguma pessoa com pouca competência, o que vai causar o descrédito imediato da sua iniciativa. E sua lista vira motivo de piada.

Não existe unanimidade!

Além do mais, é muito difícil encontrar uma unanimidade - sobre qualquer assunto. Aquele profissional que você julga competente, talvez outros considerem incapaz ou inadequado provavelmente porque conheceram outra faceta dessa pessoa ou tiveram outro tipo de experiência com esta pessoa. Eu mesmo conheço várias pessoas que são admiradas e, ao mesmo tempo, conheço quem desmereça a competência desses profissionais. Alguém que você considera um "digital influenciar" pode ser desprezado por outras pessoas. Como já dizia aquele velho ditado, "opinião é como bunda: cada um tem a sua".

Ninguém é 100% bom ou competente em tudo!

Como eu já disse antes, é muito difícil medir a competência de um profissional de segurança. Lembre-se que a nossa área tem várias especializações bem diferentes, então um profissional que atua em uma determinada especialização pode não conseguir avaliar a competência de um colega que atua em área diferente. Por exemplo, uma empresa vai ter profissionais de Pentest convivendo com especialistas de GRC, "cada um no seu quadrado". Um profissional de AppSec pode não ser a melhor pessoa para avaliar o trabalho do time de GRC, nem mesmo recomendável para configurar o seu Firewall de rede.

Falta de critéirios objetivos

Esse é um erro constante nessas iniciativas de criar listas e premiações: não há um critério para avaliar os competidores, nem os vencedores. Nunca vi uma premiação no mercado de segurança ser seguida de uma justificativa do porque a pessoa foi vencedora: que projeto foi escolhido, como se comprovou o sucesso da iniciativa, qual foi diferencial com o mercado. Um pequeno e raro exemplo aconteceu na breve explicativa que o Infosec Competence Leaders deu para os dois escolhidos como menção honrosa em 2019.

Na prática? São escolhidos os competidores e vencedores baseado nos títulos e cargos que possuem. E, infelizmente, por conta desse critério, já vi várias vezes profissionais incompetentes serem premiados. Porque ninguém avalia verdadeiramente qual é o trabalho realizado.

Um desfile de Egos

Aqui vem o maior problema... O nosso pequeno mercado nacional de segurança é uma grande aglomeração de egos inflados, que acabam alimentando e sendo alimentados por tretas. Tenho amigos que trabalham em outras áreas de TI e me dizem que nossa área é hostil, só tem louco e disputas de egos. E eles estão certos! E essas iniciativas de criar listas, rankings e prêmios só alimenta a disputa de egos: quem está na lista (mesmo que não saiba o porquê) fica com o ego inflado, e quem não está fica com dor de cotovelo.

Por isso tudo, eu não vejo como uma lista ou premiação contribui positivamente para o mercado, a longo prazo. A curto prazo, vemos meia dúzia de profissionais que tem a oportunidade de adicionar uma linha em seu perfil no Linkedin - mas, que se fossem bom profissionais mesmo, essa linha não faria a menor diferença em sua trajetória.

PS: Post atualizado em 06/02/2020.

maio 10, 2019

[Humor] Dilbert e Alexa

Há uma pequena sequência de tirinhas de humor do Dilbert que satirizam o uso de dispositivos conectados. Vale a pena dar uma olhadinha rápida e se divertir...

Tem essa também...

E o que aconteceria se a Siri e a Alexa forem ciumentas?

Tem essa também...

E o que aconteceria se a Siri e a Alexa forem ciumentas?

maio 08, 2019

[Segurança] Segurança no descarte de mídias

Existe uma norma alemã que é adotada mundialmente para definir os padrões de segurança para o descarte de mídias, a norma DIN 66399. Essa norma foi desenvolvida pelo Instituto Alemão da Normalização (Deutsches Institut für Normung, DIN) e define os critérios de destruição de todos os tipos de suporte de dados, baseados na criticidade da informação armazenada. Ela possui 3 partes: a primeira com os princípios e definições, a segunda com os requerimentos dos equipamentos de destruição e a terceira, sobre o processo de destruição das mídias.

A norma DIN 66399 estabelece os critérios de processos e as dimensões máximas de trituração para 6 Categorias de Materiais (papel, microfilme, CDs/DVDs, mídia magnética, discos rígidos e mídias eletrônicas), de acordo com 3 Classes de Protecção, subdivididas em 7 Níveis de Segurança:

A tabela abaixo ilustra muito bem os níveis de dificuldades para cada tipo de mídia de armazenamento.

Para saber mais:

A norma DIN 66399 estabelece os critérios de processos e as dimensões máximas de trituração para 6 Categorias de Materiais (papel, microfilme, CDs/DVDs, mídia magnética, discos rígidos e mídias eletrônicas), de acordo com 3 Classes de Protecção, subdivididas em 7 Níveis de Segurança:

- Classe de Proteção 1, níveis 1 a 3: Aplicada para a informações internas que exigem um nível básico de proteção, cuja exposição teria um impacto negativo, com risco de violação de dados pessoais;

- Classe de Proteção 2, níveis 3 a 5: Informações confidenciais que exigem alto nível de proteção e cuja exposição resultaria em graves danos à imagem, violar compromissos legais ou colocar em risco a integridade de um indivíduo;

- Classe de Proteção 3, níveis 5 a 7: Informação cofidencial, cuja exposição resultaria em consequências fatais para as empresas ou entidades públicas, envolvendo a segurança ou a liberdade pessoal dos indivíduos.

- Nível 1: Informações gerais e documentos devem ficar parcialmente ilegíveis ou canceladas e impróprias para reutilização;

- Nível 2: Informações ou documentos de uso interno, com remontagem dificultada ou cancelados para reutilização;

- Nível 3: Informações ou documentos com dados sensíveis e confidenciais;

- Nível 4: Informações ou documentos com dados altamente sensíveis e confidenciais;

- Nível 5: Informações ou documentos com dados confidenciais de fundamental importância para uma pessoa, empresa ou instituição;

- Nível 6: Informações ou documentos com dados que requeiram medidas de segurança extraordinárias;

- Nível 7: Informações ou documentos secretos, sem meios possíveis de recuperação das informações.

A tabela abaixo ilustra muito bem os níveis de dificuldades para cada tipo de mídia de armazenamento.

Para saber mais:

maio 06, 2019

[Cyber Cultura] Buzzword do momento: Open Banking

Está surgindo um novo paradigma tecnológico que vai revolucionar o mercado financeiro. Não, dessa vez não é o bitcoin nem o blockchain. Estamos falando do...

Adaptando a definição dada pelo Banco Central no Comunicado n° 33.455 de 24/4/2019, "o Open Banking é considerado o compartilhamento de dados, produtos e serviços pelas instituições financeiras, a critério de seus clientes, por meio de abertura e integração de plataformas e infraestruturas de sistemas de informação, de forma segura, ágil e conveniente."

Dentro do conceito de Open Banking, as instituições!oes financeiras devem disponibilizar APIs (interface de programação de aplicações) para que empresas e aplicativos terceiros possam prover serviços, criando novos modelos de negócios digitais e complementando o portifólio de serviços financeiros.

É importante ressaltar que o compartilhamento de dados cadastrais e transacionais depende de prévio consentimento do cliente.

O Banco Central pretende definir os requisitos e o processo de implementação do Open Banking através da publicação de atos normativos e também iniciativas de autorregulação. Tais atos normativos devem ser submetidos para a consulta pública no segundo semestre de 2019.

Para saber mais:

Open Banking

Adaptando a definição dada pelo Banco Central no Comunicado n° 33.455 de 24/4/2019, "o Open Banking é considerado o compartilhamento de dados, produtos e serviços pelas instituições financeiras, a critério de seus clientes, por meio de abertura e integração de plataformas e infraestruturas de sistemas de informação, de forma segura, ágil e conveniente."

Dentro do conceito de Open Banking, as instituições!oes financeiras devem disponibilizar APIs (interface de programação de aplicações) para que empresas e aplicativos terceiros possam prover serviços, criando novos modelos de negócios digitais e complementando o portifólio de serviços financeiros.

É importante ressaltar que o compartilhamento de dados cadastrais e transacionais depende de prévio consentimento do cliente.

O Banco Central pretende definir os requisitos e o processo de implementação do Open Banking através da publicação de atos normativos e também iniciativas de autorregulação. Tais atos normativos devem ser submetidos para a consulta pública no segundo semestre de 2019.

Para saber mais:

- Comunicado n° 33.455 de 24/4/2019,Divulga os requisitos fundamentais para a implementação, no Brasil, do Sistema Financeiro Aberto (Open Banking)

- Artigo "Fintechs, Bancos Digitais e Open Banking"

- Artigo "Surge o Banco Digital"

- Artigo "Mobile Banking e Banco Digital no Brasil"

maio 03, 2019

[Segurança] As novidades da BSidesSP

A próxima edição da Security BSides São Paulo acontecerá nos dias 25 e 26 de Maio (Sábado e Domingo), e já estamos com a agenda provisória no ar e as inscrições já estão abertas!

Vamos manter o formato e as principais atividades que representam o sucesso do evento nessas 15 edições:

Entre as novidades que estamos preparando, quero destacar duas MUITO legais...

Pela primeira vez nós tivemos um grande número de mulheres propondo palestras, e o que é melhor: palestras de qualidade, sobre assuntos muito bons! Oito, das 22 palestras de domingo (pouco mais de 1/3) serão apresentadas por mulheres! No período da tarde colocamos uma trilha inteira com 4 garotas palestrando em sequência, além de espalhar as demais na grade do evento! Uma prova de que é possível ter ótimas profissionais palestrando e que a participação feminina não se restringe a apenas ficar debatendo sobre "como ter mais mulheres na tecnologia". Não me levem a mal, é importantíssimo discutir a participação feminina no mercado, mas muitos eventos só trazem mulheres para esse tipo de atividade. E eu prefiro mostrar o "girl power": ter uma garota palestrando sobre um assunto fodástico, mostrando que conhecimento, inteligência e competência não tem sexo.

Na trilha da "Hacker Carreer Fair" vamos ter uma Consultoria de Carreira: no período da tarde teremos vários profissionais de segurança e de RH disponíveis para dar dicas e orientações de carreira, em um atendimento personalizado. Leve seu CV, mostre seu perfil no Linkedin, ou simplesmente sente lá para buscar dicas e sugestões para melhorar a sua carreira.

E você já viu o nosso slogan para este ano?

E, como sempre, isso tudo acontece gratuitamente, com alimentação inclusa e show de rock \m/ nos intervalos!

Não perca tempo!

Vamos manter o formato e as principais atividades que representam o sucesso do evento nessas 15 edições:

- Uma trilha de mini-treinamentos no Sábado (25/5);

- Nosso CTF 24 Horas, varando de sábado para domingo. Dessa vez, será organizado pelo pessoal do HackaFlag;

- Diversas atividades acontecendo simultaneamente no Domingo (26/5), incluindo palestras, oficinas e as Villages.

Entre as novidades que estamos preparando, quero destacar duas MUITO legais...

Pela primeira vez nós tivemos um grande número de mulheres propondo palestras, e o que é melhor: palestras de qualidade, sobre assuntos muito bons! Oito, das 22 palestras de domingo (pouco mais de 1/3) serão apresentadas por mulheres! No período da tarde colocamos uma trilha inteira com 4 garotas palestrando em sequência, além de espalhar as demais na grade do evento! Uma prova de que é possível ter ótimas profissionais palestrando e que a participação feminina não se restringe a apenas ficar debatendo sobre "como ter mais mulheres na tecnologia". Não me levem a mal, é importantíssimo discutir a participação feminina no mercado, mas muitos eventos só trazem mulheres para esse tipo de atividade. E eu prefiro mostrar o "girl power": ter uma garota palestrando sobre um assunto fodástico, mostrando que conhecimento, inteligência e competência não tem sexo.

Na trilha da "Hacker Carreer Fair" vamos ter uma Consultoria de Carreira: no período da tarde teremos vários profissionais de segurança e de RH disponíveis para dar dicas e orientações de carreira, em um atendimento personalizado. Leve seu CV, mostre seu perfil no Linkedin, ou simplesmente sente lá para buscar dicas e sugestões para melhorar a sua carreira.

E você já viu o nosso slogan para este ano?

E, como sempre, isso tudo acontece gratuitamente, com alimentação inclusa e show de rock \m/ nos intervalos!

Não perca tempo!

- Data: 25 e 26/maio de 2019

- Local: PUC Consolação

- Inscrições gratuitas pelo Sympla

- Nosso site: http://sp16.securitybsides.com.br

- Nos acompanhe pelo Twitter: @BSidesSP

- Dê um Like em nossa página no Facebook e indique que vai participar, na página do evento BSidesSP 2019;

- Também participe do nosso grupo no Telegram!

maio 02, 2019

[Segurança] World Password Day

A primeira quinta-feira de maio é considerada o "Dia Mundial da Senha" ("World Password Day"), criado para relembrar as pessoas da necessidade de criarmos senhas seguras e protegermos nossas informações.

O uso das senhas garantem a nossa autenticação no acesso a sites, aplicativos e serviços, e assim são nossa principal medida para proteger a segurança e a confidencialidade dos nossos dados. Por isso mesmo é tão importante garantir que as senhas sejam usadas de forma correta e segura.

E usar uma senha segura não é tão difícil quanto possa parecer, como mostra muito bem essas 3 dicas simples do site Naked Security:

Infelizmente até hoje muitos usuários cometem os dois erros mais básicos com suas senhas: usam a mesma senha e vários serviços e utilizam senhas triviais, fáceis de serem descobertas.

Veja o que o XKCD fala sobre "password reuse":

E essa tirinha, sobre como escolher uma senha forte de forma simples, é clássica e até inspirou um gerador de senha online:

Para saber mais:

O uso das senhas garantem a nossa autenticação no acesso a sites, aplicativos e serviços, e assim são nossa principal medida para proteger a segurança e a confidencialidade dos nossos dados. Por isso mesmo é tão importante garantir que as senhas sejam usadas de forma correta e segura.

E usar uma senha segura não é tão difícil quanto possa parecer, como mostra muito bem essas 3 dicas simples do site Naked Security:

- Escolha as senhas adequadas, difíceis de serem adivinhadas;

- Use um aplicativo gerenciador de senhas;

- Ative a autenticação de dois fatores (2FA) em seus sites e aplicativos.

Infelizmente até hoje muitos usuários cometem os dois erros mais básicos com suas senhas: usam a mesma senha e vários serviços e utilizam senhas triviais, fáceis de serem descobertas.

Veja o que o XKCD fala sobre "password reuse":

E essa tirinha, sobre como escolher uma senha forte de forma simples, é clássica e até inspirou um gerador de senha online:

Para saber mais:

- Artigo interessante: "World Password Day: is this the last one?"

- xkcd Password Generator

- 5 alarming facts in honor of World Password Day

- World Password Day 2019: The 6 Worst Password Fails

- Veja um infográfico simpático: "How strong is your password?"

- Alguns posts aqui no blog:

maio 01, 2019

[Segurança] 12 passos para a GDPR

O pessoal da ISO Quality Services Limited divulgou há algum tempo atrás um infográfico com os 12 passos necessários para atender a GDPR:

Segundo eles, os passos são os seguintes:

Segundo eles, os passos são os seguintes:

- Levante o assunto na sua empresa e traga essa preocupação para a gestão;

- Faça uma auditoria para identificar como sua empresa coleta e trata as informações pessoais, e com quem compartilha;

- Revise sua Política de Privacidade e como elas é comunicada;

- Garanta que suas políticas e processos também tratam os direitos individuais, incluindo a possibilidade de fornecer os dados para o indivíduo e a remoção de dados pessoais;

- Forneça os meios para que os usuários possam solicitar acesso aos dados que você mantém sobre eles, dentro dos requisitos legais;

- Verifique as exigências legais para os diferente tipos de processamento de dados pessoais;

- Tenha certeza de obter o consentimento explícito dos clientes e usuários para a coleta e tratamento dos dados;

- Tenha capacidade de tratar dados de crianças e adolescentes de forma mais segura, com possibilidade de pedir consentimento dos pais ou responsáveis;

- Seja capaz de detectar, reportar e investigar roubos e vazamento de dados;

- Proteção de Dados deve estar embutido no Design dos seus produtos, processos e tecnologias;

- Indique um Data Protection Officer (DPO);

- Em caso de presença internacional, verifique as regulações locais e a existência de órgãos de proteção de dados em cada país, pois sua organização deverá atender a todas as entidades e regulações locais.