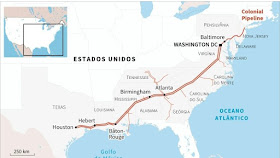

A empresa anunciou que sofreu um ataque de ransomware na 6a feira (07/05) e, por causa disso, teve que proativamente desconectar vários computadores e sistemas, o que a obrigou a desligar seus sistemas de controle dos oleodutos e, assim, fechar suas linhas de abastecimento, que correspondem a 5.500 milhas de oleoduto, que transporta 45% do abastecimento de combustível da costa leste dos EUA e cobre 14 estados do sul e leste dos EUA. Devido ao corte no abastecimento, nesta quarta-feira (12/05), três a cada quatro postos de gasolina estavam sem combustíveis em várias cidades americanas.

Após manter os seus sistemas desligados no final de semana, enquanto combatia o ataque do ransomware, nessa segunda-feira (10/05) a empresa já estava retomando a operação de seus sistemas, aos poucos. Para conseguir recuperar seu ambiente, a empresa optou por pagar o resgate de 5 milhões de dólares 4,4 milhões de dólares (75 bitcoins) para os ciber criminosos - mas aparentemente a ferramenta para descriptografar os dados era muito lenta, e mesmo assim a empresa ficou aproximadamente 6 dias fora do ar e dependeu de seus backups para ajudar a restaurar as operações.

O fato da Colonial Pipeline pagar o resgate gerou muita discussão no mercado por causa dos aspectos éticos e, principalmente, pois isso fomenta e incentiva o mercado de ransomware. O CEO da empresa tentou justificar a decisão, pois na visão dele isso reduziria o impacto para os clientes finais. Mas esse não foi um ato isolado! A seguradora americana CNA Financial pagou US$ 40 milhões de resgate após um ataque de ransomware em Março - esse valor é maior do que o maior resgate pedido em 2020, de 30 milhões de dólares, e muito maior do que o maior resgate pago em 2019, que foi de 15 milhões de dólares!

O Departamento de Justiça americano realizou uma investigação sobre como foi realizado o pagamento do resgate, nas carteiras em bitcoins, e conseguiu recuperar 63,7 bitcoins (aproximadamente 2,3 milhões de dólares) pagos para os ciber criminosos.

Nesse artigo do pessoal da Kaspersky, eles lembram 3 motivos para não pagar um resgate de ransomware: ao fazer isso, (1) você está patrocinando o cibercrimes, (2) sem garantias de que seus arquivos realmente serão recuperados e (3) correndo o risco de ser invadido novamente!

A propósito, veja esse caso recente, que mostra como nem sempre podemos acreditar nos criminosos por trás de um ransomware: o grupo iraniano chamado de Agrius desenvolveu um malware que funciona tanto como ransomware como destruidor de arquivos ("wiper"), e em alguns ataques eles exigiram resgate, mas mesmo assim destruíram os dados da vítima.

Segundo as investigações, o grupo de ciber criminosos russos e operadores de ransomware conhecidos como "DarkSide" é o responsável por esse ataque de ransomware, um grupo que trabalha no modelo de "ransomware as a service" e que tem se destacado muito desde meados do ano passado. O grupo é especializado no ataque a empresas e na tática de "double extorsion".

Segundo estimativas da empresa Elliptic, o DarkSide infectou 99 empresas em 9 meses, 47 das quais pagaram resgate, um total de mais de 90 milhões de dólares. Em média, os valores pagos fora de 1,9 milhões de dólares. Os criadores do DarkSide ficam com uma parte dos valores pagos, variando desde 25% em caso de resgates até 500 mil dólares, até 10% para resgates acima de US$ 5 milhões.

A notícia já causou especulações sobre o impacto no abastecimento de combustíveis nos EUA e aumento de preços, pois a empresa transporta gasolina, diesel e querosene de aviação, um volume de aproximadamente 100 milhões de galões de combustível por dia e atende a sete aeroportos.

Além de criptografar diversos computadores da Colonial Pipeline, incluindo o sistemede da Colonial Pipeline atrava de cobrança da empresa, o ransomware conseguiu roubar 100 GB de dados.

Segundo as investigações do incidente, os ciber criminosos conseguiram invadir a rede da Colonial Pipeline através de uma senha comprometida de sua VPN, que não possuía segundo fator de autenticação. A invasão aconteceu no dia 29 de abril, ou seja, praticamente uma semana antes do ransomware infectar a empresa. A credencial da VPN não estava em uso, mas estava ativa, e os criminosos conseguiram explorá-la pois ela constava em um vazamento de senhas disponível na dark web, sugerindo que o funcionário reusou a mesma senha em outra conta, previamente vazada.

(Atualizado em 12/05) O grupo responsável pelo ransomware DarkSide disse que não tinha interesse em causar a parada no sistema de oleoduto, e que vai incluir controles adicionais para evitar que seu ransomare cause impactos semelhantes no futuro.

O screenshot abaixo, retirado do artigo do Brian Krebs sobre o DarkSide, mostra qual é a "política" do serviço deles:

O pessoal da RSA Conference aproveitou o embalo e publicou um video curto, de aproximadamente 10 minutos, discutindo os impactos dos ataques de ransomware a provedores de infraestrutura crítica e o caso do ataque na Colonial Pipeline (Ransomware and Critical Infrastructure: An Interview with Bryson Bort):

No vídeo acima, o Bryson Bort faz um comentário interessante: ao invadir um sistema, o ransomware DarkSide verifica se a linguagem configurada no computador é o Russo - e, caso afirmativo, não realiza a infecção. Como os ciber criminosos são russos, isso provavelmente acontece para que eles não tenham problemas com as autoridades e a polícia local - e somente ataquem sistemas de outros países.

O pessoal do grupo INTEL471 escreveu um post curto sobre o DarkSide, aonde eu destaco o trecho que eles comentam sobre as principais técnicas que eles normalmente usam para invadir as suas vítimas (e provavelmente foi esse o caminho que levou a invasão da Colonial Pipeline): usam credenciais vazadas de funcionários das empresas, tentam fazer ataques de força-bruta contra os sites das vítimas, usam botnets existentes para aproveitar o acesso a empresas previamente invadidas, ou então simplesmente enviam SPAM e phishing para os funcionários da empresa que desejam atacar.

O ciber ataque contra a Colonial Pipeline ganhou muita atenção da imprensa e, principalmente, do governo americano, pois trouxe a tona a facilidade de um ciber ataque causar impacto econômico no país. O pessoal do FBI e da Casa Branca está olhando de perto a situação da empresa e o impacto do ciber ataque. Podemos esperar um endurecimento das autoridades e das leis no curto prazo.

Olha a treta, reportada pelo Brian Krebs: DarkSide Ransomware Gang Quits After Servers, Bitcoin Stash Seized. O grupo DarkSide declarou recentemente que encerrou suas operações de "Ransomware-as-a-Service" e que iria liberar as chaves de criptografia para as vítimas. De fato, devido a reação das autoridades americanas, vários operadores de ransomware, além do grupo DarkSide, estão evitando chamar a atenção e até mesmo derrubando suas operações.

Olha agora essa lambança: mesmo após ter reestabelecido as suas operações, no dia 18/5 a Colonial Pipeline teve que novamente tirar seus sistemas do ar como parte dos esforços de melhoria da segurança do seu ambiente.

A propósito, deixo aqui o meu desabafo com a péssima e vergonhosa versão dessa noticia divulgada pelo G1, que tem como título infeliz "O ataque de hackers a maior oleoduto dos EUA que fez governo declarar estado de emergência" e, para piorar, disse o absurdo de que "Um grupo de hackers desconectou completamente um oleoduto e roubou mais de 100 GB de informações". Só para deixar bem claro: os ciber criminosos não desligaram o sistema dos oleodutos, quem fez isso foi a própria empresa, após ser invadida pelo ransomware.

Eu já sou da opinião de que a expressão "ataque de hacker" traz um entendimento totalmente errado do que representa uma infeção por vírus ou ranwomware - o que normalmente acontece simplesmente porque um usuário clicou em link malicioso ou a empresa estava com sistemas vulneráveis. Mas, ao dizer que o sistema foi desconectado pelo grupo de ciber criminosos, mostra que o reporter não fez um trabalho mínimo de ler e entender o que recebeu das suas fontes. Os ciber atacantes por trás de grupos de ransonware tem como objetivo simplesmente ganhar dinheiro na base do roubo de arquivos, sem objetivo de paralisar infraestruturas críticas (ok, infelizmente isso pode acontecer como um efeito colateral do ciber ataque, como foi nesse caso da Colonial Pipeline).

PS: Tais ciber ataques, que causam um impacto significativo, acabam atraindo muita atenção da imprensa, que corre para escrever notícias sensacionalistas sobre o tema. Essa imagem, do "ciclo do pânico", vale para a vida real e também para as notícias sobre ciber segurança divulgadas na imprensa:

PS/2: A Toshiba também foi atacada pelo ransonware DarkSide, segundo notícia publicada pela imprensa em 14/05.

PS 3: Precisa explicar para o chefe o que é um ransomware? Que tal esses cartoons compartilhados pelos nossos amigos da Kaspersky? kkkkkk...

Para saber mais:

- Press release da Colonial Pileline

- US fuel pipeline hackers 'didn't mean to create problems'

- A Closer Look at the DarkSide Ransomware Gang - ótimo artigo do Brian Krebs, que inclui screenshots mostrando como foi a negociação de resgate feita por uma empresa (outra vítima) com o grupo do DarkSide

- Largest U.S. pipeline shuts down operations after ransomware attack

- DarkSide ransomware will now vet targets after pipeline cyberattack

- US declares state of emergency after ransomware hits largest pipeline

- Notícia no portal The Hack: Principal oleoduto dos EUA sofre ataque de ransomware

- Estudo da Kaspersky sobre os ataques de ransomware contra empresas: Ataques de ransomware direcionados crescem 700%

- Colonial Pipeline Paid Hackers Nearly $5 Million in Ransom

- Alerta do CISA com recomendações de proteção contra o DarkSide: Alert (AA21-131A) DarkSide Ransomware: Best Practices for Preventing Business Disruption from Ransomware Attacks

- A Casa Branca ficou p* da vida: Executive Order on Improving the Nation’s Cybersecurity

- DarkSide Ransomware Gang Quits After Servers, Bitcoin Stash Seized

- Fúria dos EUA põe em fuga operadores de ransomware

- Operação de ransomware DarkSide é encerrada após criminosos perderem acesso a servidores

- DarkSide ransomware servers reportedly seized, operation shuts down

- 34 grupos de ransomware vazam na dark web dados roubados: Segundo um levantamento da empresa DarkTracer, compartilhado via Twitter, 34 operadores de ransomware vazaram os dados roubados de 2.155 empresas na dark web. Entre os cinco principais operadores estão os grupos do ransomware Conti (com 338 vazamentos de dados), o Sodinokibi/REvil (com 222 vazamentos), DoppelPaymer (200 vazamentos), Avaddon (123 vazamentos) e Pysa (com 103 vazamentos de dados).

- Colonial Pipeline's network goes down AGAIN as the South still suffers under fuel shortages - but operator insists that it wasn't hackers this time

- Colonial Pipeline CEO Tells Why He Paid Hackers a $4.4 Million Ransom

- DarkSide Ransomware Gang Extorted $90 Million from Several Victims in 9 Months

- Colonial Pipeline CEO: Paying DarkSide ransom was the ‘right thing to do for the country’

- Pagar ou não pagar? Eis a questão

- Dica do SANS: Cut Through the Noise: Ransomware – What to Communicate to Your Workforce

- O Carlos Cabral fez um comentário bem legal no 0news dessa semana sobre o suposto takedown do grupo DarkSide:

- Hackers Breached Colonial Pipeline Using Compromised VPN Password

- Ataque à Colonial Pipeline partiu de senha de VPN vazada na dark web

- U.S. Recovers $2.3 Million Ransom Paid to Colonial Pipeline Hackers

- Exclusive: U.S. to give ransomware hacks similar priority as terrorism

- G7 Turns Up the Heat on Putin Over Ransomware Attacks

- Vale a pena deixar no seu bookmark: https://noransom.kaspersky.com

- Artigos de empresas de Threat Intel:

- Cybereason vs. DarkSide Ransomware - análise técnica do funcionamento do DarkSide

- DarkSide: The New Ransomware Group Behind Highly Targeted Attacks (Digital Shadows) - eles tem uma lista de IOCs do DarkSide

- Colonial Pipeline Ransomware Attack: What We Know So Far (Digital Shadows)

- Here’s what we know about DarkSide ransomware (Intel 471)

- Recommendations Following the Colonial Pipeline Cyber Attack (Dragos)

- Caçadores de corporação: top 5 grupos de ransomware (Kaspersky)

- Cinco sinais de que os ransomware estão se tornando uma indústria (Kaspersky)

- Ransomware world in 2021: who, how and why (Kaspersky)

- How Colonial Pipeline managed its ransomware attack (Kaspersky)

- O primeiro parágrafo desse artigo tem um ótimo resumo do que aconteceu: "Em 7 de maio, o ransomware atingiu a Colonial Pipeline, que opera o maior oleoduto de combustível da costa leste dos Estados Unidos. Os funcionários tiveram que desligar alguns sistemas de informação, em parte porque alguns computadores estavam criptografados e em parte para evitar que a infecção se propagasse. Isso causou atrasos no fornecimento de combustível ao longo da Costa Leste [dos EUA], gerando um aumento de 4% nos contratos futuros de gasolina."

- The moral underground? Ransomware operators retreat after Colonial Pipeline hack (Intel 471)

Post atualizado em 11, 12, 13, 14, 17, 19, 21, 24 e 26/05. Atualizado novamente em 14/06.

Nenhum comentário:

Postar um comentário