Desde o final do ano passado (principalmente entre novembro e dezembro), os bancos brasileiros começaram a identificar uma nova onda de malwares bancários atuando ativamente no Brasil, especializados em fraudar transações via PIX, o meio de pagamento instantâneo tão popular entre os brasileiros. Segundo a Febraban, o Pix encerrou 2022 com mais de 24 bilhões de transações, média de 66 milhões de operações diárias, consolidando-se como meio de pagamento mais popular do Brasil. As transações do Pix superam as de cartão de débito, boleto, TED, DOC e cheques no Brasil, as quais, juntas, totalizaram 20,9 bilhões.

Essa popularidade também se aplica aos cibercriminosos: o PIX é a melhor forma de roubar rapidamente todos os fundos de uma conta que foi invadida. Os criminosos costumam enviar o dinheiro para uma (ou mais) contas laranja e distribuir entre várias outras, para impossibilitar o rastreio e a recuperação do dinheiro. Segundo o Banco Central, foram registrados mais de 739.145 crimes envolvendo o PIX entre janeiro e junho de 2022, alta de 2.818% em comparação ao mesmo período de 2021.

As redes sociais possuem diversos relatos de brasileiros afirmando que, ao realizarem transferências bancárias, são surpreendidos no final da transação pois o montante transferido foi direcionado para a conta de outra pessoa.

OBS: Embora esses malwares ataquem diversas instituições financeiras, é incrível ver como a imprensa e as redes sociais dão grande destaque quando a vítima é cliente do Nubank!!!!

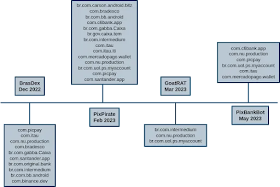

Hoje, existem pelo menos seis sete famílias de malware que visam usuários do PIX:

- PixStealer e MalRhino

- BrazKing

- PixPirate

- BrasDex

- GoatRAT

- PixBankBot

- Brats (NOVO)

Isso sem falar os malwares de acesso remoto (RAT) para celulares, que permitem ao criminoso tomar controle total do aparelho e, inclusive, acessar os apps bancários da vítima. Esses RATs já existem há alguns anos e foram popularizados pela Kaspersky com o nome de "Golpe da Mão Fantasma". Desde 2020 a Kaspersky lançou relatórios sobre os m

Os primeiros dois malwares comprometendo transações Pix a ser identificado por empresas de segurança foram o PixStealer e sua variante MalRhino em setembro de 2021, reportados pela Checkpoint. O PixPirate e o BrasDex foram descobertos no final de 2022 pela Cleafy e pela Threat Fabric, respectivamente. O PixBankBot foi reportado pela Cyble no final de Maio de 2023.

- Setembro / 2021 - A Checkpoint descobre o PixStealer e o MalRhino

- Novembro / 2021 - IBM Trusteer anuncia uma nova versão do BrazKing

- Dezembro / 2022 - PixPirate descoberto pela Cleafy

- Dezembro / 2022 - BrasDex descoberto pela Threat Fabric

- Março / 2023 - Cyble publica relatório sobre o GoatRAT

- Maio / 2023 - Cyble anuncia a descoberta do PixBankBot

- Setembro / 2023 - Kaspersky anuncia a descoberta do Brats

- Outubro / 2023 - Kaspersky anuncia a descoberta do GoPIX (NOVO)

- Dezembro / 2023 - TrendMicro publica relatório sobre o ParaSiteSnatcher (NOVO)

- Acesso Remoto (RAT): O malware permite acesso remoto ao celular da vítima, e assim, o criminoso consegue acessar qualquer coisa - em especial, os apps bancários. Esse tipo de trojan exige que o criminoso esteja online no momento em que a vítima acessa seu app bancário, pois neste caso o trojan sobrepõe uma tela falsa no celular (técnica chamada de "overlay") , enquanto o criminoso acessa seu aplicativo bancário e realiza as transações;

- Automated System Transfer (ATS) para automatizar o processo de ataque e injeção de comandos necessários para realizar as transferências fraudulentas., como no caso do PixPirate e BrasDex. Neste caso, os malwares são adaptados para aplicativos bancários específicos. Eles identificam o momento em que o usuário se loga no app, e ao tentar fazer uma transação via Pix, o trojan coloca uma tela fake no celular (uma mensagem de espera, por exemplo), e por trás o trojan retorna para a tela anterior e faz uma nova transação, desta vez mandando todo o dinheiro da vítima para uma conta laranja. O trojan tira a tela fake e o app volta para a tela de confirmação, e o usuário acaba digitando sua senha para confirmar a transação fraudulenta, e não a original.

"Nada mais é do que o golpe do Acesso Remoto, que ficou conhecido popularmente como o golpe da Mão Fantasma. O fraudador entra em contato com a vítima se passando por um falso funcionário do banco ou ainda manda e-mails, links e mensagens em aplicativos. Usa várias abordagens para enganar o cliente: informa que a conta foi invadida, clonada, que há movimentações suspeitas, entre outras artimanhas."

- O PixStealer, descoberto pela Checkpoint em setembro de 2021, consistia em duas variantes diferentes de malware bancário, chamados PixStealer e MalRhino, distribuídos por meio de dois aplicativos maliciosos separados na Play Store do Google. Ambos os aplicativos maliciosos foram projetados para roubar dinheiro de clientes por meio do serviço de acessibilidade, intervindo na interação do usuário com o aplicativo bancário. O PixStealer sobrepunha uma falsa tela de sincronização enquanto realizava os comandos para fazer transferência de valores via PIX. A Checkpoint destaca que o PixStealer era um malware bem enxuto, que sequer utilizava uma C&C para evitar detecção. Enquanto o PixStealer era direcionado ao PagBank, o MalRhino atacava clientes dos bancos Inter, Original, PagBank, Next, Nubank e Santander;

- O BrazKing é um malware que existe desde 2018, mas em 2021 a IBM Trusteer descobriu uma versão com características de permitir o acesso remoto (RAT) e técnicas mais avançadas de manipulação do dispositivo infectado. O vetor de infecção inicial é uma mensagem de phishing que afirma que o dispositivo está prestes a ser bloqueado devido a uma suposta falta de segurança, e solicita que o usuário ‘atualize’ o sistema operacional. O BrazKing não automatiza fraudes em dispositivos infectados, pois suas atividades são controladas remotamente pelo servidor C&C. Assim, os operadores do malware podem adaptar o ataque para cada banco com relativa facilidade. O BrazKing obtém o controle do dispositivo infectado explorando os serviços de acessibilidade, o que lhe permite obter informações do aparelho, fazer keylogging, ler mensagens de SMS, capturar a tela, etc. A sobreposição de telas é feita pelo recurso de webview. O servidor de controle (C&C) pode enviar um comando para o malware mostrar uma mensagem na tela e atrair o usuário para abrir o aplicativo bancário, ou para o próprio malware abrir o app bancário. Com o app aberto, o malware pode registrar as teclas digitadas, extrir a senha, assumir o controle, iniciar uma transação e obter as informações de autorização necessárias para concluir a transação (se for enviado senha por SMS). O BrazKing também é capaz de bloquear a tela do telefone e apresentar ao usuário uma tela de atraso;

- O BrasDex foi descoberto no final de 2022 pela Threat Fabric, direcionado a 10 instituições financeiras do país (Banco do Brasil, Bradesco, Binance, Caixa, Inter, Itaú, Nubank, Original, PicPay e Santander). Até então, o malware já estava ativo há cerca de um ano, mas atacava apenas o banco Santander. Quando o correntista programa uma transação via PIX, direcionanda para um de seus contatos, uma nova tela aparece com a mensagem de carregamento ou espera, mas que se trata de uma máscara sobre a tela original. Por trás o malware está alterando valores e destinatários (como se a vítima desse o comando de retornar para a tela anterior e redigitasse os dados da conta de destino). Em seguida, o usuário recebe a tela para confirmar a transação, digitando sua senha. A vítima irá perceber o golpe somente quando a transferência for realizada e o comprovante for emitido;

- O PixPirate é um trojan bancário direcionado às instituições financeiras do Brasil, focado em manipular transações via o Pix. O trojan para o Android usa API de serviços de acessibilidade para interceptar mensagens, desabilita o Google Play Protect, interceptar SMS e roubar senhas, entre outros. Ele é compartilhado disfarçado de aplicativo autenticador;

- O GoatRAT, que ganhou uma nova versão batizada de FantasyMW, é um trojan bancário brasileiro para sistemas Android que utiliza a técnica de ATS para realizar transferências PIX automaticamente. Inicialmente, seus alvos eram clientes do Nubank, Banco Inter ou PagBank. Ele é comercializado em um canal no Telegram, por valores de R$ 5 mil por semana;

- O PixBankBot, descoberto em maio de 2023 pela Cyble, é direcionado a roubar dinheiro através de PIX de clientes de 6 bancos brasileiros: C6 Bank, Itaú, Mercado Pago, Nubank, PagBank e PicPay. O malware se disfarça como um aplicativo PDF genuíno para atrair e infectar suas vítimas. Ele utiliza a técnica de ATS para manipular o app da vítima e, para isso, solicita que o usuário habilite o Serviço de Acessibilidade. O PixBankBot cria uma janela falsa sobrepondo a tela do app bancário para ocultar suas ações maliciosas que ocorrem em segundo plano. O malware obtém a chave PIX da conta de destino a partir de uma página no Pastebin e realiza uma transação PIX no valor total referente ao saldo da vítima. Para autenticar a transação, mesmo se ela exigir biometria, o PixBankBot apresenta uma tela falsa sob o pretexto de que precisa autenticar o usuário para finalizar uma atualização. Para evitar detecção, o malware se remove automaticamente ao executar a transferência ou se o saldo da conta cair abaixo de R$ 500,00;

- O Brats foi descoberto pela Kaspersky em setembro de 2023. Segundo a emrpesa, o trojan bancário Brats, uma variação do malware Banbra, também direcionado a fraudar transações PIX. O malware modifica o destino dos fundos transferidos e o valor da transação, baseando-se no saldo da vítima. O termo “Brats” faz referência ao Brasil, país onde esse golpe é exclusivamente identificado até o momento, com “ats” derivando da sigla em inglês para "sistema automatizado de transferência". O trojan já foi detectado mais de 1.500 vezes de janeiro até setembro, segundo a Kaspersky;

- O ParaSiteSnatcher foi descoberto pela TrendMicro em Novembro deste ano. Trata-se de uma extensão maliciosa para o Chrome capaz de identificar e interceptar transações via PIX. A extensão maliciosa foi projetada especificamente para atingir usuários na América Latina, especialmente no Brasil; ele exfiltra dados de URLs relacionadas ao Banco do Brasil e à Caixa Econômica Federal (Caixa). Também pode iniciar e manipular transações no PIX e pagamentos feitos por meio de Boleto Bancário. (NOVO)

A Zimperium descreveu as principais características dos malwares atuais:

- Uso de um sistema de transferência automatizada (ATS) que inclui a captura tokens de autenticação multifator (MFA), iniciar transações e realizar transferências de fundos

- Uso de engenharia social, como os cibercriminosos se passando por técnicos de suporte ao cliente direcionando as vítimas para baixar os trojans;

- Uso de recurso de compartilhamento de tela ao vivo para interação remota direta com o dispositivo infectado (RAT);

- Oferta dos malwares em pacotes de assinatura, que podem variar entre US$ 3 mil a US$ 7 mil por mês.

O fato é que, graças a popularização do PIX e, principalmente, a agilidade na movimentação do dinheiro, esses malwares bancários vieram para ficar e vão evoluir cada vez mais. O fato de explorarem o recurso nativo de acessibilidade dos celulares, que é uma funcionalidade muito importante, torna mais difícil a sua mitigação pelos bancos.

Para saber mais:

- Veja o relatório da Apura: Panorama e tendências de malwares bancários no Brasil

- Reports originais:

- Ghimob: a Tétrade threat actor moves to infect mobile devices

- Pixstealer: a new wave of android banking trojans abusing accessibility services (CheckPoint)

- BrazKing Android Malware Upgraded and Targeting Brazilian Banks

- BrasDex: A new Brazilian ATS Android Banker with ties to Desktop malware (Threat Fabric)

- PixPirate: a new Brazilian Banking Trojan (Cleafy)

- GoatRAT: Android Banking Trojan Variant Targeting Brazilian Banks (Cyble)

- PixBankBot: New ATS-Based Malware Poses Threat to the Brazilian Banking Sector (Cyble)

- Sobre o BrazKing:

- Notícias e artigos sobre o BrasDex:

- Novo malware bancário mira o Brasil para roubar Pix

- Novo vírus intercepta transferências via PIX

- Pix: proteja-se contra novo vírus que desvia dinheiro de bancos

- “F*dam-se os bancos brasileiros”: novo malware roubou milhares de reais

- Beware: Cybercriminals Launch New BrasDex Android Trojan Targeting Brazilian Banking Users

- Veja esse vídeo (shorts) bem didático: Vírus te rouba via PIX (BrasDex)

- PixPirate:

- Novo malware visa instituições financeiras brasileiras e o Pix

- PixPirate: New Android Banking Trojan Targeting Brazilian Financial Institutions

- Check Point Software aponta evolução do malware que ataca plataforma PIX

- GoatRAT:

- Pix em risco: malware GoatRAT fica mais perigoso e ameaça brasileiros

- Polícia prende acusados de roubar R$ 5 mi em "golpe do game"

- PixBankBot Targets Brazil’s Instant Payment Platform Pix

- Trojan bancário que ataca Pix tem três novas variantes ativas

- Brats: IT threat evolution in Q2 2023. Mobile statistics

- ParaSiteSnatcher: How Malicious Chrome Extensions Target Brazil (NOVO)

- Notícias sobre esses golpes:

- Ataque da Mão Fantasma: novo golpe brasileiro rouba a vítima diante dos próprios olhos

- Novo 'golpe' faz apps do banco abrirem sozinhos e burla pedido de biometria

- 'Golpe da mão fantasma' faz vítima ver dinheiro sendo roubado pelo celular

- Golpe da ‘Mão Fantasma’: como é aplicado e dicas da Polícia Federal para se proteger

- Polícia prende suspeitos de aplicar 'golpe da mão fantasma' em aposentada na Zona Oeste do Rio

- Brasil está entre os principais alvos de vírus bancários em celular Android

- Para burlar fraudadores, usuários ampliam em 189% uso de aleatórias do PIX

- Vídeo sobre o BrasDex: Tchau Tchau PIX! Dinheiro indo embora de celulares por causa de vírus

- Também tem alguns links sobre o "golpe da mão fantasma", ou seja, malwares de acesso remoto (RAT) que também são usados para controlar o smartphone das vítimas, acessar o app bancário e transferir todo o dinheiro (normalmente via PIX):

- Site da Anbima: Golpe da Mão Fantasma

- Golpes em smartphones: conheça os principais de 2023 (Kaspersky)

- Eu separei também alguns reports sobre as três famílias de malwares RAT para Android que a Kaspersky identificou nos últimos anos e deram origem ao termo "golpe da mão fantasma":

- Notícias da Febraban:

- Brasileiro aumenta em 30% suas transações bancárias em 2022, e oito em cada dez operações são digitais

- Pix é o meio de pagamento mais usado no Brasil em 2022; TED lidera em valores transacionados

- Tentativas de fraudes e golpes mais comuns com o Pix: conheça quais são e saiba como evitá-los

- Vale a pena dar uma olhada nesse relatório da Tempest, pois o dinheiro desviado por esses malwares vai para contas laranja (contas fake ou alugadas): Contas Laranja: o elo final da lavagem de dinheiro do cibercrime no Brasil.

Nenhum comentário:

Postar um comentário