Segundo a charge abaixo, há duas formas de se tornar um consultor de segurança bem pago:

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

Páginas

▼

setembro 28, 2018

setembro 27, 2018

[Carreira] Profissão do momento: Data Protection Officer

Prepare-se. Está surgindo a profissão do futuro:

Também chamado de "Data Privacy Officer", a demanda pelo DPO explodiu após a entrada em vigor da GDPR. Aqui no Brasil ela deve surgir com a entrada em vigor da LGPD.

O DPO é o profissional da empresa responsável por aconselhar e verificar se ela está obedecendo as diretrizes da GDPR e da LGPD no tratamento dos dados pessoais. Ou seja, o papel principal do DPO é garantir que sua organização processe os dados pessoais de sua equipe, clientes, provedores ou quaisquer outros indivíduos (os "titulares de dados") em conformidade com as regras de proteção de dados aplicáveis.

Segundo o artigo 39 da GDPR, o DPO, encarregado pela proteção de dados, é responsável pelas tarefas abaixo:

Data Protection Officer (DPO)

Também chamado de "Data Privacy Officer", a demanda pelo DPO explodiu após a entrada em vigor da GDPR. Aqui no Brasil ela deve surgir com a entrada em vigor da LGPD.

O DPO é o profissional da empresa responsável por aconselhar e verificar se ela está obedecendo as diretrizes da GDPR e da LGPD no tratamento dos dados pessoais. Ou seja, o papel principal do DPO é garantir que sua organização processe os dados pessoais de sua equipe, clientes, provedores ou quaisquer outros indivíduos (os "titulares de dados") em conformidade com as regras de proteção de dados aplicáveis.

Segundo o artigo 39 da GDPR, o DPO, encarregado pela proteção de dados, é responsável pelas tarefas abaixo:

- Informar e aconselhar o controlador ou o subcontratante e os trabalhadores que efetuam o tratamento [de dados], das suas obrigações nos termos do presente Regulamento e de outras disposições em matéria de proteção de dados da União [Européia] ou dos Estados-Membros;

- Monitorar a conformidade com o presente Regulamento, com outras disposições em matéria de proteção de dados da União [Européia] ou dos Estados-Membros e com as políticas do responsável pelo tratamento ou dos subcontratantes no tocante à proteção dos dados pessoais, incluindo a atribuição de responsabilidades, a conscientização e o treinamento do pessoal envolvido nas operações de processamento e nas auditorias relacionadas;

- Prestar aconselhamento, quando for solicitado, no que se refere à avaliação do impacto na protecção de dados, e acompanhar o seu desempenho nos termos do artigo 35;

- Cooperar com a autoridade de supervisão;

- Servir de ponto de contacto para a autoridade de supervisão em questões relacionadas com o tratamento [de dados], incluindo a consulta prévia a que se refere o artigo 36, e consultar, quando necessário, qualquer outro assunto.

setembro 25, 2018

[Cidadania] Debatendo a segurança nas urnas brasileiras

O MindTheSec São Paulo deste ano encerrou com um excelente debate entre o

Chefe da Seção de Voto Informatizado do TSE, Rodrigo Coimbra, com o Prof. Diego Aranha, contando com diversas perguntas da plateia. Foi uma oportunidade rara de nós, cidadãos e profissionais de segurança, discutirmos abertamente sobre a segurança das urnas eletrônicas do ponto de vista técnico.

A transmissão ao vivo do painel "Processo eleitoral brasileiro e os mecanismos de segurança da urna eletrônica" está disponível no Facebook:

O debate foi precedido por uma apresentação do Dr. Diego Aranha sobre os problemas na urna e no processo eleitoral, baseada na sua experiência participando de alguns dos testes públicos que já foram realizados. Essa palestra, por sinal, ele já deu várias vezes, em diversos eventos, incluindo no MindTheSec Rio de Janeiro há poucos meses atrás.

O Fernando Mercês publicou um vídeo bem legal em seu canal Papo Binário com a sua opinião sobre o debate, acreditando que houve uma boa discussão com o foco em solução, em como resolver os possíveis problemas de segurança das urnas eletrônicas:

Eu, ao contrário, saí do debate com a opinião que o representante do TSE foi evasivo na grande maioria das respostas, não respondendo o que foi exatamente perguntado ou dando respostas evasivas. Mas concordo com o Mercês de que todas as perguntas foram no sentido de questionar problemas que podem ser resolvidos, ainda mais se houver uma transparência com a comunidade.

O debate público sobre a insegurança do nosso sistema de votação eletrônica remonta, pelo menos, desde 2007 (ou antes, sei lá...). Como eu já disse aqui anteriormente (em 2014 e 2016), eu acredito que o TSE baseia sua argumentação sobre a segurança das urnas brasileiras em três pilares:

Mesmo os poucos meios de auditoria disponíveis ao cidadão comum são falhos! Quando, há 4 anos atrás, o Diego Aranha realizou o projeto Você Fiscal, nós (eleitores) éramos incentivados a tirar uma foto do Boletim de Urna para que ele pudesse validar o sistema de totalização, verificando se o total de cada seção eleitoral era refletido no relatório final de totalização de votos. Ao contrário do que "garante" a lei eleitoral, eu não consegui ver o boletim de urna da minha seção. Encerrado o horário de votação, todo mundo foi retirado da escola aonde eu votei e a escola foi fechada. Ninguém mais teve acesso a escola e nem aos boletins de urna. Eu procurei o responsável pela seção eleitoral e não permitiram que eu visse o boletim de urna, e me disseram que eu só poderia fazer isso no Cartório Eleitoral.

Ou seja, o cidadão comum não tem nenhuma possibilidade de auditar o seu próprio voto. E os partidos, muitas vezes, são omissos! Neste ano, por exemplo, nenhum partido participou do processo de auditoria do código da urna e nenhum compareceu a cerimônia de lacração do código da urna brasileira. Curiosamente, essa informação não consta na nota oficial do TSE sobre a realização da cerimônia.

É interessante pensar que, se já fazem 22 anos desde que adotamos as urnas eletrônicas, em 1996, todos os Brasileiros com menos de 38 anos de idade jamais votaram com uma cédula em papel. Essa massa de eleitores provavelmente não sabe ou nem se lembra de como era o processo de votação antigo, manual. O representante do TSE explorou isso ao abrir a sua explanação dizendo que as urnas eletrônicas permitiram o voto dos cegos e analfabetos (falso, pois eles podiam votar mesmo com o voto em papel!).

As tecnologias de voto eletrônico estão sendo discutidas e questionadas em todo o mundo. Alguns países tentam conduzir um debate seriamente, enquanto muitos governos tentam abafar essa discussão. Nos EUA, por exemplo a conferência Defcon organizou pelo segundo ano consecutivo uma "Voting Machine Hacking Village". No ano passado, todas as 30 urnas(de diferentes fabricantes e modelos) colocadas a disposição na conferência foram hackeados em menos de 2 horas. A urna Brasileira, infelizmente, não estava lá. Neste ano os organizadores do evento tiveram dificuldade em conseguir urnas para testar, pois os fabricantes tiveram receio de se expor. Na Argentina, o sistema de votação eletrônica também tem sido criticado.

No mundo inteiro, pesquisadores de segurança tem dificuldade para testar e questionar os sistemas de votação eletrônica. Como bem disse uma reportagem da CNET, "But opportunities to test how secure our voting machines are from hackers have been rare. Manufacturers like to keep the details of voting machines secret. And they don't often provide machines for people to test."

É impossível, para mim, acompanhar essa discussão sobre transparência nas eleições sem lembrar dessa frase:

Mas hoje o cenário mudou, em vez do cidadão comum ou do político tentando manipular o voto, o novo elemento de risco para um sistema de votação eletrônica são os governos adversários, que podem desenvolver capacidades técnicas para interferir em uma eleição se ela adotar um sistema de votação fragilizado.

Um sistema confiável nos permitiria proteger a democracia e a soberania da nação.

OBS: Fiz pequenos ajustes no texto em 27/09. Adicionada uma charge em 28/09 e mais uma citação da CNET.

A transmissão ao vivo do painel "Processo eleitoral brasileiro e os mecanismos de segurança da urna eletrônica" está disponível no Facebook:

O debate foi precedido por uma apresentação do Dr. Diego Aranha sobre os problemas na urna e no processo eleitoral, baseada na sua experiência participando de alguns dos testes públicos que já foram realizados. Essa palestra, por sinal, ele já deu várias vezes, em diversos eventos, incluindo no MindTheSec Rio de Janeiro há poucos meses atrás.

O Fernando Mercês publicou um vídeo bem legal em seu canal Papo Binário com a sua opinião sobre o debate, acreditando que houve uma boa discussão com o foco em solução, em como resolver os possíveis problemas de segurança das urnas eletrônicas:

Eu, ao contrário, saí do debate com a opinião que o representante do TSE foi evasivo na grande maioria das respostas, não respondendo o que foi exatamente perguntado ou dando respostas evasivas. Mas concordo com o Mercês de que todas as perguntas foram no sentido de questionar problemas que podem ser resolvidos, ainda mais se houver uma transparência com a comunidade.

O debate público sobre a insegurança do nosso sistema de votação eletrônica remonta, pelo menos, desde 2007 (ou antes, sei lá...). Como eu já disse aqui anteriormente (em 2014 e 2016), eu acredito que o TSE baseia sua argumentação sobre a segurança das urnas brasileiras em três pilares:

- O TSE tem controle absoluto do processo, não sendo permitido questionar a sua idoneidade - o TSE é o único responsável por definir, implementar e só ele pode auditar todo o processo de votação;

- As urnas são seguras (mesmo quando se prova o contrário);

- Trocamos a possibilidade de auditabilidade do voto (a capacidade de recontagem do voto) pela agilidade na apuração - nós estamos felizes com a conveniência de saber o resultado das eleições no mesmo dia, de preferência ainda no Fantástico, e não nos preocupamos se o nosso voto foi, de fato, computado para o candidato que gostaríamos.

Mesmo os poucos meios de auditoria disponíveis ao cidadão comum são falhos! Quando, há 4 anos atrás, o Diego Aranha realizou o projeto Você Fiscal, nós (eleitores) éramos incentivados a tirar uma foto do Boletim de Urna para que ele pudesse validar o sistema de totalização, verificando se o total de cada seção eleitoral era refletido no relatório final de totalização de votos. Ao contrário do que "garante" a lei eleitoral, eu não consegui ver o boletim de urna da minha seção. Encerrado o horário de votação, todo mundo foi retirado da escola aonde eu votei e a escola foi fechada. Ninguém mais teve acesso a escola e nem aos boletins de urna. Eu procurei o responsável pela seção eleitoral e não permitiram que eu visse o boletim de urna, e me disseram que eu só poderia fazer isso no Cartório Eleitoral.

Ou seja, o cidadão comum não tem nenhuma possibilidade de auditar o seu próprio voto. E os partidos, muitas vezes, são omissos! Neste ano, por exemplo, nenhum partido participou do processo de auditoria do código da urna e nenhum compareceu a cerimônia de lacração do código da urna brasileira. Curiosamente, essa informação não consta na nota oficial do TSE sobre a realização da cerimônia.

É interessante pensar que, se já fazem 22 anos desde que adotamos as urnas eletrônicas, em 1996, todos os Brasileiros com menos de 38 anos de idade jamais votaram com uma cédula em papel. Essa massa de eleitores provavelmente não sabe ou nem se lembra de como era o processo de votação antigo, manual. O representante do TSE explorou isso ao abrir a sua explanação dizendo que as urnas eletrônicas permitiram o voto dos cegos e analfabetos (falso, pois eles podiam votar mesmo com o voto em papel!).

As tecnologias de voto eletrônico estão sendo discutidas e questionadas em todo o mundo. Alguns países tentam conduzir um debate seriamente, enquanto muitos governos tentam abafar essa discussão. Nos EUA, por exemplo a conferência Defcon organizou pelo segundo ano consecutivo uma "Voting Machine Hacking Village". No ano passado, todas as 30 urnas(de diferentes fabricantes e modelos) colocadas a disposição na conferência foram hackeados em menos de 2 horas. A urna Brasileira, infelizmente, não estava lá. Neste ano os organizadores do evento tiveram dificuldade em conseguir urnas para testar, pois os fabricantes tiveram receio de se expor. Na Argentina, o sistema de votação eletrônica também tem sido criticado.

No mundo inteiro, pesquisadores de segurança tem dificuldade para testar e questionar os sistemas de votação eletrônica. Como bem disse uma reportagem da CNET, "But opportunities to test how secure our voting machines are from hackers have been rare. Manufacturers like to keep the details of voting machines secret. And they don't often provide machines for people to test."

É impossível, para mim, acompanhar essa discussão sobre transparência nas eleições sem lembrar dessa frase:

"If voting changed anything, they'd make it illegal."Ou seja, o sistema eleitoral é feito, supostamente, para garantir que as classes dominantes se perpetuem no poder, dando uma falsa sensação de que a população tem algum controle sobre isso.

Emma Goldman

Mas hoje o cenário mudou, em vez do cidadão comum ou do político tentando manipular o voto, o novo elemento de risco para um sistema de votação eletrônica são os governos adversários, que podem desenvolver capacidades técnicas para interferir em uma eleição se ela adotar um sistema de votação fragilizado.

Um sistema confiável nos permitiria proteger a democracia e a soberania da nação.

OBS: Fiz pequenos ajustes no texto em 27/09. Adicionada uma charge em 28/09 e mais uma citação da CNET.

setembro 24, 2018

[Cidadania] Caixa Preta

Na Argentina, as urnas eletrônicas também são alvo de crítica. Eles também usam um sistema de votação eletrônica, diferente do sistema brasileiro. Mas a polêmica é igual.

Os aspectos sociais, políticos e técnicos dessa discussão estão muito bem representados no pequeno documentário "Caja Negra, El Mito Del Voto Electrónico", um vídeo de pouco mais de 45 minutos que merece ser visto. O documentário é bem feito, caprichado.

Muitos dos pontos levantados também valem para a discussão sobre a urna eletrônica brasileira.

Os aspectos sociais, políticos e técnicos dessa discussão estão muito bem representados no pequeno documentário "Caja Negra, El Mito Del Voto Electrónico", um vídeo de pouco mais de 45 minutos que merece ser visto. O documentário é bem feito, caprichado.

Muitos dos pontos levantados também valem para a discussão sobre a urna eletrônica brasileira.

setembro 22, 2018

[Humor] Entendendo os riscos

A charge abaixo ajuda a entender a diferença entre a probabilidade o impacto, as duas variáveis normalmente utilizadas ao calcular o risco:

setembro 18, 2018

[Segurança] Nova tática para phishing no Whatsapp

Recentemente surgiu uma técnica simples, porém bem efetiva, de enviar phishing via WhatsApp:

Os ciber criminosos enviam a mensagem com uma notícia chamativa (quanto mais apelativa, melhor), seguido por 2 links na mesma mensagem, separados por um espaço

Dessa forma, o usuário final vê o banner do portal verdadeiro, seguido pela notícia chamativa e por um link grande, e acaba clicando no link (com alta probabilidade de clicar no link malicioso, em vez do link inofensivo no início).

Isso nos lembra que devemos sempre prestar muita atenção antes de clicar em qualquer coisa. Os dois links seriam percebidos facilmente em uma olhada mais atenta antes de clicar.

Os ciber criminosos enviam a mensagem com uma notícia chamativa (quanto mais apelativa, melhor), seguido por 2 links na mesma mensagem, separados por um espaço

- Link para um site verdadeiro: com isso, o WhatsApp coloca um pequeno preview, mostrando a Home do site, que dá um tom de veracidade no link;

- Link malicioso: como ele ocupa a maior parte do espaço da mensagem, a chance do usuário clicar nesse link é grande, redirecionando-o para o site malicioso.

Dessa forma, o usuário final vê o banner do portal verdadeiro, seguido pela notícia chamativa e por um link grande, e acaba clicando no link (com alta probabilidade de clicar no link malicioso, em vez do link inofensivo no início).

Isso nos lembra que devemos sempre prestar muita atenção antes de clicar em qualquer coisa. Os dois links seriam percebidos facilmente em uma olhada mais atenta antes de clicar.

setembro 17, 2018

[Segurança] Breach Level Index

Um site interessante para acompanhar as estatísticas de vazamento de dados é o Breach Level Index:

Ele mostra estatísticas sobre a quantidade total de dados vazados desde 2013, incluindo quanto isso representa de vazamentos por dia, hora, minuto e segundo. Outros dados interessantes apresentados no site:

Eu, particularmente, acho o HaveIbeenpwned mais útil: ele mostra em quais vazamentos os seus dados estavam expostos, enquanto o Minhasenha te envia somente um pedaço da senha vazada, sem informar em qual leal estava ou de onde ele vazou. Na prática, com a informação disponível no HaveIbeenpwned você tem melhor noção de que informação foi vazada e qual é o impacto. Por exemplo se você souber que vazou a sua senha do site ABC em 2010, você consegue alterar aquela senha, e pode se lembrar se usava a mesma senha em outros lugares.

Ele mostra estatísticas sobre a quantidade total de dados vazados desde 2013, incluindo quanto isso representa de vazamentos por dia, hora, minuto e segundo. Outros dados interessantes apresentados no site:

- Somente 4% das informações vazadas eram protegidas por criptografia :(

- As empresas de Tecnologia representam o maior percentual de dados vazados, 42,38% do total;

- 61,79% dos vazamentos foram causadas por pessoas maliciosas externas

- Have I Been Pwned? (veja aqui meu post sobre ele)

- Minha Senha (nacional)

Eu, particularmente, acho o HaveIbeenpwned mais útil: ele mostra em quais vazamentos os seus dados estavam expostos, enquanto o Minhasenha te envia somente um pedaço da senha vazada, sem informar em qual leal estava ou de onde ele vazou. Na prática, com a informação disponível no HaveIbeenpwned você tem melhor noção de que informação foi vazada e qual é o impacto. Por exemplo se você souber que vazou a sua senha do site ABC em 2010, você consegue alterar aquela senha, e pode se lembrar se usava a mesma senha em outros lugares.

setembro 13, 2018

[Segurança] A nova Lei Geral de Proteção de Dados Pessoais (LGPD)

Depois de vários dias de expectativa, finalmente em 14/08 o presidente Temer sancionou (com vetos) a Lei Geral de Proteção de Dados Pessoais (LGPD), uma lei brasileira que regulamenta a coleta, uso e guarda de dados pessoais. Ela foi publicada no dia 15/08 no Diário Oficial da União, como Lei 13.709 de 2018.

Muito se fala no mercado de segurança sobre a LGDP e da sua irmã mais nova Européia, a GDPR (General Data Protection Regulation), que entrou em vigor há pouco tempo.

Em poucas palavras, a Lei Geral de Proteção de Dados Pessoais (LGPD) tem vários artigos sobre o assunto e também altera alguns pontos do Marco Civil da Internet, que já tinha alguns tópicos relacionados a esse tema. Com isso, ela aproxima a nossa legislação a normativa européia. Ela foi criada com objetivo de garantir maior segurança jurídica a empresas e consumidores, exigindo maior transparência na coleta, tratamento, armazenamento e remoção de dados obtidos em meios presenciais e digitais. Com a LGPD, os proprietários das informações passam a ter maiores direitos sobre seus dados pessoais e como eles podem ser usados. A legislação também prevê algumas exceções nas regras sobre o uso dessas informações, como nos casos de uso para fins jornalístico ou artístico, acadêmicos, segurança pública e defesa nacional. Além disso, há regulamentações específicas para órgãos e empresas públicas.

Os dois pontos que mais mereceram destaque no processo de aprovação da LGPD foi que o presidente Temer vetou a criação de um órgão fiscalizador (que seria a Autoridade Nacional de Proteção de Dados - ANPD), e que as empresas terão um prazo de 18 meses para se adequarem às regras, que passarão a valer em fevereiro de 2020. Também foi vetada a implantação do Conselho Nacional de Proteção de Dados Pessoais e da Privacidade, que auxiliaria a ANPD.

O veto a criação de um órgão fiscalizador (Capítulo IX, artigos 55 a 59) provocou uma situação bizarra, na minha opinião: em diversos artigos é mencionada a "autoridade nacional", com responsabilidade por tomar ações específicas como normatizar detalhes específicos, vigiar ou punir, mas sem a existência dessa autoridade, esses artigos aparentemente ficam sem validade (ou de difícil implantação). A lei cita a "autoridade nacional" 49 vezes! Praticamente, cada dessa vez representa um artigo que deixa de ser aplicável!!!

O texto da LGPD é enorme, longo, com 65 artigos. Dentre os vários capítulos e artigos, há um capítulo dedicado as práticas de segurança exigidas para a proteção de dados, o Capítulo VII. Esse capítulo, que vai do artigo 46 ao 51, descreve requisitos de segurança e governança relacionados a manipulação e sigilo de dados, além de definir a obrigação de comunicar o titular dos dados no caso de ocorrência de incidente de segurança, dentro de um "prazo razoável" (artigo 48).

Segue abaixo uma transcrição parcial da LGPD, destacando os trechos que eu considero serem os mais relevantes da lei e omitindo os demais. Coloquei em negrito os pontos que considero serem os mais importantes do ponto de vista de segurança da informação. Em alguns momentos eu excluí os artigos e o capítulo que citam a "autoridade nacional", pois entendo que eles perderam relevância a partir do momento em que a ANPD teve sua criação vetada.

Nota (31/10): Artigo interessante do Rony Vainzof: "Finalmente a Lei Geral de Proteção de Dados (LGPD) - Resumo dos Pontos Importantes"

Nota (19/11): Nota pública da Coalizão Direitos na Rede Sobre Manutenção da Autoridade Nacional de Proteção de Dados Pessoais

Muito se fala no mercado de segurança sobre a LGDP e da sua irmã mais nova Européia, a GDPR (General Data Protection Regulation), que entrou em vigor há pouco tempo.

Em poucas palavras, a Lei Geral de Proteção de Dados Pessoais (LGPD) tem vários artigos sobre o assunto e também altera alguns pontos do Marco Civil da Internet, que já tinha alguns tópicos relacionados a esse tema. Com isso, ela aproxima a nossa legislação a normativa européia. Ela foi criada com objetivo de garantir maior segurança jurídica a empresas e consumidores, exigindo maior transparência na coleta, tratamento, armazenamento e remoção de dados obtidos em meios presenciais e digitais. Com a LGPD, os proprietários das informações passam a ter maiores direitos sobre seus dados pessoais e como eles podem ser usados. A legislação também prevê algumas exceções nas regras sobre o uso dessas informações, como nos casos de uso para fins jornalístico ou artístico, acadêmicos, segurança pública e defesa nacional. Além disso, há regulamentações específicas para órgãos e empresas públicas.

Os dois pontos que mais mereceram destaque no processo de aprovação da LGPD foi que o presidente Temer vetou a criação de um órgão fiscalizador (que seria a Autoridade Nacional de Proteção de Dados - ANPD), e que as empresas terão um prazo de 18 meses para se adequarem às regras, que passarão a valer em fevereiro de 2020. Também foi vetada a implantação do Conselho Nacional de Proteção de Dados Pessoais e da Privacidade, que auxiliaria a ANPD.

O veto a criação de um órgão fiscalizador (Capítulo IX, artigos 55 a 59) provocou uma situação bizarra, na minha opinião: em diversos artigos é mencionada a "autoridade nacional", com responsabilidade por tomar ações específicas como normatizar detalhes específicos, vigiar ou punir, mas sem a existência dessa autoridade, esses artigos aparentemente ficam sem validade (ou de difícil implantação). A lei cita a "autoridade nacional" 49 vezes! Praticamente, cada dessa vez representa um artigo que deixa de ser aplicável!!!

O texto da LGPD é enorme, longo, com 65 artigos. Dentre os vários capítulos e artigos, há um capítulo dedicado as práticas de segurança exigidas para a proteção de dados, o Capítulo VII. Esse capítulo, que vai do artigo 46 ao 51, descreve requisitos de segurança e governança relacionados a manipulação e sigilo de dados, além de definir a obrigação de comunicar o titular dos dados no caso de ocorrência de incidente de segurança, dentro de um "prazo razoável" (artigo 48).

Segue abaixo uma transcrição parcial da LGPD, destacando os trechos que eu considero serem os mais relevantes da lei e omitindo os demais. Coloquei em negrito os pontos que considero serem os mais importantes do ponto de vista de segurança da informação. Em alguns momentos eu excluí os artigos e o capítulo que citam a "autoridade nacional", pois entendo que eles perderam relevância a partir do momento em que a ANPD teve sua criação vetada.

CAPÍTULO I

DISPOSIÇÕES PRELIMINARES

Art. 1º Esta Lei dispõe sobre o tratamento de dados pessoais, inclusive nos meios digitais, por pessoa natural ou por pessoa jurídica de direito público ou privado, com o objetivo de proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa natural.

(...)

Art. 3º Esta Lei aplica-se a qualquer operação de tratamento realizada por pessoa natural ou por pessoa jurídica de direito público ou privado, independentemente do meio, do país de sua sede ou do país onde estejam localizados os dados, desde que:

I - a operação de tratamento seja realizada no território nacional;

II - a atividade de tratamento tenha por objetivo a oferta ou o fornecimento de bens ou serviços ou o tratamento de dados de indivíduos localizados no território nacional;

III - os dados pessoais objeto do tratamento tenham sido coletados no território nacional.

§ 1º Consideram-se coletados no território nacional os dados pessoais cujo titular nele se encontre no momento da coleta.

(...)

Art. 4º Esta Lei não se aplica ao tratamento de dados pessoais:

I - realizado por pessoa natural para fins exclusivamente particulares e não econômicos;

II - realizado para fins exclusivamente:

a) jornalístico e artísticos; ou

b) acadêmicos, aplicando-se a esta hipótese os arts. 7º e 11 desta Lei;

III - realizado para fins exclusivos de:

a) segurança pública;

b) defesa nacional;

c) segurança do Estado; ou

d) atividades de investigação e repressão de infrações penais; ou

IV - provenientes de fora do território nacional e que não sejam objeto de comunicação, uso compartilhado de dados com agentes de tratamento brasileiros ou objeto de transferência internacional de dados com outro país que não o de proveniência, desde que o país de proveniência proporcione grau de proteção de dados pessoais adequado ao previsto nesta Lei.

(...)

Art. 5º Para os fins desta Lei, considera-se:

I - dado pessoal: informação relacionada a pessoa natural identificada ou identificável;

II - dado pessoal sensível: dado pessoal sobre origem racial ou étnica, convicção religiosa, opinião política, filiação a sindicato ou a organização de caráter religioso, filosófico ou político, dado referente à saúde ou à vida sexual, dado genético ou biométrico, quando vinculado a uma pessoa natural;

III - dado anonimizado: dado relativo a titular que não possa ser identificado, considerando a utilização de meios técnicos razoáveis e disponíveis na ocasião de seu tratamento;

IV - banco de dados: conjunto estruturado de dados pessoais, estabelecido em um ou em vários locais, em suporte eletrônico ou físico;

V - titular: pessoa natural a quem se referem os dados pessoais que são objeto de tratamento;

VI - controlador: pessoa natural ou jurídica, de direito público ou privado, a quem competem as decisões referentes ao tratamento de dados pessoais;

VII - operador: pessoa natural ou jurídica, de direito público ou privado, que realiza o tratamento de dados pessoais em nome do controlador;

VIII - encarregado: pessoa natural, indicada pelo controlador, que atua como canal de comunicação entre o controlador e os titulares e a autoridade nacional;

IX - agentes de tratamento: o controlador e o operador;

X - tratamento: toda operação realizada com dados pessoais, como as que se referem a coleta, produção, recepção, classificação, utilização, acesso, reprodução, transmissão, distribuição, processamento, arquivamento, armazenamento, eliminação, avaliação ou controle da informação, modificação, comunicação, transferência, difusão ou extração;

XI - anonimização: utilização de meios técnicos razoáveis e disponíveis no momento do tratamento, por meio dos quais um dado perde a possibilidade de associação, direta ou indireta, a um indivíduo;

XII - consentimento: manifestação livre, informada e inequívoca pela qual o titular concorda com o tratamento de seus dados pessoais para uma finalidade determinada;

XIII - bloqueio: suspensão temporária de qualquer operação de tratamento, mediante guarda do dado pessoal ou do banco de dados;

XIV - eliminação: exclusão de dado ou de conjunto de dados armazenados em banco de dados, independentemente do procedimento empregado;

XV - transferência internacional de dados: transferência de dados pessoais para país estrangeiro ou organismo internacional do qual o país seja membro;

XVI - uso compartilhado de dados: comunicação, difusão, transferência internacional, interconexão de dados pessoais ou tratamento compartilhado de bancos de dados pessoais por órgãos e entidades públicos no cumprimento de suas competências legais, ou entre esses e entes privados, reciprocamente, com autorização específica, para uma ou mais modalidades de tratamento permitidas por esses entes públicos, ou entre entes privados;

XVII - relatório de impacto à proteção de dados pessoais: documentação do controlador que contém a descrição dos processos de tratamento de dados pessoais que podem gerar riscos às liberdades civis e aos direitos fundamentais, bem como medidas, salvaguardas e mecanismos de mitigação de risco;

XVIII - órgão de pesquisa: órgão ou entidade da administração pública direta ou indireta ou pessoa jurídica de direito privado sem fins lucrativos legalmente constituída sob as leis brasileiras, com sede e foro no País, que inclua em sua missão institucional ou em seu objetivo social ou estatutário a pesquisa básica ou aplicada de caráter histórico, científico, tecnológico ou estatístico;

XIX - autoridade nacional: órgão da administração pública indireta responsável por zelar, implementar e fiscalizar o cumprimento desta Lei.

NOTA: Os artigos referentes a criação dessa autoridade foram vetados! :(Art. 6º As atividades de tratamento de dados pessoais deverão observar a boa-fé e os seguintes princípios:

I - finalidade: realização do tratamento para propósitos legítimos, específicos, explícitos e informados ao titular, sem possibilidade de tratamento posterior de forma incompatível com essas finalidades;

II - adequação: compatibilidade do tratamento com as finalidades informadas ao titular, de acordo com o contexto do tratamento;

III - necessidade: limitação do tratamento ao mínimo necessário para a realização de suas finalidades, com abrangência dos dados pertinentes, proporcionais e não excessivos em relação às finalidades do tratamento de dados;

IV - livre acesso: garantia, aos titulares, de consulta facilitada e gratuita sobre a forma e a duração do tratamento, bem como sobre a integralidade de seus dados pessoais;

V - qualidade dos dados: garantia, aos titulares, de exatidão, clareza, relevância e atualização dos dados, de acordo com a necessidade e para o cumprimento da finalidade de seu tratamento;

VI - transparência: garantia, aos titulares, de informações claras, precisas e facilmente acessíveis sobre a realização do tratamento e os respectivos agentes de tratamento, observados os segredos comercial e industrial;

VII - segurança: utilização de medidas técnicas e administrativas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou difusão;

VIII - prevenção: adoção de medidas para prevenir a ocorrência de danos em virtude do tratamento de dados pessoais;

IX - não discriminação: impossibilidade de realização do tratamento para fins discriminatórios ilícitos ou abusivos;

X - responsabilização e prestação de contas: demonstração, pelo agente, da adoção de medidas eficazes e capazes de comprovar a observância e o cumprimento das normas de proteção de dados pessoais e, inclusive, da eficácia dessas medidas.

CAPÍTULO II Art. 7º O tratamento de dados pessoais somente poderá ser realizado nas seguintes hipóteses:

DO TRATAMENTO DE DADOS PESSOAIS

Seção I

Dos Requisitos para o Tratamento de Dados Pessoais

I - mediante o fornecimento de consentimento pelo titular;

II - para o cumprimento de obrigação legal ou regulatória pelo controlador;

III - pela administração pública, para o tratamento e uso compartilhado de dados necessários à execução de políticas públicas previstas em leis e regulamentos ou respaldadas em contratos, convênios ou instrumentos congêneres, observadas as disposições do Capítulo IV desta Lei;

IV - para a realização de estudos por órgão de pesquisa, garantida, sempre que possível, a anonimização dos dados pessoais;

V - quando necessário para a execução de contrato ou de procedimentos preliminares relacionados a contrato do qual seja parte o titular, a pedido do titular dos dados;

VI - para o exercício regular de direitos em processo judicial, administrativo ou arbitral, esse último nos termos da Lei nº 9.307, de 23 de setembro de 1996 (Lei de Arbitragem);

VII - para a proteção da vida ou da incolumidade física do titular ou de terceiro;

VIII - para a tutela da saúde, em procedimento realizado por profissionais da área da saúde ou por entidades sanitárias;

IX - quando necessário para atender aos interesses legítimos do controlador ou de terceiro, exceto no caso de prevalecerem direitos e liberdades fundamentais do titular que exijam a proteção dos dados pessoais; ou

X - para a proteção do crédito, inclusive quanto ao disposto na legislação pertinente.

§ 1º Nos casos de aplicação do disposto nos incisos II e III do caput deste artigo e excetuadas as hipóteses previstas no art. 4º desta Lei, o titular será informado das hipóteses em que será admitido o tratamento de seus dados.

(...)

§ 3º O tratamento de dados pessoais cujo acesso é público deve considerar a finalidade, a boa-fé e o interesse público que justificaram sua disponibilização.

§ 4º É dispensada a exigência do consentimento previsto no caput deste artigo para os dados tornados manifestamente públicos pelo titular, resguardados os direitos do titular e os princípios previstos nesta Lei.

§ 5º O controlador que obteve o consentimento referido no inciso I do caput deste artigo que necessitar comunicar ou compartilhar dados pessoais com outros controladores deverá obter consentimento específico do titular para esse fim, ressalvadas as hipóteses de dispensa do consentimento previstas nesta Lei.

§ 6º A eventual dispensa da exigência do consentimento não desobriga os agentes de tratamento das demais obrigações previstas nesta Lei, especialmente da observância dos princípios gerais e da garantia dos direitos do titular.

Art. 8º O consentimento previsto no inciso I do art. 7º desta Lei deverá ser fornecido por escrito ou por outro meio que demonstre a manifestação de vontade do titular.

§ 1º Caso o consentimento seja fornecido por escrito, esse deverá constar de cláusula destacada das demais cláusulas contratuais.

§ 2º Cabe ao controlador o ônus da prova de que o consentimento foi obtido em conformidade com o disposto nesta Lei.

§ 3º É vedado o tratamento de dados pessoais mediante vício de consentimento.

§ 4º O consentimento deverá referir-se a finalidades determinadas, e as autorizações genéricas para o tratamento de dados pessoais serão nulas.

§ 5º O consentimento pode ser revogado a qualquer momento mediante manifestação expressa do titular, por procedimento gratuito e facilitado, ratificados os tratamentos realizados sob amparo do consentimento anteriormente manifestado enquanto não houver requerimento de eliminação, nos termos do inciso VI do caput do art. 18 desta Lei.

§ 6º Em caso de alteração de informação referida nos incisos I, II, III ou V do art. 9º desta Lei, o controlador deverá informar ao titular, com destaque de forma específica do teor das alterações, podendo o titular, nos casos em que o seu consentimento é exigido, revogá-lo caso discorde da alteração.

Art. 9º O titular tem direito ao acesso facilitado às informações sobre o tratamento de seus dados, que deverão ser disponibilizadas de forma clara, adequada e ostensiva acerca de, entre outras características previstas em regulamentação para o atendimento do princípio do livre acesso:

I - finalidade específica do tratamento;

II - forma e duração do tratamento, observados os segredos comercial e industrial;

III - identificação do controlador;

IV - informações de contato do controlador;

V - informações acerca do uso compartilhado de dados pelo controlador e a finalidade;

VI - responsabilidades dos agentes que realizarão o tratamento; e

VII - direitos do titular, com menção explícita aos direitos contidos no art. 18 desta Lei.

§ 1º Na hipótese em que o consentimento é requerido, esse será considerado nulo caso as informações fornecidas ao titular tenham conteúdo enganoso ou abusivo ou não tenham sido apresentadas previamente com transparência, de forma clara e inequívoca.

§ 2º Na hipótese em que o consentimento é requerido, se houver mudanças da finalidade para o tratamento de dados pessoais não compatíveis com o consentimento original, o controlador deverá informar previamente o titular sobre as mudanças de finalidade, podendo o titular revogar o consentimento, caso discorde das alterações.

§ 3º Quando o tratamento de dados pessoais for condição para o fornecimento de produto ou de serviço ou para o exercício de direito, o titular será informado com destaque sobre esse fato e sobre os meios pelos quais poderá exercer os direitos do titular elencados no art. 18 desta Lei.

Art. 10. O legítimo interesse do controlador somente poderá fundamentar tratamento de dados pessoais para finalidades legítimas, consideradas a partir de situações concretas, que incluem, mas não se limitam a:

I - apoio e promoção de atividades do controlador; e

II - proteção, em relação ao titular, do exercício regular de seus direitos ou prestação de serviços que o beneficiem, respeitadas as legítimas expectativas dele e os direitos e liberdades fundamentais, nos termos desta Lei.

§ 1º Quando o tratamento for baseado no legítimo interesse do controlador, somente os dados pessoais estritamente necessários para a finalidade pretendida poderão ser tratados.

(...)

Seção II Art. 11. O tratamento de dados pessoais sensíveis somente poderá ocorrer nas seguintes hipóteses:

Do Tratamento de Dados Pessoais Sensíveis

I - quando o titular ou seu responsável legal consentir, de forma específica e destacada, para finalidades específicas;

II - sem fornecimento de consentimento do titular, nas hipóteses em que for indispensável para:

a) cumprimento de obrigação legal ou regulatória pelo controlador;

b) tratamento compartilhado de dados necessários à execução, pela administração pública, de políticas públicas previstas em leis ou regulamentos;

c) realização de estudos por órgão de pesquisa, garantida, sempre que possível, a anonimização dos dados pessoais sensíveis;

d) exercício regular de direitos, inclusive em contrato e em processo judicial, administrativo e arbitral, este último nos termos da Lei nº 9.307, de 23 de setembro de 1996 (Lei de Arbitragem);

e) proteção da vida ou da incolumidade física do titular ou de terceiro;

f) tutela da saúde, em procedimento realizado por profissionais da área da saúde ou por entidades sanitárias; ou

g) garantia da prevenção à fraude e à segurança do titular, nos processos de identificação e autenticação de cadastro em sistemas eletrônicos, resguardados os direitos mencionados no art. 9º desta Lei e exceto no caso de prevalecerem direitos e liberdades fundamentais do titular que exijam a proteção dos dados pessoais.

§ 1º Aplica-se o disposto neste artigo a qualquer tratamento de dados pessoais que revele dados pessoais sensíveis e que possa causar dano ao titular, ressalvado o disposto em legislação específica.

(...)

Art. 12. Os dados anonimizados não serão considerados dados pessoais para os fins desta Lei, salvo quando o processo de anonimização ao qual foram submetidos for revertido, utilizando exclusivamente meios próprios, ou quando, com esforços razoáveis, puder ser revertido.

§ 1º A determinação do que seja razoável deve levar em consideração fatores objetivos, tais como custo e tempo necessários para reverter o processo de anonimização, de acordo com as tecnologias disponíveis, e a utilização exclusiva de meios próprios.

(...)

Seção III Art. 14. O tratamento de dados pessoais de crianças e de adolescentes deverá ser realizado em seu melhor interesse, nos termos deste artigo e da legislação pertinente.

Do Tratamento de Dados Pessoais de Crianças e de Adolescentes

§ 1º O tratamento de dados pessoais de crianças deverá ser realizado com o consentimento específico e em destaque dado por pelo menos um dos pais ou pelo responsável legal.

§ 2º No tratamento de dados de que trata o § 1º deste artigo, os controladores deverão manter pública a informação sobre os tipos de dados coletados, a forma de sua utilização e os procedimentos para o exercício dos direitos a que se refere o art. 18 desta Lei.

§ 3º Poderão ser coletados dados pessoais de crianças sem o consentimento a que se refere o § 1º deste artigo quando a coleta for necessária para contatar os pais ou o responsável legal, utilizados uma única vez e sem armazenamento, ou para sua proteção, e em nenhum caso poderão ser repassados a terceiro sem o consentimento de que trata o § 1º deste artigo.

§ 4º Os controladores não deverão condicionar a participação dos titulares de que trata o § 1º deste artigo em jogos, aplicações de internet ou outras atividades ao fornecimento de informações pessoais além das estritamente necessárias à atividade.

§ 5º O controlador deve realizar todos os esforços razoáveis para verificar que o consentimento a que se refere o § 1º deste artigo foi dado pelo responsável pela criança, consideradas as tecnologias disponíveis.

§ 6º As informações sobre o tratamento de dados referidas neste artigo deverão ser fornecidas de maneira simples, clara e acessível, consideradas as características físico-motoras, perceptivas, sensoriais, intelectuais e mentais do usuário, com uso de recursos audiovisuais quando adequado, de forma a proporcionar a informação necessária aos pais ou ao responsável legal e adequada ao entendimento da criança.

Seção IV Art. 15. O término do tratamento de dados pessoais ocorrerá nas seguintes hipóteses:

Do Término do Tratamento de Dados

I - verificação de que a finalidade foi alcançada ou de que os dados deixaram de ser necessários ou pertinentes ao alcance da finalidade específica almejada;

II - fim do período de tratamento;

III - comunicação do titular, inclusive no exercício de seu direito de revogação do consentimento conforme disposto no § 5º do art. 8º desta Lei, resguardado o interesse público; ou

(...)

Art. 16. Os dados pessoais serão eliminados após o término de seu tratamento, no âmbito e nos limites técnicos das atividades, autorizada a conservação para as seguintes finalidades:

I - cumprimento de obrigação legal ou regulatória pelo controlador;

II - estudo por órgão de pesquisa, garantida, sempre que possível, a anonimização dos dados pessoais;

III - transferência a terceiro, desde que respeitados os requisitos de tratamento de dados dispostos nesta Lei; ou

IV - uso exclusivo do controlador, vedado seu acesso por terceiro, e desde que anonimizados os dados.

CAPÍTULO III Art. 17. Toda pessoa natural tem assegurada a titularidade de seus dados pessoais e garantidos os direitos fundamentais de liberdade, de intimidade e de privacidade, nos termos desta Lei.

DOS DIREITOS DO TITULAR

Art. 18. O titular dos dados pessoais tem direito a obter do controlador, em relação aos dados do titular por ele tratados, a qualquer momento e mediante requisição:

I - confirmação da existência de tratamento;

II - acesso aos dados;

III - correção de dados incompletos, inexatos ou desatualizados;

IV - anonimização, bloqueio ou eliminação de dados desnecessários, excessivos ou tratados em desconformidade com o disposto nesta Lei;

V - portabilidade dos dados a outro fornecedor de serviço ou produto, mediante requisição expressa e observados os segredos comercial e industrial, de acordo com a regulamentação do órgão controlador;

VI - eliminação dos dados pessoais tratados com o consentimento do titular, exceto nas hipóteses previstas no art. 16 desta Lei;

VII - informação das entidades públicas e privadas com as quais o controlador realizou uso compartilhado de dados;

VIII - informação sobre a possibilidade de não fornecer consentimento e sobre as consequências da negativa;

IX - revogação do consentimento, nos termos do § 5º do art. 8º desta Lei.

(...)

§ 2º O titular pode opor-se a tratamento realizado com fundamento em uma das hipóteses de dispensa de consentimento, em caso de descumprimento ao disposto nesta Lei.

§ 3º Os direitos previstos neste artigo serão exercidos mediante requerimento expresso do titular ou de representante legalmente constituído, a agente de tratamento.

§ 4º Em caso de impossibilidade de adoção imediata da providência de que trata o § 3º deste artigo, o controlador enviará ao titular resposta em que poderá:

I - comunicar que não é agente de tratamento dos dados e indicar, sempre que possível, o agente; ou

II - indicar as razões de fato ou de direito que impedem a adoção imediata da providência.

§ 5º O requerimento referido no § 3º deste artigo será atendido sem custos para o titular, nos prazos e nos termos previstos em regulamento.

§ 6º O responsável deverá informar de maneira imediata aos agentes de tratamento com os quais tenha realizado uso compartilhado de dados a correção, a eliminação, a anonimização ou o bloqueio dos dados, para que repitam idêntico procedimento.

§ 7º A portabilidade dos dados pessoais a que se refere o inciso V do caput deste artigo não inclui dados que já tenham sido anonimizados pelo controlador.

§ 8º O direito a que se refere o § 1º deste artigo também poderá ser exercido perante os organismos de defesa do consumidor.

Art. 19. A confirmação de existência ou o acesso a dados pessoais serão providenciados, mediante requisição do titular:

I - em formato simplificado, imediatamente; ou

II - por meio de declaração clara e completa, que indique a origem dos dados, a inexistência de registro, os critérios utilizados e a finalidade do tratamento, observados os segredos comercial e industrial, fornecida no prazo de até 15 (quinze) dias, contado da data do requerimento do titular.

§ 1º Os dados pessoais serão armazenados em formato que favoreça o exercício do direito de acesso.

§ 2º As informações e os dados poderão ser fornecidos, a critério do titular:

I - por meio eletrônico, seguro e idôneo para esse fim; ou

II - sob forma impressa.

§ 3º Quando o tratamento tiver origem no consentimento do titular ou em contrato, o titular poderá solicitar cópia eletrônica integral de seus dados pessoais, observados os segredos comercial e industrial, nos termos de regulamentação da autoridade nacional, em formato que permita a sua utilização subsequente, inclusive em outras operações de tratamento.

(...)

Art. 20. O titular dos dados tem direito a solicitar revisão, por pessoa natural, de decisões tomadas unicamente com base em tratamento automatizado de dados pessoais que afetem seus interesses, inclusive de decisões destinadas a definir o seu perfil pessoal, profissional, de consumo e de crédito ou os aspectos de sua personalidade.

§ 1º O controlador deverá fornecer, sempre que solicitadas, informações claras e adequadas a respeito dos critérios e dos procedimentos utilizados para a decisão automatizada, observados os segredos comercial e industrial.

(...)

Art. 21. Os dados pessoais referentes ao exercício regular de direitos pelo titular não podem ser utilizados em seu prejuízo.

Art. 22. A defesa dos interesses e dos direitos dos titulares de dados poderá ser exercida em juízo, individual ou coletivamente, na forma do disposto na legislação pertinente, acerca dos instrumentos de tutela individual e coletiva.

CAPÍTULO IV Art. 23. O tratamento de dados pessoais pelas pessoas jurídicas de direito público referidas no parágrafo único do art. 1º da Lei nº 12.527, de 18 de novembro de 2011 (Lei de Acesso à Informação), deverá ser realizado para o atendimento de sua finalidade pública, na persecução do interesse público, com o objetivo de executar as competências legais ou cumprir as atribuições legais do serviço público, desde que:

DO TRATAMENTO DE DADOS PESSOAIS PELO PODER PÚBLICO

Seção I

Das Regras

I - sejam informadas as hipóteses em que, no exercício de suas competências, realizam o tratamento de dados pessoais, fornecendo informações claras e atualizadas sobre a previsão legal, a finalidade, os procedimentos e as práticas utilizadas para a execução dessas atividades, em veículos de fácil acesso, preferencialmente em seus sítios eletrônicos;

II - (VETADO); e

III - seja indicado um encarregado quando realizarem operações de tratamento de dados pessoais, nos termos do art. 39 desta Lei.

(...)

Art. 24. As empresas públicas e as sociedades de economia mista que atuam em regime de concorrência, sujeitas ao disposto no art. 173 da Constituição Federal, terão o mesmo tratamento dispensado às pessoas jurídicas de direito privado particulares, nos termos desta Lei.

(...)

Art. 25. Os dados deverão ser mantidos em formato interoperável e estruturado para o uso compartilhado, com vistas à execução de políticas públicas, à prestação de serviços públicos, à descentralização da atividade pública e à disseminação e ao acesso das informações pelo público em geral.

Art. 26. O uso compartilhado de dados pessoais pelo Poder Público deve atender a finalidades específicas de execução de políticas públicas e atribuição legal pelos órgãos e pelas entidades públicas, respeitados os princípios de proteção de dados pessoais elencados no art. 6º desta Lei.

§ 1º É vedado ao Poder Público transferir a entidades privadas dados pessoais constantes de bases de dados a que tenha acesso, exceto:

I - em casos de execução descentralizada de atividade pública que exija a transferência, exclusivamente para esse fim específico e determinado, observado o disposto na Lei nº 12.527, de 18 de novembro de 2011 (Lei de Acesso à Informação);

II - (VETADO);

III - nos casos em que os dados forem acessíveis publicamente, observadas as disposições desta Lei.

(...)

Art. 27. A comunicação ou o uso compartilhado de dados pessoais de pessoa jurídica de direito público a pessoa de direito privado será informado à autoridade nacional e dependerá de consentimento do titular, exceto:

I - nas hipóteses de dispensa de consentimento previstas nesta Lei;

II - nos casos de uso compartilhado de dados, em que será dada publicidade nos termos do inciso I do caput do art. 23 desta Lei; ou

III - nas exceções constantes do § 1º do art. 26 desta Lei.

(...)

Seção II Art. 31. Quando houver infração a esta Lei em decorrência do tratamento de dados pessoais por órgãos públicos, a autoridade nacional poderá enviar informe com medidas cabíveis para fazer cessar a violação.

Da Responsabilidade

Art. 32. A autoridade nacional poderá solicitar a agentes do Poder Público a publicação de relatórios de impacto à proteção de dados pessoais e sugerir a adoção de padrões e de boas práticas para os tratamentos de dados pessoais pelo Poder Público.

NOTA: Na falta de uma autoridade nacional, acredito que essa seção torna-se nula.

CAPÍTULO V Art. 33. A transferência internacional de dados pessoais somente é permitida nos seguintes casos:

DA TRANSFERÊNCIA INTERNACIONAL DE DADOS

I - para países ou organismos internacionais que proporcionem grau de proteção de dados pessoais adequado ao previsto nesta Lei;

II - quando o controlador oferecer e comprovar garantias de cumprimento dos princípios, dos direitos do titular e do regime de proteção de dados previstos nesta Lei, na forma de:

a) cláusulas contratuais específicas para determinada transferência;

b) cláusulas-padrão contratuais;

c) normas corporativas globais;

d) selos, certificados e códigos de conduta regularmente emitidos;

III - quando a transferência for necessária para a cooperação jurídica internacional entre órgãos públicos de inteligência, de investigação e de persecução, de acordo com os instrumentos de direito internacional;

IV - quando a transferência for necessária para a proteção da vida ou da incolumidade física do titular ou de terceiro;

(...)

VI - quando a transferência resultar em compromisso assumido em acordo de cooperação internacional;

VII - quando a transferência for necessária para a execução de política pública ou atribuição legal do serviço público, sendo dada publicidade nos termos do inciso I do caput do art. 23 desta Lei;

VIII - quando o titular tiver fornecido o seu consentimento específico e em destaque para a transferência, com informação prévia sobre o caráter internacional da operação, distinguindo claramente esta de outras finalidades; ou

IX - quando necessário para atender as hipóteses previstas nos incisos II, V e VI do art. 7º desta Lei.

(...)

CAPÍTULO VI Art. 37. O controlador e o operador devem manter registro das operações de tratamento de dados pessoais que realizarem, especialmente quando baseado no legítimo interesse.

DOS AGENTES DE TRATAMENTO DE DADOS PESSOAIS

Seção I

Do Controlador e do Operador

(...)

Art. 39. O operador deverá realizar o tratamento segundo as instruções fornecidas pelo controlador, que verificará a observância das próprias instruções e das normas sobre a matéria.

(...)

Seção II Art. 41. O controlador deverá indicar encarregado pelo tratamento de dados pessoais.

Do Encarregado pelo Tratamento de Dados Pessoais

§ 1º A identidade e as informações de contato do encarregado deverão ser divulgadas publicamente, de forma clara e objetiva, preferencialmente no sítio eletrônico do controlador.

§ 2º As atividades do encarregado consistem em:

I - aceitar reclamações e comunicações dos titulares, prestar esclarecimentos e adotar providências;

(...)

III - orientar os funcionários e os contratados da entidade a respeito das práticas a serem tomadas em relação à proteção de dados pessoais; e

IV - executar as demais atribuições determinadas pelo controlador ou estabelecidas em normas complementares.

(...)

Seção III Art. 42. O controlador ou o operador que, em razão do exercício de atividade de tratamento de dados pessoais, causar a outrem dano patrimonial, moral, individual ou coletivo, em violação à legislação de proteção de dados pessoais, é obrigado a repará-lo.

Da Responsabilidade e do Ressarcimento de Danos

§ 1º A fim de assegurar a efetiva indenização ao titular dos dados:

I - o operador responde solidariamente pelos danos causados pelo tratamento quando descumprir as obrigações da legislação de proteção de dados ou quando não tiver seguido as instruções lícitas do controlador, hipótese em que o operador equipara-se ao controlador, salvo nos casos de exclusão previstos no art. 43 desta Lei;

II - os controladores que estiverem diretamente envolvidos no tratamento do qual decorreram danos ao titular dos dados respondem solidariamente, salvo nos casos de exclusão previstos no art. 43 desta Lei.

§ 2º O juiz, no processo civil, poderá inverter o ônus da prova a favor do titular dos dados quando, a seu juízo, for verossímil a alegação, houver hipossuficiência para fins de produção de prova ou quando a produção de prova pelo titular resultar-lhe excessivamente onerosa.

§ 3º As ações de reparação por danos coletivos que tenham por objeto a responsabilização nos termos do caput deste artigo podem ser exercidas coletivamente em juízo, observado o disposto na legislação pertinente.

§ 4º Aquele que reparar o dano ao titular tem direito de regresso contra os demais responsáveis, na medida de sua participação no evento danoso.

Art. 43. Os agentes de tratamento só não serão responsabilizados quando provarem:

I - que não realizaram o tratamento de dados pessoais que lhes é atribuído;

II - que, embora tenham realizado o tratamento de dados pessoais que lhes é atribuído, não houve violação à legislação de proteção de dados; ou

III - que o dano é decorrente de culpa exclusiva do titular dos dados ou de terceiro.

Art. 44. O tratamento de dados pessoais será irregular quando deixar de observar a legislação ou quando não fornecer a segurança que o titular dele pode esperar, consideradas as circunstâncias relevantes, entre as quais:

I - o modo pelo qual é realizado;

II - o resultado e os riscos que razoavelmente dele se esperam;

III - as técnicas de tratamento de dados pessoais disponíveis à época em que foi realizado.

Parágrafo único. Responde pelos danos decorrentes da violação da segurança dos dados o controlador ou o operador que, ao deixar de adotar as medidas de segurança previstas no art. 46 desta Lei, der causa ao dano.

Art. 45. As hipóteses de violação do direito do titular no âmbito das relações de consumo permanecem sujeitas às regras de responsabilidade previstas na legislação pertinente.

CAPÍTULO VII Art. 46. Os agentes de tratamento devem adotar medidas de segurança, técnicas e administrativas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou qualquer forma de tratamento inadequado ou ilícito.

DA SEGURANÇA E DAS BOAS PRÁTICAS

Seção I

Da Segurança e do Sigilo de Dados

§ 1º A autoridade nacional poderá dispor sobre padrões técnicos mínimos para tornar aplicável o disposto no caput deste artigo, considerados a natureza das informações tratadas, as características específicas do tratamento e o estado atual da tecnologia, especialmente no caso de dados pessoais sensíveis, assim como os princípios previstos no caput do art. 6º desta Lei.

NOTA: Com o veto do Temer, o parágrafo acima perde a aplicabilidade. Ou seja, ficaremos sem os tais "padrões técnicos mínimos".§ 2º As medidas de que trata o caput deste artigo deverão ser observadas desde a fase de concepção do produto ou do serviço até a sua execução.

Art. 47. Os agentes de tratamento ou qualquer outra pessoa que intervenha em uma das fases do tratamento obriga-se a garantir a segurança da informação prevista nesta Lei em relação aos dados pessoais, mesmo após o seu término.

Art. 48. O controlador deverá comunicar à autoridade nacional e ao titular a ocorrência de incidente de segurança que possa acarretar risco ou dano relevante aos titulares.

§ 1º A comunicação será feita em prazo razoável, conforme definido pela autoridade nacional, e deverá mencionar, no mínimo:

I - a descrição da natureza dos dados pessoais afetados;

II - as informações sobre os titulares envolvidos;

III - a indicação das medidas técnicas e de segurança utilizadas para a proteção dos dados, observados os segredos comercial e industrial;

IV - os riscos relacionados ao incidente;

V - os motivos da demora, no caso de a comunicação não ter sido imediata; e

VI - as medidas que foram ou que serão adotadas para reverter ou mitigar os efeitos do prejuízo.

(...)

§ 3º No juízo de gravidade do incidente, será avaliada eventual comprovação de que foram adotadas medidas técnicas adequadas que tornem os dados pessoais afetados ininteligíveis, no âmbito e nos limites técnicos de seus serviços, para terceiros não autorizados a acessá-los.

Art. 49. Os sistemas utilizados para o tratamento de dados pessoais devem ser estruturados de forma a atender aos requisitos de segurança, aos padrões de boas práticas e de governança e aos princípios gerais previstos nesta Lei e às demais normas regulamentares.

Seção II Art. 50. Os controladores e operadores, no âmbito de suas competências, pelo tratamento de dados pessoais, individualmente ou por meio de associações, poderão formular regras de boas práticas e de governança que estabeleçam as condições de organização, o regime de funcionamento, os procedimentos, incluindo reclamações e petições de titulares, as normas de segurança, os padrões técnicos, as obrigações específicas para os diversos envolvidos no tratamento, as ações educativas, os mecanismos internos de supervisão e de mitigação de riscos e outros aspectos relacionados ao tratamento de dados pessoais.

Das Boas Práticas e da Governança

§ 1º Ao estabelecer regras de boas práticas, o controlador e o operador levarão em consideração, em relação ao tratamento e aos dados, a natureza, o escopo, a finalidade e a probabilidade e a gravidade dos riscos e dos benefícios decorrentes de tratamento de dados do titular.

§ 2º Na aplicação dos princípios indicados nos incisos VII e VIII do caput do art. 6º desta Lei, o controlador, observados a estrutura, a escala e o volume de suas operações, bem como a sensibilidade dos dados tratados e a probabilidade e a gravidade dos danos para os titulares dos dados, poderá:

I - implementar programa de governança em privacidade que, no mínimo:

a) demonstre o comprometimento do controlador em adotar processos e políticas internas que assegurem o cumprimento, de forma abrangente, de normas e boas práticas relativas à proteção de dados pessoais;

b) seja aplicável a todo o conjunto de dados pessoais que estejam sob seu controle, independentemente do modo como se realizou sua coleta;

c) seja adaptado à estrutura, à escala e ao volume de suas operações, bem como à sensibilidade dos dados tratados;

d) estabeleça políticas e salvaguardas adequadas com base em processo de avaliação sistemática de impactos e riscos à privacidade;

e) tenha o objetivo de estabelecer relação de confiança com o titular, por meio de atuação transparente e que assegure mecanismos de participação do titular;

f) esteja integrado a sua estrutura geral de governança e estabeleça e aplique mecanismos de supervisão internos e externos;

g) conte com planos de resposta a incidentes e remediação; e

h) seja atualizado constantemente com base em informações obtidas a partir de monitoramento contínuo e avaliações periódicas;

II - demonstrar a efetividade de seu programa de governança em privacidade quando apropriado e, em especial, a pedido da autoridade nacional ou de outra entidade responsável por promover o cumprimento de boas práticas ou códigos de conduta, os quais, de forma independente, promovam o cumprimento desta Lei.

§ 3º As regras de boas práticas e de governança deverão ser publicadas e atualizadas periodicamente e poderão ser reconhecidas e divulgadas pela autoridade nacional.

Art. 51. A autoridade nacional estimulará a adoção de padrões técnicos que facilitem o controle pelos titulares dos seus dados pessoais.

NOTA: Com o veto da criação da agência reguladora, o artigo acima perde a utilidade.

CAPÍTULO VIII

DA FISCALIZAÇÃO

Seção I

Das Sanções AdministrativasNOTA: Sem a criação da autoridade reguladora, deixa de existir a entidade responsável por estabelecer as punições estabelecidas nesse capítulo :( Ou seja, esse capítulo inteiro poderia ter sido suprimido, não é?

Art. 52. Os agentes de tratamento de dados, em razão das infrações cometidas às normas previstas nesta Lei, ficam sujeitos às seguintes sanções administrativas aplicáveis pela autoridade nacional:

I - advertência, com indicação de prazo para adoção de medidas corretivas;

II - multa simples, de até 2% (dois por cento) do faturamento da pessoa jurídica de direito privado, grupo ou conglomerado no Brasil no seu último exercício, excluídos os tributos, limitada, no total, a R$ 50.000.000,00 (cinquenta milhões de reais) por infração;

III - multa diária, observado o limite total a que se refere o inciso II;

IV - publicização da infração após devidamente apurada e confirmada a sua ocorrência;

V - bloqueio dos dados pessoais a que se refere a infração até a sua regularização;

VI - eliminação dos dados pessoais a que se refere a infração;

(...)

§ 1o As sanções serão aplicadas após procedimento administrativo que possibilite a oportunidade da ampla defesa, de forma gradativa, isolada ou cumulativa, de acordo com as peculiaridades do caso concreto e considerados os seguintes parâmetros e critérios:

I - a gravidade e a natureza das infrações e dos direitos pessoais afetados;

II - a boa-fé do infrator;

III - a vantagem auferida ou pretendida pelo infrator;

IV - a condição econômica do infrator;

V - a reincidência;

VI - o grau do dano;

VII - a cooperação do infrator;

VIII - a adoção reiterada e demonstrada de mecanismos e procedimentos internos capazes de minimizar o dano, voltados ao tratamento seguro e adequado de dados, em consonância com o disposto no inciso II do § 2o do art. 48 desta Lei;

IX - a adoção de política de boas práticas e governança;

X - a pronta adoção de medidas corretivas; e

XI - a proporcionalidade entre a gravidade da falta e a intensidade da sanção.

§ 2o O disposto neste artigo não substitui a aplicação de sanções administrativas, civis ou penais definidas em legislação específica.

§ 3o O disposto nos incisos I, IV, V, VI, VII, VIII e IX do caput deste artigo poderá ser aplicado às entidades e aos órgãos públicos, sem prejuízo do disposto na Lei nº 8.112, de 11 de dezembro de 1990 (Estatuto do Servidor Público Federal), na Lei nº 8.429, de 2 de junho de 1992 (Lei de Improbidade Administrativa), e na Lei nº 12.527, de 18 de novembro de 2011 (Lei de Acesso à Informação).

§ 4o No cálculo do valor da multa de que trata o inciso II do caput deste artigo, a autoridade nacional poderá considerar o faturamento total da empresa ou grupo de empresas, quando não dispuser do valor do faturamento no ramo de atividade empresarial em que ocorreu a infração, definido pela autoridade nacional, ou quando o valor for apresentado de forma incompleta ou não for demonstrado de forma inequívoca e idônea.

Art. 53. A autoridade nacional definirá, por meio de regulamento próprio sobre sanções administrativas a infrações a esta Lei, que deverá ser objeto de consulta pública, as metodologias que orientarão o cálculo do valor-base das sanções de multa.

§ 1º As metodologias a que se refere o caput deste artigo devem ser previamente publicadas, para ciência dos agentes de tratamento, e devem apresentar objetivamente as formas e dosimetrias para o cálculo do valor-base das sanções de multa, que deverão conter fundamentação detalhada de todos os seus elementos, demonstrando a observância dos critérios previstos nesta Lei.

§ 2º O regulamento de sanções e metodologias correspondentes deve estabelecer as circunstâncias e as condições para a adoção de multa simples ou diária.

Art. 54. O valor da sanção de multa diária aplicável às infrações a esta Lei deve observar a gravidade da falta e a extensão do dano ou prejuízo causado e ser fundamentado pela autoridade nacional.

Parágrafo único. A intimação da sanção de multa diária deverá conter, no mínimo, a descrição da obrigação imposta, o prazo razoável e estipulado pelo órgão para o seu cumprimento e o valor da multa diária a ser aplicada pelo seu descumprimento.

(...)

CAPÍTULO X Art. 60. A Lei nº 12.965, de 23 de abril de 2014 (Marco Civil da Internet), passa a vigorar com as seguintes alterações:

DISPOSIÇÕES FINAIS E TRANSITÓRIAS

“Art. 7º ..................................................................

X - exclusão definitiva dos dados pessoais que tiver fornecido a determinada aplicação de internet, a seu requerimento, ao término da relação entre as partes, ressalvadas as hipóteses de guarda obrigatória de registros previstas nesta Lei e na que dispõe sobre a proteção de dados pessoais;

..............................................................................” (NR)

“Art. 16. .................................................................

II - de dados pessoais que sejam excessivos em relação à finalidade para a qual foi dado consentimento pelo seu titular, exceto nas hipóteses previstas na Lei que dispõe sobre a proteção de dados pessoais.” (NR)

Art. 61. A empresa estrangeira será notificada e intimada de todos os atos processuais previstos nesta Lei, independentemente de procuração ou de disposição contratual ou estatutária, na pessoa do agente ou representante ou pessoa responsável por sua filial, agência, sucursal, estabelecimento ou escritório instalado no Brasil.

(...)

Art. 64. Os direitos e princípios expressos nesta Lei não excluem outros previstos no ordenamento jurídico pátrio relacionados à matéria ou nos tratados internacionais em que a República Federativa do Brasil seja parte.

Art. 65. Esta Lei entra em vigor após decorridos 18 (dezoito) meses de sua publicação oficial.

Brasília, 14 de agosto de 2018; 197o da Independência e 130o da República.

Nota (31/10): Artigo interessante do Rony Vainzof: "Finalmente a Lei Geral de Proteção de Dados (LGPD) - Resumo dos Pontos Importantes"

Nota (19/11): Nota pública da Coalizão Direitos na Rede Sobre Manutenção da Autoridade Nacional de Proteção de Dados Pessoais

setembro 04, 2018

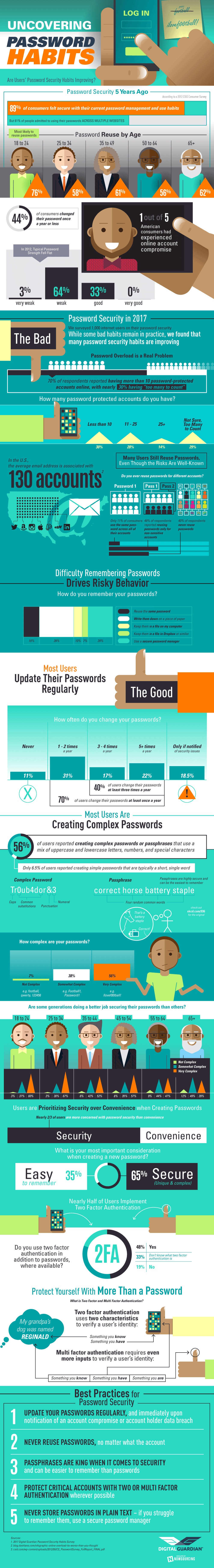

[Segurança] Quantas senhas você tem?

Uma pesquisa da Microsoft, em 2007, indicava que em média cada usuário tinha xxx senhas.

Mas uma pesquisa mais recente, da LastPass em 2017, estima que cada um de nós tem, em média...

Eu um cenário desses, é realmente impossível memorizar uma senha única para cada login que você tenha.

Outras estatísticas sobre o excesso de senhas que temos atualmente:

Mas uma pesquisa mais recente, da LastPass em 2017, estima que cada um de nós tem, em média...

191 senhas

Eu um cenário desses, é realmente impossível memorizar uma senha única para cada login que você tenha.

Outras estatísticas sobre o excesso de senhas que temos atualmente:

- Em média cada endereço de e-mail tem mais de 107 contas registradas associadas a ele;

- Em 2020, o número médio de contas por usuário da Internet será de 207;

- O usuário médio tem que redefinir uma senha esquecida para pelo menos 37 contas;

- Mais de 10% das empresas enviam senhas esquecidas para seus clientes em claro ("clear text"), uma prática totalmente irresponsável.

setembro 03, 2018

[Segurança] Ataque do momento: Cryptomining malware

Temos um novo tipo de malware rodando por aí, que começou a incomodar no início deste ano e que hoje em dia já está se tornando uma das ameaças que mais crescem. Esqueçam os Ransomwares! A grande ameaça da moda agora são os...

Essa técnica consiste em criar códigos maliciosos direcionados a obter moedas digitais, como Bitcoin, Monero, etc. Alguns deles são baseados em malwares tradicionais que infectam o computador da vítima, através de exploit kits, spam e APKs maliciosos, com objetivo de roubar dados de acesso a carteira da vítima ou usar o computador para mineração. Outros são baseados em extensões maliciosas para os navegadores, minerando cripto moedas sem o conhecimento nem a permissão do usuário. E também há o uso ético desta tecnologia, em que os usuários conscientemente aceitam que outros usem sua CPU para minerar moedas - como no caso de uma "doação" ou para obter algum benefício (por exemplo, em troca de uma funcionalidade específica ou acesso ao site sem anúncios).

Segundo um relatório de tendências em 2018 da MalwareBytes, os malwares do tipo Cryptomining se tornaram a principal família de malwares este ano. A Kaspersky aponta que os cryptominers estão em franca expansão na América Latina!

Cryptomining malwares

Essa técnica consiste em criar códigos maliciosos direcionados a obter moedas digitais, como Bitcoin, Monero, etc. Alguns deles são baseados em malwares tradicionais que infectam o computador da vítima, através de exploit kits, spam e APKs maliciosos, com objetivo de roubar dados de acesso a carteira da vítima ou usar o computador para mineração. Outros são baseados em extensões maliciosas para os navegadores, minerando cripto moedas sem o conhecimento nem a permissão do usuário. E também há o uso ético desta tecnologia, em que os usuários conscientemente aceitam que outros usem sua CPU para minerar moedas - como no caso de uma "doação" ou para obter algum benefício (por exemplo, em troca de uma funcionalidade específica ou acesso ao site sem anúncios).

Segundo um relatório de tendências em 2018 da MalwareBytes, os malwares do tipo Cryptomining se tornaram a principal família de malwares este ano. A Kaspersky aponta que os cryptominers estão em franca expansão na América Latina!