Eu estava jantando há um tempo atrás com o Fábio Assolini e, conversa vai conversa vem, surgiu um assunto aonde nós começamos a nos questionar quem são os profissionais mais antigos da área de segurança aqui no Brasil que conhecemos. Fazendo um rápido parênteses, foi um jantar bem legal, aonde passamos o tempo todo trocando figurinhas sobre o ciber crime, tipos de fraude, ataques a bancos, etc. Até mesmo sobre explosão de caixas eletrônicos nós falamos.

Garimpando o fundo da minha memória, eu lembro que quando eu comecei a me interessar por segurança, aproximadamente em 1996, quando eu era um administrador de sistemas Unix (Sun/Solaris, para ser mais preciso) em um dos primeiros provedores de Internet do Brasil. Esse já era meu segundo emprego em TI e, até então, eu desconhecia o mundo da segurança. Ao contrário de alguns colegas na nossa área, eu não comecei nos canais IRCs nem conhecia os grupos de hackers da época que discutiam invasões e defacements.

Em meus estudos sobre como melhorar a configuração dos servidores que eu administrava, eu descobri o site do Nelson Murilo, chamado Pangeia, que na época talvez fosse a única referência sobre segurança aqui no Brasil. No site havia um check-list de configuração de segurança que eu baixei e utilizei fascinadamente, revisando as as configurações de todos os meus servidores.

Ou seja, o Nelson Murilo já era uma importante referência na área antes mesmo de eu começar a trabalhar com segurança !!!

Eu já acompanhava algumas listas de discussão sobre tecnologia e administração de sistemas, e mais ou menos nessa época, eu assinei uma lista de discussão por e-mail chamada BOS-BR (sigla de "Best of Security - Brasil"), que era gerenciada pelo Thiago Zaninotti, entre outros. A lista era o principal canal de discussão sobre segurança na época e lá eu comecei a conhecer os nomes de algumas outras pessoas que interagiam bastante na lista e hoje também são gurus na nossa área: o Rubens Kuhl, o Fernando Cima (antes dele ir trabalhar na Microsoft, de onde nunca mais saiu), o Alberto Fabiano (se bem me lembro, lá ele usava o pseudônimo "techberto"), o Professor Nelson Brito, e algumas dezenas de outros colegas que agora realmente eu não tenho como lembrar o nome.

Pouco tempo depois, em Março de 2001, o Thiago organizou um evento de segurança em São Paulo, também com o nome de BOS-BR, que até onde eu sei foi o primeiro evento brasileiro de hacking. E eu tive a sorte de estar lá na platéia! Quase 15 anos depois, quando eu e o Alberto Fabiano participamos da criação do Garoa Hacker Clube, ele certa vez me contou que também estava nesse evento!

Abrindo um pequeno parênteses, provavelmente o segundo evento de SI que eu conheci foi o CNASI, e depois o SSI no ITA (Simpósio de Segurança em Informática), um evento acadêmico que existiu por alguns anos de 1999 a 2006. Eu achei a agenda da edição de 2003 e o CFP de 2006 ainda disponíveis online!

Nessa época, início dos anos 2000, eu já trabalhava na área de Segurança, tinha passado pela Compugraf aonde conheci vários profissinais (parceiros, clientes e concorretes) que estão aqui até hoje. Eu fui em algumas edições do SSI (provavelmente 3 ou 4 delas) e assisti várias palestras excelentes por lá, inclusive do Marco Kiko Carnut, um dinossauro da Tempest. No SSI de 2004 eu assisti uma palestra bem legal do Dr. Wietse Venema, pai do TCPWrapper e um dos criadores do Satan, e fui dar uma de tiete para tirar foto dele. O TCPWrapper já tinha salvo a minha pele várias vezes!!!

Mais ou menos nessa época, certa vez eu fui em um evento da SUCESU-SP em São Paulo aonde teve uma palestra sobre o mercado de antivírus do André Pitkovisk. Eu lembro que ele falou muitas coisas interessantes e, assim, ele foi minha primeira referência sobre a indústria de antivirus e malwares. Minto, ele foi a minha segunda referência, porque vários anos antes quando começaram a surgir os vírus de computador no Brasil um professor da USP com quem eu tive aula, o Marcos Gubitoso, escreveu um softwarezinho de antivírus que, na época, apagava um ou dois vírus de computador!

No final dos anos 90 e início dos anos 2000, a Módulo era a empresa de segurança mais conhecida, graças a solução de antivirus que eles tinham chamada Curió. A propósito, sem dúvida nenhuma a Módulo foi escola pra uma quantidade enorme de profissionais de segurança que temos hoje e que trabalharam lá (este não é o meu caso, pois fui cliente do serviços de consultoria deles em duas empresas que trabalhei).

Entre os anos 2000 e 2010 a galera que trabalhava na área de segurança se falava muito pela lista de discussão CISSP-BR, sendo ou não CISSP. A lista tinha muitas discussões técnicas e sobre vários aspectos profissionais, e um dos tópicos mais comuns era o ROI (retorno do investimento) na área de segurança. Ali se formaram várias amizades e era comum marcarmos happy hour frequentemente para juntar a galera, como o Happy Hour da foto abaixo, em 2005, com o Fernando Fonseca, Rafael Hashimoto, Francisco Milagres, Anderson Ramos, a Larissa e o Reginaldo Sarraf, no Hooters que ficava perto da Verbo Divino.

Em 2005 eu e vários amigos criamos um grupo de estudos para a certificação CISSP, que desde então ajudou muitos profissionais a estudadem de forma gratuita e organizada. Estava lá o Sergio Dias, Fernando Fonseca, a Lucimara Desidera e o Wagner Elias, entre outros.

Em 2006 eu fui na minha primeira Defcon, nos EUA, e em 2007 foi minha primeira RSA Conference. Desde então eu fiquei apaixonado pela Defcon e tento ir lá quase todos os anos, mesmo que seja tirando férias e pagando do próprio bolso. Em 2006 éramos poucos brasileiros lá, mas a cada ano a quantidade de Brasileiros que vai na Defcon só aumenta, e já somos tantos que é impossível encontrar todos durante o evento.

Também em 2006 comecei a fazer parte da diretoria da ISSA, aonde por alguns anos nos esforçamos em realizar diversos eventos e atividades gartuitas para o público de segurança. Criamos os ISSA Days, um encontro quase mensal com 2 palestras (uma do patrocinador e uma de um profissional convidado) e por um curto período de tempo (mais ou menos um ano) chegamos a ter uma revista mensal online, batizada de Antebellum. Eu achei aqui a primeira edição dela!

É lógico que, estando há tanto tempo no mercado de segurança, eu tenho uma quantidade gigante de colegas que eu conheço há bastante tempo, que fica até difícil dizer quantos são e há quanto tempo conheço cada um. Eles me ensinaram muita coisa, influenciaram muito a minha carreira. E isso acontece até hoje: estamos constantemente aprendendo.

Este post é uma forma de homenagear a todos os demais colegas e profissionais da área, pois muito do que eu já fiz e aprendi eu devo a essas dezenas de profissionais que tive e tenho como inspiração.

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

fevereiro 28, 2018

fevereiro 26, 2018

[Segurança] Ataque do momento: Criptomoedas.

Caso você ainda nao tenha percebido, nos últimos meses temos sofrido uma nova onda de ciber ataques contra empresas e usuários finais, direcionados ao...

Podemos considerar vários tipos de ataques que acontecem hoje em dia com bastante frequencia e estão relacionados com a intenção de obter algum tipo de ganho financeiro com criptomoedas, tais como:

Em Janeiro de 2018, por exemplo, a empresa japonesa Coincheck foi atacada e os ciber criminosos conseguirem roubar cerca de 530 milhões de dólares de sua carteira virtual. Um dos casos mais conhecidos aconteceu no longínquo ano de 2014, quando a empresa Mt.Gox entrou em falência após roubarem 850 mil bitcoins.

Para saber mais:

Roubo de criptomoedas

Podemos considerar vários tipos de ataques que acontecem hoje em dia com bastante frequencia e estão relacionados com a intenção de obter algum tipo de ganho financeiro com criptomoedas, tais como:

- Ciber criminosos invadirem os computadores dos usuários para acessarem as suas carteiras digitais;

- Softwares maliciosos que usam o computados das vítimas para minerar moedas criptográficas ("Cryptojacking"). Hoje em dia há uma grande quantidade de sites que, inadivertidaemnte, estão com um aplicativo malicioso para transformar os computadores dos seus visitantes em mineradores de moedas digitais, explorando maliciosamente a funcionalidade criada pelo Coinhive, um JavaScript que permite com que sites façam seus visitantes minerarem Monero;

- Ciber ataques contra empresas de negociação ("exchange") de criptomoedas.

Em Janeiro de 2018, por exemplo, a empresa japonesa Coincheck foi atacada e os ciber criminosos conseguirem roubar cerca de 530 milhões de dólares de sua carteira virtual. Um dos casos mais conhecidos aconteceu no longínquo ano de 2014, quando a empresa Mt.Gox entrou em falência após roubarem 850 mil bitcoins.

Para saber mais:

- O que é Cryptojacking

- Veja o vídeo do Papo Binário: "Mineradores online de criptomoeda"

- Casos interessantes:

- Hacker Hijacks CoinHive's DNS to Mine Cryptocurrency Using Thousands of Websites

- Thousands of Government Websites Hacked to Mine Cryptocurrencies

- Hackers Exploit 'Telegram Messenger' Zero-Day Flaw to Spread Malware (that mines cryptocurrencies such as Monero and ZCash)

- New Cryptocurrency Mining Malware Infected Over 500,000 PCs in Just Few Hours

- "R$ 1 milhão em bitcoins são sacados indevidamente de corretora brasileira" - A quantia teria sido extraída entre quinta-feira 8/03 e segunda-feira 12/03 graças a uma falha nos bancos de dados utilizados pela FoxBit. O problema permitiu que usuários fizessem saques duplicados.

fevereiro 23, 2018

[Segurança] Phishing no Whatsapp

Segundo um relatório de uma tal de DFNDR Lab, da PSafe, o WhatsApp é o meio preferido dos ciber criminosos para espalhar ataques de phishing, correspondendo a 66% do total de registros feitos pela empresa, refletindo uma tendência bem conhecida do ciber crime que é a de usar os smartphones para disseminar golpes online.

Segundo a pesquisa, o número de mensagens de phishing compartilhadas pelo Whatsapp atingiu o número de 44,1 milhões de mensagens no quarto trimestre do ano passado, o que representou um crescimento de 107% entre o terceiro e quarto trimestres de 2017.

A reportagem aonde achei essas estatísticas é bem superficial e não traz mais detalhes, mas de qualquer forma esses dados são intteressantes por refletir uma tendência conhecida do ciber crime.

Segundo a pesquisa, o número de mensagens de phishing compartilhadas pelo Whatsapp atingiu o número de 44,1 milhões de mensagens no quarto trimestre do ano passado, o que representou um crescimento de 107% entre o terceiro e quarto trimestres de 2017.

A reportagem aonde achei essas estatísticas é bem superficial e não traz mais detalhes, mas de qualquer forma esses dados são intteressantes por refletir uma tendência conhecida do ciber crime.

fevereiro 21, 2018

[Segurança] Malwares em caixas eletrônicos

Pesquisando sobre ataques físicos a caixas eletrônicos no México, eu deparei com muitas notícias mostrando que desde 2013 o país sofre com códigos maliciosos para roubar dinheiro dos ATMs. Em 2014 a Kaspersky já tinha relatado outro malware, Tyupkin, atuando na Rússia.

No final de 2017 os primeiros ciber ataques desse tipo apareceram nos EUA, e logo a polícia prendeu um grupo de Venezuelanos que estavam realizando esse crime. Os bancos americanos estão sofrendo com uma variante do código malicioso usado no México, o "Ploutus", que pode ser implantado em caixas eletrônicos. Originalmente surgido no México e atacando alguns modelos específicos de ATMs da Diebold, a versão atual Ploutus.D explora outros componentes de software que o tornam capaz de atacar caixas eletrônicos de diversos fabricantes.

O uso de ciber ataques contra caixas eletrônicos ganhou destaque na grande mídia e na comunidade de segurança em 2010, quando o pesquisador rockstar Barnaby Jack apresentou uma palestra na BlackHat e Defcon daquele ano sobre esse assunto, e batizou esse golpe de "ATM Jackpotting". Barnaby Jack demonstrou como seria possível criar um malware que controlasse o caixa eletrônico e, assim, poderia comandar o dispenser de notas para cuspir todo o dinheiro armazenado no cofre do ATM.

Há várias famílias de malwares especializadas em atacar caixas eletrôncos, como o Ploutus (que já comentei), e outros que foram mencionados em um blog da Diebold: o Ripper, Alice, Tyupkin e o Green Dispenser (que passou pelo Mexico em 2015).

Alguns malwares para caixas eletrônicos podem funcionar como keylogger e, com isso, capturar os dados dos clientes (como no caso desse malware descoberto pela Trustwave em 2009), mas já que tem o controle da máquina, o ganho financeiro mais fácil ocorre ao comandar o ATM para expelir todo o dinheiro do cofre. Normalmente o malware é inserido através de um CD ou um USB bootável, que o criminoso consegue inserir no caixa eletrônico, reiniciar o equipamento e assim executar os comandos necessários para controlar a dispensadora de notas.

A Symantec tem um vídeo legal sobre como os criminosos conseguem usar o Ploutus:

Recentemente, pesquisadores da Kaspersky descobriram um forum underground aonde um malware para ATM, chamado CUTLET MAKER, estava sendo vendido por 5 mil dólares.

A Diebold dá algumas dicas para os bancos mitigarem os ataques de malwares para ATMs, que podemos resumir em garantir a segurança física do equipamento (para evitar a inserção do malware), atualização de software e uso das boas práticas de segurança.

Para saber mais:

No final de 2017 os primeiros ciber ataques desse tipo apareceram nos EUA, e logo a polícia prendeu um grupo de Venezuelanos que estavam realizando esse crime. Os bancos americanos estão sofrendo com uma variante do código malicioso usado no México, o "Ploutus", que pode ser implantado em caixas eletrônicos. Originalmente surgido no México e atacando alguns modelos específicos de ATMs da Diebold, a versão atual Ploutus.D explora outros componentes de software que o tornam capaz de atacar caixas eletrônicos de diversos fabricantes.

O uso de ciber ataques contra caixas eletrônicos ganhou destaque na grande mídia e na comunidade de segurança em 2010, quando o pesquisador rockstar Barnaby Jack apresentou uma palestra na BlackHat e Defcon daquele ano sobre esse assunto, e batizou esse golpe de "ATM Jackpotting". Barnaby Jack demonstrou como seria possível criar um malware que controlasse o caixa eletrônico e, assim, poderia comandar o dispenser de notas para cuspir todo o dinheiro armazenado no cofre do ATM.

Há várias famílias de malwares especializadas em atacar caixas eletrôncos, como o Ploutus (que já comentei), e outros que foram mencionados em um blog da Diebold: o Ripper, Alice, Tyupkin e o Green Dispenser (que passou pelo Mexico em 2015).

Alguns malwares para caixas eletrônicos podem funcionar como keylogger e, com isso, capturar os dados dos clientes (como no caso desse malware descoberto pela Trustwave em 2009), mas já que tem o controle da máquina, o ganho financeiro mais fácil ocorre ao comandar o ATM para expelir todo o dinheiro do cofre. Normalmente o malware é inserido através de um CD ou um USB bootável, que o criminoso consegue inserir no caixa eletrônico, reiniciar o equipamento e assim executar os comandos necessários para controlar a dispensadora de notas.

A Symantec tem um vídeo legal sobre como os criminosos conseguem usar o Ploutus:

Recentemente, pesquisadores da Kaspersky descobriram um forum underground aonde um malware para ATM, chamado CUTLET MAKER, estava sendo vendido por 5 mil dólares.

A Diebold dá algumas dicas para os bancos mitigarem os ataques de malwares para ATMs, que podemos resumir em garantir a segurança física do equipamento (para evitar a inserção do malware), atualização de software e uso das boas práticas de segurança.

Para saber mais:

- 7 reasons why it’s oh so easy for bad guys to hack an ATM (em espanhol)

- Three ways to rob an ATM: Remote, almost remote, and physical

- Cuatro formas de hackear un cajero automático

- ¿Qué tan seguros son los cajeros automáticos, a 49 años de su creación?

- Blog da Diebold: "Not Just Ploutus: Protection Against ATM Malware Attacks"

- Sobre o malware Ploutus:

- Em 2013: "Having a Fiesta With Ploutus"

- Em 2017: "New Variant of Ploutus ATM Malware Observed in the Wild in Latin America"

- Sobre os ataques recentes nos EUA:

- First ‘Jackpotting’ Attacks Hit U.S. ATMs

- Drugs Tripped Up Suspects In First Known ATM “Jackpotting” Attacks in the US

- Meu post em 2014: "Malwares para Caixas Eletrônicos"

- Palestra do Barnaby Jack na Defcon 18: "Jackpotting Automated Teller Machines Redux"

- Para se divertir: um criminoso brasileiro colocou um vídeo no YouTube com um funk de fundo enquanto mostra o funcionamento de um malware para caixa eletrônico. Mas não se preocupe, o brasileiro não gravou o uso do malware, ele apenas reaproveitou algum vídeo antigo de outra pessoa (você pode encontrar um vídeo idêntico do Tyupkin publicado 2 anos antes).

fevereiro 20, 2018

[Segurança] O bug do caracter indiano

Um bug bizarro descoberto recentemente, um "text bomb", deu muita dor de cabeça para os usuários da Apple nos últimos dias.

Ao receber um caracter específico, na língua telugo, o iPhone simplesmente trava e bloqueia o acesso a apps como Mensagens, Twitter, WhatsApp, Facebook Messenger, Outlook e GMail, dependendo de qual app você recebeu a mensagem com esse caracter.

O problema acontece quando esse caracter é recebido em algum aplicativo, pois o sistema trava ao tentar carregar a visualização do caracter. Dependendo do caso, o aplicativo não abre, ou o sistema trava, retorna para a tela de bloqueio e impede que você acesse o app que recebeu a letra. No Whatsapp, por exemplo, você pode não conseguir mais abrir a conversa (ou grupo), pois o aplicativo fica tentando carregar o tal caractere sem sucesso. Para recuperar o aceso a conversa, ou você apaga todo o histórico ou tenta pedir para alguém enviar alguma outra mensagem e clica nela, para o app ir direto na mensagem mais recente, ignorando as antigas.

Se, por azar, você receber essa mensagem quando o celular estiver bloqueado, o iOS tentará mostrar uma pré-visualização no notification center (na tela bloqueada) e, desgraçeira, o aparelho entrará em looping de boot ("boot loop") e não mais ligará. Eu ouvi relatos de usuários que caíram nesse caso: não conseguiam acessar seu iPhone, só recuperaram o acesso ao celular após colocar o aparelho em modo DFU (Device Firmware Update) ou fazer um hard reset com update de versão.

O bug afeta os iPhones com iOS até 11.2.5 e o macOS High Sierra 10.13.3 mas já foi corrigido na ultima versão beta do macOS 10.13.4. O bug foi corrigido na versão 11.2.6 do iOS (disponibilizado em 19/2) e na versão beta do iOS 11.3.

Não é a primeira vez nem será a última que temos problemas com tratamento de palavras em idiomas "diferentes", que exigem manipulação de unicode. O iOS mesmo já teve problemas até mesmo em tratar algumas sequências de emojis.

Para saber mais:

Ao receber um caracter específico, na língua telugo, o iPhone simplesmente trava e bloqueia o acesso a apps como Mensagens, Twitter, WhatsApp, Facebook Messenger, Outlook e GMail, dependendo de qual app você recebeu a mensagem com esse caracter.

O problema acontece quando esse caracter é recebido em algum aplicativo, pois o sistema trava ao tentar carregar a visualização do caracter. Dependendo do caso, o aplicativo não abre, ou o sistema trava, retorna para a tela de bloqueio e impede que você acesse o app que recebeu a letra. No Whatsapp, por exemplo, você pode não conseguir mais abrir a conversa (ou grupo), pois o aplicativo fica tentando carregar o tal caractere sem sucesso. Para recuperar o aceso a conversa, ou você apaga todo o histórico ou tenta pedir para alguém enviar alguma outra mensagem e clica nela, para o app ir direto na mensagem mais recente, ignorando as antigas.

Se, por azar, você receber essa mensagem quando o celular estiver bloqueado, o iOS tentará mostrar uma pré-visualização no notification center (na tela bloqueada) e, desgraçeira, o aparelho entrará em looping de boot ("boot loop") e não mais ligará. Eu ouvi relatos de usuários que caíram nesse caso: não conseguiam acessar seu iPhone, só recuperaram o acesso ao celular após colocar o aparelho em modo DFU (Device Firmware Update) ou fazer um hard reset com update de versão.

O bug afeta os iPhones com iOS até 11.2.5 e o macOS High Sierra 10.13.3 mas já foi corrigido na ultima versão beta do macOS 10.13.4. O bug foi corrigido na versão 11.2.6 do iOS (disponibilizado em 19/2) e na versão beta do iOS 11.3.

Não é a primeira vez nem será a última que temos problemas com tratamento de palavras em idiomas "diferentes", que exigem manipulação de unicode. O iOS mesmo já teve problemas até mesmo em tratar algumas sequências de emojis.

Para saber mais:

- Dica: "Como consertar boot loop do iOS sem precisar fazer o restore"

- Uma análise bem legal desse bug: "Picking Apart the Crashing iOS String"

fevereiro 19, 2018

[Segurança] Panelas de eventos

Não são só pessoas que fazem panelinhas entre si!

Enquanto eu escrevia o meu post sobre os eventos de segurança em 2017, eu percebi que cada vez mais os eventos, seu público, seus admiradores e haters estão se aglutinando em alguns grupos específicos, e que uma parcela da comunidade de segurança (principalmente os formadores de opinião em nossa comunidade) estão refletindo e reforçando essa distinção. Pensei, então, em classificar os eventos nacionais em 5 categorias:

Do meu ponto de vista, todo evento tem que ter seu diferencial, seu público alvo e algum tipo de patrocínio para bancar os custos, e em vários casos é o justamente patrocínio que permite ter precos de ingressos relativamente baratos. Não acredito que um patrocinador possa ter o direito de opinar sobre o evento, mas na medida em que ele está bancando parte dos custos, ele tem o direito de querer aparecer (preferencialmente de forma condizende com a cultura do evento), e o organizador tem que ter independência de negociar isso. Eu tanmbém não acho correto o organizador de um evento tirar dinheiro do bolso, e por outro lado eu invejo quem consegue montar uma empresa para viver de fazer eventos.

Em resumo, a comunidade sabe reconhecer a qualidade de um evento, mas é comum ver comparações simplistas se o foco principal do evento é na qualidade do conteúdo ou é em obter dinheiro.

Enquanto eu escrevia o meu post sobre os eventos de segurança em 2017, eu percebi que cada vez mais os eventos, seu público, seus admiradores e haters estão se aglutinando em alguns grupos específicos, e que uma parcela da comunidade de segurança (principalmente os formadores de opinião em nossa comunidade) estão refletindo e reforçando essa distinção. Pensei, então, em classificar os eventos nacionais em 5 categorias:

- Eventos Underground, como a Aligator e a Leakon: são eventos somente para convidados, membros da auto-entitulada "comunidade underground", e que são focados em discutir técnicas de invasão, ataques, vazamento de dados pessoais e focam muito em criticar o mercado de segurança;

- Eventos para a comunidade, como a H2HC, a BSidesSP, a Nullbyte, o Jampasec e a Criptorave: eventos com uma pegada técnica de boa qualidade, e que não tem fim comercial. Eles existem principalmente pelo prazer de divulgar o conhecimento e ajudar no crescimento da nossa comunidade. Exceto pela H2HC, os demais (ou grande maioria) possui uma infra-estrutura simples, de baixo custo, pois afinal a prioridade é trazer conteúdo, e não frufru nem conforto;

- Eventos comerciais "do bem", como o YSTS, Mind The Sec, Security Day (Natal) e Segurinfo (RJ): são eventos que tem uma preocupação com a qualidade das palestras, mas tem também uma pegada comercial (com dependência dos patrocinadoes), principalmente por conta dos custos do evento. Em comum eles também mantém uma gama diversificada de assuntos para atrair o público técnico e gerencial;

- Eventos para a comunidade com forte preocupação comercial (desculpe, mas falta um nome melhor para essa categoria), como o Roadsec; Esta é uma categoria para os eventos que tem preocupação em fomentar e apoiar a comunidade, levando conhecimento de qualidade e formas de apoiar os estudantes e novos profissionais, mas também tem uma grande preocupação comercial;

- Eventos comerciais e marketeiros, ignorados pela comunidade, como o CNASI, Security Leaders: são eventos de baixa qualidade técnica (superficiais) e foco principal em assuntos de gestão, com forte interesse em obter patrocinadores e foco no lucro. Em geral, os principais participantes da comunidade de segurança simplesmente ignoram a existência desses eventos (a ponto de que só vão por obrigação e nem se dão o trabalho de criticá-los).

Do meu ponto de vista, todo evento tem que ter seu diferencial, seu público alvo e algum tipo de patrocínio para bancar os custos, e em vários casos é o justamente patrocínio que permite ter precos de ingressos relativamente baratos. Não acredito que um patrocinador possa ter o direito de opinar sobre o evento, mas na medida em que ele está bancando parte dos custos, ele tem o direito de querer aparecer (preferencialmente de forma condizende com a cultura do evento), e o organizador tem que ter independência de negociar isso. Eu tanmbém não acho correto o organizador de um evento tirar dinheiro do bolso, e por outro lado eu invejo quem consegue montar uma empresa para viver de fazer eventos.

Em resumo, a comunidade sabe reconhecer a qualidade de um evento, mas é comum ver comparações simplistas se o foco principal do evento é na qualidade do conteúdo ou é em obter dinheiro.

fevereiro 16, 2018

[Cyber Cultura] A NET e o Pastebin

Nos últimos dias vi muitos relatos de que a NET estaria barrando o acesso de seus clientes ao site Pastebin, o popular serviço online de colagem de textos e códigos fonte, comumente usado por programadores e também por ciber criminosos e hacktivistas. Vi, inclusive, comentários de que esse bloqueio desrespeita o princípio de neutralidade da rede estabelecido no Marco Civil.

O Pastebin é um meio de compartilhamento muito popular em toda a comunidade hacker, o que fez com que esse bloqueio tivesse grande destaque na comunidade técnica.

Mas, da mesma forma que esse suposto bloqueio surgiu, ele foi aparentemente suspenso: sem nenhum aviso! De repente, o pastebin voltou a ser acessado pelos clientes do Virtua, o serviço de Internet da NET.

O mais interessante nessa história, na verdade, foi que o pessoal do Teresina Hacker Clube fez um "hack" para reestabelecer o acesso ao Pastebin: Eles subiram um Proxy para o site original: https://pastebinproxy.com. Usaram o Let's Encrypt para permitir acesso SSL ao proxy e, ao furar o bloqueio da NET, manter os usuários seguros. O acesso do proxy até o site também é feito com HTTPS, garantindo a segurança do acesso.

Muito legal, né? A intenção foi muito boa, mas pena que o Pastebin bloqueou o acesso do IP desse Proxy!!!

OBS: Pequena atualização em 20/02 para incluir a imagem para o tweet do Pastebin sobre esse problema com a NET.

O Pastebin é um meio de compartilhamento muito popular em toda a comunidade hacker, o que fez com que esse bloqueio tivesse grande destaque na comunidade técnica.

Mas, da mesma forma que esse suposto bloqueio surgiu, ele foi aparentemente suspenso: sem nenhum aviso! De repente, o pastebin voltou a ser acessado pelos clientes do Virtua, o serviço de Internet da NET.

O mais interessante nessa história, na verdade, foi que o pessoal do Teresina Hacker Clube fez um "hack" para reestabelecer o acesso ao Pastebin: Eles subiram um Proxy para o site original: https://pastebinproxy.com. Usaram o Let's Encrypt para permitir acesso SSL ao proxy e, ao furar o bloqueio da NET, manter os usuários seguros. O acesso do proxy até o site também é feito com HTTPS, garantindo a segurança do acesso.

Muito legal, né? A intenção foi muito boa, mas pena que o Pastebin bloqueou o acesso do IP desse Proxy!!!

OBS: Pequena atualização em 20/02 para incluir a imagem para o tweet do Pastebin sobre esse problema com a NET.

fevereiro 15, 2018

[Segurança] Vamos apoiar a Cryptorave 2018

Está no ar a campanha de financiamento coletivo para a Cryptorave desse ano!

A CryptoRave é um evento-quase-festa aberto e gratuito sobre criptografia, segurança e privacidade que reúne ativistas, cypherpunks, hackers, pesquisadores e profissionais de segurança, estudantes, nerds, pessoas curiosas e interessadas em práticas de segurança e de proteção de dados pessoais.

Organizado por voluntários, eles oferecem 24 horas de conversas, debates, trocas de informação e festa. Esta será a 5ª edição do evento e acontecerá nos dias 4 e 5 de maio de 2018, e pretende trazer até 150 atividades distribuídas em 36 horas de evento, para um público de 2.000 pessoas.

Seguindo a tradição das últimas edições, o pessoal da Cryptorave lançou uma campanha financeira no Catarse para arrecadar os recursos necessários para realizar o evento. Eles esperam arrecadar R$ 70.000,00 nos próximos 60 dias e, assim, viabilizar o evento.

O que eu mais gosto da CryptoRave é que ela traz para o público leigo assuntos recentes e complexos relacionados a segurança e privacidade online. É muito comum encontrar jornalistas e ativistas no evento.

Se você quiser conhecer um pouco mais sobre a CryptoRave, eu recomendo assistir a entrevista que o Papo Binário fez com o Gustavo Gus, um dos organizadores do evento. Lá ele fala sobre privacidade, rede TOR e, claro, sobre a CryptoRave também.

Vamos apoiar a CryptoRave!!!

Aproveite também que o Chamado Para Atividades também está rolando até o dia 24 de março e envie a sua proposta de palestra, debate, oficina, jogo, instalações, apresentações artísticas, exibição de filme, shows ou qualquer outra ideia mirabolante.

Para saber mais:

- Site: cryptorave.org

- Twitter: @cryptoravebr

- Quando: 4 e 5 de maio de 2018

- Apoie: Campanha no Catarse

fevereiro 12, 2018

[Segurança] Profissão do momento: Blue e Red Team

OK, você quer dar uma turbinada no seu curriculo e mostrar que você está antenado no mercado de segurança? Então mostre a todos que você é especialista em...

ou

Sim, é super modernoso você dizer que á "Blue Team" ou "Red Team", dá uma colorida no seu curriculum! (tum dum!)

Blue Team é a buzzword que o mercado de SI está utilizando para indicar os profissionais especializados em defesa, desde como se proteger mas, principalmente, focados em detecção e resposta a incidentes.

Red Team são os profissionais especializados em testar a segurança através da realização de ciber ataques. São, por exemplo, o pessoal especializado em PenTest, em testar a segurança de sites e empresas.

Os termos Blue Team e Red Team também são comuns no mundo das competições de Capture The Flag (CTF) do tipo "ataque e defesa", aonde tem as competições que você tem que atacar os servidores dos concorrentes e proteger os seus, ou quando há competições em que os papéis de ataque e defesa estão separados para cada time. Também é utilizado em competições do tipo "cyber war games", que justamente simulam e treinam a capacidade de ataque e defesa do seu time de segurança.

Eu já vi também os termos "blue team" e "red team" serem usados algumas vezes como sinônimos de "hacker" e "cracker", ou "white hat" e "black hat".

Para aumentar ainda mais a diversidade de cores, também inventaram o "Purple Team" (!!!), formado pela combinação dos dois.

Para saber mais:

Blue Team

ou

Red Team

Sim, é super modernoso você dizer que á "Blue Team" ou "Red Team", dá uma colorida no seu curriculum! (tum dum!)

Blue Team é a buzzword que o mercado de SI está utilizando para indicar os profissionais especializados em defesa, desde como se proteger mas, principalmente, focados em detecção e resposta a incidentes.

Red Team são os profissionais especializados em testar a segurança através da realização de ciber ataques. São, por exemplo, o pessoal especializado em PenTest, em testar a segurança de sites e empresas.

Os termos Blue Team e Red Team também são comuns no mundo das competições de Capture The Flag (CTF) do tipo "ataque e defesa", aonde tem as competições que você tem que atacar os servidores dos concorrentes e proteger os seus, ou quando há competições em que os papéis de ataque e defesa estão separados para cada time. Também é utilizado em competições do tipo "cyber war games", que justamente simulam e treinam a capacidade de ataque e defesa do seu time de segurança.

Eu já vi também os termos "blue team" e "red team" serem usados algumas vezes como sinônimos de "hacker" e "cracker", ou "white hat" e "black hat".

Para aumentar ainda mais a diversidade de cores, também inventaram o "Purple Team" (!!!), formado pela combinação dos dois.

Para saber mais:

fevereiro 10, 2018

[Humor] Blocos de carnaval da galera de TI

Essa piada é repetida todos os anos, em todos os grupos e redes sociais em que faço parte, por isso resolvi publicá-la aqui no blog. Ainda mais agora, em que os blocos de carnaval viraram uma febre na cidade de São Paulo...

Saiu a lista dos blocos de TI, segue:Mas não se desespere, ainda dá tempo de aproveitar alguns blocos com temática geek, de verdade!

- Todo mundo null

- Array até o chão

- Pega no meu Python

- Hoje dou exception

- Manda Node

- Orienta meu objeto

- Só no back-end

- Esse anel não é de Ruby

- Bloco das startups: Me acelera que eu desenvolvo

- Quer uma máquina minha?

- Bloco de notas

- Tá Arduíno assopra

- Byte que eu gamo

- Bloco das QArmelitas

- Shell na terra

- Xor da Xuxa

- SPAMta neném

- EnCACHE aqui

- Não valho nada mas JAVAli

- Bloco Chain

fevereiro 06, 2018

[Segurança] Notícias sobre ameaças em IoT

Constantemente vemos notícias sobre problemas de segurança e ciber ataques envolvendo dispositivos de Internet das Coisas (IoT). Provavelmente um dos primeiros casos aconteceu em 2014, quando foi descoberto que uma geladeira inteligente fazia parte de uma botnet para enviar SPAM, junto com outros dispositivos residenciais, como SmartTVs. Em 2016 a botnet Mirai causou um grande impacto na Internet em todo o mundo ao atacar o provedor Dyn, usando vários dispositivos IOT como parte da botnet (incluindo câmeras IP e gravadores de vídeo DVR.

Devido principalmente à implementações inseguras, diversos dispositivos conectados à Internet, incluindo TVs inteligentes, refrigeradores, microondas, câmeras de segurança e impressoras, vem sendo hackeados e frequentemente são usados para disparar ciber ataques. Um dos principais casos de uso malicioso de dispositivos IoT é o caso da botnet Mirai, surgida no final do ano passado e que causou um grande ataque DDoS contra o provedor DynDNS.

Sei que vai dar trabalho manter atualizado um post sobre este assunto, por causa do grande volume de histórias que surgem o tempo todo, mas pretendo atualizar periodicamente este artigo com as principais notícias, para servirem de referência sobre o tema.

Para quem se interessa pelo tema, vale a pena seguir o perfil Internet of Shit no Twitter.

Vou aproveitar e separar as noticias de acordo com o tipo de dispositivo IoT afetado.

Smart Cities

Barcos

Aviões!

Home Devices

Home Devices - Assistentes pessoais

Ciber ataques e Botnets

Privacidade

Bônus: Artigos sobre segurança em IoT

Bônus: Algumas estatísticas sobre o mercado de IoT

Bônus: Artigos sobre usos interessantes de IoT:

Bônus: Uma apresentação curta e interessante, feita na Criptorave 2017: "Pwn3d IoT - CryptoRave 2017"

Bônus: Palestra do Luciano Lima no Mind The Sec São Paulo 2017: "Insegurança no Mundo IoT"

Bônus: Vídeo bem divertidinho: 2019 Jingle Halloween IoT

OBS: Post atualizado em 15/02/2018, e novamente em 20/02. Atualizado em 21/03. Atualizado em 03/04, em 19/04, 24/04 e 02/05.

OBS: Atualização em 05/05/18: Segue abaixo minha palestra na CryptoRave 2018, "IoT Fofoqueiro", aonde citei alguns dos casos citados nesse post, destacando aqueles que tiveram vazamento de dados por dispositivos IoT inseguros.

OBS: Post atualizado em 31/12/18. Incluí também um vídeo hilário do que acontece quando uma criança usa o Alexa (versão longa do vídeo aqui).

OBS: Post atualizado em 15/01/19. Atualizado novamente em 28/01/19 e 30/01, com uma pequena revisão dos tópicos sobre dispositivos pessoais e vestíveis, e comecei a indicar quais notícias foram incluídas na atualização. Post atualizado novamente em 07/02, 08/02, 31/03, 17/04, 01/05/2019.

OBS: Como tinham muitas notícias sobre assistentes pessoais como o Alexa, eu resolvi colocá-los em uma categoria a parte, pois estava tudo como "Home Devices" (01/05).

OBS: Mais atualizações em 02/05 e criei uma categoria nova: "Regulação e Legislação". Atualizado em 10/05. Atualizado em 26 e 29/07. Atualizado em 04, 05/11 e 03/12/2019.

OBS: Vale pena dar uma olhada nessa lista com os "Top 10 IoT Disasters of 2019" (adicionado em 30/12/2019).

OBS: Post atualizado em 08/01/2020 (com algumas notícias de 2017... rs...).

OBS: Post atualizado em 22/01/2020. Aproveitei para criar uma nova categoria, de "Home Devices - Câmeras", pois haviam muitas notícias sobre problemas com câmeras conectadas, e a categoria "Home Devices" já está bem grande.

OBS: Post atualizado em 12 e 25/02/2020. Atualizado em 18, 27/04, 03 e 14/09. Atualizado em 02, 09 e 15/12/2020. Atualizado em 05, 09 e 19/02/2021. Atualizado em 08 e 17/03, em 06, 19 e 30/04, e nos dias 03, 05 e 19/05. Atualizado em 05, 17, 26 e 27/08. Atualizado em 09 e 30/09, 15/10 e 16/11. Atualizado em 17/01/2022 e 04, 08, 21, 28, 30 e 31/03, e em 09 e 14/06 e novamente em 14, 19 e 29/07. Atualizado em 30/08 e também em 08, 09, 13 e 30/09. Atualizado em 11 e 21/10 e também em 17, 18 e 25/11, novamente em 01 e 07+08+12+23/12. Atualizado em 06 e 09/01/2023. Atualizado em 06, 11 e 12/04. Atualizado em 01, 03 e 08+09, 18, 23 e 26/05. Atualização em 02, 12, 26 e 30/06. Update em 11, 17 e 20/07. Atualizado em 05/08, em 14+29/09 e 29/12. Atualizado em 04 e 08+09+10+15 e 17/01/2024, em 01, 11, 15, e 18/03, e também em 30/04 e 04+10+13/05 e 25/07, 29/08 e 03+04+23/09/2024, novamente em 01, 02, 03 e 15+18/10, 07/11 e 23/12. Atualizado em 22, 23 e 28/01/2025. Atualizado em 20/02 e 13+17+27/03, e em 05/05, 01/07, 07/11, 16 e 24/12.

Devido principalmente à implementações inseguras, diversos dispositivos conectados à Internet, incluindo TVs inteligentes, refrigeradores, microondas, câmeras de segurança e impressoras, vem sendo hackeados e frequentemente são usados para disparar ciber ataques. Um dos principais casos de uso malicioso de dispositivos IoT é o caso da botnet Mirai, surgida no final do ano passado e que causou um grande ataque DDoS contra o provedor DynDNS.

Sei que vai dar trabalho manter atualizado um post sobre este assunto, por causa do grande volume de histórias que surgem o tempo todo, mas pretendo atualizar periodicamente este artigo com as principais notícias, para servirem de referência sobre o tema.

Para quem se interessa pelo tema, vale a pena seguir o perfil Internet of Shit no Twitter.

Vou aproveitar e separar as noticias de acordo com o tipo de dispositivo IoT afetado.

Smart Cities

- Esse incidente foi bem interessante e chamou a atenção da mídia: Hacker Caused Panic in Dallas by Turning ON Every Emergency Siren at Once

- Here's How Hacker Activated All Dallas Emergency Sirens On Friday Night

- Smart cities may be vulnerable to so-called “panic attacks” due to several vulnerabilities in the sensors they use

- Security lapse exposed a Chinese smart city surveillance system

- Full Stop: Vulnerabilities in IoT Traffic Light Systems

- A hacker tried to poison Florida city’s water supply (veja também a notícia no portal The Hack)

- Painéis solares devem ser alvos cada vez mais comuns em ciberataques

- Hacking Rooftop Solar Is a Way to Break Europe’s Power Grid

Automóveis

- Pesquisa de 2015 do Charlie Miller, que ficou famosa: Hackers Remotely Kill a Jeep on the Highway—With Me in It

- Tesla Model S successfully hacked by Zhejiang University team (mais aqui)

- Vulnerabilities Could Unlock Brand-New Subarus: Pesquisador encontrou oito vulnerabilidades de software que poderiam ser exploradas para permitir que pessoas não autorizadas desbloqueiam as portas do carro, toquem a buzina, pisquem as luzes e acessem o histórico de localização do veículo;

- Segurança digital é prioridade para desenvolvimento de veículo inteligente

- Reino Unido define novas regras de cibersegurança para carros inteligentes (documento original)

- Self-Driving Cars Can Be Hacked By Just Putting Stickers On Street Signs

- Court Documents Reveal How Feds Spied On Connected Cars For 15 Years

- Esse vazamento não tem a ver diretamente com carros conectados nem IoT, mas mesmo assim é interessante mencionar: Passwords For 540,000 Car Tracking Devices Leaked Online

- Não são só os autônomos: o seu carro também pode ser hackeado

- Veja estes ladrões hackearem uma Mercedes que liga sem chave em menos de um minuto

- Carros Conectados: uma ameaça à Privacidade de Dados!

- Este livro está disponível online: Car Hacker's Handbook

- Uber Self-Driving Car Struck and Killed Arizona Woman While in Autonomous Mode

- Chinese Hackers Find Over a Dozen Vulnerabilities in BMW Cars

- Self-driving cars get updated guidelines for trial safety and transparency

- 6 Questions to Ask While Buying a Connected Car

- Tesla Model 3 Spoofed off the highway – Regulus Navigation System Hack Causes Car to Turn On Its Own (vídeo)

- Dono de Tesla fica sem sinal de celular e não consegue entrar no carro

- Homem é acusado de controlar remotamente o carro de sua ex-namorada* por um aplicativo

- What does your car know about you? We hacked a Chevy to find out (vale a pena assistir o vídeo na reportagem)

- Pesquisadores encontram graves vulnerabilidades em novos carros da Ford e VW

- Ataque bluetooth permite roubar um Tesla Model X em minutos

- Ataques a carros inteligentes são “questão de tempo”, diz especialista

- Tesla ajuda polícia a prender suspeito de queimar igreja negra nos Estados Unidos

- No one behind the wheel in deadly Tesla crash Saturday night, say authorities

- Hackers Break Into Tesla Using a Drone Flying Over the Car

- Como placas 'fantasmas' podem interferir em sensores automobilísticos

- Ladrões hackeiam e levam BMW de Tom Cruise na Inglaterra

- É mais fácil seu carro ser hackeado do que você pensa

- It’s easier for your car to be hacked than you might think: How to protect yourself

- Hacker de 19 anos acessa o sistema de 25 carros da Tesla no mundo e culpa os proprietários

- Mercedes Drive Pilot Beats Tesla Autopilot By Taking Legal Responsibility

- Honda's Keyless Access Bug Could Let Thieves Remotely Unlock and Start Vehicles

- Mais de metade dos apps não oficiais para carros usam dados sem permissão

- Ataque Brokenwire bloqueia carga de veículo elétrico

- Falhas em GPS populares permitem que hackers interrompam e rastreiem veículos

- Tesla Hack Could Allow Car Theft, Security Researchers Warn

- Police in Europe Arrest 31 for Hacking and Stealing Autos

- Tesla: falhas no 'piloto automático' são investigadas criminalmente

- SiriusXM Vulnerability Lets Hackers Remotely Unlock and Start Connected Cars

- Ferrari, BMW, Rolls Royce, Porsche and more fix vulnerabilities giving car takeover capabilities

- Millions of Vehicles at Risk: API Vulnerabilities Uncovered in 16 Major Car Brands

- Trend Micro to Take on Automotive Security Vulnerabilities in 2024 with Standalone Event

- Hackers could remotely turn off lights, honk, mess with Tesla’s infotainment system

- Is Cybersecurity the Auto Industry’s Next Big Challenge?

- Desafio no TikTok expõe vulnerabilidade de segurança em carros da Hyundai e Kia

- Hyundai and Kia thefts keep rising despite security fix

- How Your New Car Tracks You

- Russian EV charging stations hacked with ‘Putin is a d***head’ message

- EV Charger Hacking Poses a ‘Catastrophic’ Risk (Wired)

- ‘Week of Cone’: Activist Group Is Protesting Driverless Cars by Disabling Them With Traffic Cones

- As cars hoover up more and more driver data, is it time to regulate the industry?

- With car privacy concerns rising, automakers may be on road to regulation

- Após falha em atualização de software, carro elétrico não pode ser dirigido: 'O futuro é estúpido'

- SUV da Porsche deixará de ser vendido na Europa por conta de segurança cibernética

- Ford drops attempt to patent tech allowing lenders to remotely meddle with cars

- Biden Warns Chinese Cars Could Steal US Citizens' Data

- MiTM phishing attack can let attackers unlock and steal a Tesla

- Pwn2Own Automotive: $1.3M for 49 zero-days, Tesla hacked twice

- Hack usando o Flipper Zero pode desbloquear e roubar carros Tesla

- Como a GM enganou milhões de motoristas para espioná-los (inclusive eu)

- Mulher fica presa em Tesla por 40 minutos esperando atualização de sistema

- Criminosos invadem sistema de carros 'sem chave' para furtá-los; saiba como ocorre a ação

- Millions of Kia Cars Were Vulnerable to Remote Hacking

- California passes car data privacy law to protect domestic abuse survivors

- Hacking Subaru: Tracking and Controlling Cars via the STARLINK Admin Panel

- Como milhões de carros Kia podem ser rastreados

- Subaru Starlink flaw let hackers hijack cars in US and Canada

- Car Exploit Allows You to Spy on Drivers in Real Time

Barcos

- $80 million yacht hijacked by students spoofing GPS signals (2013)

- Tracking & hacking ships with Shodan & AIS

- Na SHA 2017 teve uma palestra bem legal sobre esse assunto: "Hacking on a boat" (veia o vídeo abaixo)

- Donos de iates modernos também precisam ficar de olho na cibersegurança

- Falsa localização de navios amplia risco de conflitos

- Shipping industry vulnerable to cyber attacks and GPS jamming

- The threat of GPS cyber attacks to marine and offshore industries

- GPS cyberattack falsely placed UK warship near Russian naval base

Aviões!

- Hackers could commandeer new planes through passenger Wi-fi

- Boeing 757 Testing Shows Airplanes Vulnerable to Hacking, DHS Says

- Airbus Looking Forward to a Pilotless Future

- Bug em dispositivos Wi-Fi de aviões abre portas para invasão

- Dieselgate, but for trains – some heavyweight hardware hacking

- Hackers Fix Polish Train Glitch, Face Legal Pushback by the Manufacturer

Tratores

Bicicletas e Patinetes!?

- Patinetes elétricos hackeados dizem frases sexuais e ofensivas aos usuários

- Prestes a ser presidente, Joe Biden vai ter que dar adeus à sua bicicleta Peloton

- Thales seizes control of ESA demonstration satellite in first cybersecurity exercise of this kind

- Space: The Final Frontier for Cyberattacks

Sistemas corporativos

- Critical Bugs Could Let Attackers Remotely Hack, Damage APC Smart-UPS Devices

- Critical RCE Bugs Found in Pascom Cloud Phone System Used by Businesses

- CISA Warns of Ongoing Cyber Attacks Targeting Internet-Connected UPS Devices

- Critical Flaw in Cisco IP Phone Series Exposes Users to Command Injection Attack

Sistemas industriais

- How a Coffee Machine Infected PLC Monitors with Ransomware

- Rising Attack Vector for Industrial IoT: Smartphone Apps

- Thousands of industrial refrigerators can be remotely defrosted, thanks to default passwords

- Falhas em sistemas robóticos alertam indústria 4.0

- Researchers Warn of Critical Security Bugs in Schneider Electric Modicon PLCs

Dispositivos Médicos

- FDA: Discontinue Use of Flawed Infusion Pumps

- Internet-Connected Medical Washer-Disinfector Found Vulnerable to Hacking - "The Miele Professional PG 8528 appliance, which is used in medical establishments to clean and properly disinfect laboratory and surgical instruments, is suffering from a Web Server Directory Traversal vulnerability."

- J&J warns diabetic patients: Insulin pump vulnerable to hacking

- Over 8,600 Vulnerabilities Found in Pacemakers

- Philips to Fix Vulnerabilities in Web-Based Health App

- Some Siemens Medical Imaging Devices Vulnerable to Hackers

- 465k patients told to visit doctor to patch critical pacemaker vulnerability (notícia no The Hacker News) (notificação do FDA)

- Hackers Can Remotely Access Syringe Infusion Pumps to Deliver Fatal Overdoses (notícia em português)

- How a Medical Device Vulnerability Can Compromise Privacy (sobre vulnerabilidades nos marca-passos Zoom Latitude Modelo 3120)

- Abbott Issues Software Patches for More Cardiac Devices

- Hackers Behind Healthcare Espionage Infect X-Ray and MRI Machines

- Philips Vulnerability Exposes Sensitive Cardiac Patient Information

- iPhone 12 pode desligar marcapassos e dispositivos médicos, conclui estudo

- Attack on Radiation Systems Vendor Affects Cancer Treatment

- Hackers Could Increase Medication Doses Through Infusion Pump Flaws

- Researchers: 61M Health IoT Device User Records Exposed

- Até que enfim: fabricante de bombas de insulina faz recall por risco de ciberataques

- 75% das bombas de infusão inteligentes estão vulneráveis

- Hackers podem invadir e controlar marcapassos?

- FBI warns of vulnerabilities in medical devices following several CISA alerts

- Falhas críticas em 53% dos dispositivos médicos

- FBI Warns of Cyberthreats to Legacy Medical Devices

- App para medir diabetes pode ser a porta de entrada para ataques cibernéticos

Casas e Prédios Inteligentes (smart buildings)

- First-Ever Ransomware For Smart Thermostat is Here — It's Hot!

- Vulnerabilidades em painéis solares: um estudo de caso

- Watch a Hacker Hijack a Capsule Hotel’s Lights, Fans, and Beds

- Cyber preocupa 71% dos gerentes de prédios inteligentes

- Trellix descobre oito zero days em automação predial

- Siemens corrige falha de alto risco em automação predial

- Chinese smart home solutions vendor Orvibo leaks two billion user logs

- Researchers Uncover Over a Dozen Security Flaws in Akuvox E11 Smart Intercom

- Três razões para não usar fechaduras inteligentes

- Como proteger sua casa smart

- Threat landscape for smart buildings

- Researcher Says ABB Building Control Products Affected by 1,000 Vulnerabilities

Home Devices

- Fridge sends spam emails as attack hits smart gadgets

- Japanese Smart Toilet Vulnerable to Hackers (outra notícia)

- When 'Smart Homes' Get Hacked: I Haunted A Complete Stranger's House Via The Internet

- These Connected LED Light Bulbs Could Leak Your Wi-Fi Password

- Rogue refrigerators and critical infrastructure

- Até mesmo os simpáticos robozinhos da Roomba? Smart Vacuum Cleaners Making Map Of Your Home — And Wants to Sell It

- Atualização infeliz faz centenas de fechaduras conectadas pararem de funcionar

- Hackers Could Turn LG Smart Appliances Into Remote-Controlled Spy Robot (vídeo) (outra reportagem: "Hacked Vacuum Cleaner Becomes Spy Cam")

- Hackers build a 'Master Key' that unlocks millions of Hotel rooms

- Tapplock smartlocks can be easily unlocked using both physical methods and through a flaw in how the device communicates over Bluetooth

- Fechadura inteligente se confunde com estampa do Batman e deixa homem trancado para fora

- Is your smart speaker SPYING on you?

- O aspirador-robô Roomba foi hackeado para gritar e xingar. Confira!

- Smart ovens have been turning on overnight and preheating to 400 degrees

- Coffee Machine Hit By Ransomware Attack—Yes, You Read That Right

- Campainhas inteligentes enviam dados não criptografados para China e podem ser facilmente invadidas

- Security flaws in smart doorbells may open the door to hackers

- The Cybersecurity 202: Smart home devices with known security flaws are still on the market, researchers say

- Vulnerability Spotlight: Remote code execution vulnerabilities in Cosori smart air fryer

- Quase 11 mil alarmes inteligentes continuam vulneráveis a ataques remotos na Europa

- Amazon entregou imagens de campainhas eletrônicas à polícia sem permissão dos donos

- Researchers find bugs in IKEA smart lighting system

- Robô aspirador tira fotos de mulher no banheiro e fotos acabam em redes sociais - o melhor (ou pior?) é a chamada na notícia: "Empresa confirmou que fotos foram tiradas por aparelho, mas disse que usuários assinaram termo de compromisso"

- Cybercrime gang pre-infects millions of Android devices with malware

- Vulnerability affecting smart thermostats patched by Bosch

- Aspiradores robôs perseguiram pets nos EUA — e aqui está a explicação

- Ecovacs robot vacuums get hacked

Home Devices - Assistentes pessoais

- Police Ask for Amazon Echo Data to Help Solve a Murder Case

- Alexa, Are You Spying On Me? Not Really, Maybe, It's Complex!

- Papagaio imita voz de sua dona e realiza pedido na Amazon

- Bluetooth Hack Affects 20 Million Amazon Echo and Google Home Devices

- Amazon Alexa Has Got Some Serious Skills—Spying On Users! (vídeo)

- Não é um problema de segurança, mas é bizarro: Amazon promises fix for creepy Alexa laugh

- Amazon's Alexa recorded private conversation and sent it to random contact

- Amazon workers are listening to what you tell Alexa

- How To Make Your Amazon Echo and Google Home as Private as Possible (How To Tighten Your Amazon Echo and Google Home Privacy)

- Amazon confirms it keeps your Alexa recordings basically forever

- Police interrogate Alexa for clues in fatal spear-stabbing

- Ex-executivo da Amazon revela desligar Alexa durante conversas particulares

- Alexa, Play My Alibi: The Smart Home Gets Taken to Court

- Pesquisadores descobrem falhas de segurança na Alexa

- Ainda há dúvidas sobre o uso do Alexa como prova em julgamentos nos EUA

- Amazon coleta detalhes íntimos sobre seus usuários através da Alexa; veja quais

- Researcher Uncovers Potential Wiretapping Bugs in Google Home Smart Speakers

- Amazon to pay $30.8M for Alexa and Ring privacy violations

- Amazon: empregados da Ring espionaram usuários de câmeras domésticas

Home Devices - Smart TVs

- LG promises update for 'spying' smart TV (outra notícia)

- Over 85% Of Smart TVs Can Be Hacked Remotely Using Broadcasting Signals

- Android Ransomware now targets your Smart TV, Too! (blog da Trend Micro)

- Smart TVs são usadas para aplicar golpes e cobrar falsas taxas dos usuários

- Segurança da informação em TVs

- Vulnerabilities identified in Amazon Fire TV Stick, Insignia FireOS TV Series

- Vulnerabilities Identified in LG WebOS

- Smart TVs are spying on everyone

- Texas sues 5 smart TV manufacturers over data collection practices (NOVO)

- Botnet Kimwolf invade 1,8 milhão de Android TVs para ataques DDoS em larga escala (NOVO)

Home Devices - Câmeras

- Hard-coded Passwords Make Hacking Foscam ‘IP Cameras’ Much Easier

- Novo IoT Botnet visam Câmeras IP - artigo sobre a botnet "Persirai", descoberta pela Trend Micro;

- IoT Security Cameras Have a Major Security Flaw - buffer overflow nas câmeras de segurança da empresa Axis;

- Flaw in Swann smart security cameras allows access to user’s live stream (outra notícia)

- Multiple vulnerabilities in Yi Technology Home Camera

- Falha vaza dados de 2,4 milhões de usuários de câmera de segurança

- Xiaomi Cameras Connected to Google Nest Expose Video Feeds From Others

- Amazon, Ring hit with lawsuit over security camera hacking

- Polícia Federal alerta sobre uso de câmeras de segurança (alerta original)

- Warning Issued Over Hackable ADT's LifeShield Home Security Cameras

- Hackers invadem câmeras de segurança da Tesla, Cloudflare e mais empresas

- Millions of Web Camera and Baby Monitor Feeds Are Exposed

- Three vulnerabilities found in Wyze Cam devices allow for outside access

- Dahua IP Camera Vulnerability Could Let Attackers Take Full Control Over Devices

- 80 mil câmeras Hikvision prontas para entrar em botnets

- Google compartilha gravações de câmeras com a polícia

- Vulnerabilities Identified in Neos SmartCam IoT Device

- Hackers exploit 5-year-old unpatched flaw in TBK DVR devices

- Child Pornography On Sale From Hacked Hikvision Cameras Using Current Hik-Connect App

- Wyze camera glitch gave 13,000 users a peek into other homes

- Falhas de segurança permitem acesso de 150 mil câmeras

- CCTV Zero-Day Exposes Critical Infrastructure to Mirai Botnet

- GreyNoise Intelligence Discovers Zero-Day Vulnerabilities in Live Streaming Cameras with the Help of AI

- Hackers target critical zero-day vulnerability in PTZ cameras

- Ataque de ransomware começou através de uma câmera

- Nova brecha em câmeras de vigilância expõe empresas ao cibercrime, alerta estudo

Home Devices - Babás eletrônicas

Home Devices - Pets

- Casino Gets Hacked Through Its Internet-Connected Fish Tank Thermometer

- O aquário que quebrou um cassino

- Sim, existem 11 mil “comedouros inteligentes” desprotegidos no mundo

- A bowl full of security problems: Examining the vulnerabilities of smart pet feeders

Home Devices - Roteadores e equipamentos de rede

Dispositivos pessoais

- Seu smartphone pode estar ouvindo suas conversas

- Vulnerabilidade no Kindle facilita acesso de cibercriminosos a dispositivos

- Bluetooth flaws could let hackers spy through your microphone

- 7 hidden dangers of wearable computers (matéria de 2014)

- Smart Devices Can Be Hijacked to Track Your Body Movements And Activities Remotely

- Fitness tracking app Strava gives away location of secret US army bases

- Mapping Spies Through Fitness Trackers And Phones: Privacy Is Dead Even For Those In the Shadows

- Pulseira Fitbit ajuda a solucionar caso de assassinato nos Estados Unidos

- Smartwatch ajudou a condenar suspeito de homicídio na Inglaterra

- Smartband da Fitbit ajuda a condenar marido que matou a esposa

Ferramentas inteligentes

Robôs

Brinquedos infantis ("smart toys")

- Hackers can hijack Wi-Fi Hello Barbie to spy on your children

- FBI: IoT Toys Could Present a Privacy and Safety Risk

- Notificação do FBI: Internet-Connected Toys Could Present Privacy and Contact Concerns for Children

- Toymaker VTech Hacked: 200,000 Kids' Data Exposed (5 Million Accounts, Plus Children's Photographs and Chat Sessions Compromised)

- Star Wars BB-8 vulnerable to firmware hacking

- O perigo dos brinquedos conectados

- Australian Child-Tracking Smartwatch Vulnerable to Hackers

- Don't Get Your Kid an Internet-Connected Toy

- Germany bans Q&A IoT doll ‘Cayla’ as illegal spy device

- Call to ban sale of IoT toys with proven security flaws

Brinquedos eróticos ("sex toys")

- Sex toy espionage: Vibrator maker to pay out $3mn for tracking customer usage

- Robôs sexuais podem ser invadidos por hackers e matar seus donos

- Security Researchers Hacked a Bluetooth-Enabled Butt Plug (em Português) (post original)

- Screwdriving. Locating and exploiting smart adult toys

- O que poderia dar errado com um vibrador com câmera wi-fi embutida, que envia os seus vídeos via Skype? "Vulnerable Wi-Fi dildo camera endoscope. Yes really"

- If Your Vibrator Is Hacked, Is It a Sex Crime?

- Kaspersky: "A small sex toy with big problems"

- Cibercriminosos estão sequestrando pênis de usuários de cinto de castidade inteligentes

Outros

- Hajime ‘Vigilante Botnet’ Growing Rapidly; Hijacks 300,000 IoT Devices Worldwide

- Uma botnet formada por cerca de 150 mil câmeras IP fez um ataque de DDoS contra um ISP Francês e atingiu 1 Tbps: "Colossal 1 terabyte per second DDoS attack hits French tech firm - reports "

- Encontraram uma lista com 33 mil usuários e senhas de dispositivos IoT expostos na Internet: "Calling Telnet: Effort Focuses on Fixing IoT Devices"

- Linux Trojan Using Hacked IoT Devices to Send Spam Emails

- Sobre a botnet Mirai:

- Notícia do ataque DDoS contra a Dyn: "DDoS attack that disrupted internet was largest of its kind in history, experts say" (post oficial))

- Getting to Know Mirai

- Meu post "Como apenas 100 mil dispositivos podem derrubar a Internet?"

- Three Hackers Plead Guilty to Creating IoT-based Mirai DDoS Botnet

- New Mirai Okiru Botnet targets devices running widely-used ARC Processors

- A Gigantic IoT Botnet Has Grown in the Shadows in the Past Month (botnet batizada de "IoT_reaper" e IoTroop) (notícia no TheHackerNews)

- Hacker Distributes Backdoored IoT Vulnerability Scanning Script to Hack Script Kiddies

- Satori IoT Botnet Exploits Zero-Day to Zombify Huawei Routers

- Rising Attack Vector for Industrial IoT: Smartphone Apps

- DoubleDoor: IoT Botnet bypasses firewall as well as modem security using two backdoor exploits

- Z-Wave Downgrade Attack Left Over 100 Million IoT Devices Open to Hackers

- Researchers unearth a huge botnet army of 500,000 hacked routers (VPNFilter)

- E o FBI já foi para cima: "FBI seizes control of a massive botnet that infected over 500,000 routers"

- IoT Botnets Found Using Default Credentials for C&C Server Databases

- Chalubo botnet launches denial-of-service attacks against internet-of-things devices

- IoT application vulnerabilities leave devices open to attack

- Shodan Safari, where hackers heckle the worst devices put on the internet

- Mozi IoT Botnet Now Also Targets Netgear, Huawei, and ZTE Network Gateways

- Brasil é o oitavo país do mundo em ataques cibernéticos associados à 'internet das coisas'

- Hackers Abuse Mitel Devices to Amplify DDoS Attacks by 4 Billion Times

- New Variant of Russian Cyclops Blink Botnet Targeting ASUS Routers

- Mirai Variant MooBot Botnet Exploiting D-Link Router Vulnerabilities

- Ataques cibernéticos são causados por meio de aparelhos caseiros e softwares de trabalho

- New Go-based Botnet Exploiting Exploiting Dozens of IoT Vulnerabilities to Expand its Network

- Novel Botnet Dubbed 'Zerobot' Targets Slew of IoT Devices

- New Mirai Botnet Variant 'V3G4' Exploiting 13 Flaws to Target Linux and IoT Devices

- Check Point registra aumento acentuado de ataques a dispositivos IoT

- Ataques a dispositivos de Internet das Coisas crescem 41% em 2023

- Ataques de botnet IoT ameaçam redes de telecom no mundo

- Mirai botnet targets 22 flaws in D-Link, Zyxel, Netgear devices

- AVrecon malware infects 70,000 Linux routers to build botnet (relatório original)

- Nova Variante MIPS do Botnet P2PInfect Alvo de Roteadores e Dispositivos IoT

- Relatório aponta alta de ataques DDoS contra dispositivos IoT

- Relatório mostra principais ameaças com IoT

- Newly identified botnet targets decade-old flaw in unpatched D-Link devices

- One Mikro Typo: How a simple DNS misconfiguration enables malware delivery by a Russian botnet

- IoT Botnet Linked to Large-scale DDoS Attacks Since the End of 2024

- Mass Campaign of Murdoc Botnet Mirai: A New Variant of Corona Mirai

- Exclusive: Massive IoT Data Breach Exposes 2.7 Billion Records

- Previously unidentified botnet targets unpatched TP-Link Archer home routers

- New Eleven11bot botnet infects 86,000 devices for DDoS attacks

- Nova botnet GorillaBot desafia defesas

Vulnerabilidades em geral

- Researcher Claims Samsung's Tizen OS is Poorly Programmed; Contains 27,000 Bugs!

- IoT Hacking: Extração de Firmware usando SPI

- The Silence Of The Brands: 90% Of Consumer IoT Vendors Don't Let Researchers Report Vulnerabilities

- Less than half of firms able to detect IoT breaches, study shows - "Only 48% of European firms can detect when any of their internet-connected devices have been breached, a survey shows."

- Hacker leaks passwords for more than 500,000 servers, routers, and IoT devices (19/01/2020)

- Maior parte do tráfego de dispositivos IoT não está criptografado

- Amnesia:33 — Critical TCP/IP Flaws Affect Millions of IoT Devices

- Ubiquiti alerta usuários sobre invasão em seus sistemas

- Falhas em pilhas TCP/IP abrem portas para ataques a dispositivos IoT e OT

- Bug de alocação de memória em 25 sistemas operacionais de OT e IoT

- Falha em código da Realtek permite invasão de dezenas de dispositivos, de modems a lâmpadas

- Critical ThroughTek SDK Bug Could Let Attackers Spy On Millions of IoT Devices

- Critical Bugs Expose Hundreds of Thousands of Medical Devices and ATMs

- Especialistas descobrem mais de 500 vulnerabilidades em roteadores desde 2020

- Maioria das vulnerabilidades de IoT é crítica ou grave: notícia sobre o relatório State of XIoT Security: 1H 2022

- Divulgações sobre vulnerabilidades de IoT cresceram 57%

- Microsoft: Popular IoT SDKs Leave Critical Infrastructure Wide Open to Cyberattack

- Over a Dozen New BMC Firmware Flaws Expose OT and IoT Devices to Remote Attacks

- Overview of IoT threats in 2023 (Securelist)

- Artigo interessante, que discute a privacidade dos dados pessoais coletados por dispositivos IoT: IoT privacy and the tricky question of data ownership

- How to keep Amazon, Apple, and Google from listening to your Alexa, Siri, and Assistant recordings

Regulação e Legislação

- UK gears up for new laws on IoT security

- Trecho interessante: "The top three security requirements set out in the CoP are that: IoT device passwords must be unique and not resettable to any universal factory setting; Manufacturers of IoT products provide a public point of contact as part of a vulnerability disclosure policy; Manufacturers explicitly state the minimum length of time for which the device will receive security updates through an end of life policy."

- Em ato histórico, Anatel proíbe venda de roteadores com senhas fáceis ou padronizadas

- FCC adopts voluntary 'Cyber Trust Mark' labeling rule for IoT devices

- Segurança da Internet das Coisas é coisa séria e não pode ser deixada de lado

- Internet of Things Poses Opportunities For Cyber Crime

- Common Internet of Things Devices may Expose Consumers to Cyber Exploitation

- 8 IoT security trends to look out for in 2018

- Energy-efficient encryption for the internet of things

- Best Practices for the Implementation of the Privacy by Design Concept in Smart Devices

- Overview of IoT threats in 2023

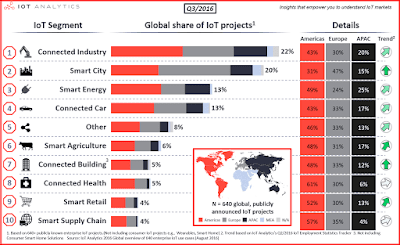

Bônus: Algumas estatísticas sobre o mercado de IoT

- Mercado de IoT pode gerar até US$ 200 bilhões no mercado brasileiro

- Mercado mundial de wearables chegará a 240 milhões de dispositivos em 2021

- Segundo esta reportagem, a indústria automotiva deverá investir US$ 82,01 bilhões até 2020 em tecnologias avançadas, e os gastos com segurança cibernética dos carros devem aumentar a uma taxa anual de crescimento de 24,4% entre 2015 e 2025;

- Segundo esta reportagem, em 2016 o mercado de IoT no Brasil atingiu uma receita de US$ 1.346,2 milhão, sendo a indústria automotiva e manufaturas as verticais mais relevantes. Até 2021, o setor deve alcançar receitas de US$ 2,29 bilhões;

- América Latina terá 2,5 bilhões de objetos conectados em 2025;

- 81% dos brasileiros acreditam que utilizarão IoT nos ambientes de trabalho em cinco anos;

- Vídeo curto, marketeiro e simpático da VMWare sobre IoT e Smart Cities

Bônus: Artigos sobre usos interessantes de IoT:

- The top 10 IoT application areas – based on real IoT projects

- Practical Uses of the Internet of Things in Government Are Everywhere

- 10 Great Ideas for the Public Sector using Internet of Things

Bônus: Uma apresentação curta e interessante, feita na Criptorave 2017: "Pwn3d IoT - CryptoRave 2017"

Bônus: Palestra do Luciano Lima no Mind The Sec São Paulo 2017: "Insegurança no Mundo IoT"

Bônus: Vídeo bem divertidinho: 2019 Jingle Halloween IoT

OBS: Post atualizado em 15/02/2018, e novamente em 20/02. Atualizado em 21/03. Atualizado em 03/04, em 19/04, 24/04 e 02/05.

OBS: Atualização em 05/05/18: Segue abaixo minha palestra na CryptoRave 2018, "IoT Fofoqueiro", aonde citei alguns dos casos citados nesse post, destacando aqueles que tiveram vazamento de dados por dispositivos IoT inseguros.

OBS: Post atualizado em 31/12/18. Incluí também um vídeo hilário do que acontece quando uma criança usa o Alexa (versão longa do vídeo aqui).

OBS: Post atualizado em 15/01/19. Atualizado novamente em 28/01/19 e 30/01, com uma pequena revisão dos tópicos sobre dispositivos pessoais e vestíveis, e comecei a indicar quais notícias foram incluídas na atualização. Post atualizado novamente em 07/02, 08/02, 31/03, 17/04, 01/05/2019.

OBS: Como tinham muitas notícias sobre assistentes pessoais como o Alexa, eu resolvi colocá-los em uma categoria a parte, pois estava tudo como "Home Devices" (01/05).

OBS: Mais atualizações em 02/05 e criei uma categoria nova: "Regulação e Legislação". Atualizado em 10/05. Atualizado em 26 e 29/07. Atualizado em 04, 05/11 e 03/12/2019.

OBS: Vale pena dar uma olhada nessa lista com os "Top 10 IoT Disasters of 2019" (adicionado em 30/12/2019).

OBS: Post atualizado em 08/01/2020 (com algumas notícias de 2017... rs...).

OBS: Post atualizado em 22/01/2020. Aproveitei para criar uma nova categoria, de "Home Devices - Câmeras", pois haviam muitas notícias sobre problemas com câmeras conectadas, e a categoria "Home Devices" já está bem grande.

OBS: Post atualizado em 12 e 25/02/2020. Atualizado em 18, 27/04, 03 e 14/09. Atualizado em 02, 09 e 15/12/2020. Atualizado em 05, 09 e 19/02/2021. Atualizado em 08 e 17/03, em 06, 19 e 30/04, e nos dias 03, 05 e 19/05. Atualizado em 05, 17, 26 e 27/08. Atualizado em 09 e 30/09, 15/10 e 16/11. Atualizado em 17/01/2022 e 04, 08, 21, 28, 30 e 31/03, e em 09 e 14/06 e novamente em 14, 19 e 29/07. Atualizado em 30/08 e também em 08, 09, 13 e 30/09. Atualizado em 11 e 21/10 e também em 17, 18 e 25/11, novamente em 01 e 07+08+12+23/12. Atualizado em 06 e 09/01/2023. Atualizado em 06, 11 e 12/04. Atualizado em 01, 03 e 08+09, 18, 23 e 26/05. Atualização em 02, 12, 26 e 30/06. Update em 11, 17 e 20/07. Atualizado em 05/08, em 14+29/09 e 29/12. Atualizado em 04 e 08+09+10+15 e 17/01/2024, em 01, 11, 15, e 18/03, e também em 30/04 e 04+10+13/05 e 25/07, 29/08 e 03+04+23/09/2024, novamente em 01, 02, 03 e 15+18/10, 07/11 e 23/12. Atualizado em 22, 23 e 28/01/2025. Atualizado em 20/02 e 13+17+27/03, e em 05/05, 01/07, 07/11, 16 e 24/12.

OBS (30/09): A Lucimara Desidera, do CERT.BR, fez uma palestra interessante em uma Live sobre os Principais Ataques na Internet. Ela falou sobre ataques DDoS usando botnets baseadas em IoT, como a Mirai. Veja a apresentação dela aqui.

Assinar:

Comentários (Atom)