Algumas notícias recentes jogam uma luz clara sobre os valores milionários (ou seria melhor dizer bilionários?) envolvidos nos esquemas de aluguel e resgate por Ransomware.

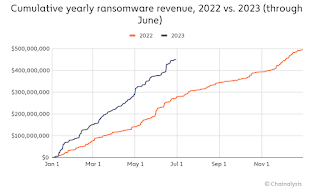

As gangues de ransomware operaram com lucro quase recorde nos primeiros seis meses do ano, extorquindo mais de US$ 449 milhões das vítimas, de acordo com a empresa de pesquisa blockchain Chainalysis. E olha que isso considera apenas as carteiras de criptomoedas monitoradas pela empresa. A estimativa da empresa é que até o final do ano essa cifra alcance 900 milhões de dólares!

Segundo a Chainanalysis, os principais grupos como Clop, AlphV/Black Cat e Black Basta receberam pagamentos em média acima de US$ 750.000. A Clop liderou o levantamento, com um valor médio de de US$ 1,73 milhão - afinal, o grupo tem tido muito sucesso ao explorar uma falha de dia zero no software MOVEit, o que permitiu que eles invadissem centenas de organizações.Em um levantamento realizado pelo jornalista Paulo Brito, do portal InCyber, com base em relatórios públicos divulgados por agências governamentais e empresas de segurança digital, a lista de pagamentos para as quadrilhas que operam ransomwares é liderada pelo grupo Ryuk, e fica assim:

- Ryuk: US$ 150 milhões

- REvil: US$ 123 milhões

- LockBit: US$ 91 milhões

- Darkside: US$ 90 milhões

- Maze/Egregor: US$ 75 milhões

- Cuba: US$ 43,9 milhões

- Conti: US$ 25,5 milhões

- Netwalker: US$ 25 milhões

- Dharma: US$ 24 milhões

Um caso interessante foi trazido à tona pelos pesquisadores do Group-IB, que conseguiram se infiltrar no grupo de ransomware como serviço (RaaS) Qilin (também conhecido como “Agenda”) e acessar seu painel administrativo. Isso lhes deu uma visão interna de como a gangue funciona e como recompensa seus afiliados. Desde quando surgiram, em julho de 2022, eles vitimaram pelo menos 12 organizações em todo o mundo, incluindo vítimas no setor de saúde e de tecnologia. O painel de pagamentos (Payments) apresentava informações sobre o saldo das carteiras afiliadas, transações e taxas para o grupo ransomware. Além disso, eles conversaram com um dos usuários da plataforma para identificar o esquema de pagamento usado.

A reportagem do portal The Record sobre esse caso trouxe alguns dados interessantes sobre como é feita a divisão do pagamento do resgate em algumas gangs de ransomware:

- Qilin: os afiliados recebem 80% dos pagamentos de resgate no valor de US$ 3 milhões ou menos. Acima de $ 3 milhões, os afiliados recebem 85% do pagamento.

- GandCrab: os afiliados recebem cerca de 60% a 70% do resgate, depois de pagar entre US$ 500 e US$ 1.200 pelo acesso ao ransomware;

- REvil: os afiliados recebem cerca de 60% a 70% (semelhante ao GandCrab), mas pode subir para 80%, dependendo do número de resgates trazidos pelo criminoso;

- NetWalker: recebiam até 80% do resgate e tinham que pagar entre US$ 1.200 e US$ 1.800 pelo ransomware;

- BlackCat: oferece de 80% a 90% do valor dos resgates para os afiliados.

A Sophos traz alguns dados sobre o impacto dos ransomwares no mercado brasileiro em 2022:

- 68% das organizações pesquisadas foram atingidas por ransomware, um aumento de 24% em relação ao ano anterior; (hum... eu achei esse numero bem exagerado, não é?)

- Em 73% dos ataques, houve sucesso no sequestro de dados pelos criminosos;

- 32% dos golpes de ransomware também resultaram no roubo de dados;

- 55% das organizações atingidas afirmaram terem pago o resgate, transformando o Brasil em líder global no pagamento a criminosos, pois a média global é de 47%.

Para saber mais:

- Acompanhe o painel da in_cyber: Ransomware Tracker

- Conheça os valores milionários recebidos por quadrilhas de ransomware

- O estado do ransomware 2023 (Sophos)

- Crypto Crime Mid-year Update: Crime Down 65% Overall, But Ransomware Headed for Huge Year Thanks to Return of Big Game Hunting (Chainalysis)

- You’ve been kept in the dark (web): exposing Qilin’s RaaS program (Group-IB)

- https://therecord.media/researchers-infiltrate-qilin-ransomware

- Brasil foi o segundo país mais atingido por ransomware em 2022

- Notícia de dezembro de 2021: Brasil conta com pelo menos 17 grupos de ransomware em atividade