| Eu pixo Tu pixas Ele pixa Nós pixamos Vós pixais Eles pixam | Eu pixei Tu pixaste Ele pixou Nós pixamos Vós pixaistes Eles pixaram |

Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

junho 30, 2023

[Cultura] Verbo Pixar

junho 23, 2023

[Segurança] Masters of Pwnage

junho 22, 2023

[Segurança] A BSidesSP chega na sua 18a edição - com novidades e novo local

- Village de Cloud Security, organizada pela Trenchi

- Village de Forense, organizada pela AFD

- Village do Garoa Hacker Clube

- Village Cyber Woman, organizada pelas comunidades Ciber Security Girls e Womcy

- Espaço BSides 4 Kidz, com apoio da Hekate, Sec4Kids e da WOMCY

A BSidesSP 2023 é patrocinada pela Academia de Forense Digital, Dfense Security, Hacker Rangers e Logical IT, além da Adistec com a Forcepoint.

- Quando: 24 e 25 de Junho (sábado e domingo)

- Quanto: Gratuito

- Site: securitybsides.com.br/2023/

- Redes sociais: @BSidesSP (no Twitter e Instagram)

- Grupo no telegram:

- Inscrições: https://bsidessp2023.eventbrite.com

- Aonde:

- Novotel Sao Paulo Jaragua Conventions (veja no Google maps)

- R. Martins Fontes 71, Centro, São Paulo/SP, CEP 01050-000

- Próximo ao metrô Anhangabaú e República

- Estacionamento no local (pago)

junho 14, 2023

[Carreira] Top Women in Cybersecurity Americas 2023

junho 10, 2023

[Segurança] Cuidado com os golpes na Parada LGBT+

Você pretende ir na Parada do Orgulho LGBT+ nesse domingo, 11 de junho, em São Paulo?

Então tome muito cuidado, porque lugares com grande concentração de pessoas sempre atraem também o interesse de criminosos, gente que vai lá (e as vezes se necessário compra ingresso) só para tentar faturar com a desgraça alheia. Infelizmente, isso pode acontecer em qualquer tipo de concentração de pessoas, como nos bloquinhos de Carnaval, Virada Cultural e festas populares - até a quermesse de festa junina do seu bairro pode ser arriscada, hoje em dia. Eles aproveitam essa concentração de centenas ou milhares de pessoas distraídas e aproveitam para tentar aplicar vários golpes. Felizmente, a maioria desses golpes são conhecidos e você pode se livrar deles, se estiver atento.

- Os batedores de carteira são o risco mais comum, mas hoje em dia o principal objetivo deles é roubar aparelhos celulares. E não apenas para revender o aparelho, mas principalmente para tentar acessar a suas contas bancárias. Por isso, evite levar o seu celular, ou mantenha ele sempre guardado de preferência em uma pochete (ou "doleira") sob a camisa. Evite mexer no seu celular em lugar público e, antes de sair de casa, desinstale todos os aplicativos bancários e de compras on-line. Se você realmente quer levar uma carteira ou bolsa, de uma boa olhada direitinho no que tem nela e retire tudo que não for essencial, antes que alguém faça isso por você. De preferência, leve apenas um documento, um pouco de dinheiro, e no máximo um cartão de crédito. Tudo mais que tiver na sua carteira provavelmente não é essencial e você não precisaria levar de qualquer jeito;

- Evite comprar com cartão de crédito, pois há vários golpes e dois deles são os mais comuns: o vendedor mal intencionado, pode te devolver um outro cartão, parecido com o seu, e no mesmo momento já começa a gastar todo seu dinheiro (o golpe da troca de cartão). Ao pegar o seu cartão de volta, confira se realmente é o seu. Para facilitar, você pode também colar adesivos no seu cartão, customizando-o. Assim não tem como a pessoa te enganar e entregar um cartão diferente. Outros golpistas costumam usar uma maquininha com o visor danificado para cobrar um valor muito maior do que você comprou. Quando você perceber o golpe, o vendedor já sumiu. Por isso, sempre verifique o valor antes de aproximar o seu cartão ou digitar a senha. Se o visor não estiver funcionando ou o valor não for visível, simplesmente não pague.

- Cidade de SP tem um registro de celular roubado ou furtado a cada 3 minutos

- Veja o que aconteceu na Virada Cultural de São Paulo em 2022: Vídeos mostram grupos fazendo arrastões, agredindo, roubando e furtando celulares de frequentadores da Virada Cultural em SP

- E veja essa notícia sobre o ano passado: Vídeos mostram brigas após roubos de celulares na Parada LGBT+ em SP; polícia recuperou 170 telefones e prendeu 21 suspeitos

junho 09, 2023

[Segurança] A treta da Comunidade de segurança contra os "influencers" que vendem "Cursos de Hacker" online (com memes)

A fraude nesses "cursos de hackers" existe há anos e é bem conhecida pela galera de segurança. Infelizmente ninguém no mainstream fala disso e portanto a fraude continua sendo desconhecida por quem quer entrar na área, que acabam gastando até o que não tem em cursos inúteis para realizar um sonho que vai ficar cada vez mais distante.

A verdade é que esses cursos "promentem" que vão te ensinar sobre segurança da informação, "promentem" que vão te deixar "muito bem preparado" para o mercado de trabalho, "promentem" que tu vai se tornar "hacker" fazendo o curso mas, no fim das contas, o curso meramente ensina a usar ferramentas.

- Aqui no Brasil, a Mente Binária é a minha melhor referência, com seu site, fórum, artigos, vídeos (Papo Binário) e cursos online e gratuitos - incluindo o Do Zero ao Um;

- Sim, temos eventos que incluem conteúdo para pessoas que estão iniciando na área: a BSidesSP (gratuito) e o Roadsec (com dezenas de palestras boas disponíveis online);

- Algumas comunidades são bem estruturadas e que produzem conteúdo de excelente qualidade e gratuito, como a OWASP, Cloud Security Alliance;

- Temos comunidades para acolher novos profissionais, como a WOMCY e a Cyber Security Girls entre outras (veja mais nesse post aqui);

- Alguns podcasts, como o I Sh0t the Sheriff, o Red Zone, o TecSec e o SecurityCast;

- Existem cursos de graduação e pós-graduação na área - aqui em São Paulo, por exemplo, temos cursos na FATEC, Faculdade Impacta, tecnólogo no Senac, cursos na FIAP (de graduação/tecnólogo e dois MBAs), a Daryus/IDESP, Mauá, entre outros.

- Nota de esclarecimento do Julio Della Flora no Linkedin (que, em acordo, retirou o post original sobre a remoção de seu vídeo)

- Reflexão da Marina Ciavatta no Linkedin

- Artigo do Luiz Felipe Silva: A FRAUDE dos "cursos de hackers"

- Reflexão do Igor Rincon no Linkedin: Um breve questionamento sobre conteúdos "hackers" gratuitos.

- Artigo anônimo (*): A hipocrisia da comunidade de SI no BR

- Texto anônimo e sem título no Pastebin (*): https://pastebin.com/Sx3vAx2j

- Resumo bem humorado da treta, pelo Ivan Salles: DTNM edição 26 - Especial

- O Penegui fez um vídeo criticando a exploração por trás dos cursos de hacker: A Verdade Sobre os Cursos de Hacking

- O Lucas Silveira fez um vídeo bem legal comentando sua opinião sobre os cursos de hacker:

- Excelente artigo do Céu Balzano, com dicas para quem tem interesse pela área: Quer Ingressar na Área de Cybersegurança e Segurança da Informação? Saiba como começar

- Treinamentos com nome HACKER! OMG! (Bozo Security, em 2012)

- Quer ser hacker? Que tal ler esse ótimo texto? How To Become A Hacker

- Aqui no blog:

- Hacker, s.m+f. (post de 2019)

- Guy Fawkes, de Judas a símbolo dos Hacktivistas (post de 2013)

- Quero fazer um curso de Hacker (post de 2013)

- Graduação ou Certificação? (post de 2012)

junho 07, 2023

[Segurança] Está no ar o Verizon 2023 Data Breach Investigations Report (DBIR)

Veja um rápido resumo das principais conclusões no relatório deste ano:

- 83% das violações ("breaches") envolveram atores externos, a grande maioria relacionados ao crime organizado (cerca de 70%), cuja principal motivação continua sendo financeira (94,6% dos casos). Atores internos (por ex, funcionários e colaboradores) foram responsáveis por apenas 19% das violações;

- 74% das violações envolvem a exploração do elemento humano, com o comprometimento das pessoas (ex: erro, abuso de privilégio, roubo de credenciais ou engenharia social);

- 50% de todos os incidentes de Engenharia Social em 2022 usaram a técnica de pretexto ("pretexting"), quando um cenário inventado induz alguém a fornecer informações ou cometer um ato que pode resultar em uma violação;

- 49% das violações envolveram o uso de credenciais roubadas;

- Os ataques de Business Email Compromise (BEC) representam mais de 50% dos incidentes envolvendo Engenharia Social;

- As três principais formas pelas quais os invasores acessam uma organização são através de credenciais roubadas (49%), phishing (12%) e exploração de vulnerabilidades (apenas cerca de 5% dos casos);

- 24% de todas as violações envolveram o uso de Ransomware, uma ameaça que atinge igualmente organizações de todos os tamanhos e indústrias;

- Os ransomwares representaram mais de 62% dos incidentes cometidos pelo crime organizado e 59% dos incidentes com motivação financeira;

- A lista de principais ataques ("actions") relacionados aos incidentes investigados é liderada pelos ataques de negação de serviços (DoS), representando cerca de 40% dos casos, seguido pelos Ransomwares (15,5%), perda de dispositivos e uso de credenciais roubadas;

- Aplicações web, e-mail e falta de cuidado foram os 3 principais vetores de ataque nos incidentes e violações analisados.

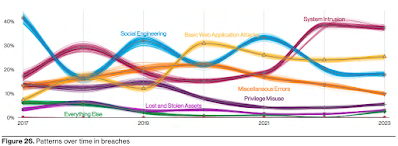

Os gráficos sobre os Padrões de Classificação de Incidentes ao longo do tempo são um dos destaques do relatório. Os ataques de negação de serviço (DoS) estão no topo da lista de padrões de incidentes, enquanto a invasão de sistemas lidera os casos de violação.

No final, o relatório destaca as principais características dos incidentes por setores da indústria (10 ao todo), traz uma análise específica para o mercado de pequenas e médias empresas e também faz um sumário das principais estatísticas por região geográfica, permitindo visualizar as semelhanças e diferenças entre América do Norte, América Latina, Europa e Ásia.

Para saber mais:

- Data Breach Investigations Report (DBIR) (disponível para navegação no relatório ou download em formato PDF)

- 2023 DBIR Executive Summary

- Infográfico do 2023 DBIR

- Vale a pena conhecer a metodologia criada pela Verizon, batizada de VERIS (Vocabulary for Event Recording and Incident Sharing): verisframework.org

junho 02, 2023

[Segurança] Spyware Triangulation em dispositivos iOS

- Domínios utilizados pela central de comando e controle (C&C)

- addatamarket[.]net

- backuprabbit[.]com

- businessvideonews[.]com

- cloudsponcer[.]com

- datamarketplace[.]net

- mobilegamerstats[.]com

- snoweeanalytics[.]com

- tagclick-cdn[.]com

- topographyupdates[.]com

- unlimitedteacup[.]com

- virtuallaughing[.]com

- web-trackers[.]com

- growthtransport[.]com

- anstv[.]net

- ans7tv[.]net

- TriangleDB:

- MD5: 063db86f015fe99fdd821b251f14446d

- SHA-1: 1a321b77be6a523ddde4661a5725043aba0f037f

- SHA-256: fd9e97cfb55f9cfb5d3e1388f712edd952d902f23a583826ebe55e9e322f730f

- CVE-2023-32434

- CVE-2023-32435

- CVE-2023-38606

- CVE-2023-41990

- A matter of triangulation (Kaspersky) (versão em português)

- Cobertura no portal Securelist: Operation Triangulation

- Operation Triangulation: iOS devices targeted with previously unknown malware

- In search of the Triangulation: triangle_check utility

- Dissecting TriangleDB, a Triangulation spyware implant

- Patches relacionados:

- Russia accuses US of hacking thousands of Apple devices to spy on diplomats (The Record)

- Russia says US hacked thousands of Apple phones in spy plot (Reuters)

- Kaspersky Says New Zero-Day Malware Hit iPhones—Including Its Own (Wired)

- Cancelar o registro do iMessage (Apple)

- New Zero-Click Hack Targets iOS Users with Stealthy Root-Privilege Malware

- Operation Triangulation: Mapping the threat (Group-IB)

- Apple addresses two zero-days exploited in Operation Triangulation spyware campaign (The Record)

- Nova campanha “Operation Triangulation” mira infecção de dispositivos iOS (Security Report)

- Série de tweets do Eugene Kaspersky denunciando a operação: