Diversas novidades, informações, dicas e casos do dia-a-dia: na vida pessoal, sobre Tecnologia e, principalmente, Segurança da Informação.

dezembro 27, 2010

[Cidadania] Os perigos de digitar no celular enquanto dirige

A compania telefônica americana AT&T lançou um excelente vídeo educativo sobre os perigos de enviar mensagens de texto ao telefone enquanto dirige.

O vídeo, chamado "The Last Text" faz parte da campanha batizada de "Txting & Driving... It Can Wait" ("digitar e dirigir... isto pode esperar"), e tentam mostrar que usar um celular para ler ou enviar mensagens (via SMS ou e-mail) enquanto dirige pode ser tão perigoso quanto dirigir embriagado. O motorista fica desatento por alguns segundos, que podem ser fatais. Ainda, segundo dados apresentados pela campanha, um motorista que diita ao celular enquanto dirige tem 23 vezes mais chances de sofrer um acidente. O vídeo mostra algumas histórias reais e depoimentos impressionantes de jovens americanos que morreram ou ficaram com graves sequelas após um acidente de carro.

O vídeo, chamado "The Last Text" faz parte da campanha batizada de "Txting & Driving... It Can Wait" ("digitar e dirigir... isto pode esperar"), e tentam mostrar que usar um celular para ler ou enviar mensagens (via SMS ou e-mail) enquanto dirige pode ser tão perigoso quanto dirigir embriagado. O motorista fica desatento por alguns segundos, que podem ser fatais. Ainda, segundo dados apresentados pela campanha, um motorista que diita ao celular enquanto dirige tem 23 vezes mais chances de sofrer um acidente. O vídeo mostra algumas histórias reais e depoimentos impressionantes de jovens americanos que morreram ou ficaram com graves sequelas após um acidente de carro.

[Segurança] O mito de que o Brasil é a capital mundial dos hackers

Hoje teve uma rápida discussão no Twitter sobre o mito de que "Brasil tem 8 em cada 10 hackers do mundo", em função de um post do blogueiro, tuiteiro e amigo Sandro Suffert, que postou o tweet "De tempos em tempos eu escuto ou leio que o "Brasil tem 8 em cada 10 hackers do mundo".. Alguém sabe quem ou onde iniciou-se este mito?".

Esta discussão resultou em um texto interessante no blog do amigo Eduardo Neves, entitulado "O Brasil é o berço dos hackers" questionando este mito. Como ele bem lembrou, esta informação foi dada pela Polícia Federal em 2004 (e replicada na BBC naquele ano) e, se não me engano, já foi repetida várias vezes desde então. Eu acabei de colocar um comentário lá que quero compartilhar aqui no meu blog, com um pouco mais de detalhes.

Eu também concordo que essa afirmação é falsa, mas acredito que podemos apontar vários fatores que levam a esta falsa sensação de que há muitos hackers brasileiros no mundo:

Atualizado em 28/12: adicionei dados da Kaspersky que retirei do artigo Hacker brasileiro sabe compensar técnica de iniciante, diz especialista no portal G1.

Esta discussão resultou em um texto interessante no blog do amigo Eduardo Neves, entitulado "O Brasil é o berço dos hackers" questionando este mito. Como ele bem lembrou, esta informação foi dada pela Polícia Federal em 2004 (e replicada na BBC naquele ano) e, se não me engano, já foi repetida várias vezes desde então. Eu acabei de colocar um comentário lá que quero compartilhar aqui no meu blog, com um pouco mais de detalhes.

Eu também concordo que essa afirmação é falsa, mas acredito que podemos apontar vários fatores que levam a esta falsa sensação de que há muitos hackers brasileiros no mundo:

- Antes de mais nada, eu desconheço qualquer "contador de hackers" ou estatística similar no Brasil ou no mundo produzida por algum órgão ou empresa confiável. Por isso, acredito que qualquer opinião sobre esse assunto provavelmente é fruto de pura especulação.

- Além do mais, há cyber criminosos praticamente em todo o mundo. A Rússia, China e alguns países da antiga União Soviética também possuem uma comunidade hacker reconhecidamente muito ativas. Da mesma forma que, em 2005, o jornalista americano Thomas L. Friedman declarou que "o mundo é plano" devido a globalização, certamente a proliferação da Internet em todo o mundo e a facilidade em se cometer crimes online fazem com que "o cyber crime seja plano", ou seja, cyber criminosos podem atacar a partir de qualquer lugar no mundo - basta que o criminoso tenha acesso à tecnologia e ao conhecimento necessário.

- É fato que há uma quantidade absurda de crime cibernético ocorrendo no Brasil. Segundo a Kaspersky, "57% das fraudes na América Latina têm origem no Brasil e cada um dos principais bancos brasileiros é alvo de pelo menos 12% de todos os cavalos de troia criados mundialmente.". Devem existir centenas de gangs de "bankers" e "crackers" espalhados pelo país, do mais diverso tamanho e sofisticação (desde grandes gangs que operam como uma indústria até mesmo o caso de um jovem que cria um ataque de phishing, rouba os dados de algumas vítimas e ele mesmo comete a fraude para obter dinheiro - as vezes envolvendo alguns parentes e amigos próximos). Segundo estatísticas oficiais da Febraban, os prejuízos com fraude eletrônica atingem 900 milhões de reais por ano (um valor quase 18 vezes maior do que o roubo tradicional a banco, que é de "apenas" R$ 55 milhões por ano - os assaltos a banco, por exemplo, caíram de 1.903 em 2000 para apenas 430 em 2009).

- O cenário do crime cibernético brasileiro tem a curiosa característica de ser "auto contido", isto é, em geral os cyber criminosos brasileiros atacam quase que apenas os bancos brasileiros e vice-versa: os bancos brasileiros recebem ataques majoritariamente de gangs brasileiras. Há muito pouco (ou quase nenhum) caso de cyber criminosos extrangeiros atuando no Brasil e poucos casos de cyber criminosos brasileiros atacando bancos em outros países, exceto em alguns raros casos em que atacam alguns bancos latinoamericanos (em geral, bancos brasileiros que tem presença lá fora) ou quando os criminosos se mudam para outros países e adotam as táticas usadas aqui para atacar os bancos lá fora. Eu não posso afirmar são os motivos exatos por trás deste relativo "isolamento" do cyber crime no Brasil, mas eu suponho que seja fruto da barreira do idioma (poucos brasileiros falam uma segunda língua, como o inglês ou o espanhol) e da relativa dificuldade (e burocracia) em se transferir dinheiro de e para o exterior através dos nossos bancos. Esta característica do cenário das fraudes eletrônicas no Brasil faz com que uma pessoa que avalie as fraudes bancárias no país identifique quase a totalidade dos ataques partindo de computadores e criminosos nacionais, o que pode causar esta falsa impressão de que há poucos cyber criminosos ativos no exterior.

- Lá pelos anos 90 e início dos anos 2000, haviam vários grupos de defacers brasileiros ativos, que disputavam o topo do ranking mundial de defacement. Mas os Brasileiros não dominam mais os rankings de defacement, basta uma consulta rápida no site www.zone-h.org para percebermos que, atualmente, o defacement está bem espalhado pelo mundo, e atualmente há muitos grupos de defacers ativos no oriente médio.

O Brasileiro sofre de uma pretensão de que domina a Internet. Constantemente órgãos de imprensa usam estatísticas de uso da internet brasileira sem comparar devidamente os dados com estatísticas globais. O melhor exemplo desse complexo é o mito de que os brasileiros dominam as redes sociais, baseado na estatística de que o Brasil representa a maioria dos usuários no Orkut - quando, na verdade, quase nenhum outro país usa o Orkut, exceto o Brasil (o Facebook, com seus mais de 500 milhões de usuários, é a rede social mais utilizada na maioria dos países do mundo).

O Brasileiro sofre de uma pretensão de que domina a Internet. Constantemente órgãos de imprensa usam estatísticas de uso da internet brasileira sem comparar devidamente os dados com estatísticas globais. O melhor exemplo desse complexo é o mito de que os brasileiros dominam as redes sociais, baseado na estatística de que o Brasil representa a maioria dos usuários no Orkut - quando, na verdade, quase nenhum outro país usa o Orkut, exceto o Brasil (o Facebook, com seus mais de 500 milhões de usuários, é a rede social mais utilizada na maioria dos países do mundo).

Atualizado em 28/12: adicionei dados da Kaspersky que retirei do artigo Hacker brasileiro sabe compensar técnica de iniciante, diz especialista no portal G1.

dezembro 26, 2010

Boas Festas

Quero aproveitar este espaço para desejar Boas Festas e um Excelente 2011 para todos os meus amigos no mundo real, meus colegas de trabalho e amigos no mundo online, incluindo os leitores deste blog e meus companheiros de Twitter.

Quero aproveitar este espaço para desejar Boas Festas e um Excelente 2011 para todos os meus amigos no mundo real, meus colegas de trabalho e amigos no mundo online, incluindo os leitores deste blog e meus companheiros de Twitter.Na noite de Natal eu assisti ao filme "O Grande Ditador", do genial Charles Chaplin. Por isso, quero compartilhar com todos um pequeno trecho do "último discurso", um texto emocionante dito pelo barbeiro interpretado por Chaplin na cena final do filme:

"Todos nós desejamos ajudar uns aos outros. Os seres humanos são assim. Desejamos viver para a felicidade do próximo – não para o seu infortúnio. Por que havemos de odiar e desprezar uns aos outros? Neste mundo há espaço para todos. (...)

O caminho da vida pode ser o da liberdade e da beleza, porém nos extraviamos. A cobiça envenenou a alma dos homens... levantou no mundo as muralhas do ódio... e tem-nos feito marchar a passo de ganso para a miséria e os morticínios. Criamos a época da velocidade, mas nos sentimos enclausurados dentro dela. A máquina, que produz abundância, tem-nos deixado em penúria. Nossos conhecimentos fizeram-nos céticos; nossa inteligência, empedernidos e cruéis. Pensamos em demasia e sentimos bem pouco. Mais do que de máquinas, precisamos de humanidade. Mais do que de inteligência, precisamos de afeição e doçura. Sem essas virtudes, a vida será de violência e tudo será perdido."

Além disso, espero que todos os meus amigos geek tenham se comportado bem no decorrer do ano...

... e assim encontraram muitos presentes em sua árvore de Natal !!!

Boas Festas !!!

dezembro 24, 2010

[Segurança] Wikileaks, Cyber Espionagem, Hacktivismo e uma pequena retrospectiva de 2010

O ano de 2010 talvez seja marcado na história da segurança da informação como o ano em que a segurança esteve constantemente presente na mídia. E não por conta de uma infestação de vírus que tomou conta dos computadores de todo o planeta, ou de algum site importante ter sido invadido, mas pela coincidência de grandes e significantes eventos terem ocorrido em tão pouco tempo: a invasão do Google e de diversas empresas americanas para roubar segredos internos, que ficou conhecido como "operação Aurora", o vírus Stuxnet que foi criado para invadir e destruir sistemas industriais (segundo a teoria mais aceita, para destruir centrífugas nucleares do Irã), e o vazamento de informações confidenciais pelo Wikileaks.

Enquanto as notícias sobre a "operação Aurora" dominaram o primeiro semestre de 2010 e trouxeram a tona a discussão sobre espionagem industrial sob o patrocínio de governos, as histórias sobre o vírus Stuxnet prevaleceram durante boa parte do segundo semestre (isso fica claro quando pesquisamos os dois termos no Google Trends). O Stuxnet é o exemplo mais claro de até aonde um governo ou uma organização bem preparada pode chegar em termos de cyber terrorismo ou cyber ataque. E, depois do Stuxnet, cyber terrorismo e cyber guerra deixaram de ser discussões teóricas e se tornaram reais.

E, nesse meio tempo, eu estava esperando que todos iriam se lembrar de 2010 como o ano dos ataques ao Google e do Stuxnet, até que, de repente, no finalzinho do ano, faltando menos de um mês para comemorarmos o Reveillon, o Sr. Julian Assange e seu site, o Wikileaks, dominam o noticiário mundial e o debate sobre a privacidade, segurança empresarial e os segredos de estado.

Ao expor documentos militares secretos dos EUA sobre a guerra do Iraque no início do ano, o Wikileaks não teve sequer uma pequena porcentagem das atenções de todo o mundo comparado com o destaque que o site está recebendo atualmente, quando decidiu expor correspondências diplomáticas secretas dos EUA (chamados em inglês de "diplomatic cables"). A maior parte dos documentos diplomáticos divulgados desde 28 de novembo representam a correspondência diária entre as embaixadas dos EUA espalhadas pelo mundo e as autoridades americanas, e estão expondo detalhes sobre como as autoridades americanas se relacionam com seus aliados e inimigos ao redor do mundo.

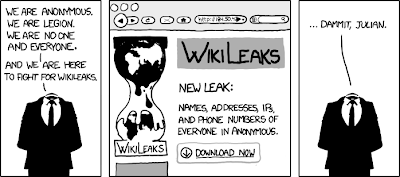

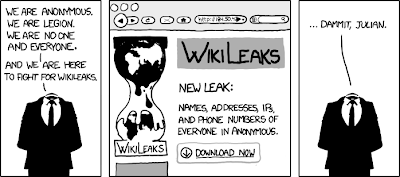

Mas o maior destaque ao Wikileaks aconteceu quando algumas empresas começaram a boicotar o Wikileaks em função de pressão do governo americano (principalmente a Amazon, que deixou de hospedar o site, e as empresas que bloquearam as doações ao Wikileaks: PayPal, Visa e Mastercard). Até mesmo o Twitter foi acusado de censurar as mensagens de apoio ao Wikileaks e, de repente, o governo britânico prendeu Julian Assange por conta de uma acusação mal-explicada de violência sexual na Suécia. Em represália, vários militantes na web criaram milhares de sites espelhos em poucas horas e o grupo conhecido como "Anonymous" começou a atacar vários dos sites que prejudicaram o Wikileaks e a fazer protestos online para apoiar o Wikileaks e seu fundador - o que foi chamado de "Operação Payback" (o jornal inglês The Guardian publicou um timeline para resumir os principais acontecimentos, boicotes e protestos envolvendo o Wikileaks e a PandaLabs criou um timeline que mostra os principais ataques contra e a favor do Wikileaks). Alguns jornais e sites da imprensa chegaram a classificar isso (erroneamente) como se fosse uma "guerra cibernética", quando na verdade não passa de um protesto online, ou "hacktivismo" (há um texto interessante sobre isso aqui também).

Mas o maior destaque ao Wikileaks aconteceu quando algumas empresas começaram a boicotar o Wikileaks em função de pressão do governo americano (principalmente a Amazon, que deixou de hospedar o site, e as empresas que bloquearam as doações ao Wikileaks: PayPal, Visa e Mastercard). Até mesmo o Twitter foi acusado de censurar as mensagens de apoio ao Wikileaks e, de repente, o governo britânico prendeu Julian Assange por conta de uma acusação mal-explicada de violência sexual na Suécia. Em represália, vários militantes na web criaram milhares de sites espelhos em poucas horas e o grupo conhecido como "Anonymous" começou a atacar vários dos sites que prejudicaram o Wikileaks e a fazer protestos online para apoiar o Wikileaks e seu fundador - o que foi chamado de "Operação Payback" (o jornal inglês The Guardian publicou um timeline para resumir os principais acontecimentos, boicotes e protestos envolvendo o Wikileaks e a PandaLabs criou um timeline que mostra os principais ataques contra e a favor do Wikileaks). Alguns jornais e sites da imprensa chegaram a classificar isso (erroneamente) como se fosse uma "guerra cibernética", quando na verdade não passa de um protesto online, ou "hacktivismo" (há um texto interessante sobre isso aqui também).

Discutir os aspectos éticos e sociais do Wikileaks envolve uma enorme variedade de aspectos, uma lista de argumentos suficientemente grande para preencher uma tese de doutorado inteira ou até mesmo um livro (há um artigo muito interessante sobre o WikiLeaks e a legislação penal brasileira escrito em conjunto pelo Sandro Süffert e pelo delegado Emerson Wendt). Enquanto vários governos e empresas abobinam profundamente o que o Wikileaks tem feito, uma grande parcela da população e até mesmo alguns governos, tem manifestado apoio ao site e a sua intenção de expor informações de detalhes internos de outras empresas e governos.

Do ponto de vista legal, há uma grande discussão se o Wikileaks representa alguma atividade criminosa ou não, principalmente porque o site se posiciona como um serviço jornalístico e replica informações que recebe de contribuidores - o Wikileaks em si não rouba informação de ninguém. Segundo a Eletronic Frontier Fundation (EFF), uma entidade especializada em discutir a liberdade de expressão na Internet, qualquer tentativa de processar o fundador do Wikileaks, Julian Assange, é extremamente perigoso para os direitos a liberdade de expressão. Mesmo a intenção do governo americano de indiciar o Julian Assange com base na lei de Espionagem, é visto com muita controvérsia. Ou seja, ainda vamos ver muita discussão sobre a legalidade ou não do Wikileaks, e isso é uma questão extremamente complexa.

Sob o ponto de vista dos principais defensores e fans do Wikileaks, os Internautas, o principal argumento que eu vi é de que o site está cumprindo um importante papel em revelar segredos sobre governos aos quais a população deveria ter acesso. A chamada "Geração Y", as pessoas que já nasceram na era da Internet e agora representam uma parcela significativa da população online em todo o mundo, tem uma visão diferente dos governos quando o assunto são as regras de privacidade e, principalmente, os direitos autorais. Essa população não se importa se o ato de publicar on-line documentos governamentais secretos (como segredos militares ou correspondências) é ilegal ou não, eles querem ter livre acesso à informação de seus governos, querem advogar em favor da transparência, e eles querem discutir os fatos que esses documentos estão expondo, em vez de discutir se a divulgação destes documentos é um crime ou não. Para a Geração Y, o Wikileaks é tão relevante quanto qualquer outra organização que publique escândalos governamentais e corporativos, como a imprensa tradicional já faz há anos.

Por outro lado, as agências governamentais, executivos e profissionais de segurança da informação em geral consideram que o Wikileaks representa uma séria ameaça para os segredos das organizações. Sob o ponto de vista da ética jurídica e empresarial, ninguém pode compartilhar informações secretas para fora de sua organização, nem o Wikileaks poderia publicar tais documentos - além disso, simplesmente porque uma informação secreta aparece em um site público, não significa que as informações tenham sido liberadas pelas autoridades competentes e deixaram de ser secretas. Por outro lado, não podemos negar o fato de que hoje em dia é extremamente fácil para alguém roubar documentos corporativos através da Internet, ou usando um DVD ou pen drive. Por exemplo, o militar que está preso em uma solitária porque enviou para o Wikileaks as informações da guerra do Iraque, o Bradley Manning, usou um CD regravável com músicas da Lady Gaga para roubar as informações de duas redes restritas utilizadas pelo Departamento de Defesa americano e pelo Departamento de Estado. Ou seja, uma forma das empresas e governos atacarem o problema é na origem: criando controles e restrições sérias de acesso ao dados confidenciais (e, depois desse escândalo todo, os militares americanos reforçaram seus controles).

Por outro lado, as agências governamentais, executivos e profissionais de segurança da informação em geral consideram que o Wikileaks representa uma séria ameaça para os segredos das organizações. Sob o ponto de vista da ética jurídica e empresarial, ninguém pode compartilhar informações secretas para fora de sua organização, nem o Wikileaks poderia publicar tais documentos - além disso, simplesmente porque uma informação secreta aparece em um site público, não significa que as informações tenham sido liberadas pelas autoridades competentes e deixaram de ser secretas. Por outro lado, não podemos negar o fato de que hoje em dia é extremamente fácil para alguém roubar documentos corporativos através da Internet, ou usando um DVD ou pen drive. Por exemplo, o militar que está preso em uma solitária porque enviou para o Wikileaks as informações da guerra do Iraque, o Bradley Manning, usou um CD regravável com músicas da Lady Gaga para roubar as informações de duas redes restritas utilizadas pelo Departamento de Defesa americano e pelo Departamento de Estado. Ou seja, uma forma das empresas e governos atacarem o problema é na origem: criando controles e restrições sérias de acesso ao dados confidenciais (e, depois desse escândalo todo, os militares americanos reforçaram seus controles).

Assim, a questão é que o Wikileaks poderá expor a qualquer momento, qualquer segredo, de qualquer empresa ou organização no mundo. O fato é que o site representa uma ameaça séria para os governos e empresas, ao expor suas informações internas, seus segredos e estratégias diplomáticas. Como qualquer ameaça, os governos apressaram-se a encontrar uma maneira de parar o Sr. Julian Assange, uma reação que por sua vez, criou um exército de hacktivistas Pro-Wikileaks.

Já ouvi vários argumentos pró e contra o Wikileaks, uma vez que o site anda em uma linha muito tênue entre a liberdade de imprensa e a ameaça a segurança. Algumas pessoas poderiam dizer que, se Wikileaks tivesse publicado os segredos de estado da China, da Coreia do Norte ou de Cuba, Julian Assange seria nomeado para um Prêmio Nobel, em vez de ser preso. E também vi pessoas reclamando que a VISA e a Mastercard aceitam doações para a Ku Klux Klan (KKK) mas bloqueiam doações para o Wikileaks. Por outro lado, fechar o Wikileaks não vai diminuir o risco de roubo de dados, assim como o bloqueio do site Zone-h.org (que mantém cópia de defacements) não vai impedir que os hackers continuem desfigurando sites.

O principal fato que temos até agora, na minha humilde opinião, é que o Wikileaks mudou a forma como governos, empresas e as pessoas em geral pensam sobre segredos corporativos (e mostrou que estas visões podem ser bem diferentes).

Mas esta é uma visão muito simplista do problema, cuja discussão inclui o direito à privacidade, a liberdade de expressão, a guarda de segredos empresariais e políticos, os direitos e as práticas da imprensa e o direito a informação dos cidadãos. E, nos EUA, ainda há a questão da "Primeira Emenda", que garante a liberdade de expressão - principalmente para a imprensa.

Eu diria, para terminar este post, que 2010 foi o ano em que a cyber espionagem, a guerra cibernética e o hacktivismo viraram realidade.

Nota: Adicionado em 24/12 um link para o artigo da ARBOR chamado "The Internet Goes to War", dois links para a notícia da prisão do Bradley Manning, o link para o site que o apóia e o poster.

Enquanto as notícias sobre a "operação Aurora" dominaram o primeiro semestre de 2010 e trouxeram a tona a discussão sobre espionagem industrial sob o patrocínio de governos, as histórias sobre o vírus Stuxnet prevaleceram durante boa parte do segundo semestre (isso fica claro quando pesquisamos os dois termos no Google Trends). O Stuxnet é o exemplo mais claro de até aonde um governo ou uma organização bem preparada pode chegar em termos de cyber terrorismo ou cyber ataque. E, depois do Stuxnet, cyber terrorismo e cyber guerra deixaram de ser discussões teóricas e se tornaram reais.

E, nesse meio tempo, eu estava esperando que todos iriam se lembrar de 2010 como o ano dos ataques ao Google e do Stuxnet, até que, de repente, no finalzinho do ano, faltando menos de um mês para comemorarmos o Reveillon, o Sr. Julian Assange e seu site, o Wikileaks, dominam o noticiário mundial e o debate sobre a privacidade, segurança empresarial e os segredos de estado.

Ao expor documentos militares secretos dos EUA sobre a guerra do Iraque no início do ano, o Wikileaks não teve sequer uma pequena porcentagem das atenções de todo o mundo comparado com o destaque que o site está recebendo atualmente, quando decidiu expor correspondências diplomáticas secretas dos EUA (chamados em inglês de "diplomatic cables"). A maior parte dos documentos diplomáticos divulgados desde 28 de novembo representam a correspondência diária entre as embaixadas dos EUA espalhadas pelo mundo e as autoridades americanas, e estão expondo detalhes sobre como as autoridades americanas se relacionam com seus aliados e inimigos ao redor do mundo.

Mas o maior destaque ao Wikileaks aconteceu quando algumas empresas começaram a boicotar o Wikileaks em função de pressão do governo americano (principalmente a Amazon, que deixou de hospedar o site, e as empresas que bloquearam as doações ao Wikileaks: PayPal, Visa e Mastercard). Até mesmo o Twitter foi acusado de censurar as mensagens de apoio ao Wikileaks e, de repente, o governo britânico prendeu Julian Assange por conta de uma acusação mal-explicada de violência sexual na Suécia. Em represália, vários militantes na web criaram milhares de sites espelhos em poucas horas e o grupo conhecido como "Anonymous" começou a atacar vários dos sites que prejudicaram o Wikileaks e a fazer protestos online para apoiar o Wikileaks e seu fundador - o que foi chamado de "Operação Payback" (o jornal inglês The Guardian publicou um timeline para resumir os principais acontecimentos, boicotes e protestos envolvendo o Wikileaks e a PandaLabs criou um timeline que mostra os principais ataques contra e a favor do Wikileaks). Alguns jornais e sites da imprensa chegaram a classificar isso (erroneamente) como se fosse uma "guerra cibernética", quando na verdade não passa de um protesto online, ou "hacktivismo" (há um texto interessante sobre isso aqui também).

Mas o maior destaque ao Wikileaks aconteceu quando algumas empresas começaram a boicotar o Wikileaks em função de pressão do governo americano (principalmente a Amazon, que deixou de hospedar o site, e as empresas que bloquearam as doações ao Wikileaks: PayPal, Visa e Mastercard). Até mesmo o Twitter foi acusado de censurar as mensagens de apoio ao Wikileaks e, de repente, o governo britânico prendeu Julian Assange por conta de uma acusação mal-explicada de violência sexual na Suécia. Em represália, vários militantes na web criaram milhares de sites espelhos em poucas horas e o grupo conhecido como "Anonymous" começou a atacar vários dos sites que prejudicaram o Wikileaks e a fazer protestos online para apoiar o Wikileaks e seu fundador - o que foi chamado de "Operação Payback" (o jornal inglês The Guardian publicou um timeline para resumir os principais acontecimentos, boicotes e protestos envolvendo o Wikileaks e a PandaLabs criou um timeline que mostra os principais ataques contra e a favor do Wikileaks). Alguns jornais e sites da imprensa chegaram a classificar isso (erroneamente) como se fosse uma "guerra cibernética", quando na verdade não passa de um protesto online, ou "hacktivismo" (há um texto interessante sobre isso aqui também).Discutir os aspectos éticos e sociais do Wikileaks envolve uma enorme variedade de aspectos, uma lista de argumentos suficientemente grande para preencher uma tese de doutorado inteira ou até mesmo um livro (há um artigo muito interessante sobre o WikiLeaks e a legislação penal brasileira escrito em conjunto pelo Sandro Süffert e pelo delegado Emerson Wendt). Enquanto vários governos e empresas abobinam profundamente o que o Wikileaks tem feito, uma grande parcela da população e até mesmo alguns governos, tem manifestado apoio ao site e a sua intenção de expor informações de detalhes internos de outras empresas e governos.

Do ponto de vista legal, há uma grande discussão se o Wikileaks representa alguma atividade criminosa ou não, principalmente porque o site se posiciona como um serviço jornalístico e replica informações que recebe de contribuidores - o Wikileaks em si não rouba informação de ninguém. Segundo a Eletronic Frontier Fundation (EFF), uma entidade especializada em discutir a liberdade de expressão na Internet, qualquer tentativa de processar o fundador do Wikileaks, Julian Assange, é extremamente perigoso para os direitos a liberdade de expressão. Mesmo a intenção do governo americano de indiciar o Julian Assange com base na lei de Espionagem, é visto com muita controvérsia. Ou seja, ainda vamos ver muita discussão sobre a legalidade ou não do Wikileaks, e isso é uma questão extremamente complexa.

Sob o ponto de vista dos principais defensores e fans do Wikileaks, os Internautas, o principal argumento que eu vi é de que o site está cumprindo um importante papel em revelar segredos sobre governos aos quais a população deveria ter acesso. A chamada "Geração Y", as pessoas que já nasceram na era da Internet e agora representam uma parcela significativa da população online em todo o mundo, tem uma visão diferente dos governos quando o assunto são as regras de privacidade e, principalmente, os direitos autorais. Essa população não se importa se o ato de publicar on-line documentos governamentais secretos (como segredos militares ou correspondências) é ilegal ou não, eles querem ter livre acesso à informação de seus governos, querem advogar em favor da transparência, e eles querem discutir os fatos que esses documentos estão expondo, em vez de discutir se a divulgação destes documentos é um crime ou não. Para a Geração Y, o Wikileaks é tão relevante quanto qualquer outra organização que publique escândalos governamentais e corporativos, como a imprensa tradicional já faz há anos.

Por outro lado, as agências governamentais, executivos e profissionais de segurança da informação em geral consideram que o Wikileaks representa uma séria ameaça para os segredos das organizações. Sob o ponto de vista da ética jurídica e empresarial, ninguém pode compartilhar informações secretas para fora de sua organização, nem o Wikileaks poderia publicar tais documentos - além disso, simplesmente porque uma informação secreta aparece em um site público, não significa que as informações tenham sido liberadas pelas autoridades competentes e deixaram de ser secretas. Por outro lado, não podemos negar o fato de que hoje em dia é extremamente fácil para alguém roubar documentos corporativos através da Internet, ou usando um DVD ou pen drive. Por exemplo, o militar que está preso em uma solitária porque enviou para o Wikileaks as informações da guerra do Iraque, o Bradley Manning, usou um CD regravável com músicas da Lady Gaga para roubar as informações de duas redes restritas utilizadas pelo Departamento de Defesa americano e pelo Departamento de Estado. Ou seja, uma forma das empresas e governos atacarem o problema é na origem: criando controles e restrições sérias de acesso ao dados confidenciais (e, depois desse escândalo todo, os militares americanos reforçaram seus controles).

Por outro lado, as agências governamentais, executivos e profissionais de segurança da informação em geral consideram que o Wikileaks representa uma séria ameaça para os segredos das organizações. Sob o ponto de vista da ética jurídica e empresarial, ninguém pode compartilhar informações secretas para fora de sua organização, nem o Wikileaks poderia publicar tais documentos - além disso, simplesmente porque uma informação secreta aparece em um site público, não significa que as informações tenham sido liberadas pelas autoridades competentes e deixaram de ser secretas. Por outro lado, não podemos negar o fato de que hoje em dia é extremamente fácil para alguém roubar documentos corporativos através da Internet, ou usando um DVD ou pen drive. Por exemplo, o militar que está preso em uma solitária porque enviou para o Wikileaks as informações da guerra do Iraque, o Bradley Manning, usou um CD regravável com músicas da Lady Gaga para roubar as informações de duas redes restritas utilizadas pelo Departamento de Defesa americano e pelo Departamento de Estado. Ou seja, uma forma das empresas e governos atacarem o problema é na origem: criando controles e restrições sérias de acesso ao dados confidenciais (e, depois desse escândalo todo, os militares americanos reforçaram seus controles).Assim, a questão é que o Wikileaks poderá expor a qualquer momento, qualquer segredo, de qualquer empresa ou organização no mundo. O fato é que o site representa uma ameaça séria para os governos e empresas, ao expor suas informações internas, seus segredos e estratégias diplomáticas. Como qualquer ameaça, os governos apressaram-se a encontrar uma maneira de parar o Sr. Julian Assange, uma reação que por sua vez, criou um exército de hacktivistas Pro-Wikileaks.

Já ouvi vários argumentos pró e contra o Wikileaks, uma vez que o site anda em uma linha muito tênue entre a liberdade de imprensa e a ameaça a segurança. Algumas pessoas poderiam dizer que, se Wikileaks tivesse publicado os segredos de estado da China, da Coreia do Norte ou de Cuba, Julian Assange seria nomeado para um Prêmio Nobel, em vez de ser preso. E também vi pessoas reclamando que a VISA e a Mastercard aceitam doações para a Ku Klux Klan (KKK) mas bloqueiam doações para o Wikileaks. Por outro lado, fechar o Wikileaks não vai diminuir o risco de roubo de dados, assim como o bloqueio do site Zone-h.org (que mantém cópia de defacements) não vai impedir que os hackers continuem desfigurando sites.

O principal fato que temos até agora, na minha humilde opinião, é que o Wikileaks mudou a forma como governos, empresas e as pessoas em geral pensam sobre segredos corporativos (e mostrou que estas visões podem ser bem diferentes).

Mas esta é uma visão muito simplista do problema, cuja discussão inclui o direito à privacidade, a liberdade de expressão, a guarda de segredos empresariais e políticos, os direitos e as práticas da imprensa e o direito a informação dos cidadãos. E, nos EUA, ainda há a questão da "Primeira Emenda", que garante a liberdade de expressão - principalmente para a imprensa.

Eu diria, para terminar este post, que 2010 foi o ano em que a cyber espionagem, a guerra cibernética e o hacktivismo viraram realidade.

Nota: Adicionado em 24/12 um link para o artigo da ARBOR chamado "The Internet Goes to War", dois links para a notícia da prisão do Bradley Manning, o link para o site que o apóia e o poster.

Marcadores:

ataques,

Cyber Ativismo,

Cyber Cultura,

cyber espionagem,

guerra cibernética,

hackers,

Hacktivismo,

política de segurança,

retrospectiva

dezembro 13, 2010

[Cybercultura] Internet no Brasil em 2010

Achei dois materiais muito interessantes que traçam um panorama dos avanços da Internet no Brasil em 2010: um artigo no site PIX e um infográfico criado pelo blog O Jornalista.

O artigo "RETROSPECTIVA 2010 – OS FATOS E TENDÊNCIAS DA WEB BR" do site PIX mostra vários fatos que marcaram o crescimento da Internet e da cultura digital no Brasil no decorrer deste ano. Dentre os vários fatos apontados pela reportagem, eu destaco os seguintes:

O infográfico abaixo, publicado pelo blog O Jornalista, mostra de uma forma bem organizada vários dados sobre o uso da Internet no Brasil, obtidos através do Censo 2010, de uma pesquisa da F/Nazca e do Ibope Net Ratings.

É interessante notar como os Brasileiros utilizam muito as redes sociais: elas são a segunda maior fonte de informação, atrás apenas das ferramentas de busca, representam a principal forma de comunicação para 40% dos internatuas (enquanto o MSN está em segundo, com 32%), e 54% dos internatuas compartilham conteúdo através do Orkut, a rede social mais utilizada no Brasil (com 26 milhões de usuários). Além disso, a Internet representa o principal meio de informação para os jovens de 12 a 15 anos (51% deles utilizam a Internet e outros 43% preferem se informar pela TV), o que mostra o enorme potencial de informação da Internet no futuro.

O artigo "RETROSPECTIVA 2010 – OS FATOS E TENDÊNCIAS DA WEB BR" do site PIX mostra vários fatos que marcaram o crescimento da Internet e da cultura digital no Brasil no decorrer deste ano. Dentre os vários fatos apontados pela reportagem, eu destaco os seguintes:

- A quantidade de internautas no Brasil cresceu 14 milhões em 2010, sendo que a maioria são das classes média e baixa: C, D e E.

- Este foi o primeiro ano em que os candidatos puderam fazer uso da Internet durante suas campanhas eleitorais, graças a publicação de uma lei específica regulamentando as campanhas online. Os candidatos usaram a Internet para divulgar seus projetos de governo, fazer campanha e mobilizar eleitores. O Twitter também foi muito utilizado pelos eleitores brasileiros para manifestar o apoio ou criticar os candidatos.

- Os Brasileiros tem utilizado cada vez mais o Facebook e o Twitter. O Facebook cresceu 479% entre Agosto de 2009 e Agosto de 2010 e se tornou o 10o site mais acessado do Brasil, embora os Brasileiros ainda o utilizem bem menos do que o Orkut. Dentre as 10 hashtags mais duradouras da história do Twitter, 2 são brasileiras, incluindo o famoso "Cala Boca Galvão" que virou febre durante a copa da África do Sul.

- A Google lançou no Brasil o Google Street View com imagens das ruas de várias capitais brasileiras, incluindo imagens bizarras como garotas de programa a luz do dia e alguns cadáveres caídos nas ruas.

- Ainda não conseguimos regulamentar o verdadeiro faroeste digital que é a Internet Brasileira. Enquanto a revista Veja publicou há poucas semanas atrás uma reportagem mostrando que o crime cibernético rende 18 vezes mais do que o crime comum (como o roubo a bancos e a carros-forte), ainda estamos esperando algum progresso com a "Lei Azeredo" e com o Marco Civil. Enquanto o projeto de lei sobre crimes cibernéticos, conhecido como Lei Azeredo, continua o seu interminável trâmite pelo congresso nacional, o Ministério da Justiça lançou a iniciativa de criar um projeto com a sociedade para regulamentar os direitos e responsabilidades na Internet, mas que até o momento não virou um projeto de lei.

O infográfico abaixo, publicado pelo blog O Jornalista, mostra de uma forma bem organizada vários dados sobre o uso da Internet no Brasil, obtidos através do Censo 2010, de uma pesquisa da F/Nazca e do Ibope Net Ratings.

É interessante notar como os Brasileiros utilizam muito as redes sociais: elas são a segunda maior fonte de informação, atrás apenas das ferramentas de busca, representam a principal forma de comunicação para 40% dos internatuas (enquanto o MSN está em segundo, com 32%), e 54% dos internatuas compartilham conteúdo através do Orkut, a rede social mais utilizada no Brasil (com 26 milhões de usuários). Além disso, a Internet representa o principal meio de informação para os jovens de 12 a 15 anos (51% deles utilizam a Internet e outros 43% preferem se informar pela TV), o que mostra o enorme potencial de informação da Internet no futuro.

dezembro 09, 2010

[Cybercultura] Turing Clube no Hackerspace em São Paulo

Nesta semana lançamos o Turing Clube no Garoa Hacker Clube, o primeiro hackerspace de São Paulo.

Nesta semana lançamos o Turing Clube no Garoa Hacker Clube, o primeiro hackerspace de São Paulo. O Turing Clube é um encontro semanal com objetivo de promover a exploração e a divulgação científica dos fundamentos de computação, incluindo temas diversos como os conceitos básicos da computação, segurança da informação, desenvolvimento de software e teoria de linguagens de programação.

Os encontros vão incluir oficinas, palestras e conversas para permitir que todos possam aprender, ensinar, desenvolver projetos em conjunto ou simplesmente conversar sobre temas como Segurança da Informação, Desenvolvimento de software, linguagens de programação, etc. Também pretendemos promover a integração e a troca de idéias entre as pessoas que gostam mais de hardware hacking e as que gostam mais do mundo do software, dentro do espírito do hackerspace.

Os encontros do Turing Clube são abertos a participação de todos e acontecem toda quarta-feira, a partir das 19h. Para mais informações, visite o site do Garoa Hacker Clube e do Turing Clube.

novembro 30, 2010

[Segurança] Segurança da Computação em Nuvem em quatro slides

Hoje eu tive a oportunidade de participar de um painel sobre segurança de Cloud Computing durante o SICGov 2010, o IV Congresso de Segurança da Informação e Comunicações para Governo, realizado em Brasília/DF durante esta semana.

Como eu dividi o palco com mais dois painelistas, os senhores Cezar Taurion da IBM e Raimundo Nonato da Costa, da Microsoft, eu optei por preparar um material bem curto que sintetizasse os principais pontos que julgo serem os mais importantes quando consideramos as vantagens e os riscos de segurança relacionados a computação em nuvem. Por isso, eu acabei criando uma apresentação aonde destaquei os seguintes pontos:

O painel foi excelente, pois o Cezar Taurion apresentou os principais conceitos e os principais passos para adoção da computação em nuvem, enquanto o Raimundo Nonato destacou as estratégias e cuidados que os governos e órgãos públicos devem considerar ao utilizar o Cloud Computing. Ao final tivemos algumas perguntas interessantes da platéia, como a preocupação em como auditar um provedor de Cloud Computing e a existência de padrões e normas para tal (o que, a propósito, está sendo discutido na ABNT).

No decorrer do painel, surgiram vários comentários que eu considerei interessantes, como os pontos abaixo. Eu aproveitei e publiquei vários comentários no Twitter durante o painel, para permitir uma participação do público remoto.

O SICGov 2010 foi organizado e realizado pelo Gabinete de Segurança Institucional da Presidência da República, por intermédio do Departamento de Segurança da Informação e Comunicações (DSIC).

Como eu dividi o palco com mais dois painelistas, os senhores Cezar Taurion da IBM e Raimundo Nonato da Costa, da Microsoft, eu optei por preparar um material bem curto que sintetizasse os principais pontos que julgo serem os mais importantes quando consideramos as vantagens e os riscos de segurança relacionados a computação em nuvem. Por isso, eu acabei criando uma apresentação aonde destaquei os seguintes pontos:

- A Computação em Nuvem nos oferece vários benefícios do ponto de vista de segurança da informação, na medida em que facilita a resolução de alguns problemas clássicos, como a disponibilidade das aplicações, atualização de versões e aplicação de patches (o que pode ser gerenciado pelo provedor de Cloud Computing), a segregação de ambientes (uma vez que fica fácil e barato levantar versões de testes e homologações de suas aplicações) e a implementação de um plano de recuperação de desastres (pois isto pode estar embutido na oferta de Cloud Computing ou a empresa pode utilizar a nuvem para hospedar versões de contigência para suas aplicações existentes, criando um "datacenter virtual").

- A discussão sobre os riscos da Computação em Nuvem deve, necessariamente, começar com uma análise de riscos baseada nas necessidades de negócio, para que a empresa ou o órgão de governo identifique suas necessidades, riscos e controles de segurança que necessitará adotar ou exigir do provedor de Cloud Computing. Isto nada mais é do que um processo de análise de riscos que deveria ser natural para a empresa ou entidade, independente de tratarmos de Computação em Nuvem ou qualquer outro serviço ou tecnologia.

- Embora a Computação em Nuvem herde vários riscos associados às tecnologias que utiliza e ao seu modelo de negócio (como, por exemplo, riscos associados ao controle de acesso, virtualização, modelo de terceirização, etc), ela também apresenta um conjunto específico de novos riscos que tornam a análise de riscos mais complexa, e diferente do que as empresas e entidades estão acostumados, como, por exemplo, os riscos associados as suas novas características e paradigmas.

- Eu considerei importante exemplificar o que eu considero como sendo os "novos riscos" que a Computação em Nuvem traz para as empresas, e por isso utilizei o último slide da minha curta apresentação para listar apenas alguns deles, como por exemplo, a necessidade de preocupação com a localização geográfica de seus dados (para evitar que sua aplicação ne Nuvem e seus dados estejam, fisicamente, em um país com controles legais ou cenário de ameaças distinto do que a empresa esteja acostumada) e, o mais interessante, o fato de que a facilidade de contratação dos serviços de Cloud Computing representa um risco, uma vez que as áreas de negócio podem facilmente contratar uma nova aplicação de um fornecedor externo sem o conhecimento e a anuência das áreas de Tecnologia da Informação (TI) e de segurança da empresa.

Sicgov2010 anchises - painel cloud computing [compatibility mode]

View more presentations from Anchises Moraes.

O painel foi excelente, pois o Cezar Taurion apresentou os principais conceitos e os principais passos para adoção da computação em nuvem, enquanto o Raimundo Nonato destacou as estratégias e cuidados que os governos e órgãos públicos devem considerar ao utilizar o Cloud Computing. Ao final tivemos algumas perguntas interessantes da platéia, como a preocupação em como auditar um provedor de Cloud Computing e a existência de padrões e normas para tal (o que, a propósito, está sendo discutido na ABNT).

No decorrer do painel, surgiram vários comentários que eu considerei interessantes, como os pontos abaixo. Eu aproveitei e publiquei vários comentários no Twitter durante o painel, para permitir uma participação do público remoto.

- Segundo o Cezar Taurion, a Computação em Nuvem representa uma mudança de visão e entendimento do que é TI atualmente, e daqui a 10 anos vai parecer algo natural. eu complementei este comentário lembrando que daqui a 10 anos, os principais executivos serão pessoas que, provavelmente, já nasceram no mundo Internet e conhecem tecnologia desde pequenos.

- Gostei também de outra frase do Cezar Taurion: "nós superestimamos a adoção de Cloud Computing a curto prazo e subestimamos o seu impacto no longo prazo."

- O Raimundo Nonato, da Microsoft, apresentou fotos do datacenter modular que é utilizado atualmente, que consiste em conjunto de equipamentos montado dentro de um container, e que pode ser facilmente adicionado a vários existentes para ampliar a capacidade total de processamento.

- Foi concenso entre os painelistas que a adoção de Cloud Computing pelas empresas deve ser feita aos poucos e seguindo uma cuidadosa estratégia. Por exemplo, a empresa ou o órgão de governo deve começar escolhendo aplicações menos críticas.

- Outro ponto interessante foi a questão da auditoria e confiabilidade no provedor. Neste ponto, ambos o Cezar Taurion e o Raimundo Nonato destacaram a importância em selecionar uma empresa grande e confiável para fornecer os serviços de Cloud Computing.

- Ao final, eu destaquei que Cloud Computing representa uma ótima oportunidade para que as pequenas e médias empresas tenham acesso a tecnologia e a soluções de negócio sem a necessidade de grande investimentos. Ela também facilita o acesso dos usuários a tecnologia, mesmo nos casos de usuários ou escritórios remotos - o que pode ser crucial para uma empresa pequena ou de médio porte.

O SICGov 2010 foi organizado e realizado pelo Gabinete de Segurança Institucional da Presidência da República, por intermédio do Departamento de Segurança da Informação e Comunicações (DSIC).

novembro 23, 2010

[Segurança] Hackers to Hackers Conference 2010 (H2HC)

Entre os dias 25 e 30 de Novembro, São Paulo recebe a sétima edição da Hackers to Hackers Conference (H2HC), uma das mais tradicionais e importantes conferências de segurança do Brasil e da América Latina.

A H2HC reúne centenas de profissionais de segurança e pesquisadores, além de palestrantes internacionais e profissionais renomados. O evento é um grande disseminador da cultura de segurança da informação no Brasil e, principalmente, é um grande incentivador da pesquisa em segurança. O evento tem crescido muito em termos de infra-estrutura e de maturidade nos últimos anos. É uma oportunidade única para reunir os profissionais que atuam no mundo corporativo, os grupos de pesquisa em segurança e a comunidade underground.

A H2HC tem dois dias intensos de palestras, nos dias 27 e 28 de Novembro (Sábado e Domingo), além de quatro dias com treinamentos técnicos em diversos tópicos relacionados a segurança da informação. Eu terei a honra de apresentar uma palestra durante o evento, entitulada “Urgente: Hackers causaram a erupção do vulcão Eyjafjallajokull”, onde irei discutir alguns aspectos técnicos e não-técnicos da segurança de empresas no setor de infra-estrutura crítica e dos sistemas SCADA. Também irei apresentar um treinamento no dia 25/11 sobre Cyber Inteligência, um treinamento que nós, da equipe de inteligência da iDefense, estamos desenvolvendo e vamos apresentar pela primeira vez na H2HC.

Além das palestras e treinamentos, o evento também conta com um painel de debate no dia dia 24 de novembro, chamado de H2CSO (Hackers to CSO). O debate visa discutir com gestores a importância de promover pesquisas em segurança dentro das organizações. O H2CSO será realizado em parceria com a Decision Report, e por isso ele acontecerá dentro do evento Security Leaders e pode ser acompanhado ao vivo e gratuitamente pela Internet.

A H2HC conta com vários patrocinadores (como a iDefense) e várias entidades apoiando, como a ISSA Brasil e o capítulo brasileiro da Cloud Security Alliance (CSA BR).

A Hackers to Hackers Conference ocorrerá no auditório do Hotel Novotel Morumbi em São Paulo (na Rua Ministro Nelson Hungria, 450), nos dias 27 e 28 de novembro de 2010. Para maiores informações sobre a H2HC e inscrições, visite o site do evento: http://www.h2hc.com.br

A H2HC reúne centenas de profissionais de segurança e pesquisadores, além de palestrantes internacionais e profissionais renomados. O evento é um grande disseminador da cultura de segurança da informação no Brasil e, principalmente, é um grande incentivador da pesquisa em segurança. O evento tem crescido muito em termos de infra-estrutura e de maturidade nos últimos anos. É uma oportunidade única para reunir os profissionais que atuam no mundo corporativo, os grupos de pesquisa em segurança e a comunidade underground.

A H2HC tem dois dias intensos de palestras, nos dias 27 e 28 de Novembro (Sábado e Domingo), além de quatro dias com treinamentos técnicos em diversos tópicos relacionados a segurança da informação. Eu terei a honra de apresentar uma palestra durante o evento, entitulada “Urgente: Hackers causaram a erupção do vulcão Eyjafjallajokull”, onde irei discutir alguns aspectos técnicos e não-técnicos da segurança de empresas no setor de infra-estrutura crítica e dos sistemas SCADA. Também irei apresentar um treinamento no dia 25/11 sobre Cyber Inteligência, um treinamento que nós, da equipe de inteligência da iDefense, estamos desenvolvendo e vamos apresentar pela primeira vez na H2HC.

Além das palestras e treinamentos, o evento também conta com um painel de debate no dia dia 24 de novembro, chamado de H2CSO (Hackers to CSO). O debate visa discutir com gestores a importância de promover pesquisas em segurança dentro das organizações. O H2CSO será realizado em parceria com a Decision Report, e por isso ele acontecerá dentro do evento Security Leaders e pode ser acompanhado ao vivo e gratuitamente pela Internet.

A H2HC conta com vários patrocinadores (como a iDefense) e várias entidades apoiando, como a ISSA Brasil e o capítulo brasileiro da Cloud Security Alliance (CSA BR).

A Hackers to Hackers Conference ocorrerá no auditório do Hotel Novotel Morumbi em São Paulo (na Rua Ministro Nelson Hungria, 450), nos dias 27 e 28 de novembro de 2010. Para maiores informações sobre a H2HC e inscrições, visite o site do evento: http://www.h2hc.com.br

[Cybercultura] Fatos interessantes sobre redes sociais

O site Social Media Today publicou recentemente uma lista com vários "fatos fascinantes" sobre as mídias sociais durante o ano de 2010 ("Fascinating Social Media Facts of Year 2010").

Segue abaixo alguns dos dados mais interessantes, na minha opinião:

Segue abaixo alguns dos dados mais interessantes, na minha opinião:

- Facebook, Blogspot e MySpace são os sites mais visitados por menores de 18 anos.

- 24 dos 25 maiores jornais estão experimentando queda de circulação, pois a notícia chega primeiro aos usuários em outros formatos.

- Em um levantamento por amostragem de 2.884 pessoas em 14 países, 90% dos participantes conhecem pelo menos um site de rede social e 72% estão ativos em pelo menos 1 site de relacionamento (os três países no topo foram o Brasil com 95%, os EUA com 84% e Portugal com 82%). Em média, os usuários fazem login duas vezes por dia em sites de redes sociais e tem cerca de 195 amigos.

- O Facebook é a maior rede social do munco, com mais de 500 milhões de usuários. Se o Facebook fosse um país, seria o terceiro maior país do mundo, atrás apenas da China e Índia.

- Em média, os usuários do Facebook estão ligados a 80 páginas de comunidades, grupos e eventos, e criam 90 peças de conteúdo a cada mês.

- O YouTube recebe mais de 2 bilhões de espectadores a cada dia, sendo que a cada minuto os usuários publicam 24 horas de vídeos.

- Os vídeos de música representam 20% de uploads no YouTube.

- Para assistir todos os vídeos no YouTube atualmente, uma pessoa teria que viver por cerca de 1.000 anos.

- Existem mais de 181 milhões de blogs.

- Um em cada cinco blogueiros publicam atualizações de seus blogs diariamente (infelizmente eu não faço parte dessa estatística).

- 80% das companhias usam o LinkedIn como uma ferramenta de recrutamento.

- 73% dos usuários da Wikipedia editam o site porque querem compartilhar conhecimento, e 69% dos usuários o fazem para corrigir erros.

- O mau tempo resulta normalmente em um maior número de atualizações na Wikipédia.

novembro 10, 2010

[Segurança] Cyber Crime no Brasil

Recentemente eu estava pesquisando algumas notícias sobre crimes cibernéticos e fraudes de cartão de crédito no Brasil e achei um artigo muito interessante no Jornal de Uberaba, entitulado "No Brasil, o crime compensa", onde o autor, Carlos Paiva, discute como funciona o crime cibernético no Brasil, além de questionar a eficiência das autoridades e discutir os motivos e falhas institucionais que fomentam o crime.

Em um determinado momento, o artigo descreve muito bem as principais características do crime cibernético no Brasil, que eu transcrevo abaixo, misturado com algumas observações e comentários meus:

O autor também discute como poderia ser fácil para a polícia identificar os criminosos virtuais devido ao alto movimento de dinheiro ilícito, e eventualmente condená-los ao menos por fraude fiscal e enriquecimento ilícito. O autor, em vários momentos, critica a ineficiência dos bancos e das autoridades policiais (tanto a polícia federal quanto as polícias estaduais), mas nesse ponto eu discordo totalmente do artigo. Na minha opinião, e pelo o que eu tenho acompanhado até hoje, os bancos e as autoridades policiais tem se esforçado muito em combater o crime virtual. Infelizmente, temos a impressão de que isso não acontece, e acredito que essa sensação de impotência e ineficiência é causada por vários fatores, dentre os quais eu destaco a ineficiência na condenação dos criminosos (principalmente devido ao nosso sistema legal falho, na minha opinião), a falta de unidades de polícia especializadas em crimes cibernéticos em vários estados e a grande quantidade de criminosos - afinal, é muito fácil entrar no cyber crime. Há notícias de criminosos e quadrilhas especializadas em fraudes eletrônicas presas pela polícia quase diariamente, em várias cidades do país. Recentemente, por exemplo, policiais prenderam dois membros de uma quadrilha especializada em fraude de cartão de crédito atuando no Acre, conforme mostra a reportagem abaixo:

Um ótimo exemplo do cenário atual é o caso do criminoso Rodines Miranda Peres, que foi preso recentemente. Ele, na verdade, é considerado o primeiro criminoso cibernético identificado no Sul do país, em 1999, e embora tenha sido preso e condenado (em 2004), continuava na ativa até hoje - 11 anos depois de começar sua carreira no crime. Segundo outra notícia, ele foi condenado a dois anos e oito meses de prisão por estelionato e tem outra condenação de sete anos de prisão, mas conseguiu o direito de responder em liberdade.

Atualização em 10/11/2010:

Após eu publicar este artigo, vi a notícia de que hoje a Polícia Federal realizou uma operação contra uma grande quadrilha especializada em crimes cibernéticos, que era baseada no Ceará. A operação, chamada "operação Firewall", incluía a execução de 15 mandados de prisão e 19 de busca e apreensão. As autoridades estimam que o grupo roubou cerca de R$ 3 milhões no período de aproximadamente um ano, através de Trojans bancários (os programas que espionam os computadores das vítimas para roubar as senhas e dados pessoais) distribuídos por e-mails de phishing. A operação é resultado de uma parceria firmada entre a Caixa Econômica Federal (CEF) e a PF, o que mostra o interesse claro dos bancos e das autoridades policiais em combater o cyber crime.

Além disso, o jornal Pantanal News, de Campo Grande, divulgou que 16 pessoas foram à Polícia denunciar golpes em caixas eletrônicos em um único dia, naquele estado. É um número assustador, que mostra a grande quantidade de crimes e de vítimas.

As fraudes eletrônicas (que inclui fraudes em contas de Internet Banking, caixas eletrônicos e clonagem de cartões de crédito e débito) estão espalhadas por todo o Brasil. Por isso, precisamos ter muito cuidado quando utilizamos a Internet ou realizamos pagamento com cartões.

"O homem foi à lua, mas não consegue acabar com as fraudes bancárias envolvendo cartões."

Carlos Paiva

Em um determinado momento, o artigo descreve muito bem as principais características do crime cibernético no Brasil, que eu transcrevo abaixo, misturado com algumas observações e comentários meus:

- Não existe lei específica para os crimes cibernéticos, e por isso o bandido sabe que o risco de ser preso é baixo e compensa, pois as penalidades também são insignificantes. Devido a falta de leis específicas, geralmente os criminosos cibernéticos são enquadrados com base em crimes tradicionais que sejam semelhantes, como furto ou estelionato. Isto acaba por complicar o processo de acusação e o julgamento, pois todo o processo fica dependendo da habilidade dos advogados em traçar o paralelo entre o crime real e o virtual, além de depender da correta interpretação do juiz.

- O capital para iniciar no cyber crime é insignificante perto dos lucros. O autor dá um exemplo: o criminoso pode investir cerca de R$ 5 mil e no final do mesmo dia pode obter facilmente três vezes este valor, ou mais. Este é o custo médio de um equipamento chupa-cabra, utilizado para clonar cartões em caixas eletrônicos ou em lojas, que pode ser adquirido no mercado negro ou feito em casa. Este é um negócio onde o lucro é real, fácil e não existe risco nem impostos.

- A descrição do perfil dos cyber criminosos que o autor apresenta é similar com a descrição apresentada pelas principais autoridades. Em sua maioria, os especialistas em fraude eletrônica são jovens, inteligentes, e muitas vezes de classe média. É comum a polícia divulgar fotos destes criminosos muito bem vestidos, com bebidas caras e veículos imponentes. Conforme descreve o autor, alguns cyber criminosos se apresentam como pequenos comerciantes, empresários ou como profissionais liberais, e em alguns casos usam negócios de fachada para lavar dinheiro.

O autor também discute como poderia ser fácil para a polícia identificar os criminosos virtuais devido ao alto movimento de dinheiro ilícito, e eventualmente condená-los ao menos por fraude fiscal e enriquecimento ilícito. O autor, em vários momentos, critica a ineficiência dos bancos e das autoridades policiais (tanto a polícia federal quanto as polícias estaduais), mas nesse ponto eu discordo totalmente do artigo. Na minha opinião, e pelo o que eu tenho acompanhado até hoje, os bancos e as autoridades policiais tem se esforçado muito em combater o crime virtual. Infelizmente, temos a impressão de que isso não acontece, e acredito que essa sensação de impotência e ineficiência é causada por vários fatores, dentre os quais eu destaco a ineficiência na condenação dos criminosos (principalmente devido ao nosso sistema legal falho, na minha opinião), a falta de unidades de polícia especializadas em crimes cibernéticos em vários estados e a grande quantidade de criminosos - afinal, é muito fácil entrar no cyber crime. Há notícias de criminosos e quadrilhas especializadas em fraudes eletrônicas presas pela polícia quase diariamente, em várias cidades do país. Recentemente, por exemplo, policiais prenderam dois membros de uma quadrilha especializada em fraude de cartão de crédito atuando no Acre, conforme mostra a reportagem abaixo:

Um ótimo exemplo do cenário atual é o caso do criminoso Rodines Miranda Peres, que foi preso recentemente. Ele, na verdade, é considerado o primeiro criminoso cibernético identificado no Sul do país, em 1999, e embora tenha sido preso e condenado (em 2004), continuava na ativa até hoje - 11 anos depois de começar sua carreira no crime. Segundo outra notícia, ele foi condenado a dois anos e oito meses de prisão por estelionato e tem outra condenação de sete anos de prisão, mas conseguiu o direito de responder em liberdade.

Atualização em 10/11/2010:

Após eu publicar este artigo, vi a notícia de que hoje a Polícia Federal realizou uma operação contra uma grande quadrilha especializada em crimes cibernéticos, que era baseada no Ceará. A operação, chamada "operação Firewall", incluía a execução de 15 mandados de prisão e 19 de busca e apreensão. As autoridades estimam que o grupo roubou cerca de R$ 3 milhões no período de aproximadamente um ano, através de Trojans bancários (os programas que espionam os computadores das vítimas para roubar as senhas e dados pessoais) distribuídos por e-mails de phishing. A operação é resultado de uma parceria firmada entre a Caixa Econômica Federal (CEF) e a PF, o que mostra o interesse claro dos bancos e das autoridades policiais em combater o cyber crime.

Além disso, o jornal Pantanal News, de Campo Grande, divulgou que 16 pessoas foram à Polícia denunciar golpes em caixas eletrônicos em um único dia, naquele estado. É um número assustador, que mostra a grande quantidade de crimes e de vítimas.

As fraudes eletrônicas (que inclui fraudes em contas de Internet Banking, caixas eletrônicos e clonagem de cartões de crédito e débito) estão espalhadas por todo o Brasil. Por isso, precisamos ter muito cuidado quando utilizamos a Internet ou realizamos pagamento com cartões.

outubro 26, 2010

[Segurança] Ainda sobre Guerra cibernética

Recentemente saiu uma reportagem sobre Guerra Cibernética no jornal Correio Brasiliense, que também foi replicada no Diário de Pernanbuco que dá destaque ao assunto e ao recente investimento do exército em treinamento para capacitar seus membros em guerra cibernética. A reportagem foi parcialmente baseada em uma entrevista que dei para a repórter sobre o tema durante o CNASI em virtude da palestra que ministrei lá no evento.

A reportagem, entitulada Exército brasileiro faz acordo com empresa de segurança virtual e começa a treinar seus primeiros "ciberdefensores" é bem interessante, e quero destacar alguns trechos mais interessantes do artigo:

A reportagem, entitulada Exército brasileiro faz acordo com empresa de segurança virtual e começa a treinar seus primeiros "ciberdefensores" é bem interessante, e quero destacar alguns trechos mais interessantes do artigo:

- “A guerra cibernética é a mais limpa e barata que existe. Eu sou civil, mas consigo imaginar qual o custo de lançar um míssil” (Eduardo D’Antona, Panda Security)

- A ciberguerra pode se tornar mais uma ferramenta da guerra comum. “Na década de 1980, as nações discutiam se haveria guerra no espaço, assim como já ocorria na terra, no mar e no ar. (...) a internet vai se tornar mais um domínio para os conflitos, assim aconteceu com o espaço”.

- A reportagem menciona o Stuxnet, e o define como sendo "o vírus mais sofisticado de todos os tempos, [que] se infiltrou em usinas nucleares do Irã." A sofisticação do Stuxnet é, sem dúvida, algo sem precedentes: entre outras coisas, ele explora quatro vulnerabilidades complexas para se infectar, classificadas como "zero days", utiliza dois certificados digitais falsos para se instalar no micro infectado, usa uma rede peer-to-peer para se comunicar com outras máquinas invadidas, e exige muito conhecimento do sistema industrial para o qual foi direcionado. Mas não podemos nos esquecer que o fato do alvo principal ser uma usina nuclear do Irã ainda é especulação. Muitos consideram como algo altamente provável, mas ainda é especulação.

- O Stuxnet resume algumas das principais características das armas virtuais, e que foram apresentadas no artigo, como, por exemplo:

- As armas cibernéticas são altamente sofisticadas e exigem o esforço de uma equipe de especialistas bem treinados. No caso do Stuxnet, “esse tipo de vírus afeta o sistema que controla as máquinas. Ele poderia, até mesmo, parar uma turbina” (André Carraretto, Symantec).

- A grande dificuldade de saber a origem de um ataque virtual, devido a facilidade de se camuflar a origem de um ataque sofisticado. "Além disso, as diversas formas de camuflar a origem da ameaça complicam as investigações."

- Em um ataque virtual, é muito difícil restringir a sua ação e evitar efeitos colaterais, atingindo países ou sistemas inocentes - e até mesmo aliados. No caso do Stuxnet, mais de 50 mil computadores foram infectados, e provavelmente só um computador representa o seu alvo final.

- Também pode ser difícil identificar o alvo de um ataque virtual. Embora muitos computadores no Irã tenham sido infectados, a Índia também foi.

- As armas cibernéticas são altamente sofisticadas e exigem o esforço de uma equipe de especialistas bem treinados. No caso do Stuxnet, “esse tipo de vírus afeta o sistema que controla as máquinas. Ele poderia, até mesmo, parar uma turbina” (André Carraretto, Symantec).

outubro 22, 2010

[Segurança] Cloud Security Alliance no Brasil

Há alguns meses atrás nós começamos a juntar um grupo de profissionais de segurança interessados no assunto de Cloud Computing (Computação em Nuvem) e, em maio deste ano, iniciamos o capítulo brasileiro da Cloud Security Alliance, uma entidade americana formada por empresas e profissionais voluntários que se interessam em pesquisar e compartilhar informações sobre a segurança da Computação em Nuvem.

Nesta semana nós tornamos público os primeiros frutos do nosso trabalho:

- Lançamos o site do capítulo brasileiro, com o apoio importantíssimo do UOL;

- Criamos uma conta no Twitter (@csabr) para facilitar e agilizar a nossa comunicação;

- E, principalmente, lançamos a versão traduzida para o português do principal e mais completo material da CSA, o "Guia de Segurança para Áreas Críticas Focado em Computação em Nuvem" (é possível também fazer o download direto no site da CSA). O guia é uma excelente referência para quem deseja apreender sobre segurança de Computação em Nuvem.

O Guia de Segurança para Áreas Críticas Focado em Computação em Nuvem é organizado em três seções com um total de 13 domínios, dos quais o primeiro domínio descreve os principais conceitos sobre Cloud Computing e os demais correspondem a distintas categorias de risco que devem ser consideradas. O guia aborda as diferentes arquiteturas de computação em nuvem, aspectos de governança e de operação para a implantação de um projeto de computação em nuvem com segurança, que incluem compliance, gestão de riscos, regulamentações legais, gerenciamento de acesso, virtualização, criptografia e proteção das aplicações na nuvem, entre outros. A tradução foi um trabalho meticuloso que consumiu 32 pessoas durante alguns meses. Acreditamos que esse documento vai permitir que muitos profissionais brasileiros se interessem e possam se aperfeiçoar neste assunto.

O lançamento do guia foi realizado oficialmente no dia 21 de outubro durante o CNASI, o Congresso Latinoamericano de Auditoria de TI, Segurança da Informação e Governança, com uma palestra do Leonardo Goldim, presidente do capítulo. Alguns sites como a Convergência Digital, ComputerWorld e o site baguete divulgaram o lançamento.

outubro 19, 2010

[Segurança] Guerra Cibernética

Nesta semana eu irei participar do Congresso Latino Americano de Auditoria de TI, Segurança da Informação e Governança (CNASI), onde vou apresentar uma palestra sobre Guerra Cibernética no dia 20 de outubro e também vou ministrar um curso sobre os riscos de Cloud Computing, no último dia do evento. O CNASI acontece de 19 a 21 de outubro no Centro de Convenções Frei Caneca, em São Paulo.

A guerra cibernética nada mais é do que a adaptação da doutrina de guerra para a Internet, ou seja, uma evolução natural do comportamento bélico do ser humano, que se adapta de acordo com o surgimento de novas tecnologias e novas fronteiras. A internet é considerada, hoje em dia, como o quinto "domínio" da guerra, após a terra, o mar, o ar e o espaço.

Durante a palestra "Prepare-se para a Guerra Cibernética", eu vou apresentar os principais conceitos sobre o assunto e vou comentar sobre as estratégias dos principais governos ao redor do mundo para enfrentar esta nova ameaça e dentro de um cenário que eu e alguns outros especialistas na área chamamos de "Guerra Fria Cibernética". Hoje, vários países estão investindo em desenvolver uma capacidade de ataque e defesa voltado para o cyber espaço, ao mesmo tempo que algumas instituições, como a ONU e a OTAN, estão discutindo a necessidade de se criar tratados de proteção e cooperação específicos para este cenário. Esta apresentação é uma evolução do debate que eu e minha amiga Kristen Dennesen preparamos para a edição do ano passado da Hackers to Hackers Conference (H2HC).

Há excelentes materiais e artigos online que ajudam a explicar o conceito de guerra cibernética, e quero listar a seguir alguns deles que tenho utilizado como base para minhas apresentações.

O governo brasileiro também possui uma estratégia específica para tratar o assunto da guerra cibernética, desde que o Ministério da Defesa aprovou a "Estratégia Nacional de Defesa", que definiu três prioridades estratégicas para as forças armadas: o espaço (sob responsabilidade da Aeronáutica), a tecnologia nuclear (sob os cuidados da Marinha) e o Ciber Espaço, sob responsabilidade do Exército. A coordenação das estratégias de segurança está a cargo do Departamento de Segurança da Informação e Comunicações, em conjunto com as forças armadas, ABIN, Ministério da Justiça e Polícia Federal. O Exército Brasileiro está desenvolvendo um centro de guerra cibernética, chamado CDCiber (Centro de Defesa Cibernética), sob responsabilidade do "Centro de Comunicações e Guerra Eletrônica do Exército (CCOMGEX)", comandado pelo general Antonino dos Santos Guerra Neto.

Além do material citado acima, o Coronel João Rufino de Sales, do Exército Brasileiro, apresentou recentemente uma palestra excelente sobre o assunto, que está disponível online e reproduzo abaixo.

Atualizado em 23/11: O vídeo abaixo é bem interessante, mostra uma apresentação do security guru Bruce Schneier sobre guerra cibernética e cyber crime, onde ele comenta sobre as principais novidades e assuntos sobre o tema.

Atualizado na madrugada de 30/11: Eu achei no blog Café com Italo Adriano um vídeo curto, porém muito interessante, que mostra os cadetes da academia militar americana de West Point realizando um treinamento para Guerra Cibernética, junto com outras academias e a NSA. Os militares simulavam um um país sob cyber ataque e treinavam técnicas de defesa e identificação dos ataques realizados pelos especialistas da NSA. O vídeo é bem interessante:

Atualizado em 01/12/2010: Publiquei no SlideShare a minha apresentação utilizada no CNASI-SP em Outubro de 2010.

Atualizado em 04/02/2011: Eu recomendo também a leitura do artigo "World leaders meet to discuss cyberwar rules of engagement"

Atualizado em 01 de Abril/2011: adicionei os artigos "Virtual war a real threat" e "Quando bits viram mísseis"

Atualizado em 20 de Abril de 2011: Adicionei os papers "Beyond Cyber Doom" e "Loving the Cyber Bomb? The Dangers of Threat Inflation in Cybersecurity Policy", além da notícia "U.S., Russian Officials Work to Define Cybersecurity Terms".

Atualizado em 25 de Maio: incluí o link para a nova política americana para o Cyber Espaço ("Launching the U.S. International Strategy for Cyberspace"). No dia 28/05 incluí o artigo "Did the US write Stuxnet? Deputy Defense Secretary won't deny it".

Em 01 de Junho, adicionei os artigos sobre a capacidade de guerra cibernética da Coréia do Norte e da Inglaterra, o artigo "a guerra virtual… pra valer", o "Cyber Combat: Act of War" e o artigo "Ciberpatriotas de 14 años" sobre o programa Cyberpatriot.

Atualizado em 09/06/2011, com dois artigos sobre os planos de lançar o Centro de Defesa Cibernética (CDCiber) Brasileiro no segundo semestre de 2011 e um artigo sobre o "centro de defesa cibernética Alemã"

Atualizado em 22/06/2011: A BT divulgou o vídeo abaixo, com um trecho curto de uma apresentação do security guru Bruce Schneier com pontos muito interessantes sobre guerra cibernética, ghostnet, wikileaks e afins. Gostei especialmente do trecho em que ele comenta se as pessoas devem ter mais medo de um ataque através de bombas e aviões ou de um ataque por pendrives ("USB sticks"). Também aproveitei para adicionar dois artigos recentes sobre a estratégia do governo brasileiro.

Adicionados mais três artigos em 23/08/2011.

Atualização em 29/11/2011: adicionada a entrevista com o jornalista Misha Glenny

Atualizado pela última vez em26/12/2013 15/12/2014 19/02/15 01/07/15 22/07/15.

Atualização em 09/09/15: que tal uma ótima charge sobre Guerra Cibernética?

Atualizado em 20/06/16.

Atualização em 23/07/16 para incluir algumas notícias e a palestra abaixo, apresentada no TED Global de Londres, em 2015, com o título "Governments don't understand cyber warfare. We need hackers".

Atualização em 16/08/16, 02 e 08/12/16.

Atualização em 20/02:2017: eu vi dois vídeos interessantes (e curtos) no canal da RSA Conference sobre guerra cibernética:

Atualização em 02/03/2017: Incluí uma notícia sobre os esforços de guerra cibernética da Rússia. Eu gostei da palestra "Cyberwar", apresentada pela Amy Zegart no TEDxStanford em Junho de 2015 (abaixo), embora em alguns momentos ela misture um pouco de guerra cibernética com ciber ataques em geral. O slide abaixo resume os principais pontos da palestra.

Post atualizado em 15/05/2017. Atualizado em 19/06/2017 e aprovei para separar as notícias genéricas em português das notícias e reportagens específicas sobre a capacidade de guerra cibernética do Brasil. Atualizado em 08/07 e 18/07/17. Atualizado em 08/09/17. Nova atualização em 11 e 14/10/17.

Atualização em 26/10/17: Recentemente eu assisti as três apresentações abaixo, que achei bem legais: "Cyberwar in 2020" (fala mais sobre política e sociedade do que guerra cibernética, mas é bem interessante), "Cyber-Apocalypse and the New Cyberwarfare" (meio obvia e, como o título sugere, é cheia de Buzzwords, mas como ela é curtinha, não chega a ser uma perda de tempo) - ambas são vídeos curtos da RSA Conference - e "The Militarization Of The Cyberspace And Why We Should Care About It", do Julio Cesar Fort.

Atualizado em 08/12/17. E em 11/03/18. Em 06/06/18 também.

Atualizado em 25/09/18. Atualização em 17/10/18, com mais alguns artigos e aproveitei para colocar todas as notícias específicas sobre os EUA em um bullet específico. Nova atualização em 21/11/18 e 14/12/2018.

Post atualizado em 29/12/18, para trazer aqui a nova Política Nacional de Segurança da Informação do governo Brasileiro (Decreto nº 9.637, de 26 de dezembro de 2018).

Atualizado em 14/01/2019.

Atualização em 18/01/19: O vídeo é de 2017, mas esse depoimento do Mikko Hypponen resume, de uma forma bem curta e objetiva, o que seria a próxima corrida cibernética. Artigo: "An internet security expert says a cyber arms race has just begun – and the big players might surprise you".

Post atualizado em 07/03/19, 02/05/19. Atualização em 09/05 para incluir a notícia do ataque de Israel em resposta a um ciber ataque do Hamas, e aproveitei para colocar um item específico para as notícias sobre Israel. Atualizado em 15/07/2019. Atualizado em 06, 07, 08, 09 e 14/01/2020.

Post atualizado em 22/01/2020 para citar o excelente verbete na Wikipedia sobre Cyberwarfare e o artigo sensacional da Wired "The WIRED Guide to Cyberwar". Ambos são muito completos e detalhados, leitura obrigatória. Atualizado novamente em 28/01, 18/04, 23/06 e 12/08.

A guerra cibernética nada mais é do que a adaptação da doutrina de guerra para a Internet, ou seja, uma evolução natural do comportamento bélico do ser humano, que se adapta de acordo com o surgimento de novas tecnologias e novas fronteiras. A internet é considerada, hoje em dia, como o quinto "domínio" da guerra, após a terra, o mar, o ar e o espaço.

Durante a palestra "Prepare-se para a Guerra Cibernética", eu vou apresentar os principais conceitos sobre o assunto e vou comentar sobre as estratégias dos principais governos ao redor do mundo para enfrentar esta nova ameaça e dentro de um cenário que eu e alguns outros especialistas na área chamamos de "Guerra Fria Cibernética". Hoje, vários países estão investindo em desenvolver uma capacidade de ataque e defesa voltado para o cyber espaço, ao mesmo tempo que algumas instituições, como a ONU e a OTAN, estão discutindo a necessidade de se criar tratados de proteção e cooperação específicos para este cenário. Esta apresentação é uma evolução do debate que eu e minha amiga Kristen Dennesen preparamos para a edição do ano passado da Hackers to Hackers Conference (H2HC).

Há excelentes materiais e artigos online que ajudam a explicar o conceito de guerra cibernética, e quero listar a seguir alguns deles que tenho utilizado como base para minhas apresentações.

- Sites especializados sobre o tema (ou melhor, sites que também abordam a guerra cibernética):

- Sobre exercícios de guerra cibernética:

- Locked Shields (NATO / OTAN) (CCDCOE)

- NATO Allies and partners participate in large-scale cyber defence exercise

- NATO Agency to participate in world's largest cyber security exercise Locked Shields

- Exercise Locked Shields 2022 concludes

- Cyber Coalition 22 (OTAN)

- Exercício Guardião Cibernético (Brasil)

- ComDCiber - 1º Exercício Guardião Cibernético (2018)

- Exercício Guardião Cibernético reúne especialistas em TI, gestores de crise e tomadores de decisão

- ComDCiber - Exercício Guardião Cibernético 2.0 (EGC 2.0)

- ComDCiber realiza chamamento público do Exercício Guardião Cibernético 4.0

- Começa o Exercício Guardião Cibernético 4.0

- Materiais em Inglês: