(Nota: Desde 01/04/2022 esse post tem sido suspenso e colocado sob revisão do Blogger periodicamente, sob suspeita de violação da política de conteúdo do site. Este post é apenas uma coletânea de fatos técnicos sobre o ciber conflito entre Russia e Ucrânia, obtidos de fontes pública.

Não há conteúdo malicioso sendo publicado aqui!

Devido a insistência em suspender este post, eu optei por remover as informações sobre IOCs e colocá-las em um post separado - Eu lamento pela comunidade de segurança ser censurada em tais informações relevantes.

Note: Since 04/01/2022 this post was been suspended and placed under review by Blogger, on suspicion of violating the site's content guidelines. This post is just a collection of technical information and facts about the cyber conflict between Russia and Ukraine, obtained from public sources.

There is no malicious content published here!

Due to the insistence on suspending this post, I decided to remove the IOCs information and to create another post about them - I'm sorry for the information security community to have to be censored on such relevant information.)

Com o início da guerra da Rússia contra a Ucrânia, em 24 de fevereiro de 2022, é impossível não pensar nos ciber ataques que tem sido realizados nesse período. Isso porque a "guerra cibernética" não só é uma realidade (faz tempo!), mas também porque as operações online e os ataques cibernéticos fazem parte de qualquer estratégia de guerra moderna. A guerra cibernética já existe desde o ataque a Estonia em 2007 e já assistimos a casos de guerra física e cibernética acontecendo juntas desde a invasão da Georgia em 2008. Coincidentemente, os dois casos também foram de conflitos envolvendo a Russia.

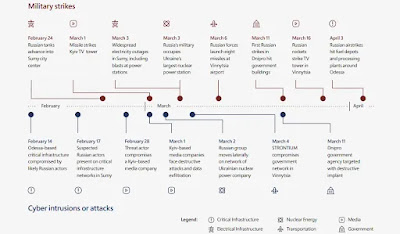

De acordo com o Serviço do Estado de Comunicações Especiais e Proteção de Informação da Ucrânia (Derzhspetszviazok), até o final de Junho de 2022 já haviam sido registrados 796 ataques cibernéticos contra a Ucrânia desde o início do conflito, em 24 de fevereiro deste ano - com uma grande parte deles visando a infra-estrutura crítica do país. Muitos dos ciber ataques da Rússia são relacionados, e às vezes diretamente sincronizados, com suas operações militares no mundo físico (cinéticas).

Os ciber ataques contra a infraestrutura crítica da Ucrânia iniciaram em 23 de Janeiro, então podemos dizer, sem sombra de dúvidas, que a primeira ação da guerra foi cibernética. Antes das balas e tanques, vieram os bits e bytes.

Há quem chame esse cenário de "guerra híbrida". Neste caso em particular, como disse muito bem o Wolmer Godoi, estamos vendo "um cenário jamais vivenciado pela história, uma guerra cinética, financeira e cibernética", em contraponto ao modelo de "guerra tradicional", disputada exclusivamente por forças militares na terra, mar e ar.

Eu acrescentaria mais uma coisa... "estamos vivenciando uma guerra cinética, financeira, cibernética e pelo TikTok".

"Na guerra da Rússia contra a Ucrânia, as unidades militares e de inteligência russas empregaram uma série de capacidades cibernéticas para apoiar operações cinéticas e defender as ações russas através de uma campanha de propaganda global. A Rússia tem utilizado repetidamente meios cibernéticos nas suas tentativas de perturbar a logística militar ucraniana, sabotar infra-estruturas civis e minar a vontade política. Embora estes esforços tenham produzido resultados limitados, isso deve-se em grande parte à resiliência das redes ucranianas e ao apoio da comunidade internacional."

Para deixar claro, há diversas ações que são realizadas online, por forças militares e por civis, nos momentos antes, durante e depois de uma operação de guerra. Essas ações podem envolver grupos militares, que fazem parte oficialmente das forças armadas, grupos de cibercriminosos e de ciber espionagem independentes, porém apoiados informalmente ou indiretamente por governos específicos, grupos hacktivistas independentes e, inclusive, indivíduos (civis) independentes. Cada um desses grupos tem seu objetivos e tipos de ações bem específicos e claros, desde uma ação de ciber espionagem, ciber ataque a um alvo específico, participar de um protesto ou promover uma campanhas de desinformação - por exemplo. E as ações realizadas por cada num desses grupos podem ou não estar relacionados entre si.

A tabela abaixo resume, de forma bem simplificada, o papel de cada um desses grupos em um cenário de conflito cibernético. O objetivo não é desmerecer um grupo ou outro, até mesmo porque todos tem o seu papel neste momento. Mas é importante entender que cada um desses grupos tem seus objetivos e táticas bem específicos.

| Ator | Objetivo | Complexidade / Risco | Antes da Guerra | Durante o conflito |

|---|---|---|---|---|

| Forças Armadas | Estratégico e Militar: Realizam operações de ciber ataque a infra-estrutura critica e alvos militares Operações de inteligência Ações de contra-informação |

Alto Ataques sofisticados e de longo prazo (APTs) |

Invadir preventivamente os sistemas do país alvo Campanhas para desacreditar o governo vigente (fake news, ciber ataques para impactar a credibilidade e os sistemas básicos) |

Prejudicar ou interromper as operações militares do inimigo Causar caos entre a população Distribuir notícias (verdadeiras ou fake) a favor do próprio governo Espionar o adversário |

| Grupos de cibercrimes e ciber espionagems (independentes) | Fraudes e Espionagem: Ciber ataques destrutivos e espionagem a empresas e órgãos de governo |

Alto Ataques sofisticados e, às vezes, de médio prazo (APTs) |

Desestabilizar as empresas, através de ciber ataques e fraudes Roubo de informações estratégicas e de negócio |

Impactar as operações regulares das empresas Roubo de informações estratégicas |

| Grupos Hacktivistas | Ativismo e Informação / Desinformação: Protestos online Causar impacto (pequeno) a empresas e órgãos militares e de governo |

Baixo Ataques pontuais. Foco em DDoS, defacement, vazamento de dados e DoX. |

Realizar ações de protesto online Ciber ataques contra empresas e governos Participar de campanhas de informação ou desinformação |

Protestos online Participar de campanhas de informação ou desinformação Ciber ataques para causar impacto (pequeno e momentâneo) a empresas e órgãos de militares e de governo |

| Indivíduos | Ativismo e Informação / Desinformação: Protestos online |

Baixo Participação em protestos online, compartilhamento de informação e eventual colaboração em ataques de DDoS. |

Realizar ações de protesto online Participar de campanhas de informação ou desinformação |

Protestos online Participar de campanhas de informação ou desinformação |

Os grupos hacktivistas são os que normalmente atraem mais atenção durante o conflito - até mesmo porque esse é o principal objetivo deles (realizar ações que atraem a atenção da população e da mídia para a causa que defendem). Eles costumam utilizar formas pouco sofisticadas de ataques cibernéticos, principalmente ataques de negação de serviço (DDoS), mas com isso conseguem causar um pequeno impacto temporário em bancos, empresas, farmácias, hospitais, redes ferroviárias e serviços governamentais - o suficiente para chamar a atenção.

Veja um exemplo interessante de hacktivismo: para combater a censura imposta pelo presidente russo Vladmir Putin, um grupo de programadores da Polônia criou um site que gera números de telefone e e-mails da população da Rússia, permitindo o envio de mensagens para a população russa sobre a guerra na Ucrânia.

Todos esses grupos (militares, hacktivistas, população civil e até mesmo os ciber criminosos) possam ter participação em um cenário de guerra cinética e ciber guerra, e no conflito da Rússia com a Ucrânia isso foi particularmente verdade. Enquanto os exércitos dos dois países tenham realizado diversas ações de ataque e defesa cibernética, logo no início do conflito houve mobilização de hacktivistas apoiando a Ucrânia (na posição de vítima e nação menos poderosa nessa guerra), de grupos ciber criminosos russos apoiando seu país (atacando empresas e órgãos de governo ucraniano com diversos malwares) e civis se organizando e voluntariando em um exército de defesa cibernética da Ucrânia. Mas, como foi muito bem explicado pelo The Grugg, esses grupos tem objetivos e especializações diferentes, e normalmente atuam independente, sem um controle central e sem interação entre si. Tradicionalmente as forças armadas não consideram a população, hacktivistas e ciber criminosos como parte de suas doutrinas e ações de guerra. Do outro lado, ativistas e criminosos não se vêem como aliados e parte das ações de seus governos.

Voltando ao conflito entre a Rússia e a Ucrânia, é importante lembrar que a Rússia tem um longo histórico de uso de ciber ataques em operações militares, desde invasão da Geórgia, em 2008, quando realizou ataques de DDoS contra o governo local no momento da invasão, além de campanhas de informação e desinformação realizadas contra outros países (inclusive, é comum citar a Rússia como exemplo de uso de campanhas de desinformação para influenciar eleições de outros países). Durante os últimos anos também realizou diversos ciber ataques contra a Ucrânia, a ponto dos especialistas considerarem que a Ucrânia era usada como campo de treino das ciber armas russas. Logo, a Rússia não é um adversário a ser ignorado. E, felizmente para a Ucrânia, o país teve oportunidade de testar e reforçar suas defesas cibernéticas, construindo parcerias entre empresas e governos e desenvolvendo estratégias de defesa (veja mais nesse artigo).

- No dia 13 de Janeiro foi identificada a ação de um malware "wiper", batizado de WhisperGate, que sobrescreve a Master Boot Record (MBR) e apresenta uma nota falsa de resgate, simulando um ransomware;

- Em 13 e 14 de janeiro, diversos sites do governo ucraniano sofreram defacement e saíram do ar após um grande ataque cibernético direcionado.aos portais do Ministério das Relações Exteriores, do Gabinete de Ministros, da Política Agrária, do Conselho de Segurança e Defesa e do Ministério da Educação e Ciência;

- No dia 15 de fevereiro, um ataque de DDoS derrubou os sites do Ministério da Defesa da Ucrânia e dois bancos, Privatbank e Oschadbank;

- Em 23 de fevereiro, um pouco antes do início da invasão russa, uma nova onda de ataques DDoS atingiu sites do governo Ucraniano, dos militares e bancos, incluindo o Ministério das Relações Exteriores, o Gabinete de Ministros, o Ministério da Defesa, o Ministério de Assuntos Internos e o Serviço Secreto. A botnet utilizada foi baseada no malware Cyclops Blink, baseado no VPNFilter. Também foi utilizado um "wiper", um malware destinado a destruir dados e sistemas, batizado de HermeticWiper (ou FoxBlade).

Segundo a Microsoft, foram identificados pelo menos seis grupos distintos, aliados à Rússia, que lançaram mais de 237 ciber ataques contra a Ucrânia – incluindo ataques destrutivos que ameaçaram o bem-estar da população civil.

Além disso, segundo o governo americano, grupos de ciber espionagem ligados ao governo russo atacaram empresas ligadas ao Departamento de Defesa dos EUA desde janeiro de 2020.

Após o início da invasão da Ucrânia, os ataques cibernéticos começaram desde o primeiro dia do conflito, com objetivo principal de prejudicar a infraestrutura de comunicação da Ucrânia. Um artigo da The Register destacou que o primeiro ciber ataque no conflito foi contra a rede de comunicação por satélite de uma empresa americana, a Viasat: "We are all aware that the first 'shot' in the current Ukraine conflict was a cyberattack against a US space company".

Estima-se que houve um aumento de quase 200% dos ciberataques contra o governo e o setor militar ucranianos nos 3 primeiros dias da guerra. O pessoal da Curated Intelligence fez um timeline bem legal:

O site Dark Owl publicou um timeline detalhado com os ataques cibernéticos realizados pelos dois lados nos primeiros meses do conflito, de 24 de fevereiro a 18 de abril de 2022, onde identificaram mais de 130 ciberataques nesse período de apenas 2 meses!

Além dos ciber ataques realizados pela Rússia, diversos grupos hacktivistas e de ransomware começaram a tomar partido contra algum dos lados do conflito, incluindo o grupo Anonymous (pró-Ucrânia), o grupo UNC1151 (também conhecido como GhostWriter ou TA445, supostamente bancados pelo governo da Bielorrúsia e historicamente contra a Ucrânia), o grupo responsável pelo ransomware Conti (que inicialmente se manifestou pró-Rússia, mas depois começou a manifestar apoio a Ucrânia e realizou diversos ataques), o grupo responsável pelo TrickBot - ou ITG23 (pró-Rússia) e o grupo russo Gamaredon.

Outro grupo hacktivista pró-russia que ganhou grande destaque nesses conflitos cibernéticos foi o Killnet, responsável por diversos ataques DDoS contra empresas e órgãos de governo nos EUA, Romênia e Itália.

O governo da Ucrânia pediu ajuda para criar um "Exército de TI" ("IT Army") com voluntários e grupos hacktivistas, já que não obteve apoio militar de outros governos, nem da OTAN. O próprio presidente da Ucrânia divulgou, em sua conta no Twitter, um pedido para que hackers se juntassem em um grupo no Telegram para apoiar o país no "cyber front".

Após o chamado da Ucrânia, alguns milhares de voluntários começaram a se organizar online, para participar em diversas iniciativas de apoio e protesto online. Segundo oficiais ucranianos, meio milhão de pessoas ao redor do mundo se voluntariaram a apoiar o "IT Army of Ukraine" - o primeiro "exército cibernético" de voluntários da história. Em janeiro de 2024, estimava-se que os ciberataques do grupo já havia causado mais de 1 bilhão de dólares de prejuízo para a Rússia.

A onda de ciber ataques não parou por aí e seguiu intensa nos dias após a invasão da Ucrânia, incluindo ataques de DDoS, uso de malwares destrutivos (wipers), roubo e vazamento de dados, defacement, etc. Até mesmo as autoridades russas admitiram que estão sofrendo um nível de ciber ataques sem precedentes. Obviamente, os ciberataques foram muito mais intensos no início do conflito, mas eles permanecem uma ameaça constante nesses mais de 3 anos de guerra.

Veja alguns desses ciber ataques que tem acontecido no decorrer do conflito entre a Rússia e Ucrânia, pelo menos aqueles que eu consegui acompanhar, provavelmente a pontinha do iceberg (em alguns dos casos, a data pode estar aproximada):

- No dia 24 de Fevereiro, no dia do início da invasão russa e um dia depois do ataque pelo HermeticWiper, um novo malware atacou a Ucrânia, batizado de IsaacWiper pela ESET. A empresa divulgou essa descoberta em 01 de Março;

- Em 24/02 a rede de acesso internet via satélites KA-SAT da empresa Viasat ficou fora do ar na Ucrânia, coincidindo com o início da invasão russa. Após obter acesso ao sistema de gestão da rede de satélites, o atacante desativou os modems dos clientes usando um malware wiper batizado de AcidRain. A empresa presta serviço para as forças militares e policiais na Ucrânia (mais informações aqui);

- No dia 27/02 foram vazados 13 meses de conversas internas do grupo hacktivista Conti através do perfil anônimo ContiLeaks, expondo informações do grupo como forma de protesto contra a Rússia;

- Em 27/02 o grupo hacktivista Belarusian Cyber-Partisans (CP), pró-Ucrânia, anunciou a invasão do sistema de ferrovias da Belarússia, causando a operação manual dos sistemas para impactar a movimentação de tropas russas;

- 28/02 foi o dia em que o Anonymous invadiu diversos canais da TV estatal russa e transmitiram o hino nacional da Ucrânia e notícias da guerra;

- Também em 28/02 o Anonymous alegou ter tido acesso a um computador russo do sistema de controle de gás na Ossetia do Norte;

- No dia 01 de Março o jornal ucraniano Ukrayinska Pravda noticiou um suposto vazamento de dados pessoais de quase 120 mil soldados russos (cerca de metade do contingente russo alocado na guerra). Esse pode ser o primeiro caso de doxxing usado para fins militares da história;

- Também em 01/03 foi divulgado pela Proofpoint que atacantes estavam usando usando contas de e-mail comprometidas de militares ucranianos para enviar phishing para membros de governos europeus, na tentativa de obter informações sobre os refugiados ucranianos;

- Em 02/03 hacktivistas invadiram uma rede de estações de carregamento de veículos elétricos na rota entre Moscou e São Petesburgo e colocaram mensagens ofensivas para o presidente russo;

- Em 03/03 a Malwarebytes alertou sobre uma campanha de phishing ativa pedindo doações em dinheiro (em duas carteiras de criptomoedas) para ajudar os refugiados da Ucrânia;

- Em 04 de Março, foi noticiado que um ciber ataque cibernético à rede de satélites Nordnet e Eutelsat pode ter sido causado por russos, deixando milhares de pessoas sem acesso a Internet na Europa. Acredita-se que os responsáveis foram russos, com objetivo de cortar o acesso a Internet do pessoal na Ucrânia;

- Em 04/03 hackers do grupo "v0g3lSec" fizeram um defacement no site do instituto de pesquisa espacial da Rússia e vazou dados da agência espacial russa Roscosmos;

- Em 06/03, um contra-ataque: o grupo Anonymous anunciou que conseguiu invadir o sinal de redes de streaming Wink e Ivi e TVs russas e transmitiram cenas da guerra;

- Em 07/03, o mantenedor do pacote node-ipc publicou uma nova versão com um componente malicioso, sob forma de protesto contra a guerra, que causa dano ao ser instalado em computadores com endereço IP da Rússia ou Bielorrúsia (CVE 2022-23812);

- Ainda em 07/03, o grupo Anonymous alegou ter invadido mais de 400 câmeras de segurança russas;

- Em 09/03 o grupo de pesquisadores CISCO Talos divulgou a descoberta de um malware disfarçado como um software batizado de "Liberator", promovida por um grupo chamado disBalancer como uma ferramenta para realizar ataques DDoS contra alvos de propaganda da Rússia. O objetivo era infectar os "soldados cibernéticos" pró-Ucrânia, roubando dados da máquina aonde for instalado;

- Em 10/03, o coletivo hacktivista Distributed Email of Secrets vazou duas coleções de dados com 820 GB de informações e documentos sensíveis da agência federal russa Roskomnadzor, responsável pela censura na imprensa local;

- Também em 10/03, pesquisadores da empresa Website Planet divulgaram que o hacktivistas do Anonymous e de grupos afiliados conseguiram invadir 90% das bases de dados expostas em servidores vulneráveis de provedores de nuvem russos;

- Em 12/03 um grupo de programadores poloneses lançou o site 1920.in, permitindo enviar mensagens por e-mail e SMS para a população russa sobre a guerra. Segundo o grupo Squad303, 7 milhões de mensagens SMS foram enviadas;

- Em 14/03 o Grupo Anonymous hackeou a subsidiária alemã da companhia de energia russa Rosnetf;

- Ainda no dia 14/03, o CERT da Ucrânia alertou sobre mensagens de phishing se passando por avisos de update do antivírus do Windows para instalar o malware Cobalt Strike;

- Também no dia 14/03 foi noticiado, pela ESET, um novo malware wiper atacando as redes das empresas da Ucrânia. Batizado de CaddyWiper, ele busca infectar servidores Windows;

- Em 15/03, um ataque de DDoS atribuído ao grupo Anonymous tirou do ar sites do governo russo, incluindo os sites do serviço secreto (Federal Security Service / FSB), da Bolsa de Valores, Analytical Center for the Government of the Russian Federation e do Ministério dos Esportes;

- No dia 16/03 surgiu um vídeo falso, usando a tecnologia de "deepfake", para simular que o presidente da Ucrânia, Volodymyr Zelensky estava declarando a rendição das tropas;

- Em 17/03 o grupo Anonymous vazou 79 GB de dados (incluindo e-mails e documentos internos) da empresa Omega, o braço de pesquisas da Transneft, a maior empresa de oleodutos do mundo, controlada pelo governo russo;

- Em 12/03 foi noticiado que o grupo IT Army of Ukraine realizou um ataque DDoS que derrubou cerca de 80 cinemas na Rússia;

- A partir do dia 17/03 as organizações ucranianas começaram a ser atacadas por mais um malware wiper distribuído através de ataques de spear-phishing, batizado de DoubleZero - conforme informado pelo CERT da Ucrânia em 23/03;

- Em 20/03 o grupo de hackers anti-Rússia The BlueHornet ou AgainstTheWest atacou e desfigurou o site da operação francesa da Nestlé e publicou no Pastebin detalhes pessoais de 15 executivos, supostamente da Nestlé nos EUA;

- Em 20/03 o grupo Anonymous declarou ter realizado um "Print Attack": invadiram pelo menos 160 impressoras vulneráveis no território russo e impresso mais de 40 mil mensagens anti-guerra no idioma local;

- Em 22/03 o grupo Anonymous anunciou ter invadido e roubado 10 GB de dados da Nestlé, incluindo e-mails e senhas e dados de clientes. A Nestlé negou.

- No dia 23/03 o grupo Anonymous anunciou ter roubado mais de 35 mil arquivos do Banco Central da Rússia;

- No dia 25/03 o grupo "The Black Rabbit World" (Thblckrbbtworld) (afiliado ao Anonymous) vazou 28 GB de documentos internos do Banco Central da Rússia;

- Em 28/03 um ciber ataque causou grande impacto aos usuários da maior operadora de telecomunicações da Ucrânia, a Ukrtelecom, reduzindo o tráfego para apenas 13%;

- Também no dia 28/03 o CERT-UA alertou sobre a distribuição de mensagem com o malware PseudoSteel, disfarçado de um arquivo com nome ""Information on the loss of servicemen of the Armed Forces of Ukraine.docx.exe."" (em ucraniano). O vírus rouba arquivos locais e os envia para um servidor FTP externo;

- Em 12/04 o o Computer Emergency Response Team da Ucrânia (CERT-UA) interrompeu uma tentativa de ciber ataque do Sandworm, um grupo de hackers conhecido por trabalhar para a inteligência militar da Rússia, que tentou derrubar um fornecedor de energia ucraniano;

- Em 12/05 o CERT-UA alertou sobre uma campanha por e-mail do grupo Armageddon, associado ao FSB russo, através de e-mails falsos distribuindo o malware GammaLoad.PS1v2;

- Em 19/05 uma variante do backdoor GoMet foi encontrada em uma grande empresa de desenvolvimento de software, que é utilizado por vários órgãos de governo ucranianos;

- Em 17/06 hackers atrasaram o início do discurso do presidente Vladimir Putin no principal fórum econômico da Rússia. O atraso, de cerca de 100 minutos, foi causado por um ataque DDoS;

- Em 27/06, o Centro Nacional de Segurança Cibernética da Lituânia, informou que diversas empresas do país foram vítimas de ataques distribuídos de negação de serviço (DDoS) realizados por grupos que apoiam a Rússia, incluindo o Killnet;

- Em 02/07 diversos sites importantes do governo da Noruega sofreram ataque DDoS por grupos favoráveis à Rússia;

- Foi noticiado em 05 de Julho que o grupo russo XakNet teria tentado atacar, sem sucesso, a DTEK, empresa que é a maior investidora privada da indústria de energia elétrica do país;

- Em 10/07 o CERT-UA noticiou que vários meios de comunicação na Ucrânia foram alvo de e-mails contendo um documento malicioso que explora uma vulnerabilidade de dia zero na Microsoft Support Diagnostic Tool (MSDT), CVE-2022-30190 (Follina) e acaba instalando uma variante do Dark Crystal RAT (DCRat) na máquina comprometida;

- No dia 20/07 foi divulgada a notícia de que hackers russos do grupo Turla criaram um aplicativo malicioso que se identificava como “pró-Ucrânia”, batizado de Cyber Azov (em referência ao Regimento Azov), para instalar um malware nos usuários - o que prometia ser um app para realizar ataques DDoS contra site russos;

- Em 20/07 um relatório da Mandiant destacou uma campanha de phishing contra organizações ucranianas usando como tema documentos de caráter humanitário e sobre evacuação. Essa operação, atribuída aos grupos UNC1151 e UNC2589, usando o backdoor GRIMPLANT e o infostealer GRAPHSTEEL;

- No dia 21/07 a operadora de rádio ucraniana TAVR Media foi invadida e divulgou notícias falsas de que o presidente ucraniano, Volodymyr Zelenskyy, tinha se ferido severamente;

- Em 26/07 a cidade de Kherson, na Ucrânia, ficou sem Internet por várias horas em um momento em que as forças ucranianas estavam tentando retomar a cidade, ocupada pela Rússia;

- Em 16/08 a empresa estatal de energia nuclear da Ucrânia, Energoatom, disse que um grupo de hackers russos lançou um grande ciber ataque em seu site que durou 3 horas;

- Em 25/08 o grupo KillNet reivindicou a autoria de um ataque cibernético direcionado aos sites de três grandes redes de postos de gasolina na Ucrânia, alegando ter realizado mais de 200 ataques cibernéticos a postos de gasolina em toda a Ucrânia;

- Em 30/08 a plataforma de streamming russa Start sofre um vazamento de dados, expondo informações de aproximadamente 44 milhões de clientes;

- Olha a treta... em 30/08 o grupo Gamaredon (pró-Rússia) tentou realizar um ciber ataque e invadir uma grande refinaria de petróleo em um país da OTAN;

- Em 01/09 hackers do grupo Anonymous criaram um enorme congestionamento em Moscou ao solicitar dezenas de taxis para o mesmo lugar, através do app Yandex;

- Em 02/09 a maior empresas de taxis da Rússia foi atacada e todos os taxis foram direcionados para o centro de Moscow, causando um grande engarrafamento;

- Em 15/09 o Talos divulgou um relatório informando que o grupo russo Gamaredon estava realizando uma campanha de phishing direcionada a funcionários do governo ucraniano, utilizando um malware customizado para roubo de dados;

- Em 26/09 o governo da Ucrânia acusou a Rússia de orquestrar um ciber ataque massivo contra a infraestrutura crítica do país, principalmente o setor de energia;

- Em 05/10 foi anunciado que o grupo russo Killnet derrubou diversos sites de governos estaduais nos EUA, incluindo Colorado, Kentucky e Mississippi;

- Em 10/10 diversos aeroportos americanos sofreram ataques de DDoS em seus sites, realizados pelo grupo Killnet;

- Entre 10 e 12/10, o grupo russo Sandworm (UNC3810) realizou um ataque destrutivo contra uma instalação elétrica na Ucrânia, que coincidiu com um ataque de mísseis na mesma região. Os sistemas de operação e ICS (industrial control system) da empresa foram comprometidos anteriormente por uma variante do malware CaddyWiper;

- Em 14/10 pesquisadores da Microsoft alertaram sobre um novo ransomware atacando empresas na Ucrânia e Polônia, batizado de "Prestige";

- Em 15/10 sites do governo da Bulgária sofreram ataques DDoS realizados pelo grupo Killnet;

- No dia 03/11 hacktivistas da Ucrânia publicaram uma pasta com 27 mil documentos (2,6 GB) supostamente roubados do Banco Central da Rússia;

- Em 07/11 o grupo Killnet alegou ter derrubado sites dos governos da Estonia, Polônia, Romênia, Bulgária e Moldávia;

- Desde 21/11 diversas organizações ucranianas foram atacadas pelo Ransomware RansomBoggs, originário da Rússia;

- Em 01/12 foi identificado o malware CryWiper, do tipo wiper, atacando agencias governamentais russas. O interessante é que o malware se faz passar por um ransomware, pedindo resgate para a vítima - mas mesmo com o pagamento, os dados são apagados;

- Em 06/12 o banco número 2 da Rússia, VTB, foi atingido pelo maior ataque cibernético de sua história, o que causou dificuldades temporárias no acesso a seu aplicativo móvel e site;

- Em 08/12 foi noticiado e divulgado pelo CERT-UA que órgãos de governo da Ucrânia e a ferrovia governamental foram vítimas de ataque de phishing que distribuía o malware DolphinCape;

- Em 09/12 um relatório da Checkpoint divulgou uma operação de ciber-espionagem contra a Rússia e Belorrúsia realizado por um ator chamado Cloud Atlas;

- Em 15/12 a Mandiant divulgou que descobriu uma operação contra órgãos de governo da Ucrânia usando um instalador do sistema operacional Windows 10 infectados com trojans, distribuído em um popular site ucraniano;

- Em 21/12 foi noticiado que policiais ucranianos desmantelaram mais de uma dúzia de "fazendas de bots" que estavam ativas dentro do país, espalhando propaganda russa por meio de mais de 1,5 milhão de contas falsas;

- Em 22/12 o CERT da Ucrânia alertou sobre uma campanha de phishing direcionada aos usuários do sistema online de monitoramento da situação da guerra utilizado pelas autoridades do país, batizado de "Delta";

- Em 05/01/23 a Mandiant relatou uma operação direcionada a Ucrânia, batizada de Turla, que usou um malware antigo, Andromeda;

- Em 07/01 o governo da Moldávia (que tem apoiado a Ucrânia) foi alvo de diversos ataques de phishing;

- No dia 07/01 um grupo hacker conhecido como Cold River criou páginas de login falsas para três instalações nucleares e as enviou por e-mail a cientistas, na esperança de que revelassem suas senhas;

- Em 11/01 foi descoberta uma campanha de phishing no Telegram direcionada a cidadãos russos, explorando o receio deles serem convocados para a guerra;

- Em 25 de janeiro a ESET descobriu um novo ataque cibernético contra a Ucrânia do grupo Sandworm, utilizando um novo wiper batizado de SwiftSlicer, que explora a Diretiva de Grupo do Active Directory;

- Em 31/01 a ESET divulgou que o grupo Sandworm, afiliado à Rússia, usou novo malware wiper chamada NikoWiper como parte de um ataque ocorrido em outubro de 2022 visando uma empresa do setor de energia na Ucrânia. O ciber ataque coincidiu com ataques de mísseis orquestrados pelas forças armadas russas destinadas à infraestrutura de energia ucraniana;

- Em 01/02 o CERT-UA em parceria com o CERT da Polônia divulgaram detalhes de uma nova campanha maliciosa do grupo Winter Vivern direcionada às autoridades dos dois países;

- No dia 02/02 o Centro Estatal de Proteção Cibernética (SCPC) da Ucrânia informou que o grupo Gamaredon, patrocinado pelo estado russo, estava usando os spywares GammaLoad e GammaSteel em suas campanhas direcionadas a autoridades públicas e infraestrutura de informações críticas no país;

- Em 08/02 o CERT da Ucrânia (CERT-UA) emitiu um alerta sobre uma campanha massiva de phishing contra autoridades estaduais do país que implantam um software legítimo de acesso remoto chamado Remcos;

- Também em 08/02 a Symantec identificou que o grupo Nodaria, vinculado à Rússia, estava implantando um novo malware chamado Graphiron , usado para roubo de informações em ataques cibernéticos direcionados à Ucrânia;

- Em 23/02 o CERT-UA informou que hackers russos invadiram diversos sites governamentais graças a backdoors que foram implantados desde Dezembro de 2021;

- Em 30/03 foi noticiado que hackers do grupo Winter Vivern exploraram uma falha no Zimbra para acessar e-mails de oficiais da OTAN (NATO) dese fevereiro;

- Em 06/04, hackers do grupo Cyber Resistence Group invadiram a conta de um blogueiro pró-Rússia no AliExpress e gastaram seus 25 mil dólares em compras de brinquedos sexuais. O blogueiro pretendia usar seu dinheiro para comprar drones chineses e doar para o exército russo;

- Em 13/04 autoridades da Polônia alertaram sobre uma campanha ativa de ciberespionagem do grupo APT29 (Cozy Bear) contra países da NATO e União Européia;

- Em 29/04 o CERT-UA publicou um alerta sobre uma nova campanha do grupo Sandworm, direcionado às redes estatais ucranianas, onde o um script batizado de RoarBAT utilizou o WinRar para destruir dados em dispositivos infectados. Os hackers russos usaram contas VPN comprometidas que não estavam protegidas com autenticação multifator para acessar sistemas críticos nas redes estatais ucranianas;

- Em 30/04 o CERT-UA alertou sobre uma campanha de phising direcionada a vários órgãos de governo, supostamente com instruções para atualizar os computadores Windows contra ciberataques. As instruções orientavam a vítima a realizar um comando em Powershell que, na verdade, faria o download de um código malicioso. A campanha possivelmente foi orquestrada pelo grupo Fancy Bear;

- Em 08 de junho, hackers pró-Ucrânia do grupo Cyber Anarchy Squad interromperam os serviços bancários russos depois de atacar uma importante operadora de telecomunicações que fornece serviços para organizações russas, a JSC Infotel;

- Em 13/06 foi descoberta uma campanha de phishing contra jogadores russos da plataforma de jogos online Enlisted. A campanha direcionava as vítimas para uma página falsa usada para distribuir ransomware;

- Em 20/06 o grupo APT28 (também conhecido como Fancy Bear e vinculado à Direção Geral de Inteligência (GRU) do Estado-Maior da Rússia) invadiu os servidores de e-mail Roundcube pertencentes a várias organizações ucranianas, incluindo entidades governamentais. Nesses ataques, o grupo usou as notícias sobre o conflito em andamento entre a Rússia e a Ucrânia para induzir os destinatários a abrir e-mails maliciosos que explorariam as vulnerabilidades do Roundcube Webmail. O objetivo da campanha era colher e roubar inteligência militar para apoiar a invasão da Ucrânia pela Rússia;

- Em 29 de junho, um grupo de hackers até então desconhecidos reivindicou a responsabilidade por um ataque cibernético ao provedor russo de comunicações por satélite Dozor-Teleport, usado por empresas de energia e pelos serviços de defesa e segurança do país (veja discussão sobre autoria do ataque);

- Em 05/julho hackers ucranianos anunciaram que paralisaram as operações da companhia estatal de trens russa RZD, forçando os passageiros a comprar bilhetes apenas nas estações físicas;

- Em 12/07 foi noticiado que o grupo APT29, patrocinado pelo estado russo, tem usado iscas não convencionais, como anúncios de carros de luxo, para induzir diplomatas na Ucrânia a clicar em links maliciosos que fornecem malware. Segundo os pesquisadores da Unit 42, esta campanha teve como alvo pelo menos 22 das 80 missões estrangeiras em Kiev, incluindo as dos Estados Unidos, Canadá, Turquia, Espanha, Holanda, Grécia, Estônia e Dinamarca. No entanto, a taxa de infecção permanece desconhecida.

- Em 13/07 o CERT-UA noticiou que o grupo russo Armageddon (ou Gamaredon) realizou ataques contra milhares de computadores governamentais;

- Em 18/07 o CERT-UA informou que grupo de hackers russo Turla está atacando as forças de defesa ucranianas com malware de espionagem, os spywares Capibar e Kazuar;

- Em 07/08, Um grupo de hackers pró-ucraniano publicou uma mensagem no site do registro municipal de propriedades de Moscou, MosgorBTI, anunciaando que as bases de dados do registo foram destruídas e que eles tiveram acesso a todos os dados sobre os locais de residência e propriedades dos habitantes da capital russa;

- Em 08/08 os serviços de segurança da Ucrânia reportatam que conseguiram prevenir um ataque de hackers do grupo Sandworm, apoiadores da Rússia, contra o sistema de gestão do campo de batalha utilizado pelos militares ucranianos. O alvo inicial eram os tablets Android utilizados pelos soldados, contra os quais foram desenvolvidos sete novos malwares stealers (batizados de NETD, TOR, DROPBEAR, DEBLIND e STL);

- Em 09/08 o grupo hacker pró-rússia NoName057(16) realizou uma série de ataques a websites franceses e holandeses;

- Em 17/08 o meio de comunicação russo RIA Novosti publicou uma reportagem trazendo uma mensagem urgente do ator americano John McGinley ao presidente ucraniano Volodymyr Zelensky, pedindo que ele buscasse tratamento contra o abuso de drogas. O vídeo fooi fruto de uma operação ds propagandistas do Kremlin, que enganaram meia dúzia de celebridades para que gravassem vídeos instando o presidente da Ucrânia a procurar tratamento para o abuso de substâncias ilegais;

- Em 21/08, hackers ucranianos do grupo Cyber Resistance afirmam ter invadido a conta de e-mail de Alexander Babakov, vice-presidente do parlamento russo, expondo documentos que supostamente provam seu envolvimento em esquemas de lavagem de dinheiro e evasão das sanções importas ao país. O grupo vazou 11 GB de e-mails que incluem digitalizações do passaporte, documentos fiscais e financeiros de Babakov, além de seus registros médicos;

- Em 24/08, o dia da independência da Ucrânia, hackers ucranianos hackearam câmeras de vigilância por toda a Rússia e divulgaram mensagem de orgulho Ucraniano e o hino da Ucrânia nos autofalantes embutidos nesses equipamentos;

- Em 29/08 surgiram notícias de uma grande campanha de desinformação russa através de artigos falsos em nome do The Washington Post e Fox News;

- Em 31/08 um relatório do Centro Nacional de Coordenação para Segurança Cibernética da Ucrânia (NCCC) apontou que o grupo Gamaredon, apoiado por Moscow, está intensificando os seus ataques às agências militares e governamentais da Ucrânia, no meio da tão esperada contra-ofensiva do país;

- Em 05/09, o CERT-UA alertou que o grupo Fancy Bear tentou realizar um ciberataque a uma instalação crítica de energia do país, através de ataques de phishing para tentar obter acesso inicial à vítima;

- Em 25/09, a empresa Securonix divulgou um relatório sobre uma campanha direcionada aos militares ucranianos, utilizando PDFs disfarçados como manuais de drones e contaminados com o malware MerlinAgent. A campanha, realizada pelo grupo UAC-0154, foi batizada de STARK#VORTEX;

- Em 28/09 o grupo hacktivista ucraniano IT Army assumiu a responsabilidade por um ataque DDoS "massivo" que causou a interrupção do Leonardo., um sistema de reservas aéreas utilizada por empresas russas. O incidente durou cerca de uma hora e afetou a operação de várias transportadoras aéreas russas, incluindo a Rossiya Airlines, Pobeda e a principal companhia aérea do país, a Aeroflot;

- Em 15/10, um comunicado do CERT-UA alertou que o grupo hacker russo Sandwork comprometeu 11 provedores de telecomunicações no país entre maio e setembro de 2023, utilizando dois backdoors batizados de Poemgate e Poseidon;

- Em 17/11 foi divulgada uma campanha recente contra agências governamentais da Ucrânia pelo grupo UAC-0050, através e phishing e usando uma ferramenta familiar de vigilância, chamada Remcos;

- Em 27/11 foi anunciado que, após uma complexa operação especial bem sucedida, a Direcção Principal de Inteligência do Ministério da Defesa da Ucrânia invadiu e obteve uma quantidade significativa de documentos confidenciais da Rosaviatsiya, a Agência Federal de Transporte Aéreo da Rússia;

- Em 07/12 Ativistas da oposição na Rússia lançaram uma campanha contra o presidente Vladimir Putin, usando códigos QR aparentemente inocentes colocados em outdoors nas maiores cidades da Rússia, que levaram ao site “Rússia sem Putin”. Os outdoors apresentavam frases como “Feliz Ano Novo, Rússia” e “Rússia, com certeza tudo vai dar certo”;

- Em 12/12 foi noticiado que a Unidade cibernética da Inteligência de Defesa da Ucrânia atacou o sistema tributário da Rússia e conseguiu destruir todo o banco de dados e suas cópias de segurança. Mesmo após 4 dias de tentativas de recuperar os sistemas, a inteligência ucraniane acredita que a Rússia não será capaz de ressuscitar totalmente o seu sistema fiscal;

- Em 12/12. o grupo hacktivista Solntsepyok, ligado à Rússia, realizou um ciberataque contra a maior operadora de rede celular da Ucrânia, Kyivstar, deixando 25 milhões de clientes domésticos e de celular sem acesso à Internet. Todos os sistemas da rede central da empresa foram apagados. Hackers do grupo Solntsepek (ligado ao grupo de hackers militares russos Sandworm) assumiram a autoria do ataque e disseram que limparam 10 mil computadores e milhares de servidores na rede da Kyivstar. Segundo autoridades ucranianas, os atacantes invadiram a empresa em Maio, e assim, permaneceram infiltrados na rede da empresa por vários meses;;

- Entre 15 e 25/12, o grupo Fancy Bear realizou uma campanha de Phishing contra organizações ucranianas e polonesas que levavam ao download do malware Masepie;

- Em 20/12, o grupo IT Army da Ucrânia alegou ter interrompido as operações do Bitrix24, um provedor russo de serviços de gerenciamento de relacionamento com o cliente (CRM);

- Também em 20/12, a Rosvodokanal, empresa russa de abastecimento de água, sofreu um suposto ataque cibernético realizado pelo grupo ucraniano Blackjack. O grupo atacou mais de 6.000 computadores e apagou mais de 50 terabytes de dados, incluindo arquivos de backup, correspondência e documentos internos;

- Em 21/12 o grupo conhecido como Cloud Atlas utilizou mensagens de phishing para atacar uma empresa agroindustrial russa e uma empresa estatal de pesquisa;

- Em 22/12 o ator de ameaças conhecido como UAC-0099 foi associado a ataques contínuos direcionados à Ucrânia, utilizando mensagens de phishing para entregar o malware LONEPAGE. Foram identificadas três diferentes estratégias de infecções, usando arquivos HTA, arquivos autoextraíveis (SFX) e arquivos ZIP infectados, que exploram a vulnerabilidade do WinRAR CVE-2023-38831;

- Em 02/01/2024, autoridades Ucranianas desligaram duas câmeras de vigilância que, segundo eles, foram invadidas pela Russia para espionar as forças de defesa e infraestrutura crítica de Kiev, ajudando a direcionar ataques de mísseis;

- Segundo notícia divulgada em 03/01, um morador da cidade de Veliky Novgorod, na Russia, foi preso pois sua cortina de led, usada na decoração de natal de seu apartamento, estava exibindo mensagens pró-Ucrânia. Segundo o pesquisador AlexGyver, o código-fonte do firmware da cortina de led foi hackeado, de forma a mostrar determinadas mensagens no dia 01 de janeiro, exclusivamente para moradores da Rússia;

- Em 09/01 o grupo de hackers ucranianos Kiborg publicou em sua página web toda a base de dados da entidade bancária russa Alfa Bank, o maior banco privado da Federação Russa, expondo os dados pessoais de 38 milhões de clientes;

- Em 11/01, o grupo de hacktivistas pró-Ucrânia ‘Blackjack’ reivindicou um ataque cibernético contra o provedor russo de serviços de internet M9com, como uma resposta direta ao ataque contra a operadora móvel ucraniana Kyivstar;

- Entre 22 e 23/01, a cidade de Liviv sofreu um blackout em função de um ciberataque Russo usando o malware FrostyGoop. Esse malware foi usado em um ataque contra a distribuidora de energia Lvivteploenergo, que tem sede na cidade de Lviv - na Ucrânia, o que resultou em 600 residências sem aquecimento em pleno inverno. De acordo com relatos da mídia local na época, a interrupção afetou moradores do distrito de Sykhiv, onde vivem cerca de 100.000 pessoas. A Dragos descobriu o FrostyGoop em abril de 2024. O malware é compilado para sistemas Windows e não foi detectável por fornecedores de antivírus, disseram os pesquisadores. O FrostyGoop é o primeiro malware que usa o protocolo Modbus, usado para transmitir dados entre sistemas de automação industrial, para interromper sistemas que controlam dispositivos físicos;

- Em 26/01, hacktivistas pró-Ucrânia invadiram um centro de pesquisas espaciais russo, o Russian Center for Space Hydrometeorology (conhecido como "planeta") e destruítam 2 petabytes de informações;

- Em 31/01 o CERT-UA relatou que o Malware PurpleFox infectou pelo menos 2 mil computadores no país, um malware voltado para sistemas Windows;

- Em 01/02 foi noticiado que uma campanha sofisticada de ameaça persistente avançada (APT) provavelmente perpetrado pelo grupo russo Shuckworm foi direcionada contra os militares ucranianos. A campanha foi rastreada pela Securonix sob o nome STEADY#URSA, e empregou um backdoor SUBTLE-PAWS baseado em PowerShell recém-descoberto para se infiltrar e comprometer os sistemas;

- Em 04/03 o governo ucraniano informou que seu time de inteligência (The Main Intelligence Directorate / GUR) invadiu os servidores do Ministério da Defesa russo (Minoborony), roubando diversos documentos secretos;

- Em 26/03 alguns coletivos hacktivistas russos, como o Sapphire Clan, iniciaram uma série de ataques DDoS contra sites da Ucrânia em resposta ao ataque terrorista realizado em Moscow em 22 de março;

- Em 15/04 a Claroty anunciou a descobreta do Fuxnet, um malware usado pela Ucrânia conrta a infraestrutura da empresa Noscollector, responsável pelo infraestrutura de água, esgoto e comunicação de Moscow;

- Em 22/04 o CERT-UA alertou que o grupo hacker russo Sandworm tentou interromper as operações de cerca de 20 instalações de infraestrutura crítica na Ucrânia;

- Em 26/04, a agência de inteligência da Ucrânia (GUR) realizou um ciberataque contra o principal partido político da Rússia, United Russia, tornando o site parcialmente inacessível;

- Em 04/06 a Fortinet identificou uma campanha contra alvos ucranianos, utilizando um um arquivo Microsoft Excel que contém uma macro VBA com o objetivo de implementar o Cobalt Strike e assumir o controle dos hosts comprometidos;

- Em 06/06, hackers russos do grupo NoName atacaram o website da empresa espanhola Santa Barbara Systems, que está envolvida na modernização de tanques Leopard que serão enviados ao exército ucraniano;

- Em 27/06 provedores de telecomunicações na Criméia ficaram fora do ar devido a ataques de DDoS, que foram realizados pela unidade de inteligência militar da Ucrânia;

- Em 13/08, mais de 100 computadores do governo ucraniano foram comprometidos após uma campanha de phishing em massa, segundo o CERT-UA;

- Em 07/10, a empresa estatal de mídia russa VGTRK, que opera as principais estações de TV do país, foi alvo de um ataque cibernético reivindicado por um grupo anônimo de hackers pró-Ucrânia. A ofensiva, que suspendeu as transmissões ao vivo dos canais de TV Rossiya 1 e Rossiya 24, foi deflagrada no dia do aniversário do presidente da Rússia, Vladimir Putin. O site da VGTRK também não estava carregando pela manhã;

- Em 25/10 as autoridades ucranianas alertaram sobre um ataque de phishing em massa com o objetivo de roubar dados pessoais sensíveis de cidadãos. Os invasores, o grupo UAC-0218, enviam links de phishing que pretendem ser contas ou detalhes de pagamento, mas na verdade levam ao download de malware para roubo de dados. Esta campanha foi realizada desde, pelo menos, agosto de 2024;

- Em 26/10 o CERT-UA alertou para uma nova campanha de e-mail malicioso visando agências governamentais, empresas e entidades militares. As mensagens apelam para integrar serviços populares como Amazon ou Microsoft e implementar uma arquitetura de confiança zero e contêm anexos na forma de arquivos de configuração do Remote Desktop Protocol ('.rdp'). Esses arquivos RDP estabelecem uma conexão com um servidor remoto, permitindo que os agentes da ameaça obtenham acesso remoto aos hosts comprometidos. O CERT-UA atribuiu a campanha ao agente de ameaça UAC-0215, e a Amazon Web Services (AWS) vinculou-a ao grupo russo APT29;

- Em 28/10 pesquisadores da Google alertaram sobre uma campanha russa de espionagem e influência, batizada de UNC5812, que tem como alvo recrutas militares na Ucrânia, para minar os esforços de mobilização do país. Como parte da atividade, rastreada como UNC5812, uma persona do Telegram chamada Defesa Civil tem distribuído software supostamente gratuito para localizar recrutadores militares ucranianos, mas que na verdade é um malware específico da plataforma. Em dispositivos Android sem o Google Play Protect habilitado, o software instalaria o backdoor do Android CraxsRat e o malware SunSpinner;

- Em 06/12 usuários russos relataram dificuldades para acessar serviços do Gazprombank, um dos maiores bancos privados do país, após um suposto ataque cibernético realizado pela agência de inteligência militar da Ucrânia. No início desta semana, a agência de inteligência militar da Ucrânia (HUR) assumiu a responsabilidade por lançar um poderoso ataque distribuído de negação de serviço (DDoS) contra o Gazprombank, interrompendo seus serviços bancários online e móveis;

- Em 19/12 o CERT-UA alertou que os soldados ucranianos se tornaram alvo de uma campanha de espionagem ligada ao grupo russo Sandworm, que utilizam sites fraudulentos que imitam a página oficial de um aplicativo militar ucraniano, o Army+ ("ArmyPlus.exe"), enganando os usuários para que baixem um arquivo executável disfarçado como um pacote de instalação de aplicativo. O Army+ é um aplicativo, lançado no início deste ano, que visa digitalizar tarefas burocráticas para soldados, como enviar relatórios aos comandantes;

- Em 20/12 a Ucrânia sofreu o que a vice-primeira ministra Olga Stefanishyna chamou de "maior ataque cibernético aos sistemas do governo" já registrados até hoje. O alvo foram sistemas-chave do Ministério da Justiça, cuja operação foi temporariamente suspensa e, segundo os hackers russos responsáveis pelo ataque, foram destruídos todos os dados aos quais obtiveram acesso, incluindo cópias de backup armazenadas em servidores na Polônia. O ciberataque levou à suspensão temporária de serviços governamentais importantes, incluindo a operação dos Registros Unificados e Estaduais do Ministério da Justiça da Ucrânia. Os registros de casamentos, por exemplo, ficaram suspensos;

- Em 04/01/2025 especialistas cibernéticos da inteligência militar da Ucrânia (HUR) disseram que atacaram a operadora do sistema ferroviário russo, destruindo seus servidores, desabilitando estações de trabalho e apagando backups;

- Em 08/01 o provedor de internet russo Nodex relatou que sua rede foi danificada em um ataque cibernético, que suspeita ter se originado na Ucrânia. O grupo Ukrainian Cyber Army assumiu a responsabilidade pelo ataque;

- Olha o troco!!! Em 14/01/2025 a principal plataforma de comércio eletrônico da Rússia para compras governamentais e corporativas, Roseltorg, confirmou que foi alvo de um ataque cibernético após inicialmente alegar que as interrupções foram causadas por "trabalho de manutenção";

- Em 15/01 foi noticiado que um grupo de hackers ligado à Ucrânia batizado de Sticky Werewolf está mirando empresas científicas e industriais russas em uma nova campanha de espionagem cibernética. A empresa russa de cibersegurança F.A.C.C.T. interceptou e-mails fraudulentos supostamente do Ministério da Indústria e Comércio da Rússia que continham um arquivo malicioso que, uma vez aberto, entregava um malware de acesso remoto chamado Ozone;

- Em 16/01 a Microsoft divulgou uma série de ataques da espionagem russa feitos pelo grupo Star bBlizzard em que QR Codes falsos foram usados para fazer o acesso à conta do WhatsApp de diplomatas e de pessoas vinculadas a organizações da sociedade civil ligadas ao apoio à Ucrânia;

- Em 21/01 foi descoberta uma campanha em que os atacantes se passavam por profissionais de suporte técnico do CERT da Ucrânia (CERT-UA) para obter acesso nos dispositivos das vítimas;

- Em 04/02 um relatório da TrendMicro indicou que a equipe de Threat Hunting da Trend Zero Day Initiative™ (ZDI) identificou, em setembro de 2024, a exploração de uma vulnerabilidade de dia zero do 7-Zip usada em uma campanha de malware SmokeLoader direcionada a entidades ucranianas;

- Em 03/03 o provedor de internet russo Beeline sofreu um ataque DDoS, o segundo ataque que a empresa sofreu recentemente;

- Em 06/03 A agência de segurança russa acusou a Ucrânia de hackear duas organizações militares patrióticas de jovens apoiadas pelo Kremlin para coletar dados de estudantes com potencial recrutamento para espionagem ou atividades terroristas. O Serviço Federal de Segurança (FSB) afirmou ter frustrado uma operação cibernética contra a Avangard e a Yunarmiya, organizações juvenis pró-governo;

- Em 19/03 a Equipe de Resposta a Emergências de Computadores da Ucrânia (CERT-UA) alertou sobre ataques altamente direcionados que empregam contas comprometidas do Signal para enviar malware a funcionários de empresas do setor de defesa e membros das forças armadas do país. A campanha distribui o criptografador/carregador DarkTortilla, que, quando iniciado, descriptografa e executa o trojan de acesso remoto Dark Crystal RAT (DCRAT);

- Em 24/03 um ataque cibernético em larga escala atingiu a Ukrzaliznytsia, a operadora ferroviária estatal da Ucrânia. O ataque interrompeu serviços online, incluindo o aplicativo móvel usado para compra de passagens, mas não afetou os horários dos trens, informou a empresa em um comunicado;

- Em 25/03, um grupo ucraniano de hackers voluntários conhecido como IT Army assumiu a responsabilidade por um ataque cibernético ao provedor de internet russo Lovit, que interrompeu os serviços em Moscou e São Petersburgo por três dias. O órgão regulador da internet da Rússia, Roskomnadzor, afirmou que o ataque distribuído de negação de serviço (DDoS) teve origem em servidores e botnets em vários países, incluindo EUA, Alemanha, Suécia, Finlândia, Holanda, França, Croácia, Reino Unido e Rússia;

- Em 28/03 foi anunciada a descoberta de uma campanha complexa e abrangente de phishing por pesquisadores de segurança cibernética da Silent Push, possivelmente lançada pelo Serviço de Inteligência Russo, visando indivíduos que apoiam a Ucrânia. A campanha, que surgiu no início de 2025, utilizou sites falsos para coletar informações pessoais de cidadãos e informantes russos;

- Em 31/03 um relatório da Cisco Talos identificou uma campanha em andamento projetada para instalar uma ferramenta de vigilância em computadores ucranianos. A campanha, ativa desde pelo menos novembro de 2024, é atribuída com relativa confiança ao grupo Gamaredon - apoiado pelo Estado russo. O Gamaredon utilizou e-mails de phishing contendo arquivos maliciosos relacionados a movimentações de tropas na Ucrânia para infectar vítimas. Os arquivos maliciosos executam um script PowerShell que se conecta a servidores na Rússia e na Alemanha para baixar um arquivo ZIP contendo a ferramenta de espionagem Remcos;

- Em 03/04 A Ucrânia anunciou que registrou pelo menos três ataques cibernéticos em março, direcionados a agências governamentais e infraestrutura crítica com um novo malware espião, até então desconhecido, denominado Wrecksteel. Segundo o CERT-UA, ele é disseminado por meio de e-mails de phishing, usando contas comprometidas para enviar mensagens contendo links para serviços públicos de compartilhamento de arquivos, como DropMeFiles e Google Drive. Ao serem abertos, os links executavam um script do PowerShell, permitindo que os invasores extraíssem documentos de texto, PDFs, imagens e apresentações, além de capturar capturas de tela dos dispositivos infectados;

- Em 07/04 foi noticiado que o CERT-UA descobriu que hackers estão se passando por fabricantes de drones e agências estatais ucranianas para infectar sistemas alvos com malware que rouba informações. Os alvos desses ataques incluem as Forças Armadas da Ucrânia, agências de segurança pública e órgãos governamentais locais — especialmente aqueles próximos à fronteira leste do país, que fica próxima à Rússia. O CERT-UA não identificou o grupo por trás dessa campanha;

- Em 10/04 foi noticiado que o agente de ameaças ligado à Rússia, conhecido como Gamaredon (ou Shuckworm), foi atribuído a um ataque cibernético direcionado a uma missão militar estrangeira baseada na Ucrânia, com o objetivo de disseminar uma versão atualizada de um malware conhecido chamado GammaSteel. O grupo teve como alvo a missão militar de um país ocidental, segundo a equipe do Symantec Threat Hunter, com os primeiros sinais de atividade maliciosa detectados em 26 de fevereiro de 2025. O vetor de infecção inicial usado pelos invasores parece ter sido um disco removível infectado;

- Em 01/05 foi noticiado que hacktivistas russos do grupo NoName057(16) realizaram uma série de ataques DDoS no decorrer da semana contra organizações na Holanda pois o país enviou apoio militar para a Ucrânia;

- Em 13/05 pesquisadores da Proofpoint divulgaram que o grupo de ameaças norte-coreano Konni (Opal Sleet, TA406), apoiado pelo Estado, foi observado atacando entidades governamentais ucranianas em operações de coleta de inteligência. Os invasores usam e-mails de phishing que se passam por think tanks, fazendo referência a eventos políticos ou desenvolvimentos militares importantes para atrair seus alvos. Os pesquisadores da Proofpoint, que descobriram a atividade em fevereiro de 2025, sugerem que provavelmente se trata de uma tentativa de apoiar o envolvimento militar da RPDC ao lado da Rússia na guerra contra a Ucrânia;

- Em 21/05 foi noticiada a descoberta de uma campanha de ciberespionagem patrocinada pelo Estado russo, atribuída ao grupo APT28 (Fancy Bear/Forest Blizzard), que comprometeu organizações internacionais desde 2022, com o objetivo de interromper os esforços de ajuda humanitária à Ucrânia. Os atores visaram entidades dos setores de defesa, transporte, serviços de TI, tráfego aéreo e marítimo em 12 países europeus e nos Estados Unidos. Além disso, eles rastrearam o movimento de materiais para a Ucrânia, comprometendo o acesso a câmeras privadas instaladas em locais-chave (por exemplo, postos de fronteira, instalações militares e estações ferroviárias);

- Em 30/05 milhares de pessoas em Moscou perderam o acesso Internet por vários dias após um grande ataque DDoS atingir o provedor de internet local ASVT - um incidente que durou 4 dias. A empresa atribuiu o ataque ao grupo "IT Army" da Ucrânia;

- Em 04/06 a agência de inteligência militar da Ucrânia (HUR) afirmou ter invadido os sistemas internos da Tupolev, principal fabricante estatal de aeronaves da Rússia. A violação teria dado aos agentes ucranianos acesso a mais de 4,4 gigabytes de dados confidenciais, incluindo comunicações internas, arquivos pessoais, registros de compras e anotações de reuniões a portas fechadas;

- Em 10/06, a CISCO Talos anunciou a descoberta de um novo malware wiper direcionado à instituições ucranianas, batizado de PathWiper;

- Em 02/07, a ESET anunciou a descoberta de uma nova campanha de spearphishing do grupo Gamaredon, usando novas ferramentas;

- Em 17/07, um ataque cibernético conduzido pela inteligência militar da Ucrânia (HUR – Main Directorate of Intelligence) atingiu em cheio a infraestrutura digital da Gazprom, gigante estatal russa do setor energético. Considerado um dos mais impactantes ofensivos digitais desde o início da guerra entre Rússia e Ucrânia, o ataque comprometeu os sistemas centrais da empresa, afetando cerca de 390 filiais e deixando aproximadamente 20 mil administradores de sistemas sem acesso às redes internas;

- Em 16/09, a agência de inteligência militar da Ucrânia (HUR) afirmou ter invadido o sistema da Comissão Eleitoral Central da Rússia e outros serviços governamentais em resposta à votação em regiões ucranianas ocupadas;

- Em 22/10 um ataque cibernético ao órgão de fiscalização agrícola e de segurança alimentar da Rússia interrompeu o transporte de alimentos em todo o país. A agência estatal, Rosselkhoznadzor, disse que foi alvo de um ataque de negação de serviço distribuído (DDoS) em larga escala que afetou sua infraestrutura online, incluindo "VetIS" e "Saturn" — sistemas que rastreiam o movimento de produtos agrícolas e produtos químicos;

- Em 14/11 a operadora portuária russa Port Alliance afirmou estar sofrendo um ataque distribuído de negação de serviços (DDoS) que teve como alvo partes essenciais de sua infraestrutura digital. A empresa não atribuiu o ataque a um grupo de hackers específico. Em um comunicado, a empresa disse que os invasores lançaram um ataque DDoS e tentaram invadir suas redes com o objetivo de desestabilizar as operações e interromper os processos de negócios ligados às exportações de carvão e fertilizantes minerais por meio de seus portos marítimos nas regiões do Mar Báltico, Mar de Azov-Mar Negro, Extremo Oriente e Ártico;

- Em 24/11 uma empresa estatal russa de serviços postais, localizada no leste da Ucrânia ocupada, teve seus sistemas afetados por "interferência externa", após um grupo de hacktivistas pró-Ucrânia alegar ter apagado milhares de dispositivos da empresa;

- Em 13/01/2026 foi identificada uma campanha de espionagem contra as tropas ucranianas realizada pelo grupo Void Blizzard, enviando mensagens em nome de instituições de caridade;

- Em 03/02 foi noticiado que atores ligados à inteligência militar russa estão explorando uma falha recentemente corrigida no Microsoft Office para atacar órgãos governamentais na Ucrânia e em outros países europeus. O CERT-UA afirmou que os atacantes do grupo APT28 (Fancy Bear) começaram a explorar a falha CVE-2026-21509 logo após a Microsoft divulgá-la no início de janeiro.

Além dos ataques acima, alguns outros casos merecem destaque:

- Entre março e abril de 2023 surgiram notícias sobre dois vazamentos de dados de ambos os lados, aparentemente expondo informações sigilosas sobre o conflito. O primeiro incidente, em março, foi batizado de "Vulkan files" e envolveu o vazamento de documentos com planos russos. Em Abril, arquivos militares altamente confidenciais do Pentágono supostamente foram compartilhados em um fórum no Discord, exibindo táticas e detalhes sobre a guerra e informações sobre as tropas ucranianas. Fotos dos documentos trazem informações sobre as tropas ucranianas, estimativas de baixas, planos para uma suposta contra-ofensiva, informações sobre vigilância e espionagem dos EUA, entre outros. Também há suspeitas de que os documentos vazados façam parte de campanhas de desinformação;

- Em 21/03/2023 a Kaspersky divulgou que em Outubro de 2022 diversas organizações do governo e dos setores de transporte e agricultura nas regiões da Criméia, Donetsk e Lugansk foram alvos de uma campanha de phishing para distribuir o backdoor PowerMagic;

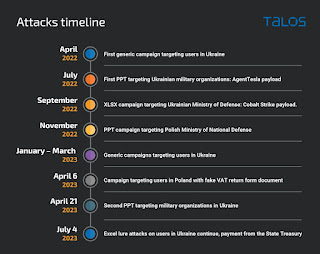

- Em 13/07/2023 pesquisadores do CISCO Talos divulgaram um estudo sobre uma campanha maliciosa direcionada a alvos na Ucrânia e Polônia, ativa desde Abril de 2022 e atribuída ao grupo UNC1151 (GhostWreiter), ligado a Bielorússia.

O portal Data Breach Today também fez um resumo dos 4 primeiros meses do conflito entre Rússia e Ucrânia: Major Takeaways: Cyber Operations During Russia-Ukraine War.

A lista acima é apenas a "ponta do iceberg", registrada por mim. Diversos ataques de phishing contra a população ou autoridades governamentais também já foram reportados. Atém disso, o relatório sobre ataques DDoS no 2o trimestre de 2022 da CloudFlare destacou que as empresas de comunicação foram as mais atacadas na Ucrânia, enquanto na Rússia as mais atacadas foram as empresas do setor financeiro (e as de comunicação estão em 3o lugar).

A Mandiant publicou uma lista de campanhas de phishing realizadas pela Rússia:

Um grupo de estudos do parlamento Europeu produziu um levantamento dos ciber ataques realizados contra a Ucrânia até maio de 2022, incluindo os ciber ataques realizados antes do conflito.

Até o final de Junho de 2022 já haviam sido registrados 796 ataques cibernéticos contra a Ucrânia nesses 4 meses desde o início do conflito, em 24/02, segundo informações divulgadas pelo Serviço do Estado de Comunicações Especiais e Proteção de Informação da Ucrânia (ou SSSCIP - sigla em inglês para State Service of Special Communications and Information Protection). Além disso, o Microsoft Threat Intelligence Center (MSTIC) identificou tentativas de ciber ataques partindo de redes russas direcionadas a 128 alvos em 42 países, sem contar a própria Ucrânia.

Segundo depoimento do Victor Zhora, responsável pelo State Special Communications Service da Ucrânia, entre o início da guerra e início de Agosto, o país já tinha identificado mais de 1.600 ciber ataques.

Segundo o Serviço de Segurança da Ucrânia, foram bloqueados com sucesso mais de 4.500 ataques cibernéticos em 2022, número três vezes maior do que no ano passado e um aumento de cinco vezes desde 2020, quando apenas 800 ataques cibernéticos foram documentados. Segundo a SSSCIP, até Dezembro de 2022 mais de 2.100 incidentes foram tratados pelo CERT da Ucrânia (CERT-UA), com ataques prioritariamente contra a infraestrutura civil, em vez de militar.

Em dezembro de 2022, segundo a SSSCIP, foram bloqueados 395 ataques DDoS "de alto nível" e identificadas, e bloqueadas, 170.000 tentativas de exploração de vulnerabilidades. Também foram identificados 7 novos tipos de malwares e vírus em 2022.

Segundo o Grupo de Análise de Ameaças do Google, 60% de todos os e-mails de phishing direcionados à Ucrânia no primeiro trimestre de 2023 se originaram de agentes de ameaças russos, destacando o APT28 como um dos principais contribuintes para essa atividade maliciosa.

O Relatório de Defesa Digital 2023 da Microsoft, que analisou os ciberataques no período entre julho de 2022 e junho de 2023, apontou a Ucrânia, Israel, Coreia do Sul e Taiwan no topo da lista dos países mais visados. Ao falar sobre o o conflito da Rússia com a Ucrânia, o relatório destacou que quase 50% dos ataques destrutivos russos contra redes ucranianas ocorreram nas primeiras seis semanas da guerra. O relatório também destaca que, embora a maioria dos ciberataques realizados pela Rússia e seus afiliados desde Julho de 2022 tenham sido dirigidas contra organizações ucranianas (48%), mais de um terço foram dirigidas contra organizações em países membros da OTAN.

Com tudo isso acontecendo, tivemos a oportunidade de ver uma participação sem precedentes de pessoas, organizações civis e grupos hacktivistas no cenário da guerra. Principalmente no caso da Ucrânia, diversos ciber ativistas e hacktivistas passaram a buscar diversas formas de apoiar o país e sua população, tais como:

- protestos online contra a guerra;

- grupos de hacktivistas se organizando, via Telegram, para apoiar o governo Ucraniano e buscar formas de impactar o esforço de guerra russo;

- captação de doações para a Ucrânia, em criptomoedas;

- fornecimento de equipamentos de Internet, para permitir o acesso a rede Starlink, de Internet via satélite;

- algumas empresas de segurança oferecendo produtos e serviços gratuitamente para o governo da Ucrânia e empresas locais;

- surgimento de um "programa de bug bounty", oferecendo recompensas para quem indicar fragilidades na infra-estrutura russa;

- envio de criptomoedas para apoiar os esforços de guerra e a população afetada pelo conflito.

No meio disso tudo, os fraudadores também não perdem tempo. Foi noticiado pelo FBI que golpistas se passam por organizações legítimas de ajuda humanitária ucraniana para coletar doações sob pretexto de ajudar refugiados ucranianos e vítimas da guerra. No final de Junho, as autoridades policiais da Ucrânia prenderam 9 integrantes de um grupo que desviou 100 milhões de hryvnias por meio de centenas de sites de phishing que alegavam oferecer assistência financeira a cidadãos ucranianos. Os criminosos criaram mais de 400 links de phishing para obter dados de cartões bancários das vítimas.

O diagrama abaixo, preparado pelo pessoal da Curated Intelligence, resume quais são os principais grupos hacktivistas e ciber criminosos que se envolveram no conflito cibernético:

Outros países estão tomando partido, direta ou indiretamente, na base da ameaça ou na real. O governo americano tem ameaçado responder a invasão da Ucrânia com ciber ataques contra a Rússia, como parte das medidas de sanções. Em outro movimento, hackers do grupo UNC1151, ligados ao governo da Bielorrúsia, tentaram invadir os e-mails de militares da Ucrânia, segundo o CERT da Ucrânia (CERT-UA).

É claro que as empresas de todo o mundo tem medo de sofrer ciber ataques por grupos relacionados a guerra. Segundo dois alertas emitidos recentemente pela CISA (AA22-011A) e AA22-047A), os ataques de grupos russos são baseados, principalmente, na obtenção de acesso remoto à rede da vítima através de ataques de spear phishing e do uso de credenciais vazadas, ou através de ataques de força bruta contra equipamentos e dispositivos de acesso remoto ou aplicações expostas na Internet. Entre os alvos preferidos, estão os equipamentos FortiGate, CISCO e Big-IP (da F5 Networks), além das ferramentas Citrix, VMWare, Oracle Web Server e Weblogic, e Microsoft Exchange.

A Trellix fez um quadro resumindo os principais grupos e técnicas de ataque utilizados contra a Ucrânia:

Até 01/04, já haviam sido identificados 7 malwares wiper utilizados em ciber ataques contra empresas e órgãos de governo da Ucrânia, incluindo o WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, DoubleZero e o AcidRain.

Segue abaixo alguns dos malwares envolvidos nos ciber ataques mais relevantes no conflito, em ordem alfabética: (veja o PS/2 desse post e veja aqui os IOCs desses malwares)

- AcidRain (Sentinelone)

- Andromeda (Mandiant)

- BEACON e MICROBACKDOOR (Mandiant)

- CaddyWiper / Win32/KillDisk.NCX (ESET)

- Campanha "Cloaked Ursa" (Unit-42)

- CAPIBAR e KAZUAR (CERT-UA#6981)

- Cloud Atlas (Checkpoint)

- Corona (CISCO Talos) (IOCs)

- CryWiper (usado para atacar alvos russos) (imprensa)

- Cyclops Blink (NCSC/UK)

- Dark Crystal RAT (DCRat) (Fortinet e CERT-UA)

- DolphinCape (CERT-UA)

- DoubleZero (CISCO Talos e CERT-UA)

- FrostyGoop (Dragos)

- Fuxnet (Claroty) (*)

- GammaLoad, GammaSteel (CERT-UA)

- GammaSteel (2025) (Symantec)

- Graphiron (Symantec)

- GRIMPLANT e GRAPHSTEEL (Mandiant / US Cyber Command / CERT-UA)

- HermeticWiper / KillDisk.NCV (descoberto pela ESET)

- Infamous Chisel (NCSC)

- IsaacWiper / Win32/KillMBR (ESET)

- Liberator / Disbalancer.exe (CISCO Talos)

- LittleDrifter (Checkpoint)

- LONEPAGE (Deep Instinct)

- MASEPIE (CERT-UA)

- MerlinAgent (Securonix)

- NikoWiper (ESET)

- PathWiper (CISCO)

- Poemgate e Poseidon (CERT-UA)

- PowerMagic e CommonMagic (Kaspersky)

- Prestige (The Record e Microsoft)

- PseudoSteel (CERT-UA)

- PurpleFox (CERT-UA)

- RansomBoggs (ESET)

- RoarBAT (CERT-UA)

- Rogue RDP (CERT-UA)

- SUBTLE-PAWS (Securonix)

- SwiftSlicer (ESET)

- "Trojanized Windows 10 Installer" (Mandiant)

- UNC5812 (Google)

- WhisperGate e WhisperKill (divulgados pela Microsoft, CERT-UA, Secureworks e CISCO Talos)

- Winter Vivern (CERT-UA)

- Wrecksteel (CERT-UA)

- Na lista acima, eu optei por manter os wipers WhisperGate e WhisperKill juntos pois eu entendi que eles participaram da mesma cadeia de ataque, conforme descrito nos relatórios do CERT.UA e do pessoal do CISCO Talos.

- Na lista acima merece destaque o CryWiper, um malware wiper descoberto em Dezembro de 2022 que finge ser um ransomware (chega a pedir resgate para as vítimas!) e, diferente dos demais, é direcionado a atacar empresas russas.

- O malware que eu identifiquei acima como Winter Vivern na verdade não teve um nome específico report original do CERT-UA. Por isso, optei por identificar esse caso com o nome do grupo responsável pelo ataque.

- A ESET construiu um excelente timeline com os ataques wiper realizados contra a Ucrânia no primeiro ano do conflito;

- Na falta de nomenclatura apropriada, eu acabei escolhendo alguns nomes para identificar algumas das campanhas acima (que não foram "batizadas" nos relatórios iniciais). O malware que eu identifiquei acima como Winter Vivern na verdade não teve um nome específico no report original do CERT-UA. Por isso, optei por identificar esse caso com o nome do grupo responsável pelo ataque. Isso também aconteceu com as campanhas que listei acima com os nomes de "Cloaked Ursa" e Corona;

- O(s) malware(s) usados pela Ucrânia contra a Rússia estão indicados por um (*).

A CISA emitiu um alerta em 26/02 (AA22-057A) que detalha melhor esses malwares e traz vários indicadores (IOCs) a mais sobre o HermeticWiper - alguns dos quais eu atualizei na lista acima.

Segundo a SSSCIP, a Mandiant, o Google e a Microsoft, os grupos hacker mais ativos no ciber conflito na Ucrânia são (em ordem alfabética) (a maioria são pró-Rússia, exceto quando indicado ao contrário):

- Armageddon / Gamaredon (UAC-0010)

- Cadet Blizzard / DEV-0586

- Callisto Group

- Cloud Atlas / Inception (pró-Ucrânia)

- Cozy Bear / Nobelium / APT29 (UAC-0029)

- CyberArmyOfRussia_Reborn

- Fancy Bear / FrozenLake / BlueDelta / Sednit / Sofacy / APT28 (UAC-0028)

- Ghostwriter (UNC1151)

- IT Army of Ukraine (pró-Ucrânia)

- Killnet

- Nodaria / DEV-0586 (UNC2589) (UAC-0056)

- Pushcha

- NoName057(16)

- Sandworm / Voodoo Bear / FrozenBarents (UAC-0082)

- Shuckworm

- Turla / Venomous Bear (UAC-0024, UAC-0003)

- UAC-0050

- Void Blizzard / Laundry Bear (UAC-0190)

- Winter Vivern / TA473 (UAC-0114)

- XakNet

- Z-Team

OBS: Na lista acima, originalmente retirada de reports da SSSCIP e Mandiant, também incluí o grupo Winter Vivern, reportado pelo CERT-UA e o Shuckworm, reportado pela Securonix.

OBS 2: Segundo essa reportagem do The Record, o grupo Armageddon opera a partir da península da Criméia e segue ordens do serviço secreto russo (FSB). O grupo teria surgido exclusivamente para conduzir ataques contra a Ucrânia, principalmente de ciber espionagem.

Essa pequena reportagem da BBC News (A guerra cibernética entre hackers de Rússia e Ucrânia) fala sobre o perfil dos atores (hackers e hacktivistas) envolvidos na guerra cibernética:

A Mandiant fez um infográfico com as principais operações de guerra cibernética realizadas pela Rússia em 2022:

O pessoal do Internet Storm Center (ISC), do SANS, fez um webcast bem interessante em 25/02 sobre os ciber ataques e as táticas utilizadas pela Rússia:

Com o decorrer da guerra, começou a surgir um debate muito interessante, do ponto de vista da privacidade e segurança cibernética, sobre como o uso excessivo e irresponsável das redes sociais podem acabar facilitando o acesso a informações estratégicas para o exército inimigo. Houve um caso simbólico em um ataque realizado pelas forças militares russas em 14 de março. Neste dia, o exército russo bombardeou uma base militar da Ucrânia na cidade de Yavoriv (mais informações aqui também), perto da fronteira com a Polônia. A base foi destruída e há relatos de pelo menos 35 mortos. Esta base, chamada de Centro para a Manutenção da Paz e Segurança internacional , estava sendo usada para receber e treinar pessoas de outos países que se voluntariaram a fazer parte do exército Ucraniano, numa espécie de "legião estrangeira de voluntários", a maioria ex-militares de diversos países ao redor do mundo. Especula-se que o ataque foi possível graças a espiões russos infiltrados entre os voluntários ou, simplesmente, pois voluntários brasileiros estavam postando fotos nas redes sociais indicando sua localização !!!

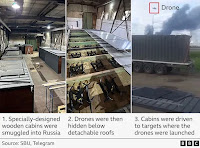

Outro caso muito interessante foi revelado em dezembro de 2024: O serviço de segurança ucraniano (SBU) descobriu uma nova campanha de espionagem por serviços de inteligência russos envolvendo o recrutamento de adolescentes ucranianos para atividades de espionagem disfarçadas de "jogos de desafios" ( "quest games"). Durante uma operação na cidade de Kharkiv, no nordeste do país, a polícia local prendeu dois grupos de adolescentes, todos com 15 e 16 anos, que foram encarregados de realizar espionagem, direcionar ataques de mísseis e cometer incêndios criminosos em nome de agentes russos. Sob o disfarce de regras de "jogo de busca" elaboradas pelo FSB — onde os jogadores completam tarefas como parte de um jogo — os menores receberam coordenadas de geolocalização e foram instruídos a viajar para esses locais, tirar fotos e vídeos dos alvos e fornecer breves descrições das áreas para espiões russos por meio de aplicativos de mensagens anônimas. Dessa forma, especula-se que as forças armadas russas usaram esses dados para coordenar ataques aéreos em Kharkiv.

O conflito tem causado diversas sanções Econômicas contra a Rússia, na tentativa de conter a agressão. A indústria de segurança, em particular, não passou ilesa: após a Alemanha recomendar que as empresas desinstalem os produtos da Kaspersky, no final de Maio foi a vez dos EUA banirem completamente o uso de produtos da Kaspersky em todo o território nacional, graças à uma decisão da Federal Communications Commission (FCC) que categorizou a empresa como "um risco inaceitável" à segurança do país.

Uma pesquisa da empresa americana Venafi com mais de 1.100 executivos de segurança em todo o mundo mostrou que as empresas estão preocupadas com a guerra cibernética na Ucrânia e seus impactos: (adicionado em 30/08):

- O conflito entre a Rússia e a Ucrânia causou mudanças na estratégia de segurança cibernética em 66% das organizações entrevistadas;

- 64% dos executivos suspeitam que sua organização tenha sido diretamente visada ou impactada por um ataque cibernético de um estado-nação;

- Mais de dois terços (68%) tiveram conversas com o conselho e com a alta administração em resposta ao conflito entre a Rússia e Ucrânia;

- 63% duvidam que saberiam se sua organização foi hackeada por um estado-nação.

Em Julho de 2023, quando o conflito já passou da marca de 500 dias, especialistas indicaram que o volume de ciberataques contra a Ucrânia tem aumentado, na medida que acontece a contra-ofensiva do país no campo de batalha. Os ciberataques de hacktivistas, cibercriminosos patrióticos e até mesmo mercenários pró-rússia tem atingido até mesmo países que apoiam a Ucrânia e a Finlandia, que recentemente entrou para a OTAN. O CERT-UA tratou com 701 incidentes entre janeiro e abril de 2023, com os serviços públicos no centro dos ataques. Cerca de um quarto dos ataques foram direcionados a agências governamentais e militares, com muitos dos restantes visando a rede elétrica, finanças, transporte, telecomunicações e outros elementos da infraestrutura crítica da Ucrânia.

Ao rever a sua estratégia de ciberdefesa em setembro de 2023, o Pentágono destacou que “havia uma sensação de que o ciberespaço teria um impacto muito mais decisivo na guerra do que aquele que experimentámos. O que este conflito nos mostra é a importância das capacidades cibernéticas integradas e juntamente com outras capacidades de combate.”. Ou seja, estamos vendo na guerra da Ucrânia que, apesar do impacto relativamente limitado dos ciberataques no palco da guerra, sem dúvida eles representam um componente muito importante da estratégia militar de ambos os lados.

Segundo o projeto russo de direitos humanos First Department, até o final de maio de 2025 pelo menos 792 pessoas foram acusadas de traição, espionagem ou colaboração com países estrangeiros na Rússia desde o início da invasão em larga escala da Ucrânia em fevereiro de 2022.

Para saber mais (os links estão em ordem em que foram inseridos aqui no post, e não necessariamente em ordem cronológica):

- Alguns dos posts já publicados aqui no blog:

- Cyber, Artilharia, Propaganda. Visão geral das dimensões da agressão russa

- Um ano de guerra (cibernética) na Ucrânia

- Indicadores dos ciber ataques durante o conflito entre a Russia e Ucrânia

- Novas táticas e tecnologias de guerra cibernética no conflito entre Rússia e Ucrânia

- A sua empresa na guerra cibernética entre a Rússia e Ucrânia

- Cronograma dos ciber ataques entre países

- Causos de Guerra Cibernética ("for real")