Em poucos dias, surgiram notícias de alguns órgãos de governo que foram alvos de ciber ataques em um curto período de tempo. Segundo uma matéria publicada agora há pouco no site da Veja, o Brasil sofre seu maior "ataque hacker" (SIC) da história.

Putz, esse post parece ser muito longo para ler? Não tem problema, vá no final do artigo e veja o resumo que o CAIS fez e eu coloquei no "PS 9".

Por isso resolvi criar esse post, com os principais ataques noticiados recentemente:

- Conselho Federal de Contabilidade: No dia 03/11 saiu a notícia de que os operadores do Ransomware Pysa publicou 2,08 GB de dados que foram roubados no Conselho Federal de Contabilidade em um ataque realizado em 13 de setembro deste ano;

- Tribunal de Justiça de Pernambuco (TJPE): O TJPE sofreu um ataque por ransomware em 26/10, possivelmente pelo RansomEXX, segundo especulações que surgiram na imprensa;

- Conselho Nacional de Justiça (CNJ): No domingo 01/11, o CNJ foi alvo de um acesso não autorizado ao servidor da instituição. O ataque foi anunciado via twitter pelo perfil M1keSecurity, atribuindo o ataque ao grupo Digital Space. O grupo conseguiu acesso a pelo menos um servidor do CNJ, fez um defacement (pixação de página web) e divulgou uma imagem da linha de comando de um servidor, para comprovar o acesso não autorizado ao ambiente;

- Superior Tribunal de Justiça (STJ): Na tarde do dia 03/11 o STJ identificou um ataque, aparentemente de Ransomware, que infectou e criptografou mais de 1.200 servidores em máquinas virtuais e apagou os backups, o que tornou vários sistemas do tribunal indisponíveis. Segundo relatos, o atacante conseguiu acesso remoto a uma conta de Domain Admin para realizar o ataque;

- OBS: A suposta nota de resgate divulgada pelo site O Bastidor é muito semelhante a mensagem recebida no ciber ataque recente a Minolta - logo, há possibilidade do STJ ter sido invadido pelo Ransomware RansomEXX (uma nova versão do Ransomware Defray777);

- OBS 2: Sim, o STJ foi vítima do RansomEXX;

- Governo do Distrito Federal (GDF): Todos os sites do GDF foram tirados do ar nesta quinta-feira (5/11). preventivamente, após a Secretaria de Economia do Distrito Federal (SEEC) identificar uma tentativa de ataque aos seus sistemas. A paralização nos sistemas afetou também o site da Câmara Legislativa do Distrito Federal (CLDF);

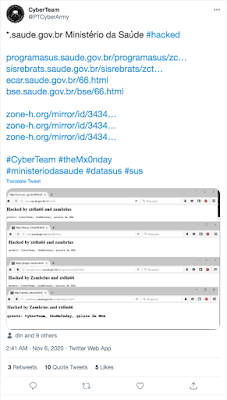

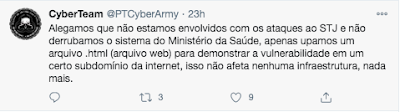

- Ministério da Saúde: Segundo reportagens, os sistemas do DATASUS, do Ministério da Saúde, estão fora do ar desde a manhã do dia 05/11 devido a um ataque de vírus que infectou computadores da instituição. Uma reportagem do UOL mostrou uma tela de computador supostamente atacada pelo Ransomware, mas a tela mostra a ferramenta BitLocker, que é nativa do Windows. Pode ser um computador protegido com criptografia pela própria equipe de TI, e não uma foto de Ransomware - embora exista a possibilidade de criminosos usarem o BitLocker como forma de criptografar os dados pelo Ransomware. Na madrugada do dia 06/11 ocorreu outro ciber ataque (aparentemente como forma de protesto): o grupo Cyber Team publicou um tweet anunciando o defacement de 4 sites do Ministério da Saúde, com direito a mirror no bom e velho Zone-H!

- Controladoria-Geral da União (CGU): No dia 10/11, o site O Bastidor publicou uma notícia de que um hacker compartilhou um vídeo no YouTube mostrando como conseguiu explorar uma fragilidade num túnel de criptografia (VPN) da CGU e, assim, conseguiu acesso ao sistema do órgão. A vulnerabilidade explorada foi divulgada em maio de 2019 como CVE-2018- 13379, e permite a captura de arquivos sensíveis do FortiOS SSL VPN.

- Tribunal de Justiça Militar do Estado de São Paulo: no dia 06/11 o site do Tribunal de Justiça Militar de São Paulo também sofreu um defacement, com uma mensagem de protesto usando a hashtag #estuproculposo;

- Tribunal de Justiça do Pará (TJPA): O site do TJPA foi pichado pelo grupo NDA (Noias do Amazonas) em 07/11, com mensagem de protesto usando a hashtag #estuproculposo;

- Prefeitura de Vitória: No dia 08/11 a Prefeitura de Vitória (ES) sofreu um ciber ataque "similar ao STJ". Ou seja, aparentemente esse foi mais um ataque de Ransomware, e a prefeitura foi obrigada a suspender vários serviços online;

- Tribunal de Justiça de Santa Catarina (TJSC): Os sistemas de correio eletrônico foram invadidos no dia 10/11;

- Tribunal de Justiça do Rio Grande do Sul (TJRS): No dia 11/11, a página do sistema processual eletrônico ("eproc") do TJRS sofreu um defacement, também mencionando o "estupro culposo".

- CVE-2020-1472 ("Zerologon"): Vulnerabilidade de escalação de privilégio em servidores Windows que explora a comunicação com o Controlador de Domínio através do protocolo remoto Netlogon (Microsoft Windows Netlogon Remote Protocol, MS-NRPC). Permite executar comandos com acesso privilegiado ou obter credenciais de acesso administrativo. Veja detalhes aqui, no site da Microsoft;

- CVE-2019-5544: Vulnerabilidade crítica da VMWare, afetando appliances ESXi e Horizon, afetando a pilha de memória (heap) e que permite execução remota de código. Veja detalhes no Advisory VMSA-2019-0022.1 da VMWare;

- CVE-2020-3992: Vulnerabilidade de execução remota de código no VMWare, que afeta o gerenciamento de memória do serviço Common Information Model (CIM). A exploração desta vulnerabilidade pode permitir execução de código através do protocolo OpenSLP, na porta TCP/427. Veja detalhes no Advisory VMSA-2020-0023.1 da VMWare.

- O ataque afeta sistemas VMWare e Windows, cifrando arquivos de discos rígidos, dispositivos móveis e unidades de rede de computadores e servidores;

- Ambiente Internet:

- Ativar assinaturas de proteção para a CVE CVE-2020-1472 (informações adicionais na Microsoft)

- Rede interna e desktops:

- Ativar assinaturas de proteção para a CVE CVE-2020-1472

- Bloqueio imediato de arquivos com estas assinaturas:

- MD5 (svc-new/svc-new) = 4bb2f87100fca40bfbb102e48ef43e65

- MD5 (notepad.exe) = 80cfb7904e934182d512daa4fe0abbfb

- SHA1 (notepad.exe) = 9df15f471083698b818575c381e49c914dee69de

- SHA1 (svc-new/svc-new) = 3bf79cc3ed82edd6bfe1950b7612a20853e28b09

- Ambiente de servidores:

- Ativar assinaturas de proteção para as CVEs: CVE-2020-1472, CVE-2019-5544 e CVE-2020-3992

- Desabilitar o CIM Server no VMware ESXi (76372) (VMSA-2020-0023.1)

- Veja o PS6, ao final desse post, com recomendações adicionais.

- O SERPRO disponibilizou uma lista de reputação, atualizada em tempo real, com os IPs maliciosos que tentaram atacar sites de Governo: http://reputation.serpro.gov.br (Adicionado em 07/11)

- O CTIR Gov publicou um Alerta referente à campanha de ataques de Ransomware no governo (veja também a última versão nº 07/2020 de 11/11). Este documento é uma versão atualizada do alerta criado pelo SERPRO e distribuído pelo CAIS em 05/11. (Adicionado em 07/11) O CTIR Gov criou na sua página inicial os links para todos os alertas emitidos sobre as recomendações para prevenir ataques similares aos do STJ. (Adicionado em 08/11)

- Criminoso internacional e ataque de Ransomware tradicional, com objetivo de ganhar dinheiro com resgate - essa é a hipótese mais provável, pelo simples fato de que esse tipo de ataque acontece frequentemente, o tempo todo, no mundo inteiro. E o Ransomware que atacou o STJ já fez outras empresas de vítimas nos EUA (Texas Department of Transportation, Konica Minolta, Tyler Technologies, Montreal Public Transportation System);

- Criminoso brasileiro e ataque de Ransomware tradicional, com objetivo de ganhar dinheiro com resgate - acho isso pouco provável, pois os ataques de Ransomware ainda não são muito populares entre os ciber criminosos brasileiros, e principalmente porque um criminoso local saberia que é muito burocrático, quase impossível, operacionalizar o pagamento de um resgate de Ransomware em um órgão público brasileiro;

- Ataque destrutivo de protesto hacktivista: esta hipótese já foi levantada por alguns sites e profissionais, ainda mais porque hoje, 05/11, é o "Guy Fawkes Night", uma data comemorativa na Inglaterra que foi popularizada quando os hacktivistas do Anonymous escolheram o personagem do Guy Fawkes para representá-los. Desde o início dos anos 2010, essa data é associada a protestos hacktivistas (embora tenham caído de popularidade depois de 2015). Para apoiar essa hipótese, há a notícia de que foi encontrado no código a hashtag #estuproculposo, uma referência aos protestos contra uma recente decisão judicial muito vergonhosa no caso Mari Ferrer.

<sarcasmo>Seria esse um Ranwomware Culposo?</sarcasmo>

Mas eu considero que essa hipótese também é pouco provável, pois um ataque de Ransomware, da forma que foi realizada conta o STJ, é de grande complexidade, a ponto de exigir um grande esforço que não se justifica pelo simples desejo de protesto contra o governo; - Ataque destrutivo direcionado: Esta hipótese, praticamente uma "teoria da conspiração", é a minha 2a favorita - não pelo fato de ser plausível, mas simplesmente por ter um teor conspiratório e altamente especulativo (embora traga uma politização da discussão). Nesse caso, especula-se que o ataque contra o STJ poderia ter sido realizado com o objetivo de destruir, roubar e/ou vazar as informações de processos contra importantes figuras políticas brasileiras, incluindo processos relacionados a Operação Lava Jato, ao ex-presidente Lula e a família do atual presidente da república. Sob esse ponto de vista, haveria interesse de grupos políticos em ter acesso ou destruir tais informações, prejudicando (ou favorecendo) alguns políticos. Tais grupos políticos, portanto, teriam os meios financeiros de contratar ciber criminosos profissionais para realizar um cyber ataque destrutivo de tamanha complexidade.

<sarcasmo>Como um órgão público consegue pagar um resgate de Ransomware? Tem que fazer licitação?</sarcasmo>

O Mente Binária publicou uma notícia aonde lembrou que "O ransomware RansomExx é normalmente operado pelo grupo criminoso conhecido pelo nome Gold Dupoint, ativo pelo menos desde Novembro de 2018, que já atacou o Departamento de Transporte do Texas (TxDOT) em maio deste ano, dentre outras vítimas."

Vou aproveitar para fazer coro com o Mente Binária, e destacar:

- Parabéns aos profissionais e órgãos competentes que estão trabalhando arduamente na investigação, recuperação e mitigação desse ataque, com destaque para:

- Todo o trabalho da PF e outras instituições envolvidas na resposta ao incidente;

- O CAIS RNP por ter publicado dois alertas (no dia 05/11 e 06/11) com detalhes técnicos do ataque, além de realizar 2 lives no dia 06/11;

- A "vergonha alheia" que vimos em alguns movimentos:

- A tentativa de responsabilizar o técnico do STJ por estar trabalhando em home office;

- O atual presidente dizer que a PF já sabe quem é o "hacker";

- Uma possível associação com a hashtag #estuproculposo;

- O total silêncio do CERT.br;

- Algumas notícias confundindo os ataques de defacement com os de Ransomware, que possuem motivações diferentes.

Estou atualizando esse post com mais novidades, assim que estão surgindo.

Para saber mais:

- Ransomware publica 2,08 GB de dados do Conselho Federal de Contabilidade

- Grupo hacker invade servidor do CNJ e alega ter consertado falha

- Conselho Nacional de Justiça confirma ter sido alvo de ataque hacker

- Deface – Digital Space – Record e CNJ

- Superior Tribunal de Justiça travado por ataque cibernético

- STJ admite ataque hacker, convoca PF e suspende prazos processuais

- Ataque hacker bloqueia base de dados do STJ e paralisa trabalhos no tribunal

- Ataque ao STJ atingiu gabinete do ministro Felix Fischer

- STJ: mais de 1.200 servidores congelados, backups destruídos

- STJ: mais de 1200 servidores atingidos e backups destruídos

- Hacker usou técnica simples para invadir STJ

- Hacker do STJ deixou hashtag "estupro culposo" no sistema do tribunal

- Hacker cobra resgate de dados sequestrados do STJ

- Putz, querem botar a culpa no coitado que estava de Home Office! - Técnico responsável pelo firewall do STJ trabalhava de casa

- Sites do GDF ficam fora do ar após tentativa de ataque por hackers

- Rede do Ministério da Saúde está fora do ar e suspeita é de ataque de hackers

- Após STJ, hackers atingem sistemas do Ministério da Saúde e governo do DF

- CNJ, Governo de Brasília e SUS sofrem ataque semelhante ao do STJ

- Brazil's court system under massive RansomExx ransomware attack

- Olha a especulação: Ataque hacker ao STJ: há risco de isso virar método para destruir provas

- Frase do dia: "No país da piada pronta, a justiça cega não consegue mais ver os dados"

- Ataque hacker deixa site da CLDF instável: usuários relatam falha no acesso

- Ataque hacker ao STJ é o pior da história do Brasil

- Brasil sofre seu maior ataque hacker da história

- Ransomware Defray pegou STJ. Alvo pode ter sido escolhido

- Bitlocker Ransomware: Using BitLocker for Nefarious Reasons (post de 2016)

- Com onda de ataques hackers, TSE anuncia reforço de segurança na TI

- Ataques hackers tiram sites do ar e acendem sinal vermelho em Brasília

- STJ diz que processos estão preservados e conta com a inteligência do Exército

- Ataque ao STJ pode ter sido obra de grupo especializado

- Discussão no Reddit sobre um ataque similar ao ocorrido contra o STF: Witnessed my first ESXi ransomware. Crypts VMs at datastore level (200 VMs desligadas e criptografadas!)

- Entrevista com hackers que derrubaram sites do governo: “não estamos de brincadeira”

- Ransomware que afeta STJ já atingiu empresas e governos fora do Brasil

- Secretaria identificou 24 horas antes possível ataque hacker ao sistema do GDF

- Reportagem do The Hack com um bom resumo do caso: STJ é vítima de ransomware e tem seus dados e os backups criptografados

- Outro resumo bem objetivo no Papo Binário: 0News - Notícias de Segurança - 09/11/2020

- Prefeitura de Vitória sofre ataque hacker semelhante ao que afetou servidores do STJ

- Hackers invadem Tribunal de Justiça Militar de São Paulo

- Hackers invadem CGU e publicam até tutorial no YouTube

- Ataque de hacker suspende serviços digitais da Prefeitura de Vitória

- Hackers invadem emails de magistrados e servidores do TJSC

- Fux cria comitê cibernético para enfrentar crimes virtuais contra o Judiciário

- Artigo interessante: Informações hackeadas do STJ valem mais que o dinheiro roubado no assalto ao Banco Central

- Cybereconomy: O duro ataque cibernético ao setor público

- Tribunal de Justiça do Pará hackeado com mensagem: “hacking culposo”

- RansomExx: vírus que atingiu STJ também atacou TJ-PE e outros países

- Polícia Federal apura se invasão hacker sofrida pelo TJPE foi a mesma que atingiu STJ

- STJ proíbe uso de notebooks pessoais para evitar novo ataque hacker

- Olha a treta: "O backup salvador do Serpro é fake" (nota oficial do Serpro)

- Sofisticação do ataque ao STJ assustou!

- Servidores do STF são explorados por hackers desde abril, alerta FBI

- Julgamentos do STJ voltam ao ar em 17/11: Comunicado da Presidência do STJ

- STJ levou 15 dias para reestabelecer sistemas de TI após ataque hacker

- Com GSI e PF, Judiciário reage aos hackers e agiliza estratégia contra cibercrime

- Ataque ao STJ some com notas de alunos, que ficam sem certificados

- [EXCLUSIVO] Hackers afirmam ter acesso a mais de 30 sites/serviços do governo brasileiro

- Onda de ataques ameaça reputação do Estado brasileiro: reveja os casos

- Slides da excelente palestra realizada no GTS 35, em Nov. 2020: Integridade, confidencialidade, disponibilidade, ransomware (NOVO)

- No dia 19/11 o STJ divulgou uma nota oficial sobre os esforços de recuperação após o ataque de Ransomware:

- Análises técnicas do Ransomware RansomEXX / Defray777

- New Ransom X Ransomware used in Texas TxDOT cyberattack"

- RansomEXX Trojan attacks Linux systems

- A Ransomware in a Brazilian Justice Court

- When Threat Actors Fly Under the Radar: Vatet, PyXie and Defray777 (com IOCs)

- RansomEXX — Análise do Ransomware Utilizado no Ataque ao STJ (com IOCs)

- Principais características do RansomEXX, o ransomware envolvido no ataque contra o STJ (Situation Report da Tempest)

- Vídeos no Papo Binário:

- Alertas sobre o incidente

- 05/11 - CAIS-Alerta: Recomendações Ransomware (v4, atualizado em 07/11)

- 05/11 - CAIS-Alerta: Múltiplas vulnerabilidades críticas em plataformas

- 07/11 - Alerta nº 03/2020: Nova campanha de ataques de Ransomware

- 07/11 - Alerta Especial nº 05/2020: Nova campanha de ataques de Ransomware

- 08/11 - Alerta Especial nº 06/2020: Nova campanha de ataques de Ransomware

- 11/11 - Alerta Especial nº 07/2020: Nova campanha de ataques de Ransomware

PS/2: Post atualizado em 05/11 as 19h40, 20h30, 22h20, 22h40 e 22h50. Post atualizado as 23h35 para incluir a discussão sobre a motivação dos ataques. Atualizado em 06/11 as 01h10 am, 02h10 am, 10h, 10h10, 10h25, 10h40, 13h25, 14h40, 15h20 e 15h45. Atualizado em 07, 08, 09, 10 e 11/11. Novas atualizações em 12/11. Pequena atualização em 13, 14, 16, 18, 19, 23 e 25/11. Atualizado novamente em 28/12. Pequena atualização em 03/02/2021.

- IPs categorizados como maliciosos na última hora (lista a ser atualizada pelo SERPRO a cada 12 horas:

- 54.36.148.255 189.6.246.8 54.36.149.92 89.248.171.134 54.36.148.44 54.36.148.74 185.191.171.3 185.191.171.20 201.47.114.144 54.36.148.79 45.143.221.154 46.229.173.67 54.36.148.106 185.191.171.23 185.26.92.74 185.25.35.9 54.36.148.86 176.31.3.253 54.36.148.35 54.36.148.8 54.36.148.23 54.36.148.127 54.36.148.57 23.96.117.179 37.59.222.68 165.22.42.137 125.95.20.92 23.97.242.129 119.60.5.37 94.200.76.222 103.95.199.151 23.96.117.144 54.36.148.49 74.125.151.31 63.143.42.242 54.36.148.40 54.36.148.190 54.36.148.113 54.36.148.78

- OBS (adicionado em 07/11): O SERPRO disponibilizou a lista de reputação dos IPs atualizada em tempo real, que contém os endereços maliciosos que tentaram atacar sites de Governo: http://reputation.serpro.gov.br

- Monitorar tentativas de acesso à porta 427 com destino a administração de virtualização;

- Monitorar bloqueio de contas no Active Directory ou LDAP por tentativa de login falhas (account lockout);

- Criar regra de monitoração de força bruta de autenticação em AD e autenticação Local. Por exemplo: "X tentativas falhas de login dentro do intervalo de Y segundos";

- Monitorar tentativas de acesso por meio de pass-the-hash:

- userName != “ANONYMOUS LOGON”

- Microsoft-Windows-Security-Auditing = 4624

- Microsoft-Windows-Security-Auditing = 4625

- LogonProcessName = 'NtLmSsp'

- Sugestão de regra Yara para encontrar variantes do malware. Os órgãos podem usar estes padrões de string como parâmetros de inspeção em seus controles:

rule RansomwareESXi

{

strings:

$string1 = "ransomware.c" nocase

$string2 = "cryptor.c" nocase

$string3 = "logic.c" nocase

$string4 = "enum_files.c" nocase

$string5 = "aes.c" nocase

$string6 = "rsa.c" nocase

$string7 = "crtstuff.c" nocase

$string8 = "mbedtls" nocase

condition:

all of them

}

rule BackdoorNotepad

{

strings:

$string1 = "c:\\windows\\INF\\config.dat" nocase

condition:

$string1

}

4 comentários:

Excelente cobertura do incidente Anchises. Muito obrigado por compartilhar as informações!!!

Um ótimo levantamento dos acontecimentos. Muito obrigado pelo trabalho, foi muito bem feito e me será muito útil pra conseguir acompanhar a história toda. :-)

No more updates?

Anchisesbr I wanna more info. :-)

Estou atualizando esse post na medida que surgem novas informações relevantes!

(só hoje, 11/11, foram 2 atualizações, uma de manhã e outra no final do dia)

Obrigado pelos comentários e feedbacks de todos vocês!

Postar um comentário