Preparem a pipoca, os memes e um cantinho confortável no sofá!

Hoje, 15/11, dia de eleições municipais, o grupo hacker Cyber Team anunciou que invadiu os servidores web do TSE (www.tse.jus.br), e para comprovar o ato, expôs uma base de dados da entidade (informação desmentida pelo TSE).

Sobre o ataque: O Cyber Team (um grupo hacker de Portugal), junto com o grupo brasileiro Noias do Amazonas (NDA), já estava realizando vários ataques de defacement contra órgãos públicos no Brasil afora, incluindo alguns dos órgãos atacados recentemente, como o CNJ, TJPA e o DATASUS do Ministério da Saúde.

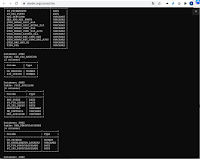

O grupo Cyber Team anunciou o suposto ataque no Twitter e, como forma de comprovar o ciber ataque, publicou uma mensagem no site Doxbin (com a estrutura de algumas bases de dados, que supostamente pertencem ao TSE) e o link para download de um arquivo .RAR, que reuniu 8 arquivos aparentemente roubados do servidor www.tse.jus.br):

No site Doxbin, o grupo Cyber Team deixou a mensagem abaixo:

15/11/2020 dia de eleições, e também um dia de vazamento da base de dados do TSE, no link que deixamos disponível existem 7 arquivos (.txt) com dados de utilizador de diferentes sistemas, vale lembrar que a base de dados pertence ao domínio oficial do TSE, isso significa que todos os sistemas relacionados ao TSE acabam de ter as suas credências comprometidas, resumindo; as credenciais pertencem a todos os domínios estaduais do TSE. (sejam felizes!)

Apenas para que fique esclarecido ao público, a segurança do TSE foi comprometida logo após ser anunciado pelo TSE que a segurança tinha sido reforçada, devido ao ataque efetuado no STJ e nos outros domínios do Ministério da Justiça. Isso só prova que os gastos milionários do governo, não serviram para porra nenhuma.

Observação: o CyberTeam e os nossos aliados não estamos envolvidos com os ataques ao STJ, e sobre a nossa invasão aos servidores (*.saude.gov.br) do Ministério da Saúde e todos os outros domínios do Ministério da Justiça, nós só upamos um arquivo .html (arquivo web), para zuar, protestar e para demonstrar a vulnerabilidade. (just for fun)

Para relembrar, algumas das nossas atividades recentes contra os Ministérios, lista;

TJMSP - CNJ - TJPA - TJMG - DATASUS - SAÚDE - etc :)

Atualizado em 15/11 as 16:10: Segundo notícias, as informações não são verídicas, seriam de um ataque anterior a um servidor do órgão, provavelmente em 2001. Já estão surgindo mais comentários que validam a possibilidade do anúncio do grupo Cyber Team não ter sido verídico.

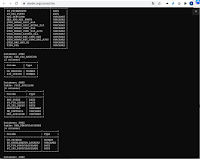

Ao contrário do que diz o tweet acima, há indicações de que os dados são de 2010, pelo menos. Um dos arquivos supostamente vazados, chamado "LOGON.txt", tem um campo de datas (chamado DT_TIMESTAMP) que indica que as informações são de 2010 (e não de 2001, como diz o tweet acima e algumas notícias) - como mostra a imagem abaixo, um recorte que eu tirei das informações nesse arquivo. (Adicionado em 15/11, 16:30, atualizado em 16/11 as 10h30):

Mas as especulações sobre a veracidade do ataque seguiram no decorrer do dia da eleição:

Segundo o site Aos Fatos, as informações divulgadas pelo Cyber Team são de vazamentos antigos, de um sistema de RH do tribunal. Essa versão faz sentido ao olharmos o nome dos campos das bases de dados apresentados na mensagem do Cyber Team no Doxbin (pois tem vários campos com relação a dados de saúde, por exemplo). (Adicionado em 16/11, 10h)

Diante dos questionamentos, os membros do grupo Cyber Team também se embananaram um pouco para explicar, e

argumentaram que os arquivos vazados eram recentes, apesar da estrutura de banco de dados exposta no site Doxbin ser de uma base não relevante. (adicionado em 16/11, 20h)

Também há diversos relatos na imprensa (esse, por exemplo) de que o ataque ao servidor web do TSE foi recente e, inclusive, que o grupo Cyber Team continuava com acesso ao servidor vulnerável. Foi divulgado indícios de que o acesso continuava ativo em 17 de Novembro (2 dias depois das eleições).

Segundo uma reportagem do G1 publicada em 19/11, "o invasor (Cyber Team), indica a apuração inicial, acessou dados de 2020, como endereços e telefones, no Portal do Servidor, um sistema administrativo e sem relação com o processo eleitoral. (...) A suspeita é de que o ataque tenha acontecido antes de 1º de setembro porque o material não mostra informações registradas nos arquivos do TSE após o dia 2 daquele mês." (Adicionado em 19/11 as 23h)

Resumindo: na minha opinião, não há evidência técnica inquestionável de quando foram realizados os ataques divulgados pelo grupo Cyber Team (2001, 2010, 2019 ou 2020). Mas os arquivos vazados por eles no dia 15/11 indicam ter informações de, pelo menos, 2019. Isso deu oportunidade a muita especulação e poucos fatos. (Adicionado em 16/11 as 13h)

No final da tarde de 15/11 começaram a pipocar notícias na imprensa sobre os supostos ataques ao sistema do TSE, e as respostas do TSE ao ocorrido. O problema é que a maioria dos relatos sobre os ataques e sobre a segurança dos sistemas ficaram confusos, e muitas vezes, misturando os cenários de ataques que foram especulados no decorrer do dia. Para esclarecer, houve 4 cenários de problemas técnicos ou ciber ataques que poderiam ter acontecido, segundo os diversos relatos (Adicionado em 15/11, as 20h):

- A invasão do site www.tse.jus.br, alegada pelo grupo Cyber Team (que teve a conta to Twitter suspensa no decorrer do dia): até o momento (15/11, 20h), ainda há diversas especulações se o ataque realmente ocorreu recentemente, ou se foi notificado um ciber ataque antigo. Além disso, é importante ressaltar que um possível ataque ao site web do TSE, mesmo que verdadeiro, não implica que a urna ou sistema de apuração estejam vulneráveis;

- Problemas de indisponibilidade no aplicativo para celular do TSE: diversas pessoas e órgãos de imprensa reportaram lentidão e dificuldade de usar o app e-Título do TSE no decorrer do dia - que seria necessário para quem precisa justificar o voto. Segundo relatos do TSE, o problema foi relacionado ao grande volume de acessos e um dimensionamento errado da infra-estrutura de tecnologia, pois um dos servidores utilizados foi deixado desligado, para preservar o sistema caso ele sofresse algum ciber ataque;

- Ataques de DDoS: Também foi reportado que o TSE sofreu ataques de negação de serviço (DDoS) durante o dia. O suposto ataque, aparentemente direcionado a infra-estrutura do app do TSE, consistiu em 436 mil conexões simultâneas por segundo, originadas do Brasil, Estados Unidos e Nova Zelândia.;

- Problemas técnicos e lentidão na apuração: Como se isso tudo não bastasse para fomentar a especulação, no final do dia 15, após o encerramento da votação, o sistema de apuração do TSE teve lentidão e ficou fora do ar em alguns estados (por exemplo, a apuração da cidade de São Paulo ficou parada por várias horas, atrasando a divulgação dos resultados). Isso só fez aumentar as especulações e discussões sobre a possibilidade de ataques. O TSE atribuiu isso a problemas técnicos em um núcleo do supercomputador responsável pelo sistema de totalização.

O TSE desmentiu todas as acusações e garante que não houve ataque cibernético contra o sistema de votação. Veja o resumo abaixo (adicionado em 16/11, 10:30):

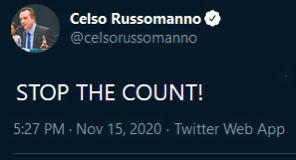

PS (adicionado em 15/11 as 11:50): As vozes na minha cabeça não cansam de repetir as cenas dos próximos capítulos:

- Assim que a notícia espalhar, jornalistas vão questionar s segurança das eleições e da urna eletrônica;

- Como sempre, o TSE vai dizer que a urna é segura. Não vão mostrar provas disso, mas vão repetir o argumento de que nunca houve fraude comprovada (fácil, né, já que o sistema e a votação não podem ser auditados abertamente) e vão dizer que a urna já passou por diversos testes públicos de segurança (nessa hora vão esquecer de falar que o TSE controla o escopo de testes, limita o tempo que as equipes tem para testar as urnas, e controlam a divulgação dos resultados);

- O grupo Cyber Team vai ganhar bastante atenção, muito mais do que conseguiram nos ataques do início do mês. Em breve vão conhecer a democracia de perto, bem de perto, batendo na porta de suas casas.

Para saber mais:

- Sobre a segurança da urna eletrônica brasileira: https://urnaeletronica.info

- Após negar ataque, TSE tem bancos de dados expostos por hackers em dia de eleição

- Hackers invadem TSE e acessam 28 bancos de dados; ataques prosseguem

- Eleições ocorrem em meio a problemas no e-título, ataque hacker e prisões

- Nota oficial do TSE: Ministro da Justiça afirma que tentativa de ataque ao sistema do TSE não afetou lisura da eleição

- Ataque de hackers no sistema do TSE não viola segurança da eleição

- Tentativa de ataque a sistema do TSE partiu de diferentes países, diz Barroso

- Parecer dos sites de checagem de fatos (e fake news):

- Investigação aponta operação coordenada em ataque ao TSE e postagens alegando fraude

- Barroso tenta ser transparente, mas não consegue explicar falhas do TSE

- Reportagem bem legal na The Hack: "O dia que o TSE revelou o código da urna: a história de Diego Aranha"

- Diego Aranha: “Os testes de segurança (nas urnas eletrônicas) são importantes e desejáveis, mas continuam insuficientes”

- o que aconteceu no TSE ontem?

- Barroso suspeita de “grupos extremistas” e pede que PF investigue ataques

- TSE neutraliza ataque que tentou sobrecarregar sistemas, diz Barroso

- TSE muda versão e atribui pane a falta de testes em supercomputador

- Rápido resumo da treta: Barroso tenta ser transparente, mas não consegue explicar falhas do TSE

- Matéria do O Bastidor para causar polêmica, mas que não agrega nada: 72 horas depois, hacker segue invadindo o TSE enquanto aguarda a polícia

- TSE garante que atraso nas eleições não tem relação com segurança do sistema

- Entrevista com o Zambrius, do Cyber Team: 'Atos foram feitos com celular de 50 euros', diz hacker português que reivindica ataques ao TSE

- TSE: ataques DDoS duraram 18 minutos e foram de 30 gigabits/segundo

- TSE divulga nota técnica sobre o atraso da totalização dos votos no primeiro turno

- Brecha em teste de urna fez TSE adotar supercomputador que travou

- Considerações do Edison Fontes

- Estudo interessante da Fundação Getúlio Vargas: Desinformação On-line e Eleições no Brasil: A circulação de links sobre desconfiança no sistema eleitoral brasileiro no Facebook e no YouTube (2014-2020)

- Hackers também acessaram dados de 2020 do TSE

- Hackers tiveram acesso a dados deste ano de servidores do TSE, apontam Polícia Federal e tribunal

- TSE institui comissão presidida por Alexandre de Moraes para acompanhar investigações sobre ação de hackers contra o processo eleitoral

- TSE assume que ataque de DDoS derrubou app e-Título durante as eleições

- O "0 News", do Papo Resumo Binário, fez um rápido resumo de toda a treta

- Urna Eletrônica Comprometida!

- [EXCLUSIVO] Hackers afirmam ter acesso a mais de 30 sites/serviços do governo brasileiro

- Onda de ataques ameaça reputação do Estado brasileiro: reveja os casos

- TSE não foi invadido; hackers admitem que dados eram antigos (NOVO)

- Sobre a prisão dos hackers:

- Bons artigos sobre o uso político da discussão sobre ataques ao TSE:

- Informações do TSE:

PS 2 (Adicionado em 15/11, 16h): Fiquei sabendo que, infelizmente, esse post está sendo usado por alguns grupos políticos e distorcendo o que publiquei aqui. A discussão sobre a segurança do voto eletrônico é de interesse do nosso país e de todos os cidadãos, e não deveria ser politizada. O processo democrático só perde com essa postura :(

PS 3: Post atualizado em 15/11 (várias vezes, últimas alterações as 20h15 e 20h20). Atualizado em 16/11 as 10h (ajustes nos textos, mais referências, inclui link para

nota no site do TSE), as 10:30 (mais referências e ajustes na formatação e ordem do texto), 12h20, 12h25, 13h, 13h45, 13h50, 20h, 20h05 e 20h30. Post atualizado em 18, 19/11 (as 13h e 23h) e 23/11 (aproveite para

assistir o vídeo do 0 News). Atualizado em 24/11 para incluir a discussão sobre segurança do processo eletrônico de votação. Atualizado em 01/12, para incluir as notícias sobre a prisão dos hackers envolvidos nos ataques no 1o turno das eleições. Pequena atualização da lista de referências em 28/12. Nova referência adicionada em 21/07/21.

PS 4: Para relaxar, que tal alguns memes que estão sendo compartilhados nas redes sociais?

PS 5 (Adicionado em 16/11, 12h20): Tivemos muitas especulações e notícias desencontradas sobre esses supostos ciber ataques ao TSE, com informações erradas ou facilmente questionáveis de cunho técnico e político. Não é meu objetivo compartilhar essas informações que são pura especulação ou que estejam claramente erradas ou confusas. Prefiro utilizar sites confiáveis de jornalismo e buscar e avaliar a veracidade das fontes.

PS 6 (Adicionado em 18/11): O TSE se embananou muito ao tentar explicar o motivo do

atraso na apuração dos votos, que para algumas cidades

atrasou 3 horas. Assim, algumas pessoas tiveram que esperar até o dia seguinte para saber o resultado das eleições em seu município, em vez de assistir o resultado no Fantástico. Isso não seria um grande problema, se não fosse o eterno discurso do TSE de que eles são perfeitos e infalíveis. As eleições brasileiras são super seguras, jamais seriam invadidas por hackers, mas o TSE resolveu botar a culpa no novo

supercomputador de 26 milhões de reais da Oracle, e eu já identifiquei 7 motivos diferentes apresentados pelo TSE e alardeados pela imprensa em momentos diferentes, para justificar o problema da totalização dos votos. De certa forma, todos esses problemas foram abordados na

nota técnica do TSE sobre o atraso da totalização dos votos no primeiro turno.

PS 8 (Adicionado em 19/11): Eu sinto um distúrbio na força... Eu vejo cada vez mais o questionamento sobre a segurança das urnas eletrônicas e do sistema eleitoral brasileiro ser apropriado pelo discurso político de grupos extremistas e, assim, essas discussões acabam recebendo o rótulo de "desinformação". Com isso, corremos o triste risco de ter qualquer discussão técnica sobre o assunto ser desvalorizada e ignorada, ao ser minimizada e rotulada como "campanha de desinformação". Obviamente, não interessa a vários grupos que exista essa discussão sobre a segurança e auditoria dos votos, e por isso, essa técnica pode começar a ser usada para censurar os especialistas que buscam melhoria no sistema atual.

PS 9 (Adicionado em 24/11): É importante destacar que o TSE reforça que as urnas eletrônicas são seguras e nunca foram comprometidas.

Essa sequencia de Tweets sumariza a posição do TSE. Infelizmente, eles publicaram um

tweet dizendo que

"o TSE convoca especialistas p/ tentar quebrar barreiras de segurança das urnas e, em 5 edições, nenhuma tentativa de quebra do sigilo de voto ou de desvirtuamento da destinação dos votos teve êxito" - mas essa informação é muito imprecisa e questionável. Isso porque foram encontradas vulnerabilidades em todos os testes públicos realizados, incluindo algumas que comprometiam o sigilo dos votos. Em resposta a este tweet, o Dr. Diego Aranha

publicou uma sequência de tweets resumindo os resultados encontrados nos testes públicos de segurança, mostrando que a informação do TSE não condiz com a realidade. Ele também

resumiu as melhorias que surgiram após os testes e o que ainda precisa ser feito para dar credibilidade no processo. Essa informação também foi

contestada pelo pessoal do Epic Leet Team (ELT),

que participou dos testes em 2017.

PS 10 (Adicionado em 02/12): Vale a pena destacar que, na véspera do segundo turno das eleições municipais (no sábado 28/11), a Polícia Federal anunciou que realizou uma operação em conjunto com a Polícia Judiciária de Portugal e, assim, prendeu alguns dos hackers envolvidos nos ciber ataques contra o TSE. A operação foi batizada de "Exploit", e incluiu o cumprimento de mandados de busca e apreensão na residência de três investigados brasileiros, nos estados de São Paulo e Minas Gerais.

Segundo a PF, o grupo de hackers responsáveis pelo ataque ao TSE é liderado pelo hacker português, de 19 anos de idade, que usa o nick Zambrius. Ele

já havia sido preso em Portugal outras duas vezes e já

estava em prisão domiciliar por ter atacado diversos sites Portugueses,

tais como a Presidência da República, a PGR, clubes de futebol e a Associação de Árbitros.