Veja alguns fatos marcantes no mercado de segurança em 2020:

- Os golpes do WhatsApp continuam bombando no Brasil, fazendo a festa do ciber crime!

- Os Ransonwares focam nos sequestros milionários contra as empresas e na técnica de "double extorsion": se não pagar o resgate dos dados, eles vazam as informações roubadas da empresa;

- Novamente batemos o record de ataques DDoS: 2,3 Tbps;

- Novamente vimos milhões de dados vazados. E o Brasil não fez feio: graças a uma página com senha dentro do código HTML, foi possível acessar dados de 243 milhões de brasileiros no site do Ministério da Saúde - uma quantidade de pessoas maior do que a nossa população atual!

- Enquanto isso, o mercado brasileiro assistiu a novela da LGPD: embora a lei estivesse prevista para entrar em vigor em 14 de Agosto, a medida provisória que prorrogava seu início para Março de 2020 só foi transformada em lei após caducar, e por alguns dias vivemos na incerteza se a lei estava valendo ou não. Criamos uma "lei zumbi". Finalmente, quando a MP 959 foi transformada em lei (no dia 18/9, após a MP ser aprovada pelo Congresso em 26/8), a LGPD finalmente passou a valer;

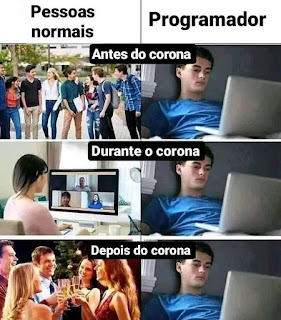

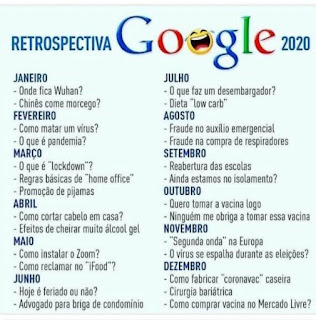

- Empresas no mundo inteiro sofreram com a migração repentina para o Home Office e com a enxurrada de ciber ataques relacionados a pandemia;, fazendo com que muitas empresas tivessem que adaptar rapidamente a sua infra-estrutura de TI e de segurança para permitir o trabalho remoto. Muitas partiram para o uso de VPN, outras apelaram para o uso de Virtual Desktop Infrastructure (VDI), mas uma coisa que não pode faltar nessas horas é tem duplo fator de autenticação em tudo o que for possível (MFA);

- Durante 2020 vimos alguns momentos em que os principais provedores de serviços de computação em nuvem tiveram problemas de disponibilidade (incluindo Microsoft, AWS e Google). Por isso, é importante lembrar que a nuvem não é uma solução mágica, e que é importante ter um plano de continuidade de negócios atualizado;

- Eleições americanas mostrando que os EUA tem tecnologia para espionar o mundo todo e para mandar o homem para o espaço, a NASA tem tecnologia para fazer o melhor travesseiro do mundo, mas eles não conseguem fazer uma votação eletrônica, e continuam focado nas urnas em papel. Pelo menos foi isso que muitos brasileiros criticaram nesse ano, como se a urna brasileira fosse uma boa opção. Mas, pelo menos, eles conseguem eleger seu presidente de forma auditável e conseguem, se necessário, recontar os votos;

- Mais uma vez, muito se falou e pouco se fez para resolver o problema de falta de profissionais na área de segurança (e em tecnologia, em geral). A solução não é fácil mesmo, mas passa por um investimento maior na capacitação de profissionais, em valorizar as pessoas entrando no mercado (ou seja, formar um profissional em vez de tentar achar um pronto), e principalmente, investir na diversidade e abraçar a inclusão, trazendo mais mulheres, negros e minorias para o mercado. Enquanto a área de infosec for representada por homens brancos formados nas melhores faculdades, não veremos solução para esse problema;

- Aqui no Brasil, houve muita expectativa com o lançamento do PIX, o sistema de pagamentos instantâneo, e como seria o impacto no cenário de fraudes. Ainda estamos acompanhando isso ;)

- No finalzinho de 2020 a descoberta da mega-operação de ciber espionagem explorando uma vulnerabilidade na SolarWinds (veja mais aqui) trouxe a tona um gigante e complexa operação de ciber espionagem global. Assim, o "supply chain attack" (ou seja, o ataque a fornecedores para atingir uma outra empresa) repentinamente virou a principal buzzword no mercado.

- Double Extorsion

- Supply Chain Attack

Aqui no blog, o ano também foi intenso. Consegui manter um bom ritmo de publicação e, sem querer, acabei batendo o meu record de posts por ano, graças a estratégia de lançar sequencias de posts curtos sobre temas específicos (como esses aqui da retrospectiva e da semana de segurança digital) - uma estratégia que comecei no ano passado. Foram 170 posts nesse ano (a minha meta pessoal é de publicar sempre uma média de 10 posts por mês), totalizando 1.814 posts desde 2005. Além disso, o meu post sobre os ataques ao TSE bombou! Foram mais de 40 mil visualizações, pois infelizmente ele começou a ser compartilhado em redes de discussão política :(

Agradeço aos leitores e aos feedbacks que recebo, pois eles me mantém motivados a continuar o blog, um projeto hobby ativo há 15 anos!

Nesse cenário de 2020, a vida dos profissionais de segurança não foi nada fácil. Além do stress causado pelo impacto da pandemia na vida pessoal e profissional, tivemos que conviver com um cenário de ameaças bem intenso: o ciber crime continuando intenso, os ciber ataques de ransomware e vazamento de dados em alta, os ataques sofisticados dos grupos de ransomware direcionados a empresa e, no final do ano, do complexo ataque descoberto contra a Solarwinds. Com isso tudo, foi realmente muito difícil manter a sanidade. #desabafo

Parabéns aos sobreviventes!!!

Para fechar o ano, boas festas e até 2021!!! #ficaemcasa

Para saber mais:

- Aqui no blog:

- Como foram os eventos de Segurança em 2020

- Retrospectiva: As senhas mais frágeis de 2020

- Retrospectiva 2020 (com memes)

- Retrospectiva: Buzzwords da pandemia

- Retrospectiva: O Hacktivismo ressurge #sqn

- Retrospectiva: O ano de ouro da ciber pandemia de Ransomware

- Retrospectiva: o ano do Home Office

- Retrospectiva: Golpes e fraudes em 2020

- Retrospectiva: Como garantir a segurança das eleições?

- Retrospectiva: o CTF no Brasil em 2020

- Retrospectiva Mente Binária 2020: Fraudes, engenharia reversa, análise de ransomware e mais!

- Retrospectiva do portal The Hack: Retrospectiva 2020: Confira as principais matérias da The Hack durante o ano

- Excelente relatório com uma retrospectiva das ameaças, criado pela Apura: 2020 - O Ano em Resumo

- Kaspersky Security Bulletin 2020. Statistics

- 2020 é um dos piores anos para a segurança digital, afirma pesquisa

- 12 Cybersecurity CEOs On What Each Learned Leading During The Pandemic

- Targeted ransomware: it’s not just about encrypting your data!

- Mais de 360 mil ameaças foram criadas por dia em 2020 (Kaspersky)

- Cyberthreats to financial organizations in 2021 (Kaspersky)

- Advanced Threat predictions for 2021 (Kaspersky)

- An early recap of privacy in 2020: A US perspective

- Veja as senhas frágeis mais comuns e que facilitam violações de cibercriminosos

- Gastos com crime cibernético já ultrapassam 1% do PIB mundial

- Infosec Talks You May Have Missed This Year

- Financial threats in 2020: fintech, mobile banking and e-commerce are in the crosshairs (é interessante rever as previsões da Kaspersky feitas em 2019 para este ano!)

- Estatísticas de ciber ataques em 2020: