Essa foi uma eleição marcada pela polaridade e discursos exaltados, brigas e discussões infindáveis. Em minha opinião, essa polarização foi fruto do discurso de ódio e medo que dominou o período eleitoral, alimentadas por um volume jamais visto de notícias falsas fake news espalhadas pelas reses sociais e aplicativos de comunicação.

Passado o pesadelo das eleições presidenciais de 2018, não há como negar que o grande destaque foi a importância que tiveram as redes sociais e os aplicativos de comunicação instantânea (ou seja, Facebook e WhatsApp). Eles foram usados massivamente como meio de propaganda e contra-propaganda, para beneficiar candidatos e prejudicar os adversários.

Na minha opinião, há dois aspectos bem interessantes a analisarmos:

- O sucesso das redes sociais como forma de campanha: já tínhamos visto isso em eleições anteriores (a Marina Silva, por exemplo, investiu muito nas redes sociais nas eleições de 2014), mas neste ano dois candidatos foram os que melhor se beneficiaram das redes sociais: o Jair Bolsonaro e o Amoedo, do partido NOVO. Afastados da mídia tradicional, aonde tinham direitos a tempos irrisórios nos horários de campanha eleitoral, os dois investiram massivamente no marketing boca-a-boca através das redes sociais. Mesmo hospitalizado após o atentado, o Bolsonaro continuou ativo na campanha graças as redes sociais, aonde constantemente publicou mensagens e vídeos direcionados a seus eleitores;

- A predominância das "fake news": elas foram uma presença constante durante o período de campanha eleitoral, e muito utilizadas nas campanhas dos dois candidatos que lideraram o pleito: Haddad e Bolsonaro. Fake News não são novidade e acontecem nas campanhas antes mesmo da popularização da Internet, mas neste ano o volume de notícias falsas e caluniosas foi excessivo! Todos nós fomos bombardeados frequentemente por notícias falsas através do Facebook e dos grupos nos WhatsApp. Tais notícias traziam diversos tipos de acusações contra cada um dos candidatos, variando desde denúncia de pedofilia, falsas provas de enriquecimento ou pagamento de propina ao Roger Waters, por se manifestar durante sua turnê no Brasil.

As fake news, em particular, alimentaram o clima de polarização entre o eleitorado, que acabou se dividindo entre dois grupos radicais: os eleitores do Bolsonaro (apoiadores dele ou contrários ao PT) e os eleitores do Haddad (formado por apoiadores tradicionais do PT ou contrários a figura do Bolsonaro). Como os dois candidatos eram os que possuíam maior rejeição, a polarização dos eleitores foi muito baseada no discurso de ódio e repulsa ao candidato concorrente.

Eu acredito que um dia conseguiremos mapear que essa polarização, que já era muito forte no 1o turno, foi plantada artificialmente para beneficiar os dois candidatos. Ou seja, a única chance de um dos dois (Bolsonaro ou Haddad) vencer era se fosse com o outro candidato, pois todos os demais tinham menor rejeição. E, acredito, os dois partidos apostaram nessa possibilidade, e assim fomentaram indiretamente essa polarização. Isso não é difícil de ser feito, basta lembrarmos o bombardeio de notícias sobre pesquisas apontando que nenhum outro candidato venceria esses dois nos segundos turnos. Adicione a isso os discursos de ódio anti-PT e a repulsa contra o Bolsonaro, e esses dois candidatos acabaram ganhando preferência dentre os demais.

Além de tudo que foi dito acima, teve outra trocada master da galera do ciber crime: ciber criminosos colocaram um aplicativo na Google Play chamado "Mitos17", que roubava dados bancários de eleitores do Bolsonaro.

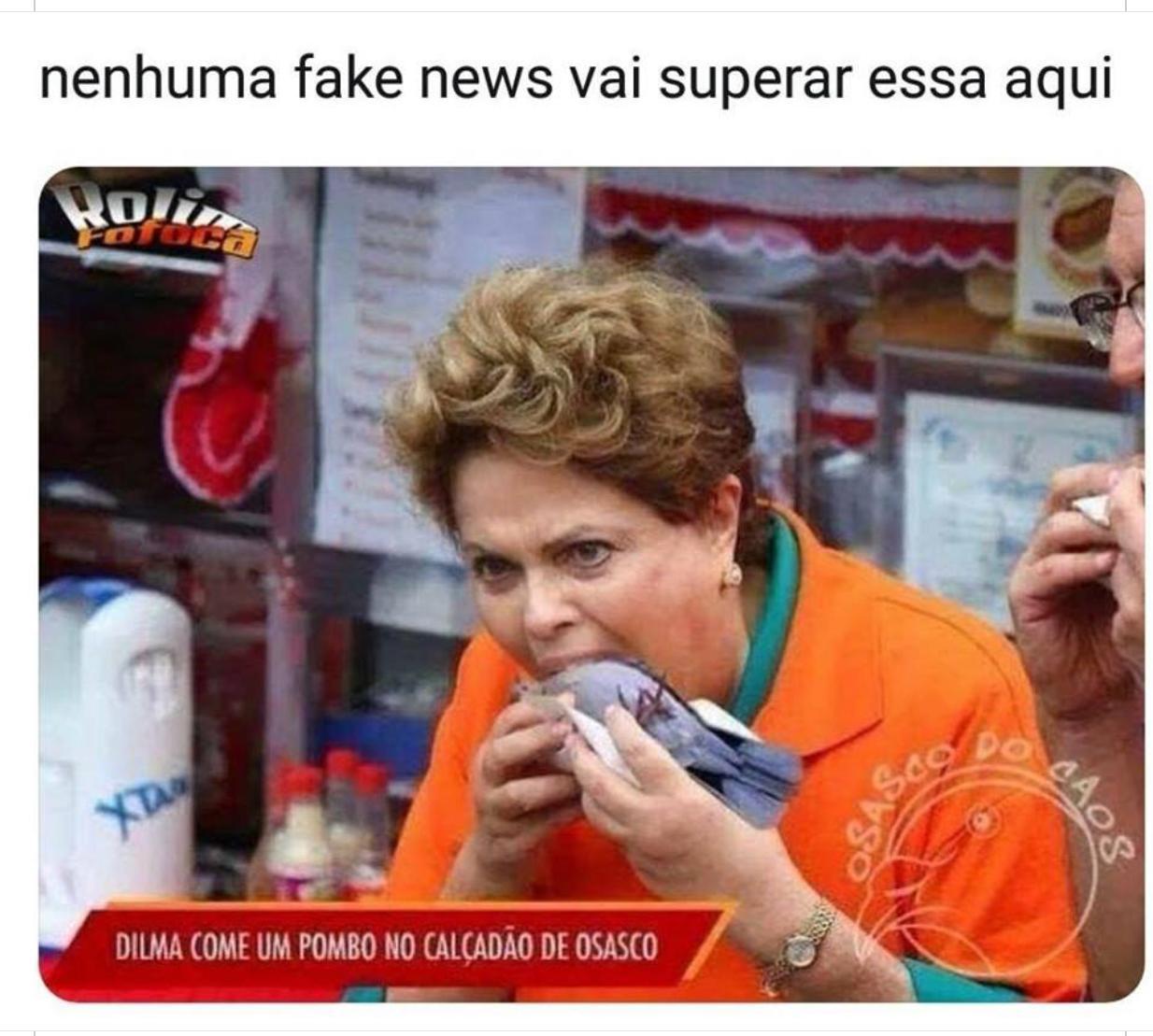

Para acabar esse post, não custa lembrarmos alguns memes que circularam durante o período eleitoral...

Resumindo...

Aproveitando o tema das "fake news" nas eleições, vale a pena ver o excelente vídeo do pessoal do Porta dos Fundos sobre o assunto:

Para saber mais...

- A tragicomédia das mentiras que moldam as eleições no WhatsApp

- Cinco ‘fake news’ que beneficiaram a candidatura de Bolsonaro