Veja um rápido resumo das principais conclusões no relatório deste ano:

- 83% das violações ("breaches") envolveram atores externos, a grande maioria relacionados ao crime organizado (cerca de 70%), cuja principal motivação continua sendo financeira (94,6% dos casos). Atores internos (por ex, funcionários e colaboradores) foram responsáveis por apenas 19% das violações;

- 74% das violações envolvem a exploração do elemento humano, com o comprometimento das pessoas (ex: erro, abuso de privilégio, roubo de credenciais ou engenharia social);

- 50% de todos os incidentes de Engenharia Social em 2022 usaram a técnica de pretexto ("pretexting"), quando um cenário inventado induz alguém a fornecer informações ou cometer um ato que pode resultar em uma violação;

- 49% das violações envolveram o uso de credenciais roubadas;

- Os ataques de Business Email Compromise (BEC) representam mais de 50% dos incidentes envolvendo Engenharia Social;

- As três principais formas pelas quais os invasores acessam uma organização são através de credenciais roubadas (49%), phishing (12%) e exploração de vulnerabilidades (apenas cerca de 5% dos casos);

- 24% de todas as violações envolveram o uso de Ransomware, uma ameaça que atinge igualmente organizações de todos os tamanhos e indústrias;

- Os ransomwares representaram mais de 62% dos incidentes cometidos pelo crime organizado e 59% dos incidentes com motivação financeira;

- A lista de principais ataques ("actions") relacionados aos incidentes investigados é liderada pelos ataques de negação de serviços (DoS), representando cerca de 40% dos casos, seguido pelos Ransomwares (15,5%), perda de dispositivos e uso de credenciais roubadas;

- Aplicações web, e-mail e falta de cuidado foram os 3 principais vetores de ataque nos incidentes e violações analisados.

OBS: O DBIR faz uma distinção entre incidentes e violações ("breaches"). Resumindo, uma violação (ou vazamento) é um incidente em que houve o comprometimento e exposição de informações internas.

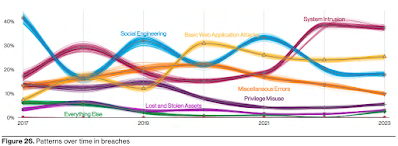

Os gráficos sobre os Padrões de Classificação de Incidentes ao longo do tempo são um dos destaques do relatório. Os ataques de negação de serviço (DoS) estão no topo da lista de padrões de incidentes, enquanto a invasão de sistemas lidera os casos de violação.

Os gráficos sobre os Padrões de Classificação de Incidentes ao longo do tempo são um dos destaques do relatório. Os ataques de negação de serviço (DoS) estão no topo da lista de padrões de incidentes, enquanto a invasão de sistemas lidera os casos de violação.

Uma das principais novidades deste ano é que o DBIR fez o mapeamento das técnicas mais relevantes utilizadas de acordo com o MITRE ATT&CK para as três principais categorias de incidentes: intrusão de sistemas, engenharia social e ataques a aplicações web. Além disso, eles também listaram os controles mitigatórios do CIS para cada um deles.

Por exemplo, no caso de intrusão de sistemas:

No final, o relatório destaca as principais características dos incidentes por setores da indústria (10 ao todo), traz uma análise específica para o mercado de pequenas e médias empresas e também faz um sumário das principais estatísticas por região geográfica, permitindo visualizar as semelhanças e diferenças entre América do Norte, América Latina, Europa e Ásia.

A Apura é a única empresa brasileira que participou da elaboração do DBIR,e já fez isso por cinco anos consecutivos. Isso é legal para garantimos que este relatório também reflita a realidade do nosso mercado. Por exemplo, a edição de 2015 do DBIR não considerou dados de incidentes no Brasil.

Para saber mais:

- Data Breach Investigations Report (DBIR) (disponível para navegação no relatório ou download em formato PDF)

- 2023 DBIR Executive Summary

- Infográfico do 2023 DBIR

- Vale a pena conhecer a metodologia criada pela Verizon, batizada de VERIS (Vocabulary for Event Recording and Incident Sharing): verisframework.org

Nenhum comentário:

Postar um comentário