Por isso, eu resolvi listar aqui várias informações interessantes sobre o caso, que fui coletando na medida em que estudava mais detalhes e via mais artigos sobre o assunto:

- A Capital One era considerada um importante estudo de caso sobre migração para a nuvem. O site da Amazon possui várias informações sobre a estratégia de adoção de nuvem do banco, em parceria com a AWS, desde 2013. O projeto da Capital One era zerar a sua quantidade de datacenters: dos 8 existentes em 2014, eles pretendiam fechar os últimos 3 datacenters em 2020, e assim o fizeram;

- Esse incidente trouxe a tona uma discussão muito importante sobre o compartilhamento de responsabilidade na prestação de serviços em nuvem. Em poucas palavras, quanto maior a abstração dos serviços (ex: SaaS), maior a responsabilidade do provedor de serviços em nuvem;

- A AWS se posicionou que não tem responsabilidade sobre a invasão na infra-estrutura da Capital One, uma vez que os serviços de infraestrutura funcionaram como esperado, e a invasão explorou falhas nas ferramentas e configurações sob responsabilidade da Capital One;

- Eles tinham um seguro contra ciber ataques ("cyber insurance policy") que cobre até 400 milhões de dólares;

- A Cobalt.io publicou um pequeno gráfico com o timeline do incidente, e o blog sobre o assunto é bem legal e detalhado, vale a leitura:

- Um ponto bem importante sobre o incidente é que a Capital One somente identificou o vazamento porque foi informada por um terceiro (uma pessoa externa a empresa), por e-mail, através do seu "Responsible Disclosure Program". Assim, o ataque só foi descoberto 117 dias (aproximadamente 4 meses) após o início da invasão. Segundo o relatório M-Trends 2020 da Fireeye Mandiant, o tempo médio para uma empresa detectar um ataque (chamado de "dwell time" em inglês) em 2019 era de 141 dias (para empresas que detectaram incidentes através de denúncias de terceiros);

- Após o anúncio do vazamento de dados, as ações da Capital One caíram cerca de 5%, e somente voltaram ao mesmo patamar quase 2 meses depois;

- Quatro meses após o vazamento, a Capital One substituiu seu CISO;

- Apesar de ser um banco líder em tecnologia, no período anterior ao incidente o time de segurança estava enfrentando um clima tóxico e conflitos com a gestão, que causou a saída de cerca e 30% do seu time;

- Em agosto de 2020, a Capital One aceitou pagar uma multa de 80 milhões de dólares imposta pelos reguladores americanos (nota oficial). Segundo a notificação da OCC (Office of the Comptroller of the Currency), as principais causas do incidente estão relacionadas a deficiências nos processos de gestão de riscos e auditoria interna relacionados a migração para o ambiente em Nuvem, incluindo deficiências nos controles de segurança de redes, prevenção a vazamento de dados e gestão de alertas. O Board da empresa também falhou por não cobrar dos gestores pelas correções das vulnerabilidades e falhas apontadas pelas auditorias internas.

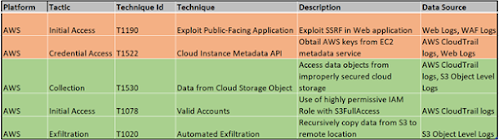

No paper "A Case Study of the Capital One Data Breach", o ataque foi mapeado da seguinte forma:

Para saber mais:

- Paper "A Case Study of the Capital One Data Breach"

- Meu artigo aqui no blog: "O vazamento de dados da Capital One"

- Aqui no blog: "Um estudo sobre o vazamento de dados da Capital One"

- Understanding the Anatomy of an Attack: Lessons Learned from the Capital One Breach

- What Capital One's cybersecurity team did (and did not) get right

- An SSRF, privileged AWS keys and the Capital One breach (uma análise técnica bem legal do ataque)

- Hunting for Capital One Breach TTPs in AWS logs using Azure Sentinel - Part I

- The Top 12 Data Breaches of 2019

Atualizado em 09/11: Veja mais 2 artigos sobre o incidente:

- A Technical Analysis of the Capital One Cloud Misconfiguration Breach

- Artigo bem legal, que merece ser lido: The Capital One Data Breach a Year Later: A Look at What Went Wrong and Practical Guidance to Avoid a Breach of Your Own

Atualizado em 12/05/2021: Veja mais alguns artigos sobre o incidente:

- Capital One closes its data centres and goes all in with AWS

- Capital One Breach Shows Value of Cyber Insurance

- Capital One Hit With Class-Action Lawsuit Following Massive Data Breach

- 106M Consumers Exposed in Capital One Data Breach, Claims Class Action Lawsuit

- Aproveitando, fiz pequenos ajustes cosméticos no diagrama do ataque (na versão abaixo, em inglês):

Um comentário:

Parabéns! Artigo lindo!

Postar um comentário